2022 年 WordPress 脆弱性年次報告書

公開: 2023-02-01WordPress のコアはしっかりしています — インストールしたものはそうではないかもしれません。

WordPress はどのくらい安全ですか? 北米の中小企業 (SMB) の半分以上を標的とするグローバルなサイバー攻撃と巧妙なサイバー犯罪が着実に増加している背景に対して、WordPress の支配的なグローバル CMS 市場シェア (60% 以上) は、ハッカーやサイバー犯罪者に大きな攻撃対象領域を提示しています。そのツールには現在、人工知能と機械学習が含まれています。 WordPress エコシステムでは毎年新しい脆弱性の数が増加しており、2022 年も例外ではありませんでした。 今回のデータから何がわかったでしょうか。

脆弱性とは何ですか?

まず、ソフトウェアの脆弱性がどのように評価されるかを理解することが重要です。

脆弱性はエクスプロイトではありません。 これらは理論的には悪用可能な攻撃対象領域ですが、積極的な悪用や有効な概念実証がなければ、重大なリスクを表しているかどうかは明らかではありません。 セキュリティ アナリストは、Common Vulnerability Scoring System (CVSS) を使用して、重大度を示す 0 ~ 10 のスケールで脆弱性を評価することがよくあります。 特定の脆弱性の潜在的な影響は一般化できないため、これらのスコアはテクノロジー業界全体で異なります。 脆弱性は、特定のシステム、サービス、または製品への潜在的な影響において多かれ少なかれ深刻です。 WordPress プラットフォームとエコシステムに合わせた WPScan のスコアリングに従います。

また、WPScan の脆弱性追跡とリスク評価を使用して、毎週の脆弱性レポートを作成しています。 2022 年、WPScan データベースは WordPress コアの 23 件の脆弱性を記録しました。 他のセキュリティ アナリストは、何が脆弱性と見なされるかについて、より広い視野または狭い視野を取る場合があります。

たとえば、Patchstack の WordPress の脆弱性データベースには、2022 年の 27 のコア脆弱性が含まれており、15 がエクスプロイト可能であることが確認されています。 対照的に、MITRE に報告され、Common Vulnerability and Exposure (CVE) 識別子とともに National Vulnerability Database に記録されたコア脆弱性は 9 件のみでした。 重大度の評価など、CVE の詳細は、時間の経過とともに修正される可能性があります。 CVE は取り消すこともできます。 珍しいことに、追加のコア WordPress CVE は 2022 年に誤検知として拒否されました。

2022 年の WordPress 脆弱性トレンド

すべてのプラグインの 2% に 99% の脆弱性がありました。

毎週、20 ~ 50 のプラグインとテーマで脆弱性が表面化しました。

毎月、平均 121 個のプラグインとテーマに脆弱性が公開されていました。

脆弱性の深刻度は、2021 年に比べて大幅に低下しました。

プラグインとテーマの脆弱性の 26% は、公開時にパッチが適用されていませんでした。

XSS の脆弱性が最も多く、CSFR と SQLi がそれに続きました。

XSS、CSFR、および SQLi の脆弱性は、すべての脆弱性の 73% を占めていました。

WordPress のコア セキュリティはしっかりしています。

幸いなことに、2022 年に WordPress コアで明らかになった脆弱性は、WordPress のセキュリティ チームのメンバーや積極的に探していた他の研究者によって発見され、すぐに修正されました。 彼らの熱心な取り組みにより、2022 年に 4 つの WordPress セキュリティ リリースが行われ、分類方法に応じて 20 ~ 30 の潜在的な脆弱性にパッチが適用されました。 WordPress 6.0.3 のセキュリティ リリースでは、これらのうち 16 個に一度にパッチが適用されました。

プラグインとテーマを慎重に選択し、最新の状態に保ちましょう!

これらの潜在的な脆弱性のうち、WordPress ユーザーに差し迫ったリスクをもたらすものはありませんでした。 これは、セキュリティ研究者が WordPress のピンバック機能に関する既知の問題を公表した 12 月中旬に出現した、パッチが適用されていないコアの脆弱性にも当てはまります。 将来のセキュリティまたはメンテナンス リリースに向けてパッチが作成される可能性がありますが、すぐに心配する必要はありません。 悪用されるには、2 つ目の脆弱性も悪用される必要があり、標的のサイトの DNS サービス (通常はホストまたはドメイン レジストラー) も侵害される必要があります。 このまれで極端な状態は、それ自体が非常に有害です。

XML-RPC をオフにすることで、この脆弱性を排除するための詳細とガイダンスを提供しました。 使用していない場合、これは常に良い考えです。

脆弱性の 99% は、WordPress プラグインの 2% が原因です。

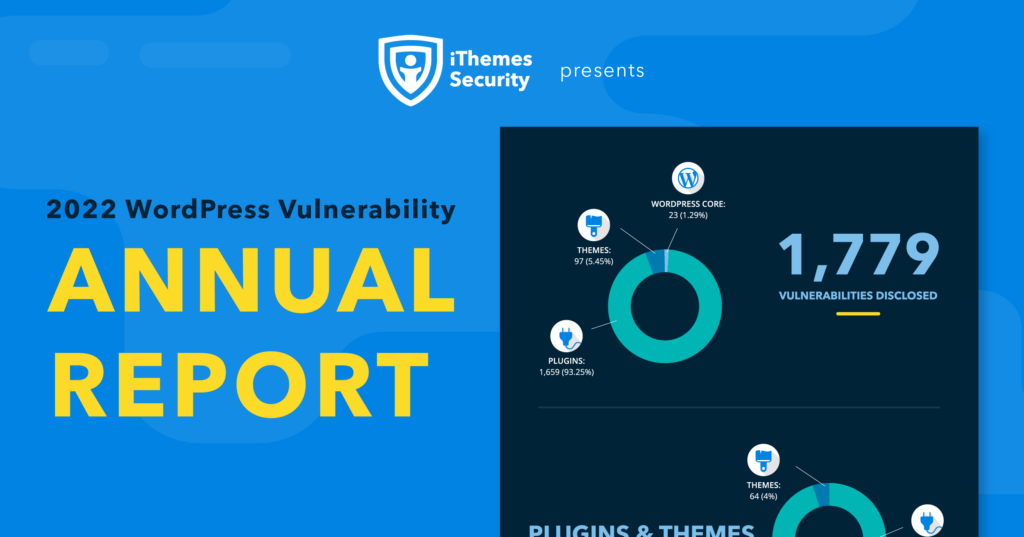

ここに示す 2022 年の脆弱性データでは、2022 年に追跡した脆弱性の総数 (1,779) の 1% を 23 のコア脆弱性が占めています。これは、プラグインとテーマがすべての脆弱性の 99% (1,756) の原因であることを意味します。 これは、1,628 件の脆弱性を追跡した昨年と一致しており、その 98% はプラグインに関連していました。

典型的な 1 週間で、30 ~ 40 の個別のプラグインとテーマで、少なくとも 1 つの脆弱性表面が見られました。

ただし、これは完全に悪いことではありません。 実際、コアやテーマの脆弱性が大幅に増加することは望ましくありません。 プラグインは、WordPress エコシステムで最大かつ最も魅力的な攻撃対象領域ですが、それらの大部分は、特定の年に公開された脆弱性に関連付けられていません.

コンテキストとして、2022 年に毎週脆弱性を経験した個々のプラグインとテーマの数 (1,425) は、wordpress.org で利用可能な 70,000 以上の合計プールの約 2% を表しています。 もちろん、すべての WordPress プラグインとテーマがホストされているわけではありませんが、大部分はホストされています。 WordPress アドオンの全宇宙の中で、2022 年に追跡された脆弱性の 99% を導入したアドオンは 2% 未満であると言えます。

今後は、WordPress のセキュリティ、パフォーマンス、およびコア チームの作業のおかげで、この統計が減少することが期待できます。 プラグイン開発者とプラグイン レビュー チームが標準を引き上げ、プラグイン チェッカーを使用してプラグインを評価するのを支援する提案は、特に有望です。

ソース別のすべての脆弱性

| 脆弱性のソース | 報告数 | 全体の割合 (1,779) |

|---|---|---|

| WordPress コア | 23 | 1.29% |

| テーマ | 97 | 5.45% |

| プラグイン | 1,659 | 93.25% |

任意の週に、2022 年には 20 ~ 50 の個別のプラグインとテーマで少なくとも 1 つの脆弱性が発生しました。少なくとも 1 つの脆弱性が出現した個別のプラグインとテーマは月平均 121 でした。

傾向を簡単に確認できるようにするため、2022 年 3 月の第 1 週に発生した異常値イベントの 1 つを表とグラフから削除しました: Freemius SDK フレームワークの脆弱性です。 これは、プラグインの依存関係における 1 つの脆弱性、または脆弱な Freemius コードをすべて含む 400 以上のプラグインと 25 のテーマとして数えることができます。

1 つ以上の脆弱性があるプラグインとテーマ、月別

| 月 | プラグイン | テーマ | 合計 |

|---|---|---|---|

| 1月 | 116 | 0 | 116 |

| 2月 | 109 | 41 | 150 |

| 行進 | 114 | 0 | 114 |

| 4月 | 101 | 1 | 102 |

| 5月 | 129 | 3 | 132 |

| 六月 | 125 | 0 | 125 |

| 7月 | 82 | 3 | 85 |

| 8月 | 122 | 2 | 124 |

| 9月 | 88 | 1 | 89 |

| 10月 | 65 | 2 | 67 |

| 11月 | 161 | 6 | 167 |

| 12月 | 149 | 5 | 154 |

| 合計 | 1,361 | 64 | 1,425 |

| 平均 | 113 | 5 | 121 |

2022 年には、追跡したすべての脆弱性の 70% が中リスクから低リスクに評価されました。 クリティカルと評価されたのはわずか 4% でした。 別の方向から見ることもできます。すべての脆弱性の 75% が中から高の重大度と評価されました。これは重要です。 ただし、2021 年に比べて脅威レベルが大幅に低下したことでもあります。2022 年には、重大および高から中および低に 18 パーセント ポイントの下方シフトが見られます。 重大な脆弱性は 2021 年の 8% から 4% に減少しましたが、低脅威の脆弱性は 2021 年の 11% から 21% に上昇しました。

年ごとの脅威レベル別のすべての脆弱性 (2021-2022)

| 年 | 致命的 | 高い | 中くらい | 低い |

|---|---|---|---|---|

| 2022年 | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) |

| 2021年 | 137 (8%) | 630 (39%) | 678 (42%) | 183 (11%) |

脅威レベル別のすべての脆弱性、月別 (2022 年)

| 月 | 致命的 | 高い | 中くらい | 低い | 合計 |

|---|---|---|---|---|---|

| 1月 | 10 | 50 | 73 | 14 | 147 |

| 2月 | 14 | 33 | 108 | 14 | 169 |

| 行進 | 5 | 111 | 27 | 16 | 159 |

| 4月 | 6 | 51 | 40 | 23 | 120 |

| 5月 | 4 | 22 | 87 | 42 | 155 |

| 六月 | 5 | 12 | 107 | 27 | 182 |

| 7月 | 2 | 14 | 55 | 36 | 107 |

| 8月 | 4 | 28 | 96 | 30 | 158 |

| 9月 | 8 | 7 | 72 | 24 | 111 |

| 10月 | 3 | 13 | 44 | 18 | 90 |

| 11月 | 7 | 26 | 107 | 59 | 199 |

| 12月 | 6 | 78 | 49 | 49 | 182 |

| 合計 | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) | |

| 平均 | 6 | 37 | 75 | 30 |

昨年の 337 件 (23%) から増加し、2022 年には 456 件 (26%) の脆弱性が公開された時点でパッチが適用されていません。 もちろん、それは私たちが見たいものではありません。

公開時のプラグイン脆弱性ステータス (2022)

| スターテス | 報告数 | 全体の割合 (1,779) |

|---|---|---|

| パッチ適用済み | 1,231 | 69% |

| 既知の修正なし | 456 | 26% |

| プラグイン閉鎖 | 92 | 5% |

WordPress のコアはしっかりしています。 セキュリティの脅威に対して脆弱になるのは、システムに何を追加し、システム全体をどのように維持するかです。 しかし、タイムリーな更新を行い、ユーザー アクセスを適切に制限し、多要素認証を追加し、プラグインを賢く選択すれば、WordPress サイトは端から端まで安定したものになります.

パッチが適用されていない脆弱なプラグインは、単純な更新で適用されていないパッチが適用されたプラグインと同じくらい悪いものです。 これらは最も脆弱なターゲットです。 2022 年の傾向が続く場合、現在の傾向が続く場合、XSS および CSRF 攻撃の犠牲になる可能性が最も高くなります。 これらの攻撃方法を合わせると、2022 年に表面化したすべての WordPress 脆弱性の 65% 以上を占めています。

特に、CSFR 攻撃が 5% 増加しました。これは、WordPress エコシステム内外の他のソースからの報告と一致しています。 ブルート フォース ログイン攻撃のサブセットとして、ハッカーが盗まれたログイン資格情報をテストするため、資格情報のスタッフィングもますます普及しています。 その場合、多要素認証を使用できないこと以外に脆弱性はありません。さらに良いことに、パスワードなしのログインです。

| 脅威ベクトル | 2021年 | 2022年 |

|---|---|---|

| クロスサイト スクリプティング (XSS) | 885 (54.4%) | 890 (50%) |

| クロスサイト フォージェリ リクエスト (CSFR) | 167 (10.2%) | 261 (14.7%) |

| SQL インジェクション | 152 (9.3%) | 142 (8%) |

| バイパス | 68 (4.2%) | 28 (1.6%) |

| RCE の脆弱性 | 20 (1.2%) | 23 (1.3%) |

| PHP の脆弱性 | 19 (1.2%) | 31 (1.7%) |

| Var開示 | 19 (1.2%) | 26 (1.5%) |

| 機密情報の開示 | 6 (0.4%) | 16 (0.9%) |

| サーバーサイド リクエスト フォージェリ (SSRF) | 0 (0%) | 13 (0.7%) |

| 残りの API | 11 (0.7%) | 5 (0.3%) |

| 他のすべて | 281 (17.3%) | 344 (19.3%) |

| 合計 | 1,628 | 1,779 |

責任ある情報開示は、たとえそれが苦痛であっても、行うべき正しいことです。

2022 年、私たちの毎週のセキュリティ レポートは、非常に多くの Web サイトに影響を与える可能性のある脆弱性を備えた、私たち自身のプラグインを含むいくつかの人気のあるプラグインに注意を喚起しました。

- 上記のように、Freemius フレームワークを使用する 400 を超えるプラグインとテーマが 1 つの脆弱性の影響を受けましたが、ほとんどはパッチが適用されるか、wordpress.org リポジトリから削除されました。

- 500 万人を超える Elementor ユーザーが重大な脆弱性を経験し、すぐにパッチが適用されました。

- さらに 100 万人の Ninja Forms ユーザーが WordPress.org から強制更新を受けました。これは、脆弱性の重大な性質のためにセキュリティ チームが取った異常な措置です。

- 最後に、BackupBuddy は深刻度の高い脆弱性にパッチを適用し、ライセンスの有効期限が切れていてもすべてのユーザーが利用できるようにし、更新されたバージョンが Sync ユーザーに自動的にプッシュされました.

プラグインとテーマの開発者が脆弱性にパッチを当て、セキュリティ アップデートをリリースする準備が整ったら、この情報を公開することが重要です。 それはすべて可能な限り迅速に行われる必要があり、一般的にそれは行われます — セキュリティのような共通の利益に関する多くの協力とパートナーシップがあるプロの WordPress 市場内で. エンド ユーザーとしてのあなたの役割は、更新プログラムを適用し、影響を受ける可能性のある顧客やクライアントをサポートし、すべての新しいリリース (特に重要なセキュリティ更新プログラムがあるもの) について情報を広めることです。

走って — ゆっくり歩かないで — あなたの最新情報を!

このレポートのすべての調査結果は、過去数年間の傾向を繰り返しており、WordPress サイトを最新の状態に保つことの重要性を強調しています. 多くの脆弱性が悪用されるには、攻撃者が昇格された権限を持つ WordPress ユーザー アカウントにアクセスする必要がありますが、これは、ユーザー認証セキュリティを強化し、定期的にユーザーを確認する必要があることを示しています。 常に最小権限の原則を適用してください。必要以上に高い権限レベルを持つ必要はありません。

WordPress のコアはしっかりしています。 セキュリティの脅威に対して脆弱になるのは、システムに何を追加し、システム全体をどのように維持するかです。 しかし、タイムリーな更新を行い、ユーザー アクセスを適切に制限し、多要素認証を追加し、プラグインを賢く選択すれば、WordPress サイトは端から端まで安定したものになります.

WordPress を安全に保護するための最高の WordPress セキュリティ プラグイン

WordPress は現在、すべての Web サイトの 40% 以上で使用されているため、悪意のあるハッカーにとって格好の標的となっています。 iThemes Security Pro プラグインは、WordPress のセキュリティから当て推量を取り除き、WordPress Web サイトを簡単に保護および保護できるようにします。 これは、WordPress サイトを常に監視して保護するフルタイムのセキュリティ専門家がスタッフにいるようなものです。

Dan Knauss は、StellarWP のテクニカル コンテンツ ジェネラリストです。 彼は 1990 年代後半からオープン ソースで、2004 年からは WordPress で、ライター、教師、フリーランサーとして働いています。