2022년 WordPress 취약성 연례 보고서

게시 됨: 2023-02-01워드프레스 코어는 견고합니다. 설치한 것이 아닐 수도 있습니다.

워드프레스는 얼마나 안전한가요? 꾸준히 증가하는 글로벌 사이버 공격과 북미 전체 중소기업(SMB)의 절반 이상을 대상으로 하는 정교한 사이버 범죄를 배경으로 WordPress의 지배적인 글로벌 CMS 시장 점유율(60% 이상)은 해커와 사이버 범죄자에게 큰 공격 표면을 제공합니다. 이제 도구에는 인공 지능과 기계 학습이 포함됩니다. 매년 WordPress 생태계에서 새로운 취약점의 수가 증가하고 있으며 2022년도 예외는 아닙니다. 이번에는 데이터에서 무엇을 배웠습니까?

취약점으로 간주되는 것은 무엇입니까?

우선, 소프트웨어 취약성을 평가하는 방법을 이해하는 것이 중요합니다.

취약점은 익스플로잇이 아닙니다. 이론적으로 악용할 수 있는 공격 표면이지만 적극적인 악용이나 작동하는 개념 증명이 없으면 심각한 위험을 나타내는지 여부가 명확하지 않은 경우가 많습니다. 보안 분석가는 종종 CVSS(Common Vulnerability Scoring System)를 사용하여 심각도를 나타내는 0-10 등급으로 취약성을 평가합니다. 이 점수는 특정 취약점의 잠재적 영향을 일반화할 수 없기 때문에 기술 산업에 따라 다릅니다. 취약점은 특정 시스템, 서비스 또는 제품에 대한 잠재적 영향이 다소 심각합니다. 우리는 WordPress 플랫폼 및 생태계와 일치하는 WPScan의 점수를 따릅니다.

또한 WPScan의 취약성 추적 및 위험 평가를 사용하여 주간 취약성 보고서를 생성합니다. 2022년에 WPScan 데이터베이스는 WordPress 코어에 대해 23개의 취약점을 기록했습니다. 다른 보안 분석가는 취약성으로 간주되는 항목을 더 광범위하게 또는 더 좁게 볼 수 있습니다.

예를 들어 WordPress용 Patchstack의 취약성 데이터베이스에는 2022년에 27개의 핵심 취약성이 포함되어 있으며 15개가 악용 가능한 것으로 확인되었습니다. 이와는 대조적으로 9개의 핵심 취약점만 MITRE에 보고되었으며 CVE(Common Vulnerability and Exposure) 식별자와 함께 National Vulnerability Database에 기록되었습니다. 심각도 등급과 같은 CVE의 세부 정보는 시간이 지남에 따라 수정될 수 있습니다. CVE는 취소될 수도 있습니다. 이례적으로 추가 핵심 WordPress CVE는 2022년에 거짓 긍정으로 거부되었습니다.

2022년 WordPress 취약점 동향

모든 플러그인의 2%에 99%의 취약점이 있었습니다.

매주 20~50개의 플러그인과 테마에서 취약점이 드러났습니다.

매달 평균 121개의 플러그인과 테마에 취약점이 공개되었습니다.

취약점의 심각도는 2021년에 비해 크게 감소했습니다.

플러그인 및 테마 취약점의 26%는 공개 시점에 패치되지 않았습니다.

XSS 취약점이 가장 널리 퍼졌고 CSFR과 SQLi가 그 뒤를 이었습니다.

XSS, CSFR 및 SQLi 취약점은 전체 취약점의 73%를 차지했습니다.

WordPress 핵심 보안은 견고합니다.

다행스럽게도 2022년 WordPress 코어에서 드러난 취약점은 WordPress 보안 팀 구성원과 이를 사전에 찾고 있던 다른 연구원들에 의해 신속하게 수정되었습니다. 그들의 부지런한 노력으로 2022년에 분류 방법에 따라 20-30개의 잠재적 취약점을 패치한 4개의 WordPress 보안 릴리스가 출시되었습니다. WordPress 6.0.3 보안 릴리스는 이 중 16개를 한 번에 패치했습니다.

플러그인과 테마를 신중하게 선택하고 업데이트하세요!

이러한 잠재적인 취약점 중 WordPress 사용자에게 즉각적인 위험을 초래하는 것은 없습니다. 12월 중순에 보안 연구원이 WordPress의 핑백 기능에 대해 알려진 문제를 발표했을 때 코어에 남아 있는 패치되지 않은 취약점 중 하나도 마찬가지입니다. 패치는 향후 보안 또는 유지 관리 릴리스를 위해 작업 중일 수 있지만 우려할 즉각적인 원인은 없습니다. 악용되려면 두 번째 취약점도 악용되어야 하며 대상 사이트의 DNS 서비스(일반적으로 호스트 또는 도메인 등록 기관)도 손상되어야 합니다. 이 희귀하고 극단적인 상태는 그 자체로 매우 해로울 것입니다.

우리는 지금 XML-RPC를 꺼서 이 취약점을 제거하는 방법에 대한 자세한 내용과 지침을 제공했습니다. 사용하지 않는 경우 항상 좋은 생각입니다.

WordPress 플러그인의 2%가 취약점의 99%를 담당합니다.

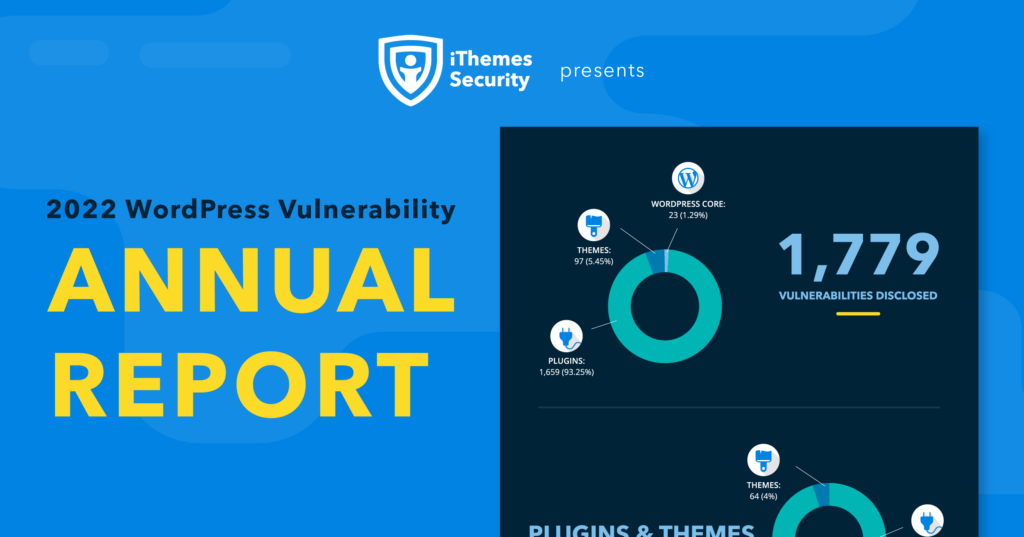

여기에 제시된 2022년 취약성 데이터에서 23개의 핵심 취약성은 2022년에 우리가 추적한 총 취약성 수(1,779개)의 1%를 나타냅니다. 이는 플러그인과 테마가 모든 취약성의 99%(1,756개)를 담당한다는 의미입니다. 이는 지난해 우리가 1,628개의 취약점을 추적했을 때와 일치하며 그 중 98%는 플러그인과 연결되었습니다.

일반적으로 일주일에 30-40개의 개별 플러그인과 테마에서 적어도 하나의 취약성이 드러났습니다.

그러나 이것이 완전히 나쁜 것은 아닙니다. 사실 우리는 코어나 테마에서 훨씬 더 많은 취약점을 보고 싶지 않습니다. 플러그인은 WordPress 에코시스템에서 가장 크고 매력적인 공격 표면이지만 대부분의 플러그인은 특정 연도에 공개된 취약점과 관련이 없습니다.

상황에 따라 2022년에 매주 취약성을 경험한 개별 플러그인 및 테마의 수(1,425개)는 wordpress.org에서 사용할 수 있는 전체 풀 70,000개 이상의 약 2%를 나타냅니다. 물론 모든 WordPress 플러그인과 테마가 호스팅되는 것은 아니지만 대다수가 호스팅됩니다. WordPress 애드온의 전체 범위 내에서 2% 미만이 2022년에 추적된 취약점의 99%를 도입했다고 말할 수 있습니다.

앞으로 이것은 WordPress 보안, 성능 및 핵심 팀의 작업 덕분에 감소할 것으로 예상되는 통계입니다. 플러그인 개발자와 플러그인 검토 팀이 표준을 높이고 플러그인 검사기로 플러그인을 평가하는 데 도움이 되는 제안이 특히 유망합니다.

소스별 모든 취약점

| 취약점 소스 | 보고된 수 | 전체 비율(1,779) |

|---|---|---|

| 워드프레스 코어 | 23 | 1.29% |

| 주제 | 97 | 5.45% |

| 플러그인 | 1,659 | 93.25% |

2022년에는 매주 20~50개의 개별 플러그인 및 테마에서 최소 하나의 취약점이 발생했습니다. 우리는 최소 하나의 취약점이 있는 개별 플러그인 및 테마가 월 평균 121개 발생하는 것을 확인했습니다.

트렌드를 더 쉽게 볼 수 있도록 2022년 3월 첫째 주에 표와 차트에서 하나의 이상치 이벤트인 Freemius SDK 프레임워크 취약점을 제거했습니다. 이는 플러그인 종속성에서 하나의 취약점으로 간주되거나 모두 취약한 Freemius 코드를 포함하는 400개 이상의 플러그인 및 25개 테마로 계산될 수 있습니다.

하나 이상의 취약점이 있는 플러그인 및 테마, 월별

| 월 | 플러그인 | 테마 | 총 |

|---|---|---|---|

| 1월 | 116 | 0 | 116 |

| 2월 | 109 | 41 | 150 |

| 3월 | 114 | 0 | 114 |

| 4월 | 101 | 1 | 102 |

| 5월 | 129 | 삼 | 132 |

| 6월 | 125 | 0 | 125 |

| 칠월 | 82 | 삼 | 85 |

| 팔월 | 122 | 2 | 124 |

| 구월 | 88 | 1 | 89 |

| 십월 | 65 | 2 | 67 |

| 십일월 | 161 | 6 | 167 |

| 12 월 | 149 | 5 | 154 |

| 총 | 1,361 | 64 | 1,425 |

| 평균 | 113 | 5 | 121 |

2022년에는 우리가 추적한 모든 취약점의 70%에 대해 중간에서 낮은 위험 등급을 보였습니다. 4%만이 중요하다고 평가되었습니다. 다른 방향으로 볼 수도 있습니다. 모든 취약점의 75%가 심각도가 중간에서 높음으로 평가되었습니다. 이는 상당한 수준입니다. 그러나 2021년에 비해 위협 수준이 크게 감소했습니다. 2022년에는 위험 및 높음에서 중간 및 낮음으로 18% 포인트 하향 이동합니다. 치명적인 취약점은 2021년 8%에서 4%로 떨어졌고 위협 수준이 낮은 취약점은 2021년 11%에서 21%로 증가했습니다.

위협 수준별 모든 취약점, 연도별(2021-2022)

| 년도 | 비판적인 | 높은 | 중간 | 낮은 |

|---|---|---|---|---|

| 2022년 | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) |

| 2021년 | 137 (8%) | 630 (39%) | 678 (42%) | 183 (11%) |

위협 수준별 모든 취약점, 월별(2022)

| 월 | 비판적인 | 높은 | 중간 | 낮은 | 총 |

|---|---|---|---|---|---|

| 1월 | 10 | 50 | 73 | 14 | 147 |

| 2월 | 14 | 33 | 108 | 14 | 169 |

| 3월 | 5 | 111 | 27 | 16 | 159 |

| 4월 | 6 | 51 | 40 | 23 | 120 |

| 5월 | 4 | 22 | 87 | 42 | 155 |

| 6월 | 5 | 12 | 107 | 27 | 182 |

| 칠월 | 2 | 14 | 55 | 36 | 107 |

| 팔월 | 4 | 28 | 96 | 30 | 158 |

| 구월 | 8 | 7 | 72 | 24 | 111 |

| 십월 | 삼 | 13 | 44 | 18 | 90 |

| 십일월 | 7 | 26 | 107 | 59 | 199 |

| 12 월 | 6 | 78 | 49 | 49 | 182 |

| 총 | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) | |

| 평균 | 6 | 37 | 75 | 30 |

작년 337개(23%)에서 2022년에는 456개(26%)의 취약점이 공개 당시 패치되지 않은 상태로 남아 있었습니다. 물론 그것은 우리가 보고 싶은 것이 아닙니다.

공개 당시 플러그인 취약점 현황(2022)

| 상태 | 보고된 수 | 전체 비율(1,779) |

|---|---|---|

| 패치됨 | 1,231 | 69% |

| 알려진 수정 사항 없음 | 456 | 26% |

| 플러그인 닫힘 | 92 | 5% |

WordPress 코어는 견고합니다. 보안 위협에 취약하게 만들 수 있는 전체 시스템을 유지 관리하는 방법과 추가하는 항목입니다. 그러나 적시에 업데이트하고, 사용자 액세스를 적절하게 제한하고, 다단계 인증을 추가하고, 플러그인을 현명하게 선택하면 WordPress 사이트가 처음부터 끝까지 견고해질 것입니다.

패치되지 않은 취약한 플러그인은 단순 업데이트로 적용되지 않은 패치가 있는 플러그인만큼 나쁩니다. 이들은 가장 취약한 대상입니다. 2022년의 추세가 계속된다면 현재 추세가 계속된다면 XSS 및 CSRF 공격의 희생양이 될 가능성이 높습니다. 이러한 공격 방법은 2022년에 발생한 모든 WordPress 취약점의 65% 이상을 차지합니다.

특히 CSFR 공격은 5% 증가했으며 이는 WordPress 생태계 안팎의 다른 소스에서 보고된 것과 일치합니다. 무차별 대입 로그인 공격의 하위 집합인 크리덴셜 스터핑은 해커가 훔친 로그인 자격 증명을 테스트함에 따라 점점 더 널리 퍼지고 있습니다. 이 경우 다단계 인증 사용 실패 또는 더 좋은 방법은 비밀번호 없는 로그인을 제외하고 취약점이 없습니다.

| 위협 벡터 | 2021년 | 2022년 |

|---|---|---|

| XSS(교차 사이트 스크립팅) | 885 (54.4%) | 890 (50%) |

| 교차 사이트 위조 요청(CSFR) | 167 (10.2%) | 261 (14.7%) |

| SQL 인젝션 | 152 (9.3%) | 142 (8%) |

| 우회 | 68 (4.2%) | 28 (1.6%) |

| RCE 취약점 | 20 (1.2%) | 23 (1.3%) |

| PHP 취약점 | 19 (1.2%) | 31 (1.7%) |

| 변수 공개 | 19 (1.2%) | 26 (1.5%) |

| 민감한 정보 공개 | 6 (0.4%) | 16 (0.9%) |

| SSRF(서버측 요청 위조) | 0(0%) | 13 (0.7%) |

| REST API | 11 (0.7%) | 5 (0.3%) |

| 다른 모든 | 281 (17.3%) | 344 (19.3%) |

| 총 | 1,628 | 1,779 |

책임 있는 공개는 해야 할 옳은 일입니다.

2022년에 우리의 주간 보안 보고서는 매우 많은 수의 웹사이트에 잠재적으로 영향을 미칠 수 있는 취약점이 있는 우리 플러그인을 포함하여 여러 인기 있는 플러그인에 주의를 환기시켰습니다.

- 위에서 언급한 바와 같이 Freemius 프레임워크를 사용하는 400개 이상의 플러그인과 테마가 단일 취약점의 영향을 받았지만 대부분은 wordpress.org 리포지토리에서 패치되거나 제거되었습니다.

- 5백만 명 이상의 Elementor 사용자가 신속하게 패치된 치명적인 취약점을 경험했습니다.

- 또 다른 백만 명의 Ninja Forms 사용자가 WordPress.org에서 강제 업데이트를 받았습니다. 이는 취약성의 중대한 특성으로 인해 보안 팀이 취한 이례적인 조치입니다.

- 마지막으로 BackupBuddy는 심각도가 높은 취약점을 패치하여 라이선스가 만료된 경우에도 모든 사용자가 사용할 수 있도록 했으며 업데이트된 버전은 Sync 사용자에게 자동으로 푸시되었습니다.

플러그인 및 테마 개발자가 취약점을 패치하고 보안 업데이트를 릴리스할 준비가 되면 이 정보를 내보내는 것이 중요합니다. 모든 것이 가능한 한 빨리 이루어져야 하며 일반적으로 보안과 같은 공통 관심사에 대해 많은 협력과 파트너십이 있는 전문 WordPress 시장 내에서 이루어집니다. 최종 사용자로서 귀하의 역할은 업데이트를 적용하고, 영향을 받을 수 있는 고객 또는 클라이언트를 지원하고, 특히 중요한 보안 업데이트가 포함된 모든 새 릴리스에 대한 소식을 전하는 것입니다.

실행 — 천천히 걷지 마십시오 — 업데이트!

이 보고서의 모든 결과는 전년도의 추세를 반복하며 WordPress 사이트를 최신 상태로 유지하는 것의 중요성을 강조합니다. 많은 취약점을 악용하려면 공격자가 높은 권한으로 WordPress 사용자 계정에 액세스해야 하지만 이는 사용자 인증 보안을 강화하고 정기적으로 사용자를 검토해야 함을 나타냅니다. 항상 최소 권한 원칙을 적용합니다. 아무도 필요 이상으로 높은 권한 수준을 가질 필요가 없습니다.

WordPress 코어는 견고합니다. 보안 위협에 취약하게 만들 수 있는 전체 시스템을 유지 관리하는 방법과 추가하는 항목입니다. 그러나 적시에 업데이트하고, 사용자 액세스를 적절하게 제한하고, 다단계 인증을 추가하고, 플러그인을 현명하게 선택하면 WordPress 사이트가 처음부터 끝까지 견고해질 것입니다.

WordPress 보안 및 보호를 위한 최고의 WordPress 보안 플러그인

WordPress는 현재 모든 웹사이트의 40% 이상을 지원하므로 악의적인 의도를 가진 해커의 손쉬운 표적이 되었습니다. iThemes Security Pro 플러그인은 WordPress 보안에서 추측을 제거하여 WordPress 웹사이트를 쉽게 보호하고 보호할 수 있도록 합니다. WordPress 사이트를 지속적으로 모니터링하고 보호하는 상근 보안 전문가가 있는 것과 같습니다.

Dan Knauss는 StellarWP의 기술 콘텐츠 제너럴리스트입니다. 그는 1990년대 후반부터 오픈 소스에서 일하고 2004년부터 WordPress에서 일하는 작가, 교사 및 프리랜서였습니다.