Годовой отчет об уязвимостях WordPress за 2022 год

Опубликовано: 2023-02-01Ядро WordPress надежное — то, что вы в нем устанавливаете, может быть другим.

Насколько безопасен WordPress? На фоне неуклонно растущих глобальных кибератак и изощренных киберпреступлений, нацеленных на более чем половину всех малых и средних предприятий (SMB) в Северной Америке, доминирующая доля WordPress на мировом рынке CMS (60%+) представляет собой большую поверхность атаки для хакеров и киберпреступников. чьи инструменты теперь включают искусственный интеллект и машинное обучение. С каждым годом количество новых уязвимостей в экосистеме WordPress увеличивается, и 2022 год не стал исключением. Что мы узнали из данных на этот раз?

Что считается уязвимостью?

Прежде всего, важно понять, как оцениваются уязвимости программного обеспечения.

Уязвимости не являются эксплойтами. Теоретически они представляют собой поверхности для атаки, но без активного эксплойта или рабочего доказательства концепции часто неясно, представляют ли они значительный риск. Аналитики безопасности часто используют общую систему оценки уязвимостей (CVSS) для оценки уязвимостей по шкале от 0 до 10, указывающей их серьезность. Эти оценки варьируются в зависимости от технологической отрасли, поскольку невозможно обобщить потенциальное влияние конкретной уязвимости. Уязвимость более или менее серьезна в своем потенциальном воздействии на определенные системы, службы или продукты. Мы следим за оценкой WPScan, которая соответствует платформе и экосистеме WordPress.

Мы также используем отслеживание уязвимостей и оценку рисков WPScan для подготовки нашего еженедельного отчета об уязвимостях. На 2022 год в базе данных WPScan зафиксировано 23 уязвимости ядра WordPress. Другие аналитики безопасности могут иметь более широкое или более узкое представление о том, что считается уязвимостью.

Например, база данных уязвимостей Patchstack для WordPress включает 27 основных уязвимостей на 2022 год, и они подтвердили, что 15 из них можно использовать. Напротив, только 9 основных уязвимостей были зарегистрированы в MITRE и зарегистрированы в Национальной базе данных уязвимостей с идентификатором Common Vulnerability and Exposure (CVE). Детали CVE, такие как рейтинг серьезности, могут со временем изменяться. CVE можно даже отменить. Необычно то, что в 2022 году дополнительное ядро WordPress CVE было отклонено как ложное срабатывание.

Тенденции уязвимостей WordPress в 2022 году

2% всех плагинов имели 99% уязвимостей.

Каждую неделю уязвимости всплывали в 20-50 плагинах и темах.

Каждый месяц в среднем 121 плагин и тема сообщали об уязвимости.

Серьезность уязвимостей значительно снизилась по сравнению с 2021 годом.

26% уязвимостей плагинов и тем не были исправлены на момент их раскрытия.

Уязвимости XSS были наиболее распространенными, за ними следуют CSFR и SQLi.

Уязвимости XSS, CSFR и SQLi составляют 73% всех уязвимостей.

Безопасность ядра WordPress надежна.

К счастью, уязвимости, обнаруженные в ядре WordPress в 2022 году, были обнаружены и быстро исправлены членами команды безопасности WordPress и другими исследователями, которые активно их искали. Их усердные усилия привели к четырем выпускам безопасности WordPress в 2022 году, в которых исправлены 20-30 потенциальных уязвимостей, в зависимости от того, как они классифицируются. Релиз безопасности WordPress 6.0.3 исправил 16 из них за один раз.

Тщательно выбирайте плагины и темы и обновляйте их!

Ни одна из этих потенциальных уязвимостей не представляла непосредственной опасности для пользователей WordPress. Это также относится к одной оставшейся неисправленной уязвимости в ядре, которая обнаружилась в середине декабря, когда исследователи безопасности опубликовали известную проблему с функцией проверки связи WordPress. Возможно, в разработке находится исправление для будущего выпуска безопасности или обслуживания, но немедленных причин для беспокойства нет. Для эксплуатации также необходимо использовать вторую уязвимость и скомпрометировать службу DNS целевого сайта — обычно это хост или регистратор домена. Это редкое и экстремальное состояние само по себе может быть очень разрушительным.

Мы предоставили дополнительные сведения и рекомендации по устранению этой уязвимости, отключив XML-RPC. Это всегда хорошая идея, если вы ее не используете.

Два процента плагинов WordPress ответственны за 99% уязвимостей.

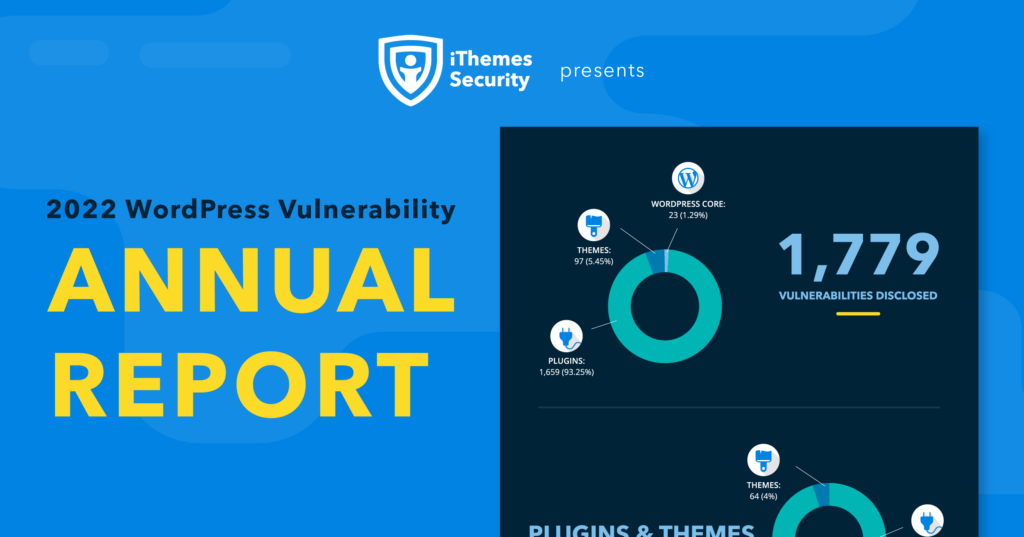

В представленных здесь данных об уязвимостях за 2022 год 23 основные уязвимости представляют 1% от общего числа уязвимостей, которые мы отследили (1779) в 2022 году. Это означает, что плагины и темы несут ответственность за 99% (1756) всех уязвимостей. Это согласуется с прошлым годом, когда мы отследили 1628 уязвимостей, 98% из которых были связаны с плагинами.

Обычную неделю 30-40 отдельных плагинов и тем обнаруживали как минимум одну уязвимость.

Однако это не совсем плохо. На самом деле нам не хотелось бы видеть значительно больше уязвимостей в ядре или темах. Плагины — самая большая и привлекательная поверхность для атак в экосистеме WordPress, но подавляющее большинство из них не связано с публично раскрытой уязвимостью в какой-либо конкретный год.

Для контекста: количество отдельных плагинов и тем, которые еженедельно подвергались уязвимости в 2022 году (1425), составляет около 2% от общего пула из 70 000+, доступных на wordpress.org. Конечно, там размещены не все плагины и темы WordPress, но подавляющее большинство. Из всего множества надстроек WordPress мы можем сказать, что менее 2% из них представили 99% уязвимостей, отслеживаемых в 2022 году.

Забегая вперед, мы надеемся увидеть снижение этой статистики благодаря работе команд безопасности, производительности и ядра WordPress. Особенно многообещающим является предложение помочь разработчикам плагинов и группе проверки плагинов повысить стандарты и оценить плагины с помощью средства проверки плагинов.

Все уязвимости по источникам

| Источник уязвимости | Сообщенный номер | Процент от общего числа (1779) |

|---|---|---|

| Ядро WordPress | 23 | 1,29% |

| Тема | 97 | 5,45% |

| Плагины | 1659 | 93,25% |

В любую неделю от 20 до 50 отдельных плагинов и тем подвергались хотя бы одной уязвимости в 2022 году. В среднем в месяц мы видели 121 отдельный плагин и тему, в которых обнаруживалась хотя бы одна уязвимость.

Чтобы было легче увидеть тенденции, мы удалили из наших таблиц и диаграмм одно выпадающее событие за первую неделю марта 2022 года: уязвимость инфраструктуры Freemius SDK. Это можно считать одной уязвимостью в зависимости от плагина или более 400 плагинов и 25 тем, содержащих уязвимый код Freemius.

Плагины и темы с одной или несколькими уязвимостями, по месяцам

| Месяц | Плагины | Темы | Общее |

|---|---|---|---|

| январь | 116 | 0 | 116 |

| февраль | 109 | 41 | 150 |

| Маршировать | 114 | 0 | 114 |

| апреля | 101 | 1 | 102 |

| Может | 129 | 3 | 132 |

| Июнь | 125 | 0 | 125 |

| Июль | 82 | 3 | 85 |

| Август | 122 | 2 | 124 |

| Сентябрь | 88 | 1 | 89 |

| Октябрь | 65 | 2 | 67 |

| ноябрь | 161 | 6 | 167 |

| Декабрь | 149 | 5 | 154 |

| Общее | 1361 | 64 | 1425 |

| В среднем | 113 | 5 | 121 |

В 2022 году 70 % всех отслеживаемых нами уязвимостей получили рейтинги риска от среднего до низкого. Только 4% были оценены как критические. Вы также можете посмотреть на это с другой стороны: 75% всех уязвимостей были оценены как средние и высокие — это важно. Однако это также значительное снижение уровня угроз по сравнению с 2021 годом. В 2022 году мы наблюдаем снижение на 18 процентных пунктов с критического и высокого на средний и низкий. Критические уязвимости снизились с 8% в 2021 году до 4%, а уязвимости с низким уровнем угрозы выросли до 21% по сравнению с 11% в 2021 году.

Все уязвимости по уровню угрозы, по годам (2021–2022 гг.)

| Год | Критический | Высокий | Середина | Низкий |

|---|---|---|---|---|

| 2022 | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) |

| 2021 | 137 (8%) | 630 (39%) | 678 (42%) | 183 (11%) |

Все уязвимости по уровню угрозы, месяц за месяцем (2022 г.)

| Месяц | Критический | Высокий | Середина | Низкий | Общее |

|---|---|---|---|---|---|

| январь | 10 | 50 | 73 | 14 | 147 |

| февраль | 14 | 33 | 108 | 14 | 169 |

| Маршировать | 5 | 111 | 27 | 16 | 159 |

| апреля | 6 | 51 | 40 | 23 | 120 |

| Может | 4 | 22 | 87 | 42 | 155 |

| Июнь | 5 | 12 | 107 | 27 | 182 |

| Июль | 2 | 14 | 55 | 36 | 107 |

| Август | 4 | 28 | 96 | 30 | 158 |

| Сентябрь | 8 | 7 | 72 | 24 | 111 |

| Октябрь | 3 | 13 | 44 | 18 | 90 |

| ноябрь | 7 | 26 | 107 | 59 | 199 |

| Декабрь | 6 | 78 | 49 | 49 | 182 |

| Общее | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) | |

| В среднем | 6 | 37 | 75 | 30 |

По сравнению с 337 (23%) в прошлом году, в 2022 году 456 (26%) уязвимостей оставались неисправленными на момент их публичного раскрытия. Конечно, это не то, что мы хотим видеть.

Статус уязвимости подключаемого модуля на момент раскрытия информации (2022 г.)

| Положение дел | Сообщенный номер | Процент от общего числа (1779) |

|---|---|---|

| Исправлено | 1231 | 69% |

| Неизвестное исправление | 456 | 26% |

| Плагин закрыт | 92 | 5% |

Ядро WordPress твердое. То, что вы добавляете к ней, и то, как вы поддерживаете всю систему, может сделать ее уязвимой для угроз безопасности. Но если вы делаете своевременные обновления, соответствующим образом ограничиваете доступ пользователей, добавляете многофакторную аутентификацию и разумно выбираете плагины, ваш сайт WordPress будет надежным с головы до ног.

Неисправленные уязвимые плагины так же плохи, как и плагины с патчем, который не был применен простым обновлением. Это самые уязвимые цели. Если тенденции 2022 года сохранятся, они, скорее всего, станут жертвами атак XSS и CSRF, если текущие тенденции сохранятся. Вместе эти методы атаки составляют более 65% всех уязвимостей WordPress, обнаруженных в 2022 году.

Примечательно, что количество атак CSFR увеличилось на 5%, что согласуется с отчетами из других источников в экосистеме WordPress и за ее пределами. Подстановка учетных данных, являющаяся подмножеством атак методом грубой силы, также становится все более распространенной, поскольку хакеры проверяют украденные учетные данные для входа. В этом случае нет никакой уязвимости, кроме невозможности использовать многофакторную аутентификацию или, что еще лучше, вход без пароля.

| Вектор угрозы | 2021 | 2022 |

|---|---|---|

| Межсайтовый скриптинг (XSS) | 885 (54,4%) | 890 (50%) |

| Запрос на межсайтовую подделку (CSFR) | 167 (10,2%) | 261 (14,7%) |

| SQL-инъекции | 152 (9,3%) | 142 (8%) |

| Обходит | 68 (4,2%) | 28 (1,6%) |

| RCE-уязвимости | 20 (1,2%) | 23 (1,3%) |

| Уязвимости PHP | 19 (1,2%) | 31 (1,7%) |

| Var Раскрытие информации | 19 (1,2%) | 26 (1,5%) |

| Раскрытие конфиденциальной информации | 6 (0,4%) | 16 (0,9%) |

| Подделка запросов на стороне сервера (SSRF) | 0 (0%) | 13 (0,7%) |

| ОТДЫХА API | 11 (0,7%) | 5 (0,3%) |

| Все остальные | 281 (17,3%) | 344 (19,3%) |

| Общее | 1628 | 1779 |

Ответственное раскрытие информации — это правильно, даже если это причиняет боль.

В 2022 году наши еженедельные отчеты о безопасности привлекли внимание к нескольким популярным плагинам, включая один из наших собственных, с уязвимостями, потенциально затрагивающими очень большое количество веб-сайтов.

- Как отмечалось выше, более 400 плагинов и тем, использующих платформу Freemius, были затронуты одной уязвимостью, но большинство из них были исправлены или удалены из репозиториев wordpress.org.

- Более 5 миллионов пользователей Elementor столкнулись с критической уязвимостью, которая была быстро устранена.

- Еще один миллион пользователей Ninja Forms получил принудительное обновление от WordPress.org, что является необычным шагом, предпринятым командой безопасности из-за критического характера уязвимости.

- Наконец, BackupBuddy исправила серьезную уязвимость и сделала ее доступной для всех пользователей, даже если у них истек срок действия лицензий, а обновленная версия была автоматически отправлена нашим пользователям Sync.

Важно, чтобы эта информация вышла наружу — как только разработчики плагинов и тем исправят уязвимости и будут готовы выпустить обновление безопасности. Все это должно произойти как можно быстрее, и, как правило, это происходит — на профессиональном рынке WordPress, где существует много сотрудничества и партнерских отношений вокруг общих интересов, таких как безопасность. Ваша роль как конечного пользователя состоит в том, чтобы применять обновления, поддерживать любых клиентов или клиентов, которые могут быть затронуты, и распространять информацию обо всех новых выпусках, особенно тех, которые содержат критические обновления безопасности.

Беги — не тормози — твои обновления!

Все наши выводы в этом отчете повторяют тенденции предыдущих лет и подчеркивают важность поддержания вашего сайта WordPress в актуальном состоянии. Чтобы воспользоваться многими уязвимостями, злоумышленнику потребуется доступ к учетной записи пользователя WordPress с повышенными привилегиями, но это указывает на необходимость усилить безопасность аутентификации пользователей и периодически проверять ваших пользователей. Всегда применяйте принцип наименьших привилегий — никто не должен иметь более высокие уровни разрешений, чем необходимо.

Ядро WordPress твердое. То, что вы добавляете к ней, и то, как вы поддерживаете всю систему, может сделать ее уязвимой для угроз безопасности. Но если вы делаете своевременные обновления, соответствующим образом ограничиваете доступ пользователей, добавляете многофакторную аутентификацию и разумно выбираете плагины, ваш сайт WordPress будет надежным с головы до ног.

Лучший плагин безопасности WordPress для защиты и защиты WordPress

В настоящее время WordPress поддерживает более 40% всех веб-сайтов, поэтому он стал легкой мишенью для хакеров со злым умыслом. Плагин iThemes Security Pro устраняет сомнения в безопасности WordPress, чтобы упростить защиту вашего веб-сайта WordPress. Это похоже на штатного эксперта по безопасности, который постоянно отслеживает и защищает ваш сайт WordPress для вас.

Дэн Кнаусс — специалист по техническому содержанию StellarWP. Он был писателем, учителем и фрилансером, работающим с открытым исходным кодом с конца 1990-х годов и с WordPress с 2004 года.