التقرير السنوي عن ضعف WordPress لعام 2022

نشرت: 2023-02-01نواة ووردبريس صلبة - ما تقوم بتثبيته فيه قد لا يكون كذلك.

ما مدى أمان WordPress؟ على خلفية الهجمات الإلكترونية العالمية المتزايدة بشكل مطرد والجرائم الإلكترونية المتطورة التي تستهدف أكثر من نصف جميع الشركات الصغيرة والمتوسطة الحجم (SMBs) في أمريكا الشمالية ، تقدم حصة السوق العالمية المهيمنة لنظام إدارة المحتوى (CMS) لـ WordPress (60٪ +) سطح هجوم كبير للمتسللين ومجرمي الإنترنت تشمل أدواتها الآن الذكاء الاصطناعي والتعلم الآلي. كل عام يزداد عدد الثغرات الأمنية الجديدة في نظام WordPress البيئي ، ولم يكن عام 2022 استثناءً. ما الذي تعلمناه من البيانات هذه المرة؟

ما الذي يعتبر نقطة ضعف؟

بادئ ذي بدء ، من المهم فهم كيفية تقييم ثغرات البرامج.

نقاط الضعف ليست ثغرات. إنها أسطح هجوم قابلة للاستغلال نظريًا ، ولكن بدون استغلال نشط أو إثبات عملي للمفهوم ، غالبًا ما يكون من غير الواضح ما إذا كانت تمثل خطرًا كبيرًا. غالبًا ما يستخدم محللو الأمن نظام نقاط الضعف المشترك (CVSS) لتصنيف الثغرات الأمنية على مقياس من 0 إلى 10 يشير إلى شدتها. تختلف هذه الدرجات عبر صناعة التكنولوجيا لأن التأثير المحتمل لثغرة أمنية معينة لا يمكن تعميمه. تكون الثغرة أكثر أو أقل حدة في تأثيرها المحتمل على أنظمة أو خدمات أو منتجات معينة. نحن نتبع نقاط WPScan التي تتماشى مع نظام WordPress والنظام البيئي.

نستخدم أيضًا تتبع نقاط الضعف وتقييم المخاطر في WPScan لإنتاج تقرير الضعف الأسبوعي الخاص بنا. بالنسبة لعام 2022 ، سجلت قاعدة بيانات WPScan 23 نقطة ضعف في نواة WordPress. قد يتخذ محللون أمنيون آخرون نظرة أوسع أو أضيق لما يمكن اعتباره ثغرة أمنية.

على سبيل المثال ، تتضمن قاعدة بيانات الثغرات الأمنية Patchstack لـ WordPress 27 نقطة ضعف أساسية لعام 2022 ، وقد تم التحقق من وجود 15 نقطة قابلة للاستغلال. في المقابل ، تم الإبلاغ عن 9 ثغرات أساسية فقط إلى MITER وتم تسجيلها في قاعدة بيانات الثغرات الوطنية مع معرف الضعف والتعرض المشترك (CVE). يمكن مراجعة تفاصيل CVE ، مثل تصنيف الخطورة ، بمرور الوقت. يمكن حتى إلغاء CVE. على نحو غير عادي ، تم رفض أداة CVE أساسية إضافية في WordPress باعتبارها إيجابية خاطئة في عام 2022.

اتجاهات الثغرات الأمنية في ووردبريس 2022

2٪ من جميع المكونات الإضافية بها 99٪ من نقاط الضعف.

كل أسبوع ، ظهرت نقاط الضعف في 20-50 مكونًا إضافيًا وموضوعًا.

كل شهر ، تم الإعلان عن ثغرة أمنية بمتوسط 121 مكونًا إضافيًا وموضوعًا.

انخفضت شدة نقاط الضعف بشكل ملحوظ مقارنة بعام 2021.

26٪ من المكونات الإضافية والثغرات الأمنية لم يتم إصلاحها في وقت الكشف عنها.

كانت ثغرات XSS هي الأكثر انتشارًا ، تليها CSFR و SQLi.

تمثل ثغرات XSS و CSFR و SQLi 73٪ من جميع نقاط الضعف.

الأمان الأساسي لـ WordPress قوي.

لحسن الحظ ، تم اكتشاف الثغرات الأمنية التي ظهرت في WordPress core في عام 2022 وتم إصلاحها بسرعة من قبل أعضاء فريق أمان WordPress وغيرهم من الباحثين الذين كانوا يبحثون عنها بشكل استباقي. أدت جهودهم الدؤوبة إلى أربعة إصدارات أمنية من WordPress في عام 2022 والتي تم تصحيح 20-30 نقطة ضعف محتملة ، اعتمادًا على كيفية تصنيفها. الإصدار الأمني 6.0.3 من WordPress مصححًا 16 من هذه كلها دفعة واحدة.

حدد المكونات الإضافية والسمات بعناية - وابقها محدثة!

من بين تلك الثغرات الأمنية المحتملة ، لم يشكل أي منها خطرًا مباشرًا على مستخدمي WordPress. وينطبق هذا أيضًا على الثغرة الأمنية التي لم يتم إصلاحها في الجوهر والتي ظهرت في منتصف ديسمبر عندما نشر باحثو الأمن مشكلة معروفة في ميزة pingback في WordPress. قد يكون التصحيح قيد التشغيل من أجل إصدار أمان أو صيانة في المستقبل ، ولكن لا يوجد سبب مباشر للقلق. لكي يتم استغلالها ، يجب أيضًا استغلال ثغرة ثانية ويجب أيضًا اختراق خدمة DNS الخاصة بالموقع المستهدف - عادةً ما يكون مضيفًا أو مسجل المجال. هذه الحالة النادرة والمتطرفة ستكون ضارة جدًا في حد ذاتها.

لقد قدمنا مزيدًا من التفاصيل والإرشادات حول التخلص من هذه الثغرة الأمنية الآن عن طريق إيقاف تشغيل XML-RPC. هذه دائمًا فكرة جيدة إذا كنت لا تستخدمها.

2٪ من إضافات WordPress مسؤولة عن 99٪ من الثغرات الأمنية.

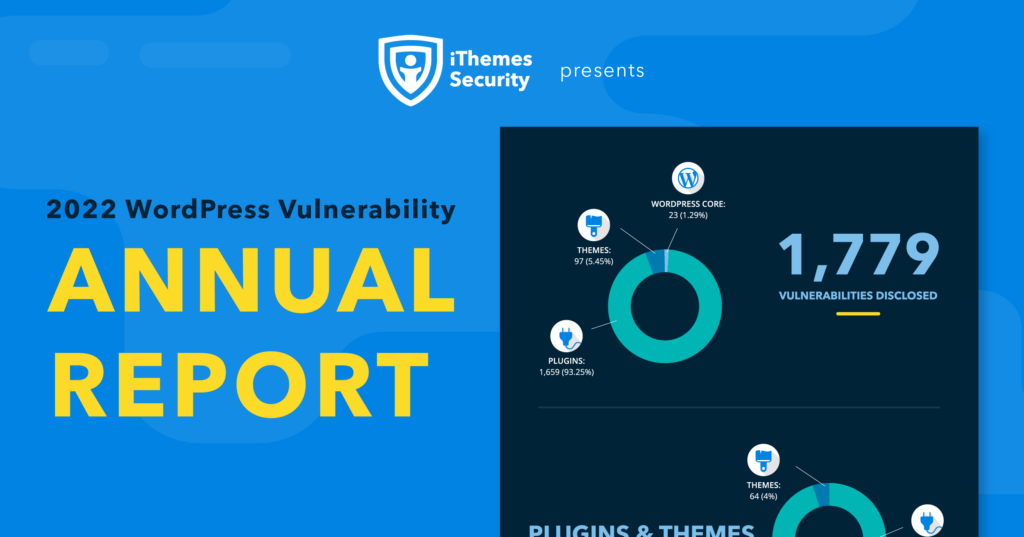

في بيانات الثغرات الأمنية لعام 2022 التي نقدمها هنا ، تمثل 23 نقطة ضعف أساسية 1٪ من إجمالي عدد الثغرات التي قمنا بتتبعها (1،779) في عام 2022. وهذا يعني أن المكونات الإضافية والسمات مسؤولة عن 99٪ (1،756) من جميع نقاط الضعف. يتوافق هذا مع العام الماضي عندما قمنا بتتبع 1628 نقطة ضعف ، 98٪ منها كانت مرتبطة بالمكونات الإضافية.

في أسبوع عادي ، شهدت 30-40 مكونًا إضافيًا وموضوعًا سطحًا واحدًا على الأقل من الثغرات الأمنية.

هذا ليس شيئًا سيئًا تمامًا ، مع ذلك. في الواقع ، لا نريد أن نرى المزيد من نقاط الضعف في الجوهر أو المواضيع. تعد المكونات الإضافية أكبر سطح هجوم وأكثر جاذبية في نظام WordPress البيئي ، لكن الغالبية العظمى منها لا ترتبط بثغرة تم الكشف عنها علنًا في أي عام معين.

بالنسبة للسياق ، يمثل عدد المكونات الإضافية والقوالب الفردية التي واجهت ثغرة أمنية أسبوعًا بعد أسبوع في عام 2022 (1425) حوالي 2٪ من إجمالي ما يزيد عن 70000 مجموعة متاحة على wordpress.org. بالطبع ، ليست كل الإضافات والسمات الخاصة بـ WordPress مستضافة هناك ، ولكن الغالبية العظمى منها. ضمن العالم الكلي لوظائف WordPress الإضافية ، يمكننا القول أن أقل من 2٪ منها قد أدخلت 99٪ من نقاط الضعف التي تم تتبعها في عام 2022.

بالنظر إلى المستقبل ، هذه إحصائية نأمل أن نراها في انخفاض بفضل عمل فرق WordPress Security والأداء والفرق الأساسية. يعد اقتراحًا لمساعدة مطوري المكونات الإضافية وفريق مراجعة المكونات الإضافية على رفع المعايير وتقييم المكونات الإضافية باستخدام مدقق المكونات الإضافية واعدًا بشكل خاص.

جميع الثغرات حسب المصدر

| مصدر الضعف | عدد المبلغ عنها | النسبة من الإجمالي (1،779) |

|---|---|---|

| ووردبريس كور | 23 | 1.29٪ |

| سمة | 97 | 5.45٪ |

| الإضافات | 1،659 | 93.25٪ |

في أي أسبوع معين ، واجه 20 إلى 50 مكونًا إضافيًا وموضوعًا ثغرة أمنية واحدة على الأقل في عام 2022. لقد رأينا متوسطًا شهريًا يبلغ 121 مكونًا إضافيًا وموضوعًا ظهرت به ثغرة أمنية واحدة على الأقل.

لتسهيل رؤية الاتجاهات ، أزلنا حدثًا غريبًا واحدًا في الأسبوع الأول من مارس 2022 من جداولنا ومخططاتنا: ثغرة إطار عمل Freemius SDK. يمكن احتساب هذا على أنه ثغرة أمنية واحدة في تبعية البرنامج المساعد - أو 400+ مكون إضافي و 25 سمة تحتوي جميعها على كود Freemius الضعيف.

المكونات الإضافية والسمات التي بها ثغرة واحدة أو أكثر ، شهرًا بعد شهر

| شهر | الإضافات | ثيمات | مجموع |

|---|---|---|---|

| يناير | 116 | 0 | 116 |

| شهر فبراير | 109 | 41 | 150 |

| يمشي | 114 | 0 | 114 |

| أبريل | 101 | 1 | 102 |

| قد | 129 | 3 | 132 |

| يونيه | 125 | 0 | 125 |

| يوليو | 82 | 3 | 85 |

| أغسطس | 122 | 2 | 124 |

| سبتمبر | 88 | 1 | 89 |

| اكتوبر | 65 | 2 | 67 |

| شهر نوفمبر | 161 | 6 | 167 |

| ديسمبر | 149 | 5 | 154 |

| مجموع | 1،361 | 64 | 1،425 |

| متوسط | 113 | 5 | 121 |

شهد عام 2022 تصنيفات متوسطة إلى منخفضة المخاطر لـ 70٪ من جميع نقاط الضعف التي قمنا بتتبعها. تم تصنيف 4٪ فقط على أنها حرجة. يمكنك أيضًا النظر إليها في الاتجاه الآخر: تم تصنيف 75٪ من جميع نقاط الضعف على أنها متوسطة إلى عالية الخطورة - وهذا أمر مهم. ومع ذلك ، فإنه يمثل أيضًا انخفاضًا كبيرًا في مستويات التهديد مقارنة بعام 2021. في عام 2022 ، نشهد تحولًا هبوطيًا بمقدار 18 نقطة مئوية من حرجة وعالية إلى متوسطة ومنخفضة. انخفضت نقاط الضعف الحرجة من 8٪ في عام 2021 إلى 4٪ بينما ارتفعت نقاط الضعف منخفضة التهديد إلى 21٪ ، ارتفاعًا من 11٪ في عام 2021.

جميع نقاط الضعف حسب مستوى التهديد ، من سنة إلى أخرى (2021-2022)

| سنة | شديد الأهمية | عالٍ | متوسط | قليل |

|---|---|---|---|---|

| 2022 | 74 (4٪) | 446 (25٪) | 894 (50٪) | 365 (21٪) |

| 2021 | 137 (8٪) | 630 (39٪) | 678 (42٪) | 183 (11٪) |

جميع نقاط الضعف حسب مستوى التهديد ، من شهر إلى شهر (2022)

| شهر | شديد الأهمية | عالٍ | متوسط | قليل | مجموع |

|---|---|---|---|---|---|

| يناير | 10 | 50 | 73 | 14 | 147 |

| شهر فبراير | 14 | 33 | 108 | 14 | 169 |

| يمشي | 5 | 111 | 27 | 16 | 159 |

| أبريل | 6 | 51 | 40 | 23 | 120 |

| قد | 4 | 22 | 87 | 42 | 155 |

| يونيه | 5 | 12 | 107 | 27 | 182 |

| يوليو | 2 | 14 | 55 | 36 | 107 |

| أغسطس | 4 | 28 | 96 | 30 | 158 |

| سبتمبر | 8 | 7 | 72 | 24 | 111 |

| اكتوبر | 3 | 13 | 44 | 18 | 90 |

| شهر نوفمبر | 7 | 26 | 107 | 59 | 199 |

| ديسمبر | 6 | 78 | 49 | 49 | 182 |

| مجموع | 74 (4٪) | 446 (25٪) | 894 (50٪) | 365 (21٪) | |

| متوسط | 6 | 37 | 75 | 30 |

ارتفاعًا من 337 (23٪) العام الماضي ، شهد عام 2022 أن 456 (26٪) من الثغرات الأمنية لم يتم إصلاحها في الوقت الذي تم الكشف عنها علنًا. بالطبع ، هذا ليس ما نريد رؤيته.

حالة ضعف البرنامج المساعد في وقت الكشف (2022)

| حالة | عدد المبلغ عنها | النسبة من الإجمالي (1،779) |

|---|---|---|

| مرمم | 1،231 | 69٪ |

| لا يوجد إصلاح معروف | 456 | 26٪ |

| البرنامج المساعد مغلق | 92 | 5٪ |

نواة ووردبريس صلبة. ما تضيفه إليه وكيف تحافظ على النظام بأكمله قد يجعله عرضة للتهديدات الأمنية. ولكن إذا قمت بإجراء تحديثات في الوقت المناسب ، فحد من وصول المستخدم بشكل مناسب ، وأضف مصادقة متعددة العوامل - واختر المكونات الإضافية بحكمة - فسيكون موقع WordPress الخاص بك ثابتًا من طرف إلى آخر.

تعد المكونات الإضافية الضعيفة غير المصححة سيئة تمامًا مثل المكونات الإضافية ذات التصحيح الذي لم يتم تطبيقه بتحديث بسيط. هذه هي الأهداف الأكثر ضعفا. إذا استمرت اتجاهات 2022 ، فمن المرجح أن تقع ضحية لهجمات XSS و CSRF إذا استمرت الاتجاهات الحالية. تمثل طرق الهجوم هذه مجتمعة أكثر من 65٪ من جميع نقاط الضعف في WordPress التي ظهرت في عام 2022.

والجدير بالذكر أن هجمات CSFR زادت بنسبة 5٪ ، وهو ما يتوافق مع التقارير الواردة من مصادر أخرى داخل وخارج نظام WordPress البيئي. كمجموعة فرعية من هجمات تسجيل الدخول باستخدام القوة الغاشمة ، ينتشر حشو بيانات الاعتماد بشكل متزايد حيث يختبر المتسللون بيانات اعتماد تسجيل الدخول المسروقة. في هذه الحالة ، لا توجد ثغرة أمنية بصرف النظر عن الفشل في استخدام مصادقة متعددة العوامل - أو أفضل من ذلك ، تسجيل الدخول بدون كلمة مرور.

| ناقل التهديد | 2021 | 2022 |

|---|---|---|

| البرمجة النصية عبر المواقع (XSS) | 885 (54.4٪) | 890 (50٪) |

| طلب تزوير عبر المواقع (CSFR) | 167 (10.2٪) | 261 (14.7٪) |

| حقن SQL | 152 (9.3٪) | 142 (8٪) |

| التجاوزات | 68 (4.2٪) | 28 (1.6٪) |

| نقاط ضعف RCE | 20 (1.2٪) | 23 (1.3٪) |

| ثغرات PHP | 19 (1.2٪) | 31 (1.7٪) |

| إفصاحات فار | 19 (1.2٪) | 26 (1.5٪) |

| إفشاء المعلومات الحساسة | 6 (0.4٪) | 16 (0.9٪) |

| تزوير الطلب من جانب الخادم (SSRF) | 0 (0٪) | 13 (0.7٪) |

| REST API | 11 (0.7٪) | 5 (0.3٪) |

| جميع الاخرين | 281 (17.3٪) | 344 (19.3٪) |

| مجموع | 1،628 | 1،779 |

الإفصاح المسؤول هو الشيء الصحيح الذي يجب فعله - حتى عندما يكون ذلك مؤلمًا.

في عام 2022 ، لفتت تقارير الأمان الأسبوعية الخاصة بنا الانتباه إلى العديد من المكونات الإضافية الشائعة ، بما في ذلك أحد المكونات الإضافية الخاصة بنا ، والتي من المحتمل أن تؤثر نقاط الضعف فيها على أعداد كبيرة جدًا من مواقع الويب.

- كما هو مذكور أعلاه ، تأثر أكثر من 400 مكون إضافي وموضوع باستخدام إطار عمل Freemius بثغرة أمنية واحدة ، ولكن تم تصحيح معظمها أو إزالتها من مستودعات wordpress.org.

- واجه أكثر من 5 ملايين مستخدم Elementor ثغرة أمنية حرجة تم تصحيحها بسرعة.

- تلقى مليون مستخدم آخر من Ninja Forms تحديثًا إجباريًا من WordPress.org ، وهي خطوة غير عادية اتخذها فريق الأمان بسبب الطبيعة الحرجة للثغرة الأمنية.

- أخيرًا ، قام BackupBuddy بتصحيح ثغرة أمنية شديدة الخطورة وجعلها متاحة لجميع المستخدمين ، حتى إذا كانت لديهم تراخيص منتهية الصلاحية ، وتم إرسال الإصدار المحدث تلقائيًا إلى مستخدمي المزامنة لدينا.

من المهم أن تخرج هذه المعلومات - بمجرد أن يقوم مطورو المكونات الإضافية والقوالب بتصحيح الثغرات الأمنية ويكونون مستعدين لإصدار تحديث أمني. يجب أن يحدث كل هذا في أسرع وقت ممكن ، وهو يحدث بشكل عام - داخل سوق WordPress الاحترافي حيث يوجد الكثير من التعاون والشراكات حول المصالح المشتركة مثل الأمن. بصفتك مستخدمًا نهائيًا ، يتمثل دورك في تطبيق التحديثات ، ودعم أي عملاء أو عملاء لديك قد يتأثرون - ونشر الكلمة حول جميع الإصدارات الجديدة - خاصة تلك التي تحتوي على تحديثات أمان ضرورية.

اركض - لا تبطئ - تحديثاتك!

تكرر جميع النتائج التي توصلنا إليها في هذا التقرير اتجاهات السنوات السابقة وتؤكد على أهمية الحفاظ على تحديث موقع WordPress الخاص بك. لكي يتم استغلالها ، تتطلب العديد من نقاط الضعف أن يتمكن المهاجم من الوصول إلى حساب مستخدم WordPress بامتيازات مرتفعة ، ولكن هذا يشير إلى الحاجة إلى تعزيز أمان مصادقة المستخدم ومراجعة المستخدمين بشكل دوري. قم دائمًا بتطبيق مبدأ أقل امتياز - لا يحتاج أي شخص إلى الحصول على مستويات إذن أعلى من اللازم.

نواة ووردبريس صلبة. ما تضيفه إليه وكيف تحافظ على النظام بأكمله قد يجعله عرضة للتهديدات الأمنية. ولكن إذا قمت بإجراء تحديثات في الوقت المناسب ، فحد من وصول المستخدم بشكل مناسب ، وأضف مصادقة متعددة العوامل - واختر المكونات الإضافية بحكمة - فسيكون موقع WordPress الخاص بك ثابتًا من طرف إلى آخر.

أفضل مكون إضافي لأمن WordPress لتأمين وحماية WordPress

يشغل WordPress حاليًا أكثر من 40٪ من جميع مواقع الويب ، لذا فقد أصبح هدفًا سهلاً للمتسللين ذوي النوايا الخبيثة. يزيل المكون الإضافي iThemes Security Pro التخمين من أمان WordPress لتسهيل حماية موقع WordPress الخاص بك وحمايته. يشبه الأمر وجود خبير أمان بدوام كامل بين الموظفين الذين يراقبون ويحمون موقع WordPress الخاص بك باستمرار.

دان كناوس هو اختصاصي المحتوى الفني في StellarWP. لقد كان كاتبًا ومدرسًا ومستقلًا يعمل في مصدر مفتوح منذ أواخر التسعينيات ومع WordPress منذ عام 2004.