Der WordPress-Schwachstellen-Jahresbericht 2022

Veröffentlicht: 2023-02-01Der WordPress-Kern ist solide – was Sie darin installieren, ist es möglicherweise nicht.

Wie sicher ist WordPress? Vor dem Hintergrund stetig zunehmender globaler Cyberangriffe und ausgeklügelter Cyberkriminalität, die mehr als die Hälfte aller kleinen und mittelständischen Unternehmen (KMU) in Nordamerika zum Ziel haben, bietet der dominierende globale CMS-Marktanteil von WordPress (über 60 %) eine große Angriffsfläche für Hacker und Cyberkriminelle zu deren Werkzeugen jetzt künstliche Intelligenz und maschinelles Lernen gehören. Jedes Jahr steigt die Zahl neuer Schwachstellen im WordPress-Ökosystem, und 2022 war keine Ausnahme. Was haben wir diesmal aus den Daten gelernt?

Was zählt als Schwachstelle?

Zunächst einmal ist es wichtig zu verstehen, wie Software-Schwachstellen bewertet werden.

Schwachstellen sind keine Exploits. Sie sind theoretisch ausnutzbare Angriffsflächen, aber ohne einen aktiven Exploit oder einen funktionierenden Proof of Concept ist oft nicht klar, ob sie ein erhebliches Risiko darstellen. Sicherheitsanalysten verwenden häufig das Common Vulnerability Scoring System (CVSS), um Schwachstellen auf einer Skala von 0 bis 10 zu bewerten, die ihren Schweregrad angibt. Diese Werte variieren in der Technologiebranche, da die potenziellen Auswirkungen einer bestimmten Schwachstelle nicht verallgemeinert werden können. Eine Schwachstelle ist in ihren potenziellen Auswirkungen auf bestimmte Systeme, Dienste oder Produkte mehr oder weniger schwerwiegend. Wir folgen der Bewertung von WPScan, die auf die WordPress-Plattform und das Ökosystem abgestimmt ist.

Wir verwenden auch die Schwachstellenverfolgung und Risikobewertung von WPScan, um unseren wöchentlichen Schwachstellenbericht zu erstellen. Für 2022 verzeichnete die WPScan-Datenbank 23 Schwachstellen für den WordPress-Kern. Andere Sicherheitsanalysten können eine breitere oder engere Sichtweise auf das haben, was als Schwachstelle gilt.

Beispielsweise enthält die Schwachstellendatenbank von Patchstack für WordPress 27 zentrale Schwachstellen für 2022, und sie haben 15 als ausnutzbar verifiziert. Im Gegensatz dazu wurden nur 9 Kernschwachstellen an MITRE gemeldet und in der National Vulnerability Database mit einer Common Vulnerability and Exposure (CVE)-Kennung erfasst. Die Details eines CVE, wie z. B. die Bewertung des Schweregrads, können im Laufe der Zeit überarbeitet werden. Ein CVE kann sogar abgebrochen werden. Ungewöhnlicherweise wurde im Jahr 2022 ein zusätzliches Kern-WordPress-CVE als falsch positiv abgelehnt.

2022 WordPress Schwachstellentrends

2 % aller Plugins hatten 99 % der Schwachstellen.

Jede Woche tauchten Schwachstellen in 20-50 Plugins und Themes auf.

Jeden Monat wurde bei durchschnittlich 121 Plugins und Themes eine Schwachstelle veröffentlicht.

Die Schwere der Schwachstellen hat im Vergleich zu 2021 deutlich abgenommen.

26 % der Plugin- und Theme-Schwachstellen waren zum Zeitpunkt ihrer Offenlegung nicht gepatcht.

XSS-Schwachstellen waren am weitesten verbreitet, gefolgt von CSFR und SQLi.

XSS-, CSFR- und SQLi-Schwachstellen machten 73 % aller Schwachstellen aus.

Die Sicherheit des WordPress-Kerns ist solide.

Glücklicherweise wurden die Schwachstellen, die 2022 im WordPress-Kern ans Licht kamen, von Mitgliedern des WordPress-Sicherheitsteams und anderen Forschern, die proaktiv nach ihnen suchten, entdeckt und schnell behoben. Ihre fleißigen Bemühungen führten zu vier WordPress-Sicherheitsversionen im Jahr 2022, die je nach Klassifizierung 20 bis 30 potenzielle Schwachstellen beseitigten. Die Sicherheitsversion von WordPress 6.0.3 hat 16 davon auf einen Schlag gepatcht.

Wählen Sie Plugins und Themes sorgfältig aus – und halten Sie sie auf dem neuesten Stand!

Von diesen potenziellen Schwachstellen stellte keine ein unmittelbares Risiko für WordPress-Benutzer dar. Das gilt auch für die eine verbleibende ungepatchte Schwachstelle im Kern, die Mitte Dezember auftauchte, als Sicherheitsforscher ein bekanntes Problem mit der Pingback-Funktion von WordPress veröffentlichten. Möglicherweise ist ein Patch für eine zukünftige Sicherheits- oder Wartungsversion in Arbeit, aber es gibt keinen unmittelbaren Grund zur Besorgnis. Um ausgenutzt zu werden, müsste auch eine zweite Schwachstelle ausgenutzt werden und der DNS-Dienst der angegriffenen Site – normalerweise ein Host oder Domain-Registrar – müsste ebenfalls kompromittiert werden. Dieser seltene und extreme Zustand wäre an sich schon sehr schädlich.

Wir haben weitere Details und Anleitungen zur Verfügung gestellt, wie Sie diese Schwachstelle jetzt beseitigen können, indem Sie XML-RPC deaktivieren. Dies ist immer eine gute Idee, wenn Sie es nicht verwenden.

Zwei Prozent der WordPress-Plugins sind für 99 % der Schwachstellen verantwortlich.

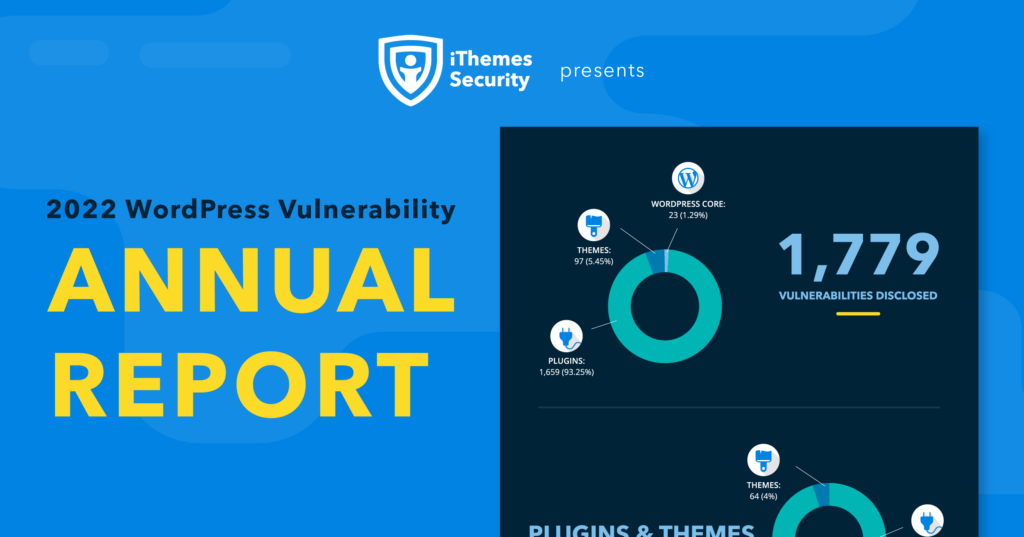

In den hier präsentierten Schwachstellendaten für 2022 stellen 23 Kern-Schwachstellen 1 % der Gesamtzahl der von uns verfolgten Schwachstellen (1.779) im Jahr 2022 dar. Das bedeutet, dass Plugins und Themes für 99 % (1.756) aller Schwachstellen verantwortlich sind. Dies steht im Einklang mit dem letzten Jahr, als wir 1.628 Schwachstellen nachverfolgt haben, von denen 98 % mit Plugins verknüpft waren.

In einer typischen Woche sahen 30-40 einzelne Plugins und Themes mindestens eine Schwachstellenoberfläche.

Dies ist jedoch nicht ganz schlecht. Tatsächlich möchten wir nicht wesentlich mehr Schwachstellen in Core oder Themes sehen. Plugins sind die größte und attraktivste Angriffsfläche im WordPress-Ökosystem, aber die überwiegende Mehrheit von ihnen ist in keinem Jahr mit einer öffentlich bekannt gegebenen Schwachstelle verbunden.

Zum Kontext: Die Anzahl der einzelnen Plugins und Themes, die im Jahr 2022 Woche für Woche eine Sicherheitslücke aufwiesen (1.425), entspricht etwa 2 % des Gesamtpools von über 70.000, die auf wordpress.org verfügbar sind. Natürlich werden dort nicht alle WordPress-Plugins und -Themes gehostet, aber die überwiegende Mehrheit. Innerhalb des gesamten Universums der WordPress-Add-Ons können wir sagen, dass weniger als 2 % von ihnen 99 % der im Jahr 2022 verfolgten Schwachstellen eingeführt haben.

Mit Blick auf die Zukunft ist dies eine Statistik, auf die wir hoffen können, dank der Arbeit der WordPress-Sicherheits-, Leistungs- und Core-Teams einen Rückgang zu sehen. Besonders vielversprechend ist ein Vorschlag, Plugin-Entwicklern und dem Plugin-Review-Team dabei zu helfen, Standards zu erhöhen und Plugins mit einem Plugin-Checker zu bewerten.

Alle Schwachstellen nach Quelle

| Quelle der Schwachstelle | Nummer gemeldet | Prozentsatz von Gesamt (1.779) |

|---|---|---|

| WordPress-Kern | 23 | 1,29 % |

| Thema | 97 | 5,45 % |

| Plugins | 1.659 | 93,25 % |

In jeder Woche kam es im Jahr 2022 bei 20 bis 50 einzelnen Plugins und Themes zu mindestens einer Schwachstelle. Wir sahen einen monatlichen Durchschnitt von 121 einzelnen Plugins und Themes, die mindestens eine Schwachstelle aufwiesen.

Um Trends leichter erkennen zu können, haben wir ein Ausreißerereignis in der ersten Märzwoche 2022 aus unseren Tabellen und Diagrammen entfernt: die Sicherheitslücke im Freemius SDK-Framework. Dies kann als eine Schwachstelle in einer Plugin-Abhängigkeit gezählt werden – oder als über 400 Plugins und 25 Themen, die alle den anfälligen Freemius-Code enthalten.

Plugins und Themes mit einer oder mehreren Schwachstellen, Monat für Monat

| Monat | Plugins | Themen | Gesamt |

|---|---|---|---|

| Januar | 116 | 0 | 116 |

| Februar | 109 | 41 | 150 |

| Marsch | 114 | 0 | 114 |

| April | 101 | 1 | 102 |

| Dürfen | 129 | 3 | 132 |

| Juni | 125 | 0 | 125 |

| Juli | 82 | 3 | 85 |

| August | 122 | 2 | 124 |

| September | 88 | 1 | 89 |

| Oktober | 65 | 2 | 67 |

| November | 161 | 6 | 167 |

| Dezember | 149 | 5 | 154 |

| Gesamt | 1.361 | 64 | 1.425 |

| Durchschnitt | 113 | 5 | 121 |

2022 wurden 70 % aller von uns verfolgten Schwachstellen mit mittlerem bis niedrigem Risiko bewertet. Nur 4 % wurden kritisch bewertet. Man kann es auch in die andere Richtung sehen: 75 % aller Schwachstellen wurden mit mittlerem bis hohem Schweregrad bewertet – das ist signifikant. Es ist jedoch auch ein deutlicher Rückgang der Bedrohungsniveaus im Vergleich zu 2021. Im Jahr 2022 sehen wir eine Abwärtsverschiebung von 18 Prozentpunkten von kritisch und hoch zu mittel und niedrig. Kritische Schwachstellen gingen von 8 % im Jahr 2021 auf 4 % zurück, während Schwachstellen mit geringer Bedrohung auf 21 % stiegen, gegenüber 11 % im Jahr 2021.

Alle Schwachstellen nach Bedrohungsstufe, Jahr für Jahr (2021-2022)

| Jahr | Kritisch | Hoch | Mittel | Niedrig |

|---|---|---|---|---|

| 2022 | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) |

| 2021 | 137 (8%) | 630 (39%) | 678 (42%) | 183 (11%) |

Alle Schwachstellen nach Bedrohungsstufe, Monat für Monat (2022)

| Monat | Kritisch | Hoch | Mittel | Niedrig | Gesamt |

|---|---|---|---|---|---|

| Januar | 10 | 50 | 73 | 14 | 147 |

| Februar | 14 | 33 | 108 | 14 | 169 |

| Marsch | 5 | 111 | 27 | 16 | 159 |

| April | 6 | 51 | 40 | 23 | 120 |

| Dürfen | 4 | 22 | 87 | 42 | 155 |

| Juni | 5 | 12 | 107 | 27 | 182 |

| Juli | 2 | 14 | 55 | 36 | 107 |

| August | 4 | 28 | 96 | 30 | 158 |

| September | 8 | 7 | 72 | 24 | 111 |

| Oktober | 3 | 13 | 44 | 18 | 90 |

| November | 7 | 26 | 107 | 59 | 199 |

| Dezember | 6 | 78 | 49 | 49 | 182 |

| Gesamt | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) | |

| Durchschnitt | 6 | 37 | 75 | 30 |

Im Vergleich zu 337 (23 %) im letzten Jahr waren 2022 456 (26 %) Schwachstellen zum Zeitpunkt ihrer Veröffentlichung noch nicht gepatcht. Das wollen wir natürlich nicht sehen.

Plugin-Schwachstellenstatus zum Zeitpunkt der Offenlegung (2022)

| Status | Nummer gemeldet | Prozentsatz von Gesamt (1.779) |

|---|---|---|

| Gepatcht | 1.231 | 69% |

| Keine bekannte Lösung | 456 | 26% |

| Plugin geschlossen | 92 | 5% |

Der WordPress-Kern ist solide. Was Sie hinzufügen und wie Sie das gesamte System warten, kann es anfällig für Sicherheitsbedrohungen machen. Aber wenn Sie rechtzeitig Updates vornehmen, den Benutzerzugriff angemessen einschränken, Multifaktor-Authentifizierung hinzufügen – und Ihre Plugins mit Bedacht auswählen – wird Ihre WordPress-Site von Kopf bis Fuß solide sein.

Nicht gepatchte anfällige Plugins sind genauso schlecht wie Plugins mit einem Patch, der nicht mit einem einfachen Update angewendet wurde. Dies sind die anfälligsten Ziele. Wenn sich die Trends von 2022 fortsetzen, werden sie höchstwahrscheinlich Opfer von XSS- und CSRF-Angriffen, wenn sich die aktuellen Trends fortsetzen. Zusammen machen diese Angriffsmethoden über 65 % aller WordPress-Schwachstellen aus, die im Jahr 2022 aufgetaucht sind.

Bemerkenswerterweise nahmen CSFR-Angriffe um 5 % zu, was mit Berichten aus anderen Quellen innerhalb und außerhalb des WordPress-Ökosystems übereinstimmt. Als eine Teilmenge von Brute-Force-Login-Angriffen ist Credential Stuffing ebenfalls zunehmend verbreitet, da Hacker gestohlene Anmeldeinformationen testen. In diesem Fall gibt es keine Schwachstelle, abgesehen davon, dass die Multifaktor-Authentifizierung nicht verwendet wird – oder noch besser, eine passwortlose Anmeldung.

| Bedrohungsvektor | 2021 | 2022 |

|---|---|---|

| Cross-Site-Scripting (XSS) | 885 (54,4 %) | 890 (50%) |

| Cross-Site Forgery Request (CSFR) | 167 (10,2 %) | 261 (14,7 %) |

| SQL-Injektionen | 152 (9,3 %) | 142 (8%) |

| Umgehungen | 68 (4,2 %) | 28 (1,6 %) |

| RCE-Schwachstellen | 20 (1,2%) | 23 (1,3 %) |

| PHP-Schwachstellen | 19 (1,2%) | 31 (1,7 %) |

| Var-Offenlegungen | 19 (1,2%) | 26 (1,5 %) |

| Offenlegung sensibler Informationen | 6 (0,4 %) | 16 (0,9 %) |

| Serverseitige Anforderungsfälschung (SSRF) | 0 (0%) | 13 (0,7 %) |

| REST-API | 11 (0,7 %) | 5 (0,3 %) |

| Alle anderen | 281 (17,3 %) | 344 (19,3 %) |

| Gesamt | 1.628 | 1.779 |

Verantwortungsvolle Offenlegung ist das Richtige – auch wenn es wehtut.

Im Jahr 2022 machten unsere wöchentlichen Sicherheitsberichte auf mehrere beliebte Plugins aufmerksam, darunter eines unserer eigenen, mit Schwachstellen, die möglicherweise eine sehr große Anzahl von Websites betreffen.

- Wie oben erwähnt, waren über 400 Plugins und Themes, die das Freemius-Framework verwenden, von einer einzigen Schwachstelle betroffen, aber die meisten wurden gepatcht oder aus den Repositorys von wordpress.org entfernt.

- Mehr als 5 Millionen Elementor-Benutzer haben eine kritische Schwachstelle erlebt, die schnell gepatcht wurde.

- Eine weitere Million Benutzer von Ninja Forms erhielten ein erzwungenes Update von WordPress.org, ein ungewöhnlicher Schritt des Sicherheitsteams aufgrund der kritischen Natur der Schwachstelle.

- Schließlich hat BackupBuddy eine Schwachstelle mit hohem Schweregrad gepatcht und sie allen Benutzern zur Verfügung gestellt, selbst wenn sie abgelaufene Lizenzen hatten, und die aktualisierte Version wurde automatisch an unsere Sync-Benutzer gepusht.

Es ist wichtig, dass diese Informationen veröffentlicht werden – sobald Plug-in- und Theme-Entwickler Schwachstellen gepatcht haben und bereit sind, ein Sicherheitsupdate zu veröffentlichen. Das alles muss so schnell wie möglich passieren, und im Allgemeinen tut es das – innerhalb des professionellen WordPress-Marktplatzes, wo es viele Kooperationen und Partnerschaften rund um gemeinsame Interessen wie Sicherheit gibt. Als Endbenutzer haben Sie die Aufgabe, Updates anzuwenden, eventuell betroffene Kunden oder Kunden zu unterstützen und alle neuen Versionen bekannt zu machen – insbesondere diejenigen mit kritischen Sicherheitsupdates.

Laufen Sie – gehen Sie nicht langsam – Ihre Updates!

Alle unsere Ergebnisse in diesem Bericht wiederholen die Trends der vergangenen Jahre und unterstreichen, wie wichtig es ist, Ihre WordPress-Site auf dem neuesten Stand zu halten. Um ausgenutzt zu werden, würden viele Schwachstellen erfordern, dass ein Angreifer Zugriff auf ein WordPress-Benutzerkonto mit erhöhten Rechten hat, aber dies weist auf die Notwendigkeit hin, die Sicherheit Ihrer Benutzerauthentifizierung zu erhöhen und Ihre Benutzer regelmäßig zu überprüfen. Wenden Sie immer das Prinzip der geringsten Rechte an – niemand muss über höhere Berechtigungsstufen als nötig verfügen.

Der WordPress-Kern ist solide. Was Sie hinzufügen und wie Sie das gesamte System warten, kann es anfällig für Sicherheitsbedrohungen machen. Aber wenn Sie rechtzeitig Updates vornehmen, den Benutzerzugriff angemessen einschränken, Multifaktor-Authentifizierung hinzufügen – und Ihre Plugins mit Bedacht auswählen – wird Ihre WordPress-Site von Kopf bis Fuß solide sein.

Das beste WordPress-Sicherheits-Plugin zum Sichern und Schützen von WordPress

WordPress betreibt derzeit über 40 % aller Websites, sodass es zu einem leichten Ziel für Hacker mit böswilligen Absichten geworden ist. Das iThemes Security Pro-Plug-in beseitigt das Rätselraten bei der WordPress-Sicherheit, um es einfach zu machen, Ihre WordPress-Website zu sichern und zu schützen. Es ist, als hätten Sie einen Vollzeit-Sicherheitsexperten im Team, der Ihre WordPress-Site ständig für Sie überwacht und schützt.

Dan Knauss ist StellarWPs Technical Content Generalist. Er ist Autor, Lehrer und Freiberufler, der seit Ende der 1990er Jahre mit Open Source und seit 2004 mit WordPress arbeitet.