2022 年 WordPress 漏洞年度報告

已發表: 2023-02-01WordPress 核心是可靠的——您在其中安裝的內容可能不是。

WordPress 的安全性如何? 在針對北美一半以上中小型企業 (SMB) 的全球網絡攻擊和復雜網絡犯罪穩步增加的背景下,WordPress 在全球 CMS 市場中占主導地位的份額 (60%+) 為黑客和網絡犯罪分子提供了巨大的攻擊面其工具現在包括人工智能和機器學習。 每年 WordPress 生態系統中新漏洞的數量都會增加,2022 年也不例外。 這次我們從數據中學到了什麼?

什麼算作漏洞?

首先,了解如何評估軟件漏洞很重要。

漏洞不是漏洞利用。 它們在理論上是可利用的攻擊面,但如果沒有積極的利用或有效的概念證明,通常不清楚它們是否代表重大風險。 安全分析師經常使用通用漏洞評分系統 (CVSS) 以 0-10 的等級對漏洞進行評級,以表明其嚴重性。 這些分數在整個科技行業各不相同,因為特定漏洞的潛在影響無法一概而論。 漏洞對特定係統、服務或產品的潛在影響或多或少是嚴重的。 我們遵循與 WordPress 平台和生態系統一致的 WPScan 評分。

我們還使用 WPScan 的漏洞跟踪和風險評估來生成我們的每週漏洞報告。 2022 年,WPScan 數據庫記錄了 23 個 WordPress 核心漏洞。 其他安全分析師可能對什麼算作漏洞有更廣泛或更狹隘的看法。

例如,Patchstack 的 WordPress 漏洞數據庫包括 2022 年的 27 個核心漏洞,他們已經驗證了 15 個是可利用的。 相比之下,只有 9 個核心漏洞被報告給 MITRE 並記錄在國家漏洞數據庫中,並具有通用漏洞和暴露 (CVE) 標識符。 CVE 的詳細信息,例如其嚴重性等級,可以隨著時間的推移進行修改。 CVE 甚至可以取消。 不同尋常的是,另一個核心 WordPress CVE 在 2022 年被拒絕為誤報。

2022 年 WordPress 漏洞趨勢

2% 的插件存在 99% 的漏洞。

每週,20-50 個插件和主題中都會出現漏洞。

每個月,平均有 121 個插件和主題公佈了一個漏洞。

與 2021 年相比,漏洞的嚴重程度顯著下降。

26% 的插件和主題漏洞在披露時尚未修補。

XSS 漏洞最為普遍,其次是 CSFR 和 SQLi。

XSS、CSFR 和 SQLi 漏洞佔所有漏洞的 73%。

WordPress 核心安全性是可靠的。

幸運的是,2022 年在 WordPress 核心中發現的漏洞被 WordPress 安全團隊成員和其他積極尋找漏洞的研究人員發現並迅速修復。 他們的不懈努力導致 2022 年發布了四個 WordPress 安全版本,修復了 20-30 個潛在漏洞,具體取決於它們的分類方式。 WordPress 6.0.3 安全版本一次性修補了其中的 16 個。

仔細選擇插件和主題——並保持更新!

在這些潛在漏洞中,沒有一個會對 WordPress 用戶構成直接風險。 12 月中旬安全研究人員公佈了 WordPress 的 pingback 功能的一個已知問題時,核心中仍然存在一個未修補的漏洞也是如此。 補丁程序可能正在為未來的安全或維護版本工作,但沒有立即引起關注的原因。 要被利用,還必須利用第二個漏洞,並且目標站點的 DNS 服務(通常是主機或域名註冊商)也需要受到損害。 這種罕見和極端的情況本身就非常具有破壞性。

我們現在提供了有關通過關閉 XML-RPC 消除此漏洞的更多詳細信息和指導。 如果您不使用它,這總是一個好主意。

2% 的 WordPress 插件造成了 99% 的漏洞。

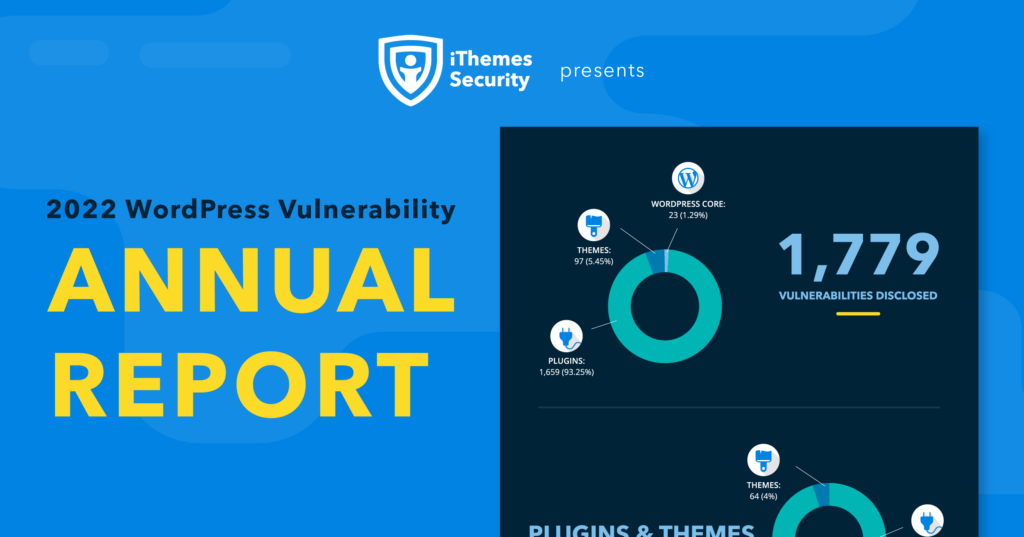

在我們此處提供的 2022 年漏洞數據中,23 個核心漏洞占我們在 2022 年跟踪的漏洞總數 (1,779) 的 1%。這意味著插件和主題佔所有漏洞的 99% (1,756)。 這與我們去年追踪到 1,628 個漏洞的情況一致,其中 98% 與插件有關。

在典型的一周內,30-40 個單獨的插件和主題至少發現一個漏洞面。

然而,這並不完全是壞事。 事實上,我們不希望在核心或主題中看到明顯更多的漏洞。 插件是 WordPress 生態系統中最大和最具吸引力的攻擊面,但其中絕大多數與任何特定年份公開披露的漏洞無關。

就上下文而言,2022 年每週遇到漏洞的單個插件和主題的數量 (1,425) 約佔 wordpress.org 上可用的 70,000 多個總庫的 2%。 當然,並不是所有的 WordPress 插件和主題都託管在那裡,但絕大多數都是。 在整個 WordPress 附加組件中,我們可以說不到 2% 的附加組件引入了 2022 年跟踪到的 99% 的漏洞。

展望未來,由於 WordPress 安全、性能和核心團隊的工作,我們希望看到這一統計數據有所下降。 幫助插件開發人員和插件審查團隊提高標準並使用插件檢查器評估插件的提議特別有前途。

所有漏洞的來源

| 漏洞來源 | 報告數量 | 佔總數的百分比 (1,779) |

|---|---|---|

| WordPress 核心 | 23 | 1.29% |

| 主題 | 97 | 5.45% |

| 插件 | 1,659 | 93.25% |

在任何給定的一周,20 到 50 個單獨的插件和主題在 2022 年至少經歷了一個漏洞。我們發現每月平均有 121 個單獨的插件和主題出現至少一個漏洞。

為了更容易看到趨勢,我們從表格和圖表中刪除了 2022 年 3 月第一周的一個離群事件:Freemius SDK 框架漏洞。 這可以算作插件依賴項中的一個漏洞——或者算作 400 多個插件和 25 個主題都包含易受攻擊的 Freemius 代碼。

具有一個或多個漏洞的插件和主題,逐月

| 月 | 插件 | 主題 | 全部的 |

|---|---|---|---|

| 一月 | 116 | 0 | 116 |

| 二月 | 109 | 41 | 150 |

| 行進 | 114 | 0 | 114 |

| 四月 | 101 | 1個 | 102 |

| 可能 | 129 | 3個 | 132 |

| 六月 | 125 | 0 | 125 |

| 七月 | 82 | 3個 | 85 |

| 八月 | 122 | 2個 | 124 |

| 九月 | 88 | 1個 | 89 |

| 十月 | 65 | 2個 | 67 |

| 十一月 | 161 | 6個 | 167 |

| 十二月 | 149 | 5個 | 154 |

| 全部的 | 1,361人 | 64 | 1,425 |

| 平均的 | 113 | 5個 | 121 |

到 2022 年,我們跟踪的所有漏洞中有 70% 的風險評級為中低風險。 只有 4% 被評為關鍵。 您還可以從另一個方向來看:75% 的漏洞被評為中高嚴重性——這很重要。 但是,與 2021 年相比,威脅級別也有顯著下降。到 2022 年,我們看到從關鍵和高到中和低下調了 18 個百分點。 嚴重漏洞從 2021 年的 8% 下降到 4%,而低威脅漏洞從 2021 年的 11% 上升到 21%。

按威脅級別劃分的所有漏洞,年復一年 (2021-2022)

| 年 | 批判的 | 高的 | 中等的 | 低的 |

|---|---|---|---|---|

| 2022年 | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) |

| 2021年 | 137 (8%) | 630 (39%) | 678 (42%) | 183 (11%) |

按威脅級別劃分的所有漏洞,按月計算(2022 年)

| 月 | 批判的 | 高的 | 中等的 | 低的 | 全部的 |

|---|---|---|---|---|---|

| 一月 | 10 | 50 | 73 | 14 | 147 |

| 二月 | 14 | 33 | 108 | 14 | 169 |

| 行進 | 5個 | 111 | 27 | 16 | 159 |

| 四月 | 6個 | 51 | 40 | 23 | 120 |

| 可能 | 4個 | 22 | 87 | 42 | 155 |

| 六月 | 5個 | 12 | 107 | 27 | 182 |

| 七月 | 2個 | 14 | 55 | 36 | 107 |

| 八月 | 4個 | 28 | 96 | 30 | 158 |

| 九月 | 8個 | 7 | 72 | 24 | 111 |

| 十月 | 3個 | 13 | 44 | 18 | 90後 |

| 十一月 | 7 | 26 | 107 | 59 | 199 |

| 十二月 | 6個 | 78 | 49 | 49 | 182 |

| 全部的 | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) | |

| 平均的 | 6個 | 37 | 75 | 30 |

與去年的 337 個 (23%) 相比,2022 年有 456 個 (26%) 漏洞在公開披露時仍未修補。 當然,這不是我們想看到的。

披露時的插件漏洞狀態 (2022)

| 地位 | 報告數量 | 佔總數的百分比 (1,779) |

|---|---|---|

| 修補 | 1,231 | 69% |

| 沒有已知的修復 | 456 | 26% |

| 插件關閉 | 92 | 5% |

WordPress 核心是可靠的。 正是您向其中添加的內容以及您維護整個系統的方式可能使其容易受到安全威脅。 但是,如果您及時更新、適當地限制用戶訪問、添加多因素身份驗證——並明智地選擇您的插件——您的 WordPress 網站將從頭到腳都是可靠的。

未打補丁的易受攻擊的插件與未通過簡單更新應用補丁的插件一樣糟糕。 這些是最易受攻擊的目標。 如果 2022 年的趨勢繼續下去,他們最有可能成為 XSS 和 CSRF 攻擊的受害者,如果當前趨勢繼續下去的話。 這些攻擊方法加起來佔 2022 年出現的所有 WordPress 漏洞的 65% 以上。

值得注意的是,CSFR 攻擊增加了 5%,這與 WordPress 生態系統內外其他來源的報告一致。 作為暴力登錄攻擊的一個子集,憑據填充也越來越普遍,因為黑客會測試被盜的登錄憑據。 在這種情況下,除了無法使用多因素身份驗證之外沒有任何漏洞——或者更好的是,無密碼登錄。

| 威脅載體 | 2021年 | 2022年 |

|---|---|---|

| 跨站點腳本 (XSS) | 885 (54.4%) | 890 (50%) |

| 跨站偽造請求 (CSFR) | 167 (10.2%) | 261 (14.7%) |

| SQL注入 | 152 (9.3%) | 142 (8%) |

| 旁路 | 68 (4.2%) | 28 (1.6%) |

| RCE漏洞 | 20 (1.2%) | 23 (1.3%) |

| PHP漏洞 | 19 (1.2%) | 31 (1.7%) |

| 變量披露 | 19 (1.2%) | 26 (1.5%) |

| 敏感信息披露 | 6 (0.4%) | 16 (0.9%) |

| 服務器端請求偽造 (SSRF) | 0 (0%) | 13 (0.7%) |

| 休息API | 11 (0.7%) | 5 (0.3%) |

| 所有其他人 | 281 (17.3%) | 344 (19.3%) |

| 全部的 | 1,628 | 1,779 |

負責任的披露是正確的做法——即使會造成傷害。

2022 年,我們的每周安全報告提醒人們注意幾個流行的插件,包括我們自己的插件,這些插件的漏洞可能會影響大量網站。

- 如上所述,超過 400 個使用 Freemius 框架的插件和主題受到單個漏洞的影響,但大多數都已修補或從 wordpress.org 存儲庫中刪除。

- 超過 500 萬 Elementor 用戶遇到了一個嚴重漏洞,該漏洞很快得到修復。

- 另有 100 萬 Ninja Forms 用戶收到了來自 WordPress.org 的強制更新,這是安全團隊由於漏洞的嚴重性而採取的不尋常步驟。

- 最後,BackupBuddy 修補了一個高危漏洞並讓所有用戶都可以使用,即使他們的許可證已過期,更新的版本也會自動推送給我們的 Sync 用戶。

發布這些信息很重要——一旦插件和主題開發人員修補了漏洞並準備好發布安全更新。 這一切都需要盡快發生,而且通常會發生——在專業的 WordPress 市場中,圍繞安全等共同利益存在很多合作和夥伴關係。 作為最終用戶,您的角色是應用更新、支持您擁有的任何可能受到影響的客戶或客戶——並宣傳所有新版本——尤其是那些具有關鍵安全更新的版本。

跑——不要慢走——你的更新!

我們在本報告中的所有發現都重複了前幾年的趨勢,並強調了讓您的 WordPress 網站保持最新狀態的重要性。 要被利用,許多漏洞需要攻擊者訪問具有提升權限的 WordPress 用戶帳戶,但這表明需要加強您的用戶身份驗證安全性並定期審查您的用戶。 始終應用最小特權原則——沒有人需要擁有比必要更高的權限級別。

WordPress 核心是可靠的。 正是您向其中添加的內容以及您維護整個系統的方式可能使其容易受到安全威脅。 但是,如果您及時更新、適當地限制用戶訪問、添加多因素身份驗證——並明智地選擇您的插件——您的 WordPress 網站將從頭到腳都是可靠的。

保護和保護 WordPress 的最佳 WordPress 安全插件

WordPress 目前為超過 40% 的網站提供支持,因此它很容易成為懷有惡意的黑客的目標。 iThemes Security Pro 插件消除了 WordPress 安全性的猜測,使保護和保護您的 WordPress 網站變得容易。 這就像擁有一名全職安全專家,不斷為您監控和保護您的 WordPress 網站。

Dan Knauss 是 StellarWP 的技術內容通才。 自 1990 年代後期以來,他一直是一名作家、教師和自由職業者,從事開源工作,自 2004 年以來一直從事 WordPress。