รายงานประจำปี 2022 เกี่ยวกับช่องโหว่ของ WordPress

เผยแพร่แล้ว: 2023-02-01คอร์ WordPress นั้นแข็งแกร่ง — สิ่งที่คุณติดตั้งในนั้นอาจไม่ใช่

WordPress ปลอดภัยแค่ไหน? ท่ามกลางฉากหลังของการโจมตีทางไซเบอร์ทั่วโลกที่เพิ่มขึ้นอย่างต่อเนื่องและอาชญากรรมทางไซเบอร์ที่ซับซ้อนซึ่งกำหนดเป้าหมายมากกว่าครึ่งหนึ่งของธุรกิจขนาดเล็กถึงขนาดกลาง (SMB) ในอเมริกาเหนือ ส่วนแบ่งตลาด CMS ทั่วโลกที่โดดเด่นของ WordPress (60%+) นำเสนอพื้นผิวการโจมตีขนาดใหญ่สำหรับแฮ็กเกอร์และอาชญากรไซเบอร์ ซึ่งตอนนี้เครื่องมือของพวกเขารวมถึงปัญญาประดิษฐ์และการเรียนรู้ของเครื่อง จำนวนช่องโหว่ใหม่เพิ่มขึ้นทุกปีในระบบนิเวศของ WordPress และในปี 2022 ก็ไม่มีข้อยกเว้น เราได้เรียนรู้อะไรจากข้อมูลในครั้งนี้?

อะไรนับเป็นช่องโหว่?

ก่อนอื่น สิ่งสำคัญคือต้องเข้าใจว่ามีการประเมินช่องโหว่ของซอฟต์แวร์อย่างไร

ช่องโหว่ไม่ใช่ช่องโหว่ พวกมันเป็นพื้นผิวของการโจมตีที่สามารถแสวงหาผลประโยชน์ได้ในทางทฤษฎี แต่หากไม่มีแนวคิดเชิงรุกหรือหลักฐานที่ใช้งานได้ ก็มักจะไม่ชัดเจนว่าสิ่งเหล่านี้แสดงถึงความเสี่ยงที่สำคัญหรือไม่ นักวิเคราะห์ด้านความปลอดภัยมักใช้ Common Vulnerability Scoring System (CVSS) เพื่อประเมินช่องโหว่ในระดับ 0-10 เพื่อระบุความรุนแรง คะแนนเหล่านี้แตกต่างกันไปตามอุตสาหกรรมเทคโนโลยี เนื่องจากไม่สามารถสรุปผลกระทบที่อาจเกิดขึ้นจากช่องโหว่เฉพาะได้ ช่องโหว่มีความรุนแรงมากหรือน้อยในผลกระทบที่อาจเกิดขึ้นกับระบบ บริการ หรือผลิตภัณฑ์เฉพาะ เราปฏิบัติตามการให้คะแนนของ WPScan ซึ่งสอดคล้องกับแพลตฟอร์ม WordPress และระบบนิเวศ

เรายังใช้การติดตามช่องโหว่และการประเมินความเสี่ยงของ WPScan เพื่อจัดทำรายงานช่องโหว่รายสัปดาห์ ในปี 2022 ฐานข้อมูล WPScan บันทึกช่องโหว่ 23 รายการสำหรับคอร์ WordPress นักวิเคราะห์ความปลอดภัยรายอื่นอาจมีมุมมองที่กว้างขึ้นหรือแคบลงเกี่ยวกับสิ่งที่นับเป็นช่องโหว่

ตัวอย่างเช่น ฐานข้อมูลช่องโหว่ของ Patchstack สำหรับ WordPress มีช่องโหว่หลัก 27 รายการสำหรับปี 2022 และตรวจสอบแล้ว 15 รายการว่าสามารถโจมตีได้ ในทางตรงกันข้าม มีการรายงานช่องโหว่หลักเพียง 9 รายการไปยัง MITER และบันทึกไว้ในฐานข้อมูลช่องโหว่แห่งชาติด้วยตัวระบุช่องโหว่ทั่วไปและความเสี่ยง (CVE) รายละเอียดของ CVE เช่น ระดับความรุนแรง สามารถแก้ไขได้เมื่อเวลาผ่านไป สามารถยกเลิก CVE ได้ ผิดปกติ คอร์ WordPress CVE เพิ่มเติมถูกปฏิเสธโดยเป็นผลบวกลวงในปี 2565

แนวโน้มช่องโหว่ WordPress ปี 2022

2% ของปลั๊กอินทั้งหมดมีช่องโหว่ถึง 99%

ทุกสัปดาห์ ช่องโหว่ปรากฏขึ้นในปลั๊กอินและธีม 20-50 รายการ

ในแต่ละเดือน ปลั๊กอินและธีมเฉลี่ย 121 รายการที่มีการเผยแพร่ช่องโหว่

ความรุนแรงของช่องโหว่ลดลงอย่างมากเมื่อเทียบกับปี 2564

26% ของช่องโหว่ของปลั๊กอินและธีมไม่ถูกแก้ไข ณ เวลาที่เปิดเผยข้อมูล

ช่องโหว่ XSS เป็นที่แพร่หลายมากที่สุด ตามมาด้วย CSFR และ SQLi

ช่องโหว่ XSS, CSFR และ SQLi คิดเป็น 73% ของช่องโหว่ทั้งหมด

ความปลอดภัยหลักของ WordPress นั้นแข็งแกร่ง

โชคดีที่ช่องโหว่ที่เกิดขึ้นในคอร์ WordPress ในปี 2022 ถูกค้นพบและแก้ไขอย่างรวดเร็วโดยสมาชิกของทีมรักษาความปลอดภัยของ WordPress และนักวิจัยคนอื่น ๆ ที่มองหาช่องโหว่เหล่านั้นในเชิงรุก ความพยายามอย่างขยันขันแข็งของพวกเขานำไปสู่การเปิดตัวด้านความปลอดภัยของ WordPress สี่รุ่นในปี 2022 ซึ่งแก้ไขช่องโหว่ ที่อาจเกิดขึ้น ได้ 20-30 รายการ ขึ้นอยู่กับประเภทของช่องโหว่ การรักษาความปลอดภัย WordPress 6.0.3 ปล่อยแพตช์ 16 รายการในคราวเดียว

เลือกปลั๊กอินและธีมอย่างระมัดระวัง — และอัปเดตอยู่เสมอ!

ในบรรดาช่องโหว่ที่อาจเกิดขึ้นนั้น ไม่มีช่องโหว่ใดที่ก่อให้เกิดความเสี่ยงในทันทีต่อผู้ใช้ WordPress นั่นก็เป็นเรื่องจริงสำหรับช่องโหว่ที่ยังไม่ได้แพตช์ที่เหลืออยู่ในคอร์ซึ่งเกิดขึ้นเมื่อกลางเดือนธันวาคมเมื่อนักวิจัยด้านความปลอดภัยเผยแพร่ปัญหาที่ทราบเกี่ยวกับฟีเจอร์ pingback ของ WordPress แพตช์อาจอยู่ในระหว่างการทำงานสำหรับการรักษาความปลอดภัยหรือการบำรุงรักษาในอนาคต แต่ไม่มีสาเหตุที่ต้องกังวลในทันที ในการถูกโจมตี ช่องโหว่ที่สองจะต้องถูกโจมตีด้วย และบริการ DNS ของไซต์เป้าหมาย ซึ่งโดยทั่วไปคือโฮสต์หรือผู้รับจดทะเบียนโดเมน จะต้องถูกโจมตีด้วยเช่นกัน เงื่อนไขที่หายากและรุนแรงนี้จะสร้างความเสียหายอย่างมากในตัวมันเอง

เราได้ให้รายละเอียดเพิ่มเติมและคำแนะนำเกี่ยวกับการขจัดช่องโหว่นี้ในขณะนี้โดยการปิด XML-RPC นี่เป็นความคิดที่ดีเสมอหากคุณไม่ได้ใช้มัน

ปลั๊กอิน WordPress สองเปอร์เซ็นต์รับผิดชอบ 99% ของช่องโหว่

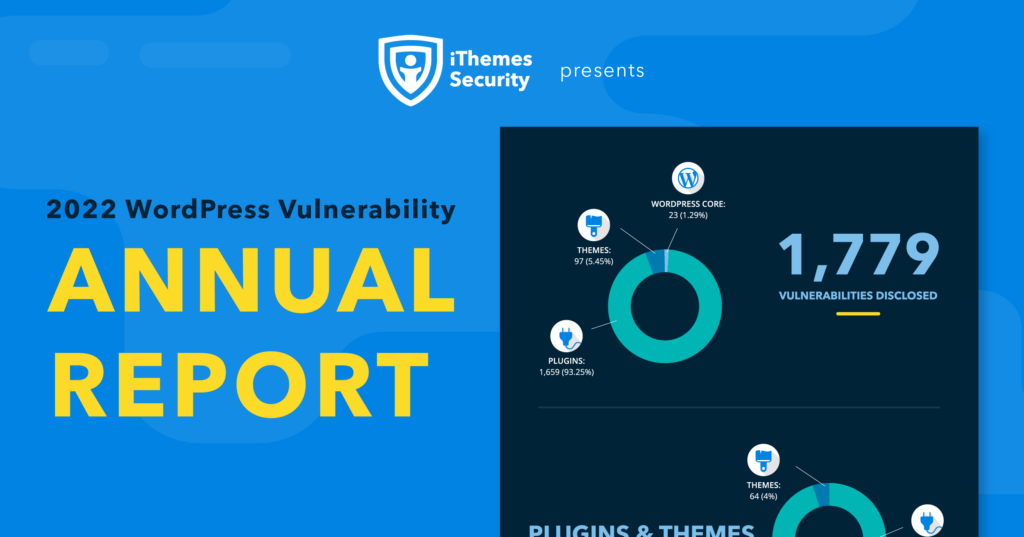

ในข้อมูลช่องโหว่ปี 2022 ที่เรานำเสนอที่นี่ ช่องโหว่หลัก 23 รายการคิดเป็น 1% ของจำนวนช่องโหว่ทั้งหมดที่เราติดตาม (1,779) ในปี 2022 นั่นหมายความว่าปลั๊กอินและธีมมีส่วนรับผิดชอบ 99% (1,756) ของช่องโหว่ทั้งหมด ซึ่งสอดคล้องกับปีที่แล้วที่เราติดตามช่องโหว่ 1,628 รายการ ซึ่ง 98% เชื่อมโยงกับปลั๊กอิน

ในสัปดาห์ปกติ ปลั๊กอินและธีม 30-40 รายการพบช่องโหว่อย่างน้อยหนึ่งรายการ

อย่างไรก็ตาม นี่ไม่ใช่สิ่งเลวร้ายทั้งหมด ในความเป็นจริง เราไม่ต้องการที่จะเห็นช่องโหว่ในคอร์หรือธีมมากไปกว่านี้ ปลั๊กอินเป็นพื้นผิวการโจมตีที่ใหญ่ที่สุดและน่าสนใจที่สุดในระบบนิเวศของ WordPress แต่ส่วนใหญ่ไม่เกี่ยวข้องกับช่องโหว่ที่เปิดเผยต่อสาธารณะในปีใดก็ตาม

สำหรับบริบท จำนวนปลั๊กอินและธีมแต่ละรายการที่พบช่องโหว่แบบสัปดาห์ต่อสัปดาห์ในปี 2022 (1,425 รายการ) คิดเป็นประมาณ 2% ของจำนวนรวมทั้งหมด 70,000 รายการขึ้นไปที่ wordpress.org แน่นอนว่าปลั๊กอินและธีมของ WordPress ไม่ได้โฮสต์อยู่ที่นั่นทั้งหมด แต่ส่วนใหญ่จะมีอยู่ ภายในจักรวาลทั้งหมดของส่วนเสริม WordPress เราสามารถพูดได้ว่าน้อยกว่า 2% ของส่วนเสริมเหล่านี้แนะนำ 99% ของช่องโหว่ที่ติดตามในปี 2565

เมื่อมองไปข้างหน้า นี่เป็นสถิติที่เราหวังว่าจะลดลงได้ ต้องขอบคุณการทำงานของทีม WordPress Security, Performance และ Core ข้อเสนอที่จะช่วยนักพัฒนาปลั๊กอินและทีมตรวจสอบปลั๊กอินยกระดับมาตรฐานและประเมินปลั๊กอินด้วยตัวตรวจสอบปลั๊กอินนั้นมีแนวโน้มที่ดีเป็นพิเศษ

ช่องโหว่ทั้งหมดตามแหล่งที่มา

| แหล่งที่มาของช่องโหว่ | หมายเลขที่รายงาน | เปอร์เซ็นต์ของทั้งหมด (1,779) |

|---|---|---|

| เวิร์ดเพรสคอร์ | 23 | 1.29% |

| ธีม | 97 | 5.45% |

| ปลั๊กอิน | 1,659 | 93.25% |

ในสัปดาห์ใดก็ตาม ปลั๊กอินและธีม 20 ถึง 50 รายการประสบกับช่องโหว่อย่างน้อยหนึ่งรายการในปี 2022 เราเห็นปลั๊กอินและธีมเฉลี่ย 121 รายการต่อเดือนที่มีช่องโหว่เกิดขึ้นอย่างน้อยหนึ่งรายการ

เพื่อให้ดูแนวโน้มได้ง่ายขึ้น เราได้ลบเหตุการณ์ผิดปกติหนึ่งเหตุการณ์ในสัปดาห์แรกของเดือนมีนาคม 2022 ออกจากตารางและแผนภูมิของเรา: ช่องโหว่เฟรมเวิร์ก Freemius SDK สิ่งนี้สามารถนับได้ว่าเป็นช่องโหว่เดียวในการพึ่งพาปลั๊กอิน — หรือเป็นปลั๊กอินมากกว่า 400 รายการและ 25 ธีมที่ทั้งหมดมีรหัส Freemius ที่มีช่องโหว่

ปลั๊กอินและธีมที่มีช่องโหว่อย่างน้อยหนึ่งช่องโหว่แบบเดือนต่อเดือน

| เดือน | ปลั๊กอิน | ธีม | รวม |

|---|---|---|---|

| มกราคม | 116 | 0 | 116 |

| กุมภาพันธ์ | 109 | 41 | 150 |

| มีนาคม | 114 | 0 | 114 |

| เมษายน | 101 | 1 | 102 |

| พฤษภาคม | 129 | 3 | 132 |

| มิถุนายน | 125 | 0 | 125 |

| กรกฎาคม | 82 | 3 | 85 |

| สิงหาคม | 122 | 2 | 124 |

| กันยายน | 88 | 1 | 89 |

| ตุลาคม | 65 | 2 | 67 |

| พฤศจิกายน | 161 | 6 | 167 |

| ธันวาคม | 149 | 5 | 154 |

| รวม | 1,361 | 64 | 1,425 |

| เฉลี่ย | 113 | 5 | 121 |

ในปี 2022 มีการให้คะแนนความเสี่ยงปานกลางถึงต่ำถึง 70% ของช่องโหว่ทั้งหมดที่เราติดตาม มีเพียง 4% เท่านั้นที่ได้รับการจัดอันดับวิกฤต คุณยังสามารถมองในอีกทางหนึ่งได้: 75% ของช่องโหว่ทั้งหมดได้รับการจัดอันดับความรุนแรงปานกลางถึงสูง ซึ่งถือว่ามีนัยสำคัญ อย่างไรก็ตาม ระดับภัยคุกคามก็ลดลงอย่างมากเช่นกันเมื่อเทียบกับปี 2021 ในปี 2022 เราเห็นการเปลี่ยนแปลงลดลง 18 เปอร์เซ็นต์จากระดับวิกฤตและสูงเป็นปานกลางและต่ำ ช่องโหว่ร้ายแรงลดลงจาก 8% ในปี 2021 เป็น 4% ในขณะที่ช่องโหว่ที่มีภัยคุกคามต่ำเพิ่มขึ้นเป็น 21% เพิ่มขึ้นจาก 11% ในปี 2021

ช่องโหว่ทั้งหมดตามระดับภัยคุกคาม ปีต่อปี (2564-2565)

| ปี | วิกฤต | สูง | ปานกลาง | ต่ำ |

|---|---|---|---|---|

| 2022 | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) |

| 2021 | 137 (8%) | 630 (39%) | 678 (42%) | 183 (11%) |

ช่องโหว่ทั้งหมดตามระดับภัยคุกคาม เดือนต่อเดือน (2022)

| เดือน | วิกฤต | สูง | ปานกลาง | ต่ำ | รวม |

|---|---|---|---|---|---|

| มกราคม | 10 | 50 | 73 | 14 | 147 |

| กุมภาพันธ์ | 14 | 33 | 108 | 14 | 169 |

| มีนาคม | 5 | 111 | 27 | 16 | 159 |

| เมษายน | 6 | 51 | 40 | 23 | 120 |

| พฤษภาคม | 4 | 22 | 87 | 42 | 155 |

| มิถุนายน | 5 | 12 | 107 | 27 | 182 |

| กรกฎาคม | 2 | 14 | 55 | 36 | 107 |

| สิงหาคม | 4 | 28 | 96 | 30 | 158 |

| กันยายน | 8 | 7 | 72 | 24 | 111 |

| ตุลาคม | 3 | 13 | 44 | 18 | 90 |

| พฤศจิกายน | 7 | 26 | 107 | 59 | 199 |

| ธันวาคม | 6 | 78 | 49 | 49 | 182 |

| รวม | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) | |

| เฉลี่ย | 6 | 37 | 75 | 30 |

เพิ่มขึ้นจาก 337 (23%) ในปีที่แล้ว และในปี 2022 พบว่ามีช่องโหว่ 456 รายการ (26%) ที่ยังไม่ได้แพตช์ ณ เวลาที่เปิดเผยต่อสาธารณะ แน่นอนว่านั่นไม่ใช่สิ่งที่เราต้องการเห็น

สถานะช่องโหว่ของปลั๊กอิน ณ เวลาที่เปิดเผย (2022)

| สถานะ | หมายเลขที่รายงาน | เปอร์เซ็นต์ของทั้งหมด (1,779) |

|---|---|---|

| ปะ | 1,231 | 69% |

| ไม่มีการแก้ไขที่ทราบ | 456 | 26% |

| ปลั๊กอินปิด | 92 | 5% |

แกน WordPress นั้นแข็งแกร่ง สิ่งที่คุณเพิ่มเข้าไปและวิธีการดูแลรักษาระบบทั้งหมดนั้นอาจทำให้มีความเสี่ยงต่อภัยคุกคามด้านความปลอดภัย แต่ถ้าคุณทำการอัปเดตทันเวลา จำกัดการเข้าถึงของผู้ใช้อย่างเหมาะสม เพิ่มการยืนยันตัวตนแบบหลายปัจจัย — และเลือกปลั๊กอินของคุณอย่างชาญฉลาด — ไซต์ WordPress ของคุณจะแข็งแกร่งตั้งแต่ต้นจนจบ

ปลั๊กอินที่มีช่องโหว่ที่ไม่ได้แพตช์นั้นแย่พอๆ กับปลั๊กอินที่มีแพตช์ที่ไม่ได้ใช้กับการอัปเดตง่ายๆ สิ่งเหล่านี้เป็นเป้าหมายที่อ่อนแอที่สุด หากแนวโน้มในปี 2022 ยังคงดำเนินต่อไป พวกเขามักจะตกเป็นเหยื่อของการโจมตี XSS และ CSRF หากแนวโน้มปัจจุบันยังคงดำเนินต่อไป วิธีการโจมตีเหล่านี้ร่วมกันคิดเป็นกว่า 65% ของช่องโหว่ WordPress ทั้งหมดที่เกิดขึ้นในปี 2022

โดยเฉพาะอย่างยิ่ง การโจมตี CSFR เพิ่มขึ้น 5% ซึ่งสอดคล้องกับการรายงานจากแหล่งอื่นๆ ในและนอกเหนือจากระบบนิเวศของ WordPress ในฐานะที่เป็นส่วนย่อยของการโจมตีการเข้าสู่ระบบแบบเดรัจฉาน การยัดข้อมูลประจำตัวยังแพร่หลายมากขึ้นเมื่อแฮ็กเกอร์ทดสอบข้อมูลรับรองการเข้าสู่ระบบที่ถูกขโมย ในกรณีนั้น ไม่มีช่องโหว่ใดนอกจากความล้มเหลวในการใช้การยืนยันตัวตนแบบหลายปัจจัย — หรือดีกว่านั้นคือการเข้าสู่ระบบแบบไม่ใช้รหัสผ่าน

| เวกเตอร์ภัยคุกคาม | 2021 | 2022 |

|---|---|---|

| การเขียนสคริปต์ข้ามไซต์ (XSS) | 885 (54.4%) | 890 (50%) |

| คำขอปลอมแปลงข้ามไซต์ (CSFR) | 167 (10.2%) | 261 (14.7%) |

| การฉีด SQL | 152 (9.3%) | 142 (8%) |

| บายพาส | 68 (4.2%) | 28 (1.6%) |

| ช่องโหว่ RCE | 20 (1.2%) | 23 (1.3%) |

| ช่องโหว่ PHP | 19 (1.2%) | 31 (1.7%) |

| การเปิดเผยข้อมูล Var | 19 (1.2%) | 26 (1.5%) |

| การเปิดเผยข้อมูลที่ละเอียดอ่อน | 6 (0.4%) | 16 (0.9%) |

| การปลอมแปลงคำขอฝั่งเซิร์ฟเวอร์ (SSRF) | 0 (0%) | 13 (0.7%) |

| ส่วนที่เหลือ API | 11 (0.7%) | 5 (0.3%) |

| อื่นๆ ทั้งหมด | 281 (17.3%) | 344 (19.3%) |

| รวม | 1,628 | 1,779 |

การเปิดเผยอย่างมีความรับผิดชอบเป็นสิ่งที่ถูกต้อง แม้ว่ามันจะเจ็บปวดก็ตาม

ในปี 2022 รายงานด้านความปลอดภัยรายสัปดาห์ของเราได้ให้ความสนใจกับปลั๊กอินยอดนิยมหลายตัว รวมถึงปลั๊กอินของเราเอง ด้วยช่องโหว่ที่อาจส่งผลกระทบต่อเว็บไซต์จำนวนมาก

- ตามที่ระบุไว้ข้างต้น ปลั๊กอินและธีมมากกว่า 400 รายการที่ใช้เฟรมเวิร์ก Freemius ได้รับผลกระทบจากช่องโหว่เดียว แต่ส่วนใหญ่ได้รับการแก้ไขหรือลบออกจากที่เก็บ wordpress.org

- ผู้ใช้ Elementor มากกว่า 5 ล้านคนประสบปัญหาช่องโหว่ร้ายแรงซึ่งได้รับการแก้ไขอย่างรวดเร็ว

- ผู้ใช้ Ninja Forms อีกกว่าล้านคนได้รับการอัปเดตแบบบังคับจาก WordPress.org ซึ่งเป็นขั้นตอนที่ผิดปกติที่ทีมรักษาความปลอดภัยดำเนินการเนื่องจากลักษณะสำคัญของช่องโหว่

- ในที่สุด BackupBuddy ได้แก้ไขช่องโหว่ที่มีความรุนแรงสูงและทำให้ผู้ใช้ทุกคนสามารถใช้งานได้ แม้ว่าใบอนุญาตจะหมดอายุก็ตาม และเวอร์ชันที่อัปเดตจะถูกส่งไปยังผู้ใช้ Sync ของเราโดยอัตโนมัติ

สิ่งสำคัญคือต้องนำข้อมูลนี้ออกไป เมื่อนักพัฒนาปลั๊กอินและธีมได้แก้ไขช่องโหว่และพร้อมที่จะเผยแพร่การอัปเดตความปลอดภัยแล้ว ทุกสิ่งจำเป็นต้องเกิดขึ้นโดยเร็วที่สุด และโดยทั่วไปแล้ว — ภายในตลาด WordPress ระดับมืออาชีพซึ่งมีความร่วมมือและการเป็นพันธมิตรมากมายเกี่ยวกับความสนใจร่วมกัน เช่น ความปลอดภัย ในฐานะผู้ใช้ปลายทาง บทบาทของคุณคือใช้การอัปเดต สนับสนุนลูกค้าหรือไคลเอ็นต์ใดๆ ของคุณที่อาจได้รับผลกระทบ — และกระจายข่าวเกี่ยวกับรุ่นใหม่ทั้งหมด — โดยเฉพาะที่มีการอัปเดตความปลอดภัยที่สำคัญ

วิ่ง — อย่าเดินช้า — อัปเดตของคุณ!

การค้นพบทั้งหมดของเราในรายงานนี้ทำซ้ำแนวโน้มของปีก่อนหน้า และเน้นย้ำถึงความสำคัญของการทำให้ไซต์ WordPress ของคุณทันสมัยอยู่เสมอ ในการถูกโจมตี ช่องโหว่จำนวนมากต้องการให้ผู้โจมตีเข้าถึงบัญชีผู้ใช้ WordPress ที่มีสิทธิ์ขั้นสูง แต่สิ่งนี้ชี้ให้เห็นถึงความจำเป็นในการเพิ่มความปลอดภัยในการตรวจสอบผู้ใช้ของคุณและตรวจสอบผู้ใช้ของคุณเป็นระยะ ใช้หลักการสิทธิ์น้อยที่สุดเสมอ — ไม่มีใครจำเป็นต้องมีระดับสิทธิ์ที่สูงกว่าที่จำเป็น

แกน WordPress นั้นแข็งแกร่ง สิ่งที่คุณเพิ่มเข้าไปและวิธีการดูแลรักษาระบบทั้งหมดนั้นอาจทำให้มีความเสี่ยงต่อภัยคุกคามด้านความปลอดภัย แต่ถ้าคุณทำการอัปเดตทันเวลา จำกัดการเข้าถึงของผู้ใช้อย่างเหมาะสม เพิ่มการยืนยันตัวตนแบบหลายปัจจัย — และเลือกปลั๊กอินของคุณอย่างชาญฉลาด — ไซต์ WordPress ของคุณจะแข็งแกร่งตั้งแต่ต้นจนจบ

ปลั๊กอินความปลอดภัย WordPress ที่ดีที่สุดเพื่อรักษาความปลอดภัยและปกป้อง WordPress

ปัจจุบัน WordPress มีอำนาจมากกว่า 40% ของเว็บไซต์ทั้งหมด ดังนั้นจึงกลายเป็นเป้าหมายที่ง่ายสำหรับแฮ็กเกอร์ที่มีเจตนาร้าย ปลั๊กอิน iThemes Security Pro นำการคาดเดาออกจากความปลอดภัยของ WordPress เพื่อให้ง่ายต่อการรักษาความปลอดภัยและปกป้องเว็บไซต์ WordPress ของคุณ มันเหมือนกับการมีผู้เชี่ยวชาญด้านความปลอดภัยเต็มเวลาเป็นพนักงานที่คอยตรวจสอบและปกป้องไซต์ WordPress ของคุณอย่างต่อเนื่อง

Dan Knauss เป็นผู้เชี่ยวชาญด้านเนื้อหาทางเทคนิคของ StellarWP เขาเป็นนักเขียน ครู และนักแปลอิสระที่ทำงานในโอเพ่นซอร์สตั้งแต่ช่วงปลายทศวรรษ 1990 และกับ WordPress ตั้งแต่ปี 2004