Laporan Tahunan Kerentanan WordPress 2022

Diterbitkan: 2023-02-01Inti WordPress solid — apa yang Anda pasang di dalamnya mungkin tidak.

Seberapa amankah WordPress? Dengan latar belakang serangan dunia maya global yang terus meningkat dan kejahatan dunia maya canggih yang menargetkan lebih dari setengah usaha kecil hingga menengah (UKM) di Amerika Utara, pangsa pasar CMS global WordPress yang dominan (60%+) menghadirkan permukaan serangan besar bagi peretas dan penjahat dunia maya yang alatnya sekarang termasuk kecerdasan buatan dan pembelajaran mesin. Setiap tahun jumlah kerentanan baru meningkat di ekosistem WordPress, dan 2022 tidak terkecuali. Apa yang telah kita pelajari dari data kali ini?

Apa yang dianggap sebagai kerentanan?

Pertama-tama, penting untuk memahami bagaimana kerentanan perangkat lunak dinilai.

Kerentanan bukanlah eksploitasi. Mereka secara teori adalah permukaan serangan yang dapat dieksploitasi, tetapi tanpa eksploitasi aktif atau bukti konsep yang berfungsi, seringkali tidak jelas apakah mereka mewakili risiko yang signifikan. Analis keamanan sering menggunakan Sistem Penilaian Kerentanan Umum (CVSS) untuk menilai kerentanan pada skala 0-10 yang menunjukkan tingkat keparahannya. Skor ini bervariasi di seluruh industri teknologi karena dampak potensial dari kerentanan tertentu tidak dapat digeneralisasikan. Kerentanan lebih atau kurang parah dalam potensi dampaknya pada sistem, layanan, atau produk tertentu. Kami mengikuti penilaian WPScan yang selaras dengan platform dan ekosistem WordPress.

Kami juga menggunakan pelacakan kerentanan dan penilaian risiko WPScan untuk menghasilkan laporan kerentanan mingguan kami. Untuk tahun 2022 database WPScan mencatat 23 kerentanan untuk inti WordPress. Analis keamanan lainnya mungkin mengambil pandangan yang lebih luas atau lebih sempit tentang apa yang dianggap sebagai kerentanan.

Misalnya, database kerentanan Patchstack untuk WordPress menyertakan 27 kerentanan inti untuk tahun 2022, dan mereka telah memverifikasi 15 sebagai dapat dieksploitasi. Sebaliknya, hanya 9 kerentanan inti yang dilaporkan ke MITRE dan dicatat dalam National Vulnerability Database dengan pengidentifikasi Common Vulnerability and Exposure (CVE). Detail CVE, seperti peringkat keparahannya, dapat direvisi seiring waktu. CVE bahkan dapat dibatalkan. Tidak seperti biasanya, CVE WordPress inti tambahan ditolak sebagai positif palsu pada tahun 2022.

Tren Kerentanan WordPress 2022

2% dari semua plugin memiliki 99% kerentanan.

Setiap minggu, kerentanan muncul di 20-50 plugin dan tema.

Setiap bulan, rata-rata 121 plugin dan tema memiliki kerentanan yang dipublikasikan.

Tingkat keparahan kerentanan menurun secara signifikan dibandingkan tahun 2021.

26% kerentanan plugin dan tema belum ditambal pada saat pengungkapannya.

Kerentanan XSS adalah yang paling umum, diikuti oleh CSFR dan SQLi.

Kerentanan XSS, CSFR, dan SQLi mewakili 73% dari semua kerentanan.

Keamanan inti WordPress solid.

Untungnya, kerentanan yang terungkap di inti WordPress pada tahun 2022 ditemukan dan dengan cepat diperbaiki oleh anggota tim keamanan WordPress dan peneliti lain yang secara proaktif mencarinya. Upaya rajin mereka menghasilkan empat rilis keamanan WordPress pada tahun 2022 yang menambal 20-30 potensi kerentanan, tergantung pada bagaimana mereka diklasifikasikan. Rilis keamanan WordPress 6.0.3 menambal 16 di antaranya sekaligus.

Pilih plugin dan tema dengan hati-hati — dan selalu perbarui!

Dari potensi kerentanan tersebut, tidak ada yang menimbulkan risiko langsung bagi pengguna WordPress. Itu juga berlaku untuk satu kerentanan inti yang belum ditambal yang muncul pada pertengahan Desember ketika peneliti keamanan mempublikasikan masalah yang diketahui dengan fitur pingback WordPress. Tambalan mungkin sedang dikerjakan untuk rilis keamanan atau pemeliharaan di masa mendatang, tetapi tidak ada penyebab langsung yang perlu dikhawatirkan. Untuk dieksploitasi, kerentanan kedua juga harus dieksploitasi dan layanan DNS situs yang ditargetkan — biasanya pendaftar host atau domain — juga perlu dikompromikan. Kondisi langka dan ekstrim ini akan sangat merusak dengan sendirinya.

Kami telah memberikan detail dan panduan lebih lanjut tentang menghapus kerentanan ini sekarang dengan menonaktifkan XML-RPC. Ini selalu merupakan ide bagus jika Anda tidak menggunakannya.

Dua persen plugin WordPress bertanggung jawab atas 99% kerentanan.

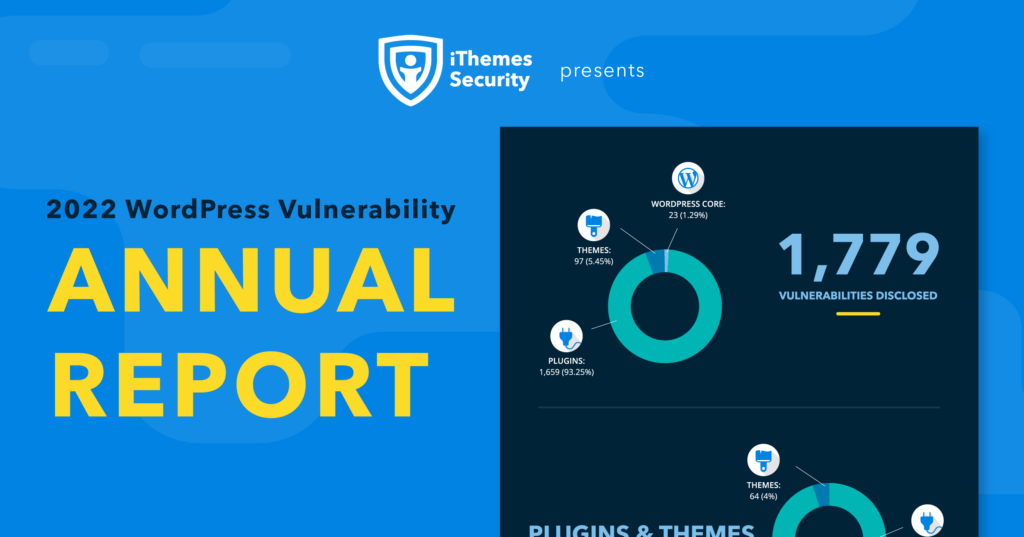

Dalam data kerentanan tahun 2022 yang kami sajikan di sini, 23 kerentanan inti mewakili 1% dari jumlah total kerentanan yang kami lacak (1.779) pada tahun 2022. Itu berarti plugin dan tema bertanggung jawab atas 99% (1.756) dari semua kerentanan. Ini konsisten dengan tahun lalu ketika kami melacak 1.628 kerentanan, 98% di antaranya terkait dengan plugin.

Dalam seminggu biasa, 30-40 plugin dan tema individu melihat setidaknya satu permukaan kerentanan.

Namun, ini tidak sepenuhnya buruk. Faktanya, kami tidak ingin melihat lebih banyak kerentanan dalam inti atau tema. Plugin adalah permukaan serangan terbesar dan paling menarik di ekosistem WordPress, tetapi sebagian besar tidak terkait dengan kerentanan yang diungkapkan secara publik pada tahun tertentu.

Untuk konteksnya, jumlah masing-masing plugin dan tema yang mengalami kerentanan dari minggu ke minggu pada tahun 2022 (1.425) mewakili sekitar 2% dari total kumpulan 70.000+ yang tersedia di wordpress.org. Tentu saja, tidak semua plugin dan tema WordPress dihosting di sana, tetapi sebagian besar. Dalam total semesta add-on WordPress, kami dapat mengatakan kurang dari 2% dari mereka memperkenalkan 99% kerentanan yang dilacak pada tahun 2022.

Ke depan, ini adalah statistik yang kami harap akan menurun berkat kerja tim Keamanan, Kinerja, dan Inti WordPress. Proposal untuk membantu pengembang plugin dan tim peninjau plugin meningkatkan standar dan menilai plugin dengan pemeriksa plugin sangat menjanjikan.

Semua Kerentanan Menurut Sumber

| Sumber Kerentanan | Jumlah Dilaporkan | Persentase dari Total (1.779) |

|---|---|---|

| Inti WordPress | 23 | 1,29% |

| Tema | 97 | 5,45% |

| Plugin | 1.659 | 93,25% |

Pada suatu minggu tertentu, 20 hingga 50 plugin dan tema individual mengalami setidaknya satu kerentanan pada tahun 2022. Kami melihat rata-rata bulanan muncul 121 plugin dan tema individual yang memiliki setidaknya satu kerentanan.

Untuk mempermudah melihat tren, kami telah menghapus satu peristiwa outlier pada minggu pertama bulan Maret 2022 dari tabel dan bagan kami: kerentanan framework Freemius SDK. Ini dapat dihitung sebagai satu kerentanan dalam ketergantungan plugin — atau sebagai 400+ plugin dan 25 tema yang semuanya berisi kode Freemius yang rentan.

Plugin dan Tema Dengan Satu atau Lebih Kerentanan, Bulan demi Bulan

| Bulan | Plugin | Tema | Total |

|---|---|---|---|

| Januari | 116 | 0 | 116 |

| Februari | 109 | 41 | 150 |

| Berbaris | 114 | 0 | 114 |

| April | 101 | 1 | 102 |

| Boleh | 129 | 3 | 132 |

| Juni | 125 | 0 | 125 |

| Juli | 82 | 3 | 85 |

| Agustus | 122 | 2 | 124 |

| September | 88 | 1 | 89 |

| Oktober | 65 | 2 | 67 |

| November | 161 | 6 | 167 |

| Desember | 149 | 5 | 154 |

| Total | 1.361 | 64 | 1.425 |

| Rata-rata | 113 | 5 | 121 |

Tahun 2022 melihat peringkat berisiko sedang hingga rendah untuk 70% dari semua kerentanan yang kami lacak. Hanya 4% yang dinilai kritis. Anda juga dapat melihatnya dari arah lain: 75% dari semua kerentanan dinilai dengan tingkat keparahan sedang hingga tinggi — itu signifikan. Namun, ini juga merupakan penurunan tingkat ancaman yang signifikan dibandingkan tahun 2021. Pada tahun 2022 kami melihat penurunan sebesar 18 poin persentase dari kritis dan tinggi ke sedang dan rendah. Kerentanan kritis turun dari 8% pada 2021 menjadi 4% sementara kerentanan dengan ancaman rendah naik menjadi 21%, naik dari 11% pada 2021.

Semua Kerentanan Menurut Tingkat Ancaman, Tahun-ke-Tahun (2021-2022)

| Tahun | Kritis | Tinggi | Medium | Rendah |

|---|---|---|---|---|

| 2022 | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) |

| 2021 | 137 (8%) | 630 (39%) | 678 (42%) | 183 (11%) |

Semua Kerentanan Berdasarkan Tingkat Ancaman, Bulan ke Bulan (2022)

| Bulan | Kritis | Tinggi | Medium | Rendah | Total |

|---|---|---|---|---|---|

| Januari | 10 | 50 | 73 | 14 | 147 |

| Februari | 14 | 33 | 108 | 14 | 169 |

| Berbaris | 5 | 111 | 27 | 16 | 159 |

| April | 6 | 51 | 40 | 23 | 120 |

| Boleh | 4 | 22 | 87 | 42 | 155 |

| Juni | 5 | 12 | 107 | 27 | 182 |

| Juli | 2 | 14 | 55 | 36 | 107 |

| Agustus | 4 | 28 | 96 | 30 | 158 |

| September | 8 | 7 | 72 | 24 | 111 |

| Oktober | 3 | 13 | 44 | 18 | 90 |

| November | 7 | 26 | 107 | 59 | 199 |

| Desember | 6 | 78 | 49 | 49 | 182 |

| Total | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) | |

| Rata-rata | 6 | 37 | 75 | 30 |

Naik dari 337 (23%) tahun lalu, 2022 melihat 456 (26%) kerentanan tetap tidak ditambal pada saat diungkapkan kepada publik. Tentu bukan itu yang ingin kita lihat.

Status Kerentanan Plugin pada Saat Pengungkapan (2022)

| Status | Jumlah Dilaporkan | Persentase dari Total (1.779) |

|---|---|---|

| Ditambal | 1.231 | 69% |

| Tidak Ada Perbaikan yang Diketahui | 456 | 26% |

| Pengaya Ditutup | 92 | 5% |

Inti WordPress solid. Itu yang Anda tambahkan ke dalamnya dan bagaimana Anda memelihara keseluruhan sistem yang mungkin membuatnya rentan terhadap ancaman keamanan. Tetapi jika Anda melakukan pembaruan tepat waktu, batasi akses pengguna dengan tepat, tambahkan autentikasi multifaktor — dan pilih plugin Anda dengan bijak — situs WordPress Anda akan solid dari ujung ke ujung.

Plugin rentan yang belum ditambal sama buruknya dengan plugin dengan tambalan yang belum diterapkan dengan pembaruan sederhana. Ini adalah target yang paling rentan. Jika tren 2022 berlanjut, kemungkinan besar mereka akan menjadi korban serangan XSS dan CSRF jika tren saat ini berlanjut. Bersama-sama metode serangan ini menyumbang lebih dari 65% dari semua kerentanan WordPress yang muncul pada tahun 2022.

Khususnya, serangan CSFR meningkat sebesar 5%, yang konsisten dengan pelaporan dari sumber lain di dalam dan di luar ekosistem WordPress. Sebagai bagian dari serangan login brute-force, isian kredensial juga semakin lazim saat peretas menguji kredensial login yang dicuri. Dalam hal ini, tidak ada kerentanan selain kegagalan untuk menggunakan autentikasi multifaktor — atau lebih baik lagi, login tanpa kata sandi.

| Vektor Ancaman | 2021 | 2022 |

|---|---|---|

| Pembuatan Skrip Lintas Situs (XSS) | 885 (54,4%) | 890 (50%) |

| Permintaan Pemalsuan Lintas Situs (CSFR) | 167 (10,2%) | 261 (14,7%) |

| Suntikan SQL | 152 (9,3%) | 142 (8%) |

| Melewati | 68 (4,2%) | 28 (1,6%) |

| Kerentanan RCE | 20 (1,2%) | 23 (1,3%) |

| Kerentanan PHP | 19 (1,2%) | 31 (1,7%) |

| Pengungkapan Var | 19 (1,2%) | 26 (1,5%) |

| Pengungkapan Informasi Sensitif | 6 (0,4%) | 16 (0,9%) |

| Pemalsuan Permintaan Sisi Server (SSRF) | 0 (0%) | 13 (0,7%) |

| API REST | 11 (0,7%) | 5 (0,3%) |

| Semua Lainnya | 281 (17,3%) | 344 (19,3%) |

| Total | 1.628 | 1.779 |

Pengungkapan yang bertanggung jawab adalah hal yang benar untuk dilakukan — meskipun itu menyakitkan.

Pada tahun 2022, laporan keamanan mingguan kami meminta perhatian pada beberapa plugin populer, termasuk salah satu milik kami, dengan kerentanan yang berpotensi memengaruhi sejumlah besar situs web.

- Seperti disebutkan di atas, lebih dari 400 plugin dan tema yang menggunakan framework Freemius terpengaruh oleh satu kerentanan, tetapi sebagian besar telah ditambal atau dihapus dari repositori wordpress.org.

- Lebih dari 5 juta pengguna Elementor mengalami kerentanan kritis yang ditambal dengan cepat.

- Jutaan pengguna Ninja Forms lainnya menerima pembaruan paksa dari WordPress.org, langkah yang tidak biasa diambil oleh tim keamanan karena sifat kritis dari kerentanan.

- Terakhir, BackupBuddy menambal kerentanan dengan tingkat keparahan tinggi dan membuatnya tersedia untuk semua pengguna, meskipun lisensi mereka telah kedaluwarsa, dan versi yang diperbarui dikirim secara otomatis ke pengguna Sinkronisasi kami.

Penting bagi informasi ini untuk keluar — setelah plugin dan pengembang tema telah menambal kerentanan dan siap untuk merilis pembaruan keamanan. Itu semua harus terjadi secepat mungkin, dan umumnya terjadi — dalam pasar WordPress profesional di mana ada banyak kerja sama dan kemitraan seputar kepentingan bersama seperti keamanan. Sebagai pengguna akhir, peran Anda adalah menerapkan pembaruan, mendukung setiap pelanggan atau klien yang Anda miliki yang mungkin terpengaruh — dan menyebarkan berita tentang semua rilis baru — terutama yang memiliki pembaruan keamanan penting.

Jalankan - jangan berjalan lambat - pembaruan Anda!

Semua temuan kami dalam laporan ini mengulangi tren tahun-tahun sebelumnya dan menggarisbawahi pentingnya menjaga agar situs WordPress Anda tetap mutakhir. Agar dapat dieksploitasi, banyak kerentanan yang mengharuskan penyerang memiliki akses ke akun pengguna WordPress dengan hak istimewa yang lebih tinggi, tetapi hal ini menunjukkan perlunya memperkuat keamanan autentikasi pengguna Anda dan meninjau pengguna Anda secara berkala. Selalu terapkan prinsip hak istimewa paling rendah — tidak seorang pun perlu memiliki tingkat izin yang lebih tinggi dari yang diperlukan.

Inti WordPress solid. Itu yang Anda tambahkan ke dalamnya dan bagaimana Anda memelihara keseluruhan sistem yang mungkin membuatnya rentan terhadap ancaman keamanan. Tetapi jika Anda melakukan pembaruan tepat waktu, batasi akses pengguna dengan tepat, tambahkan autentikasi multifaktor — dan pilih plugin Anda dengan bijak — situs WordPress Anda akan solid dari ujung ke ujung.

Plugin Keamanan WordPress Terbaik untuk Mengamankan & Melindungi WordPress

WordPress saat ini menguasai lebih dari 40% dari semua situs web, sehingga telah menjadi sasaran empuk bagi peretas dengan niat jahat. Plugin iThemes Security Pro menghilangkan dugaan keamanan WordPress untuk memudahkan mengamankan & melindungi situs web WordPress Anda. Ini seperti memiliki staf pakar keamanan penuh waktu yang terus memantau dan melindungi situs WordPress Anda untuk Anda.

Dan Knauss adalah Generalis Konten Teknis StellarWP. Dia adalah seorang penulis, guru, dan pekerja lepas yang bekerja di sumber terbuka sejak akhir 1990-an dan dengan WordPress sejak 2004.