O Relatório Anual de Vulnerabilidade do WordPress de 2022

Publicados: 2023-02-01O núcleo do WordPress é sólido - o que você instala nele pode não ser.

Quão seguro é o WordPress? Em um cenário de ataques cibernéticos globais cada vez maiores e crimes cibernéticos sofisticados direcionados a mais da metade de todas as pequenas e médias empresas (PMEs) na América do Norte, a participação dominante no mercado global de CMS do WordPress (60%+) apresenta uma grande superfície de ataque para hackers e cibercriminosos cujas ferramentas agora incluem inteligência artificial e aprendizado de máquina. Todos os anos, o número de novas vulnerabilidades aumenta no ecossistema WordPress e 2022 não foi exceção. O que aprendemos com os dados desta vez?

O que conta como uma vulnerabilidade?

Em primeiro lugar, é importante entender como as vulnerabilidades de software são avaliadas.

Vulnerabilidades não são explorações. Eles são superfícies de ataque teoricamente exploráveis, mas sem uma exploração ativa ou prova de conceito funcional, muitas vezes não fica claro se eles representam um risco significativo. Os analistas de segurança costumam usar o Common Vulnerability Scoring System (CVSS) para classificar as vulnerabilidades em uma escala de 0 a 10, indicando sua gravidade. Essas pontuações variam no setor de tecnologia porque o impacto potencial de uma vulnerabilidade específica não pode ser generalizado. Uma vulnerabilidade é mais ou menos grave em seu impacto potencial em determinados sistemas, serviços ou produtos. Seguimos a pontuação do WPScan, que está alinhada com a plataforma e o ecossistema WordPress.

Também usamos o rastreamento de vulnerabilidade e a avaliação de risco do WPScan para produzir nosso relatório semanal de vulnerabilidade. Para 2022, o banco de dados WPScan registrou 23 vulnerabilidades para o núcleo do WordPress. Outros analistas de segurança podem ter uma visão mais ampla ou restrita do que é considerado uma vulnerabilidade.

Por exemplo, o banco de dados de vulnerabilidades do Patchstack para WordPress inclui 27 vulnerabilidades principais para 2022 e eles verificaram 15 como exploráveis. Em contraste, apenas 9 vulnerabilidades principais foram relatadas ao MITRE e registradas no Banco de Dados Nacional de Vulnerabilidade com um identificador de Vulnerabilidade e Exposição Comum (CVE). Os detalhes de um CVE, como sua classificação de gravidade, podem ser revisados ao longo do tempo. Um CVE pode até ser cancelado. Excepcionalmente, um CVE central adicional do WordPress foi rejeitado como um falso positivo em 2022.

Tendências de vulnerabilidade do WordPress para 2022

2% de todos os plugins tinham 99% das vulnerabilidades.

Toda semana, vulnerabilidades surgiam em 20 a 50 plugins e temas.

A cada mês, uma média de 121 plugins e temas tiveram uma vulnerabilidade divulgada.

A gravidade das vulnerabilidades diminuiu significativamente em comparação com 2021.

26% das vulnerabilidades de plugins e temas não estavam corrigidas no momento de sua divulgação.

As vulnerabilidades XSS foram as mais prevalentes, seguidas por CSFR e SQLi.

As vulnerabilidades XSS, CSFR e SQLi representaram 73% de todas as vulnerabilidades.

A segurança central do WordPress é sólida.

Felizmente, as vulnerabilidades que surgiram no núcleo do WordPress em 2022 foram descobertas e rapidamente corrigidas por membros da equipe de segurança do WordPress e outros pesquisadores que as procuravam proativamente. Seus esforços diligentes levaram a quatro lançamentos de segurança do WordPress em 2022 que corrigiram de 20 a 30 vulnerabilidades em potencial , dependendo de como elas são classificadas. A versão de segurança do WordPress 6.0.3 corrigiu 16 deles de uma só vez.

Selecione plug-ins e temas com cuidado - e mantenha-os atualizados!

Dessas vulnerabilidades potenciais, nenhuma representava um risco imediato para os usuários do WordPress. Isso também é verdade para a única vulnerabilidade não corrigida remanescente no núcleo que surgiu em meados de dezembro, quando pesquisadores de segurança divulgaram um problema conhecido com o recurso de pingback do WordPress. Um patch pode estar em andamento para um futuro lançamento de segurança ou manutenção, mas não há motivo imediato para preocupação. Para ser explorada, uma segunda vulnerabilidade também teria de ser explorada e o serviço de DNS do site visado — geralmente um host ou registrador de domínio — também precisaria ser comprometido. Essa condição rara e extrema seria muito prejudicial por si só.

Fornecemos mais detalhes e orientações sobre como eliminar essa vulnerabilidade agora desativando o XML-RPC. Esta é sempre uma boa ideia se você não estiver usando.

Dois por cento dos plugins do WordPress são responsáveis por 99% das vulnerabilidades.

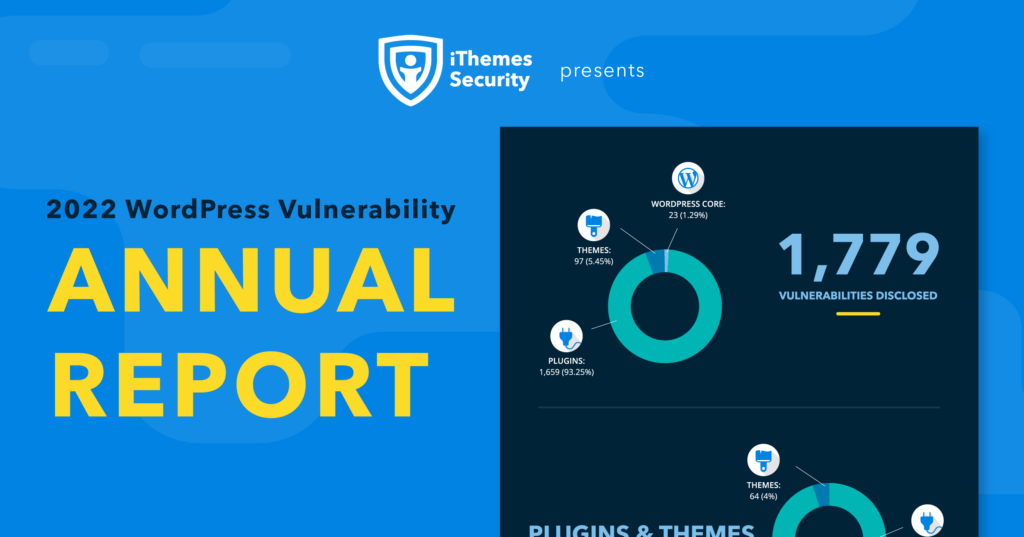

Nos dados de vulnerabilidade de 2022 que apresentamos aqui, 23 vulnerabilidades centrais representam 1% do número total de vulnerabilidades que rastreamos (1.779) em 2022. Isso significa que plugins e temas são responsáveis por 99% (1.756) de todas as vulnerabilidades. Isso é consistente com o ano passado, quando rastreamos 1.628 vulnerabilidades, 98% das quais estavam vinculadas a plug-ins.

Em uma semana típica, 30 a 40 plugins e temas individuais viram pelo menos uma vulnerabilidade surgir.

Isso não é totalmente uma coisa ruim, no entanto. Na verdade, não gostaríamos de ver significativamente mais vulnerabilidades no núcleo ou nos temas. Os plug-ins são a maior e mais atraente superfície de ataque no ecossistema WordPress, mas a grande maioria deles não está associada a uma vulnerabilidade divulgada publicamente em nenhum ano.

Para contextualizar, o número de plugins e temas individuais que experimentaram uma vulnerabilidade semana a semana em 2022 (1.425) representa cerca de 2% do pool total de mais de 70.000 disponíveis no wordpress.org. Claro, nem todos os plugins e temas do WordPress estão hospedados lá, mas a grande maioria está. Dentro do universo total de complementos do WordPress, podemos dizer que menos de 2% deles introduziram 99% das vulnerabilidades rastreadas em 2022.

Olhando para o futuro, essa é uma estatística que esperamos ver em declínio graças ao trabalho das equipes de segurança, desempenho e núcleo do WordPress. Uma proposta para ajudar os desenvolvedores de plug-ins e a equipe de revisão de plug-ins a elevar os padrões e avaliar os plug-ins com um verificador de plug-ins é especialmente promissora.

Todas as vulnerabilidades por origem

| Fonte de Vulnerabilidade | Número reportado | Porcentagem do Total (1.779) |

|---|---|---|

| Núcleo do WordPress | 23 | 1,29% |

| Tema | 97 | 5,45% |

| Plugins | 1.659 | 93,25% |

Em qualquer semana, 20 a 50 plugins e temas individuais experimentaram pelo menos uma vulnerabilidade em 2022. Vimos uma média mensal de 121 plugins e temas individuais que tinham pelo menos uma vulnerabilidade emergindo.

Para facilitar a visualização das tendências, removemos um evento atípico na primeira semana de março de 2022 de nossas tabelas e gráficos: a vulnerabilidade da estrutura Freemius SDK. Isso pode ser contado como uma vulnerabilidade em uma dependência de plug-in - ou como mais de 400 plug-ins e 25 temas que contêm o código Freemius vulnerável.

Plugins e temas com uma ou mais vulnerabilidades, mês a mês

| Mês | Plugins | Temas | Total |

|---|---|---|---|

| Janeiro | 116 | 0 | 116 |

| Fevereiro | 109 | 41 | 150 |

| Marchar | 114 | 0 | 114 |

| abril | 101 | 1 | 102 |

| Poderia | 129 | 3 | 132 |

| Junho | 125 | 0 | 125 |

| Julho | 82 | 3 | 85 |

| Agosto | 122 | 2 | 124 |

| Setembro | 88 | 1 | 89 |

| Outubro | 65 | 2 | 67 |

| novembro | 161 | 6 | 167 |

| dezembro | 149 | 5 | 154 |

| Total | 1.361 | 64 | 1.425 |

| Média | 113 | 5 | 121 |

2022 teve classificações de risco médio a baixo para 70% de todas as vulnerabilidades que rastreamos. Apenas 4% foram classificados como críticos. Você também pode olhar para o outro lado: 75% de todas as vulnerabilidades foram classificadas como de gravidade média a alta — isso é significativo. No entanto, também é um declínio significativo nos níveis de ameaça em comparação com 2021. Em 2022, vemos uma mudança para baixo de 18 pontos percentuais de crítico e alto para médio e baixo. As vulnerabilidades críticas caíram de 8% em 2021 para 4%, enquanto as vulnerabilidades de baixa ameaça aumentaram para 21%, acima dos 11% em 2021.

Todas as vulnerabilidades por nível de ameaça, ano a ano (2021-2022)

| Ano | Crítico | Alto | Médio | Baixo |

|---|---|---|---|---|

| 2022 | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) |

| 2021 | 137 (8%) | 630 (39%) | 678 (42%) | 183 (11%) |

Todas as vulnerabilidades por nível de ameaça, mês a mês (2022)

| Mês | Crítico | Alto | Médio | Baixo | Total |

|---|---|---|---|---|---|

| Janeiro | 10 | 50 | 73 | 14 | 147 |

| Fevereiro | 14 | 33 | 108 | 14 | 169 |

| Marchar | 5 | 111 | 27 | 16 | 159 |

| abril | 6 | 51 | 40 | 23 | 120 |

| Poderia | 4 | 22 | 87 | 42 | 155 |

| Junho | 5 | 12 | 107 | 27 | 182 |

| Julho | 2 | 14 | 55 | 36 | 107 |

| Agosto | 4 | 28 | 96 | 30 | 158 |

| Setembro | 8 | 7 | 72 | 24 | 111 |

| Outubro | 3 | 13 | 44 | 18 | 90 |

| novembro | 7 | 26 | 107 | 59 | 199 |

| dezembro | 6 | 78 | 49 | 49 | 182 |

| Total | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) | |

| Média | 6 | 37 | 75 | 30 |

Acima de 337 (23%) no ano passado, 2022 viu 456 (26%) vulnerabilidades permanecerem sem correção no momento em que foram divulgadas publicamente. Claro, não é isso que queremos ver.

Status de vulnerabilidade do plug-in no momento da divulgação (2022)

| Status | Número reportado | Porcentagem do Total (1.779) |

|---|---|---|

| Remendado | 1.231 | 69% |

| Nenhuma correção conhecida | 456 | 26% |

| Plugin Fechado | 92 | 5% |

O núcleo do WordPress é sólido. É o que você adiciona a ele e como mantém todo o sistema que pode torná-lo vulnerável a ameaças de segurança. Mas se você fizer atualizações oportunas, limitar o acesso do usuário adequadamente, adicionar autenticação multifator – e escolher seus plugins com sabedoria – seu site WordPress será sólido da ponta aos pés.

Os plug-ins vulneráveis não corrigidos são tão ruins quanto os plug-ins com um patch que não foi aplicado com uma simples atualização. Estes são os alvos mais vulneráveis. Se as tendências de 2022 continuarem, é mais provável que sejam vítimas de ataques XSS e CSRF se as tendências atuais continuarem. Juntos, esses métodos de ataque representam mais de 65% de todas as vulnerabilidades do WordPress que surgiram em 2022.

Notavelmente, os ataques CSFR aumentaram 5%, o que é consistente com relatórios de outras fontes dentro e fora do ecossistema WordPress. Como um subconjunto de ataques de login de força bruta, o preenchimento de credenciais também é cada vez mais prevalente à medida que os hackers testam credenciais de login roubadas. Nesse caso, não há vulnerabilidade além da falha no uso da autenticação multifator — ou melhor ainda, um login sem senha.

| Vetor de Ameaça | 2021 | 2022 |

|---|---|---|

| Script entre sites (XSS) | 885 (54,4%) | 890 (50%) |

| Solicitação de falsificação entre sites (CSFR) | 167 (10,2%) | 261 (14,7%) |

| Injeções de SQL | 152 (9,3%) | 142 (8%) |

| Ignora | 68 (4,2%) | 28 (1,6%) |

| Vulnerabilidades RCE | 20 (1,2%) | 23 (1,3%) |

| Vulnerabilidades do PHP | 19 (1,2%) | 31 (1,7%) |

| Divulgações Var | 19 (1,2%) | 26 (1,5%) |

| Divulgação de informações confidenciais | 6 (0,4%) | 16 (0,9%) |

| Falsificação de solicitação do lado do servidor (SSRF) | 0 (0%) | 13 (0,7%) |

| API REST | 11 (0,7%) | 5 (0,3%) |

| Todos os outros | 281 (17,3%) | 344 (19,3%) |

| Total | 1.628 | 1.779 |

A divulgação responsável é a coisa certa a fazer – mesmo quando dói.

Em 2022, nossos relatórios semanais de segurança chamaram a atenção para vários plug-ins populares, incluindo um nosso, com vulnerabilidades que podem afetar um grande número de sites.

- Conforme observado acima, mais de 400 plugins e temas usando a estrutura Freemius foram afetados por uma única vulnerabilidade, mas a maioria foi corrigida ou removida dos repositórios wordpress.org.

- Mais de 5 milhões de usuários do Elementor experimentaram uma vulnerabilidade crítica que foi corrigida rapidamente.

- Outro milhão de usuários do Ninja Forms receberam uma atualização forçada do WordPress.org, uma medida incomum tomada pela equipe de segurança devido à natureza crítica da vulnerabilidade.

- Por fim, o BackupBuddy corrigiu uma vulnerabilidade de alta gravidade e a disponibilizou para todos os usuários, mesmo que tivessem licenças expiradas, e a versão atualizada foi enviada automaticamente para nossos usuários de sincronização.

É importante que essas informações sejam divulgadas - assim que os desenvolvedores de plug-ins e temas corrigirem as vulnerabilidades e estiverem prontos para lançar uma atualização de segurança. Tudo isso precisa acontecer o mais rápido possível, e geralmente acontece — no mercado profissional do WordPress, onde há muita cooperação e parcerias em torno de interesses comuns, como segurança. Como usuário final, sua função é aplicar atualizações, dar suporte a quaisquer clientes ou clientes que possam ser afetados — e divulgar todos os novos lançamentos — especialmente aqueles com atualizações críticas de segurança.

Corra - não ande devagar - suas atualizações!

Todas as nossas descobertas neste relatório repetem as tendências dos anos anteriores e destacam a importância de manter seu site WordPress atualizado. Para serem exploradas, muitas vulnerabilidades exigiriam que um invasor tivesse acesso a uma conta de usuário do WordPress com privilégios elevados, mas isso aponta para a necessidade de fortalecer a segurança da autenticação do usuário e revisar periodicamente seus usuários. Sempre aplique o princípio do menor privilégio — ninguém precisa ter níveis de permissão mais altos do que o necessário.

O núcleo do WordPress é sólido. É o que você adiciona a ele e como mantém todo o sistema que pode torná-lo vulnerável a ameaças de segurança. Mas se você fizer atualizações oportunas, limitar o acesso do usuário adequadamente, adicionar autenticação multifator – e escolher seus plugins com sabedoria – seu site WordPress será sólido da ponta aos pés.

O melhor plugin de segurança do WordPress para proteger e proteger o WordPress

Atualmente, o WordPress é responsável por mais de 40% de todos os sites, tornando-se um alvo fácil para hackers com intenções maliciosas. O plug-in iThemes Security Pro elimina as suposições sobre a segurança do WordPress para facilitar a segurança e a proteção do seu site WordPress. É como ter um especialista em segurança em tempo integral na equipe que constantemente monitora e protege seu site WordPress para você.

Dan Knauss é generalista de conteúdo técnico da StellarWP. Ele é escritor, professor e freelancer trabalhando com código aberto desde o final dos anos 1990 e com WordPress desde 2004.