Le rapport annuel 2022 sur la vulnérabilité de WordPress

Publié: 2023-02-01Le noyau de WordPress est solide - ce que vous y installez peut ne pas l'être.

À quel point WordPress est-il sécurisé ? Dans un contexte d'augmentation constante des cyberattaques mondiales et de la cybercriminalité sophistiquée ciblant plus de la moitié de toutes les petites et moyennes entreprises (PME) en Amérique du Nord, la part de marché mondiale dominante de WordPress (60 % et plus) présente une grande surface d'attaque pour les pirates et les cybercriminels. dont les outils incluent désormais l'intelligence artificielle et l'apprentissage automatique. Chaque année, le nombre de nouvelles vulnérabilités augmente dans l'écosystème WordPress, et 2022 n'a pas fait exception. Qu'avons-nous appris des données cette fois-ci ?

Qu'est-ce qui compte comme vulnérabilité ?

Tout d'abord, il est important de comprendre comment les vulnérabilités logicielles sont évaluées.

Les vulnérabilités ne sont pas des exploits. Ce sont des surfaces d'attaque théoriquement exploitables, mais sans un exploit actif ou une preuve de concept fonctionnelle, il n'est souvent pas clair si elles représentent un risque significatif. Les analystes de la sécurité utilisent souvent le système CVSS (Common Vulnerability Scoring System) pour évaluer les vulnérabilités sur une échelle de 0 à 10 indiquant leur gravité. Ces scores varient d'un secteur technologique à l'autre, car l'impact potentiel d'une vulnérabilité particulière ne peut être généralisé. Une vulnérabilité est plus ou moins grave dans son impact potentiel sur des systèmes, services ou produits particuliers. Nous suivons la notation de WPScan qui est alignée sur la plate-forme et l'écosystème WordPress.

Nous utilisons également le suivi des vulnérabilités et l'évaluation des risques de WPScan pour produire notre rapport hebdomadaire sur les vulnérabilités. Pour 2022, la base de données WPScan a enregistré 23 vulnérabilités pour le noyau WordPress. D'autres analystes de la sécurité peuvent adopter une vision plus large ou plus étroite de ce qui compte comme une vulnérabilité.

Par exemple, la base de données de vulnérabilités de Patchstack pour WordPress comprend 27 vulnérabilités principales pour 2022, et ils en ont vérifié 15 comme exploitables. En revanche, seules 9 vulnérabilités principales ont été signalées à MITRE et enregistrées dans la base de données nationale des vulnérabilités avec un identifiant commun de vulnérabilité et d'exposition (CVE). Les détails d'une CVE, comme son indice de gravité, peuvent être révisés au fil du temps. Un CVE peut même être annulé. Exceptionnellement, un noyau WordPress CVE supplémentaire a été rejeté comme faux positif en 2022.

Tendances de vulnérabilité WordPress 2022

2% de tous les plugins avaient 99% des vulnérabilités.

Chaque semaine, des vulnérabilités sont apparues dans 20 à 50 plugins et thèmes.

Chaque mois, une moyenne de 121 plugins et thèmes avaient une vulnérabilité publiée.

La gravité des vulnérabilités a considérablement diminué par rapport à 2021.

26% des vulnérabilités des plugins et des thèmes n'étaient pas corrigées au moment de leur divulgation.

Les vulnérabilités XSS étaient les plus répandues, suivies de CSFR et SQLi.

Les vulnérabilités XSS, CSFR et SQLi représentaient 73 % de toutes les vulnérabilités.

La sécurité de base de WordPress est solide.

Heureusement, les vulnérabilités qui ont été découvertes dans le noyau de WordPress en 2022 ont été découvertes et rapidement corrigées par des membres de l'équipe de sécurité de WordPress et d'autres chercheurs qui les recherchaient de manière proactive. Leurs efforts diligents ont conduit à quatre versions de sécurité WordPress en 2022 qui ont corrigé 20 à 30 vulnérabilités potentielles , selon la façon dont elles sont classées. La version de sécurité de WordPress 6.0.3 a corrigé 16 d'entre eux en une seule fois.

Sélectionnez soigneusement les plugins et les thèmes - et tenez-les à jour !

Parmi ces vulnérabilités potentielles, aucune ne représentait un risque immédiat pour les utilisateurs de WordPress. Cela est également vrai de la seule vulnérabilité non corrigée restante dans le noyau qui est apparue à la mi-décembre lorsque des chercheurs en sécurité ont rendu public un problème connu avec la fonction de pingback de WordPress. Un correctif est peut-être en préparation pour une future version de sécurité ou de maintenance, mais il n'y a pas de raison de s'inquiéter dans l'immédiat. Pour être exploitée, une deuxième vulnérabilité devrait également être exploitée et le service DNS du site ciblé - généralement un hôte ou un registraire de domaine - devrait également être compromis. Cette condition rare et extrême serait très préjudiciable en soi.

Nous avons fourni des détails et des conseils supplémentaires sur l'élimination de cette vulnérabilité en désactivant XML-RPC. C'est toujours une bonne idée si vous ne l'utilisez pas.

Deux pour cent des plugins WordPress sont responsables de 99 % des vulnérabilités.

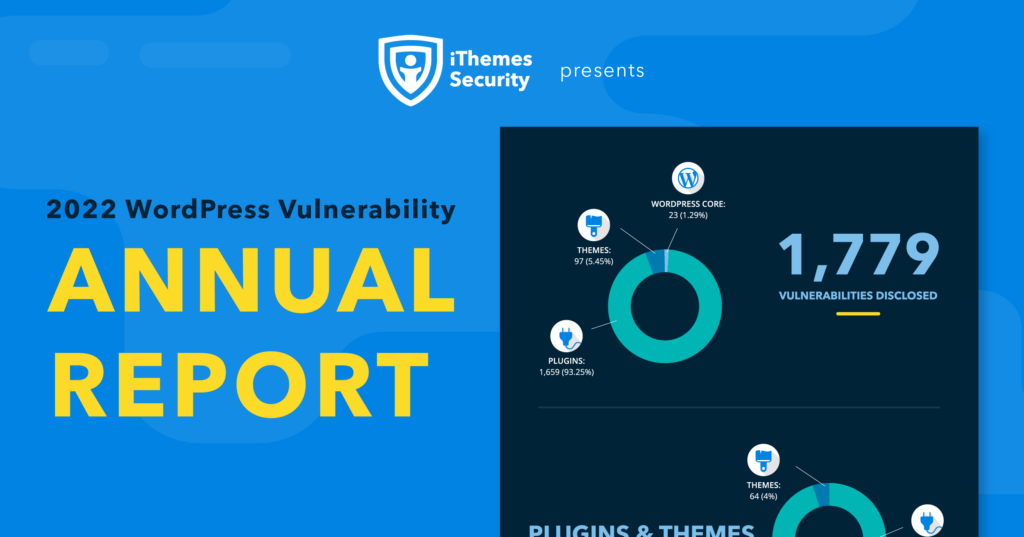

Dans les données de vulnérabilité de 2022 que nous présentons ici, 23 vulnérabilités principales représentent 1 % du nombre total de vulnérabilités que nous avons suivies (1 779) en 2022. Cela signifie que les plugins et les thèmes sont responsables de 99 % (1 756) de toutes les vulnérabilités. Cela correspond à l'année dernière lorsque nous avons suivi 1 628 vulnérabilités, dont 98 % étaient liées à des plugins.

Au cours d'une semaine typique, 30 à 40 plugins et thèmes individuels ont vu au moins une surface de vulnérabilité.

Ce n'est pas tout à fait une mauvaise chose, cependant. En fait, nous ne voudrions pas voir beaucoup plus de vulnérabilités dans le noyau ou les thèmes. Les plugins sont la surface d'attaque la plus grande et la plus attrayante de l'écosystème WordPress, mais la grande majorité d'entre eux ne sont pas associés à une vulnérabilité divulguée publiquement au cours d'une année donnée.

Pour le contexte, le nombre de plugins et de thèmes individuels qui ont connu une vulnérabilité de semaine en semaine en 2022 (1 425) représente environ 2 % du pool total de plus de 70 000 disponibles sur wordpress.org. Bien sûr, tous les plugins et thèmes WordPress n'y sont pas hébergés, mais la grande majorité le sont. Dans l'univers total des modules complémentaires WordPress, nous pouvons dire que moins de 2 % d'entre eux ont introduit 99 % des vulnérabilités suivies en 2022.

Pour l'avenir, c'est une statistique que nous pouvons espérer voir en déclin grâce au travail des équipes WordPress Security, Performance et Core. Une proposition visant à aider les développeurs de plugins et l'équipe de révision des plugins à relever les normes et à évaluer les plugins avec un vérificateur de plugins est particulièrement prometteuse.

Toutes les vulnérabilités par source

| Source de vulnérabilité | Nombre signalé | Pourcentage du total (1 779) |

|---|---|---|

| Noyau WordPress | 23 | 1,29 % |

| Thème | 97 | 5,45 % |

| Plugins | 1 659 | 93,25 % |

Au cours d'une semaine donnée, 20 à 50 plugins et thèmes individuels ont connu au moins une vulnérabilité en 2022. Nous avons vu une moyenne mensuelle de 121 plugins et thèmes individuels qui avaient au moins une vulnérabilité émerger.

Pour faciliter la visualisation des tendances, nous avons supprimé un événement aberrant au cours de la première semaine de mars 2022 de nos tableaux et graphiques : la vulnérabilité du framework Freemius SDK. Cela peut être compté comme une vulnérabilité dans une dépendance de plugin - ou comme plus de 400 plugins et 25 thèmes qui contiennent tous le code Freemius vulnérable.

Plugins et thèmes avec une ou plusieurs vulnérabilités, mois par mois

| Mois | Plugins | Thèmes | Le total |

|---|---|---|---|

| Janvier | 116 | 0 | 116 |

| Février | 109 | 41 | 150 |

| Mars | 114 | 0 | 114 |

| Avril | 101 | 1 | 102 |

| Peut | 129 | 3 | 132 |

| Juin | 125 | 0 | 125 |

| Juillet | 82 | 3 | 85 |

| Août | 122 | 2 | 124 |

| Septembre | 88 | 1 | 89 |

| Octobre | 65 | 2 | 67 |

| Novembre | 161 | 6 | 167 |

| Décembre | 149 | 5 | 154 |

| Le total | 1 361 | 64 | 1 425 |

| Moyenne | 113 | 5 | 121 |

En 2022, 70 % de toutes les vulnérabilités que nous avons suivies ont été classées comme présentant un risque moyen à faible. Seuls 4 % ont été jugés critiques. Vous pouvez également regarder les choses dans l'autre sens : 75 % de toutes les vulnérabilités ont été classées comme étant de gravité moyenne à élevée, ce qui est significatif. Cependant, il s'agit également d'une baisse significative des niveaux de menace par rapport à 2021. En 2022, nous constatons une baisse de 18 points de pourcentage, passant de critique et élevé à moyen et faible. Les vulnérabilités critiques sont passées de 8 % en 2021 à 4 % tandis que les vulnérabilités à faible menace sont passées à 21 %, contre 11 % en 2021.

Toutes les vulnérabilités par niveau de menace, année après année (2021-2022)

| Année | Critique | Haute | Moyen | Bas |

|---|---|---|---|---|

| 2022 | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) |

| 2021 | 137 (8%) | 630 (39%) | 678 (42%) | 183 (11%) |

Toutes les vulnérabilités par niveau de menace, mois par mois (2022)

| Mois | Critique | Haute | Moyen | Bas | Le total |

|---|---|---|---|---|---|

| Janvier | dix | 50 | 73 | 14 | 147 |

| Février | 14 | 33 | 108 | 14 | 169 |

| Mars | 5 | 111 | 27 | 16 | 159 |

| Avril | 6 | 51 | 40 | 23 | 120 |

| Peut | 4 | 22 | 87 | 42 | 155 |

| Juin | 5 | 12 | 107 | 27 | 182 |

| Juillet | 2 | 14 | 55 | 36 | 107 |

| Août | 4 | 28 | 96 | 30 | 158 |

| Septembre | 8 | 7 | 72 | 24 | 111 |

| Octobre | 3 | 13 | 44 | 18 | 90 |

| Novembre | 7 | 26 | 107 | 59 | 199 |

| Décembre | 6 | 78 | 49 | 49 | 182 |

| Le total | 74 (4 %) | 446 (25 %) | 894 (50%) | 365 (21 %) | |

| Moyenne | 6 | 37 | 75 | 30 |

Contre 337 (23 %) l'année dernière, 2022 a vu 456 (26 %) vulnérabilités non corrigées au moment de leur divulgation publique. Bien sûr, ce n'est pas ce que nous voulons voir.

Statut de vulnérabilité du plugin au moment de la divulgation (2022)

| Statut | Nombre signalé | Pourcentage du total (1 779) |

|---|---|---|

| Patché | 1 231 | 69% |

| Pas de correctif connu | 456 | 26% |

| Plug-in fermé | 92 | 5% |

Le noyau de WordPress est solide. C'est ce que vous y ajoutez et la façon dont vous entretenez l'ensemble du système qui peut le rendre vulnérable aux menaces de sécurité. Mais si vous effectuez des mises à jour en temps opportun, limitez l'accès des utilisateurs de manière appropriée, ajoutez une authentification multifacteur - et choisissez judicieusement vos plugins - votre site WordPress sera solide de la pointe aux pieds.

Les plugins vulnérables non corrigés sont tout aussi mauvais que les plugins avec un patch qui n'a pas été appliqué avec une simple mise à jour. Ce sont les cibles les plus vulnérables. Si les tendances de 2022 se poursuivent, ils sont plus susceptibles d'être victimes d'attaques XSS et CSRF si les tendances actuelles se poursuivent. Ensemble, ces méthodes d'attaque représentent plus de 65 % de toutes les vulnérabilités de WordPress apparues en 2022.

Notamment, les attaques CSFR ont augmenté de 5 %, ce qui est cohérent avec les rapports d'autres sources dans et au-delà de l'écosystème WordPress. En tant que sous-ensemble d'attaques de connexion par force brute, le credential stuffing est également de plus en plus répandu à mesure que les pirates testent les identifiants de connexion volés. Dans ce cas, il n'y a pas de vulnérabilité à part l'échec de l'utilisation de l'authentification multifacteur - ou mieux encore, une connexion sans mot de passe.

| Vecteur de menace | 2021 | 2022 |

|---|---|---|

| Script intersite (XSS) | 885 (54,4%) | 890 (50%) |

| Demande de contrefaçon intersite (CSFR) | 167 (10,2%) | 261 (14,7%) |

| Injections SQL | 152 (9,3 %) | 142 (8%) |

| Contournements | 68 (4,2 %) | 28 (1,6 %) |

| Vulnérabilités RCE | 20 (1,2 %) | 23 (1,3%) |

| Vulnérabilités PHP | 19 (1,2%) | 31 (1,7%) |

| Divulgations Var | 19 (1,2%) | 26 (1,5 %) |

| Divulgation d'informations sensibles | 6 (0,4 %) | 16 (0,9 %) |

| Contrefaçon de requête côté serveur (SSRF) | 0 (0%) | 13 (0,7 %) |

| API REST | 11 (0,7 %) | 5 (0,3 %) |

| Tous les autres | 281 (17,3%) | 344 (19,3%) |

| Le total | 1 628 | 1 779 |

La divulgation responsable est la bonne chose à faire, même quand ça fait mal.

En 2022, nos rapports hebdomadaires sur la sécurité ont attiré l'attention sur plusieurs plugins populaires, dont l'un des nôtres, avec des vulnérabilités pouvant affecter un très grand nombre de sites Web.

- Comme indiqué ci-dessus, plus de 400 plugins et thèmes utilisant le framework Freemius ont été affectés par une seule vulnérabilité, mais la plupart ont été corrigés ou supprimés des référentiels wordpress.org.

- Plus de 5 millions d'utilisateurs d'Elementor ont rencontré une vulnérabilité critique qui a été rapidement corrigée.

- Un autre million d'utilisateurs de Ninja Forms ont reçu une mise à jour forcée de WordPress.org, une mesure inhabituelle prise par l'équipe de sécurité en raison de la nature critique de la vulnérabilité.

- Enfin, BackupBuddy a corrigé une vulnérabilité de haute gravité et l'a mise à la disposition de tous les utilisateurs, même s'ils avaient des licences expirées, et la version mise à jour a été transmise automatiquement à nos utilisateurs Sync.

Il est important que ces informations soient diffusées - une fois que les développeurs de plugins et de thèmes ont corrigé les vulnérabilités et sont prêts à publier une mise à jour de sécurité. Tout cela doit se produire le plus rapidement possible, et c'est généralement le cas - au sein du marché WordPress professionnel où il existe de nombreuses coopérations et partenariats autour d'intérêts communs tels que la sécurité. En tant qu'utilisateur final, votre rôle consiste à appliquer les mises à jour, à prendre en charge tous vos clients susceptibles d'être concernés et à faire connaître toutes les nouvelles versions, en particulier celles contenant des mises à jour de sécurité critiques.

Courez — ne marchez pas lentement — vos mises à jour !

Toutes nos conclusions dans ce rapport répètent les tendances des années précédentes et soulignent l'importance de maintenir votre site WordPress à jour. Pour être exploitées, de nombreuses vulnérabilités nécessiteraient qu'un attaquant ait accès à un compte utilisateur WordPress avec des privilèges élevés, mais cela souligne la nécessité de renforcer la sécurité de votre authentification utilisateur et de revoir périodiquement vos utilisateurs. Appliquez toujours le principe du moindre privilège - personne n'a besoin d'avoir des niveaux d'autorisation plus élevés que nécessaire.

Le noyau de WordPress est solide. C'est ce que vous y ajoutez et la façon dont vous entretenez l'ensemble du système qui peut le rendre vulnérable aux menaces de sécurité. Mais si vous effectuez des mises à jour en temps opportun, limitez l'accès des utilisateurs de manière appropriée, ajoutez une authentification multifacteur - et choisissez judicieusement vos plugins - votre site WordPress sera solide de la pointe aux pieds.

Le meilleur plugin de sécurité WordPress pour sécuriser et protéger WordPress

WordPress alimente actuellement plus de 40 % de tous les sites Web, il est donc devenu une cible facile pour les pirates ayant des intentions malveillantes. Le plugin iThemes Security Pro élimine les conjectures de la sécurité de WordPress pour faciliter la sécurisation et la protection de votre site Web WordPress. C'est comme avoir un expert en sécurité à plein temps dans le personnel qui surveille et protège constamment votre site WordPress pour vous.

Dan Knauss est le généraliste du contenu technique de StellarWP. Il est écrivain, enseignant et pigiste travaillant en open source depuis la fin des années 1990 et avec WordPress depuis 2004.