Raportul anual de vulnerabilitate WordPress 2022

Publicat: 2023-02-01Miezul WordPress este solid - ceea ce instalați în el poate să nu fie.

Cât de sigur este WordPress? Pe fundalul unei creșteri constante a atacurilor cibernetice globale și a infracțiunilor cibernetice sofisticate care vizează mai mult de jumătate din întreprinderile mici și mijlocii (IMM) din America de Nord, cota de piață globală dominantă a CMS a WordPress (60%+) prezintă o suprafață mare de atac hackerilor și infractorilor cibernetici. ale căror instrumente includ acum inteligența artificială și învățarea automată. În fiecare an, numărul de noi vulnerabilități crește în ecosistemul WordPress, iar 2022 nu a făcut excepție. Ce am învățat din date de data aceasta?

Ce contează drept vulnerabilitate?

În primul rând, este important să înțelegeți cum sunt evaluate vulnerabilitățile software.

Vulnerabilitățile nu sunt exploatații. Ele sunt teoretic suprafețe de atac exploatabile, dar fără o exploatare activă sau o dovadă de concept funcțională, adesea nu este clar dacă reprezintă un risc semnificativ. Analiștii de securitate folosesc adesea sistemul de scor comun al vulnerabilităților (CVSS) pentru a evalua vulnerabilitățile pe o scară de la 0 la 10, indicând gravitatea acestora. Aceste scoruri variază în industria tehnologiei, deoarece impactul potențial al unei anumite vulnerabilități nu poate fi generalizat. O vulnerabilitate este mai mult sau mai puțin severă în impactul ei potențial asupra anumitor sisteme, servicii sau produse. Urmărim scorul WPScan care este aliniat cu platforma și ecosistemul WordPress.

De asemenea, folosim urmărirea vulnerabilităților și evaluarea riscurilor WPScan pentru a produce raportul nostru săptămânal de vulnerabilitate. Pentru 2022, baza de date WPScan a înregistrat 23 de vulnerabilități pentru nucleul WordPress. Alți analiști de securitate pot avea o viziune mai largă sau mai restrânsă asupra a ceea ce contează ca o vulnerabilitate.

De exemplu, baza de date a vulnerabilităților Patchstack pentru WordPress include 27 de vulnerabilități de bază pentru 2022 și au verificat 15 ca exploatabile. În schimb, doar 9 vulnerabilități de bază au fost raportate la MITRE și înregistrate în baza de date națională privind vulnerabilități cu un identificator CVE (Common Vulnerability and Exposure). Detaliile unui CVE, precum ratingul de severitate, pot fi revizuite în timp. Un CVE poate fi chiar anulat. În mod neobișnuit, un CVE WordPress de bază suplimentar a fost respins ca fals pozitiv în 2022.

Tendințe de vulnerabilitate WordPress în 2022

2% din toate pluginurile au avut 99% din vulnerabilități.

În fiecare săptămână, vulnerabilități au apărut în 20-50 de pluginuri și teme.

În fiecare lună, o medie de 121 de plugin-uri și teme au avut o vulnerabilitate mediatizată.

Severitatea vulnerabilităților a scăzut semnificativ față de 2021.

26% dintre vulnerabilitățile de plugin și teme au fost nepattchizate în momentul dezvăluirii lor.

Vulnerabilitățile XSS au fost cele mai răspândite, urmate de CSFR și SQLi.

Vulnerabilitățile XSS, CSFR și SQLi au reprezentat 73% din toate vulnerabilitățile.

Securitatea de bază a WordPress este solidă.

Din fericire, vulnerabilitățile care au apărut în nucleul WordPress în 2022 au fost descoperite și remediate rapid de membrii echipei de securitate WordPress și de alți cercetători care le căutau în mod proactiv. Eforturile lor diligente au condus la patru lansări de securitate WordPress în 2022 care au corectat 20-30 de vulnerabilități potențiale , în funcție de modul în care sunt clasificate. Versiunea de securitate WordPress 6.0.3 a corectat 16 dintre acestea într-o singură mișcare.

Selectați cu atenție pluginurile și temele - și mențineți-le actualizate!

Dintre aceste vulnerabilități potențiale, niciuna nu a reprezentat un risc imediat pentru utilizatorii WordPress. Acest lucru este valabil și pentru o vulnerabilitate rămasă nepatchată în nucleu, care a apărut la mijlocul lunii decembrie, când cercetătorii de securitate au făcut publice o problemă cunoscută cu funcția de pingback a WordPress. Este posibil ca un patch să fie în lucru pentru o viitoare versiune de securitate sau de întreținere, dar nu există un motiv imediat de îngrijorare. Pentru a fi exploatată, o a doua vulnerabilitate ar trebui, de asemenea, exploatată și serviciul DNS al site-ului vizat – de obicei un registrator de gazdă sau de domeniu – ar trebui să fie, de asemenea, compromis. Această condiție rară și extremă ar fi foarte dăunătoare în sine.

Am oferit mai multe detalii și îndrumări despre eliminarea acestei vulnerabilități acum prin dezactivarea XML-RPC. Aceasta este întotdeauna o idee bună dacă nu o utilizați.

Două procente din pluginurile WordPress sunt responsabile pentru 99% dintre vulnerabilități.

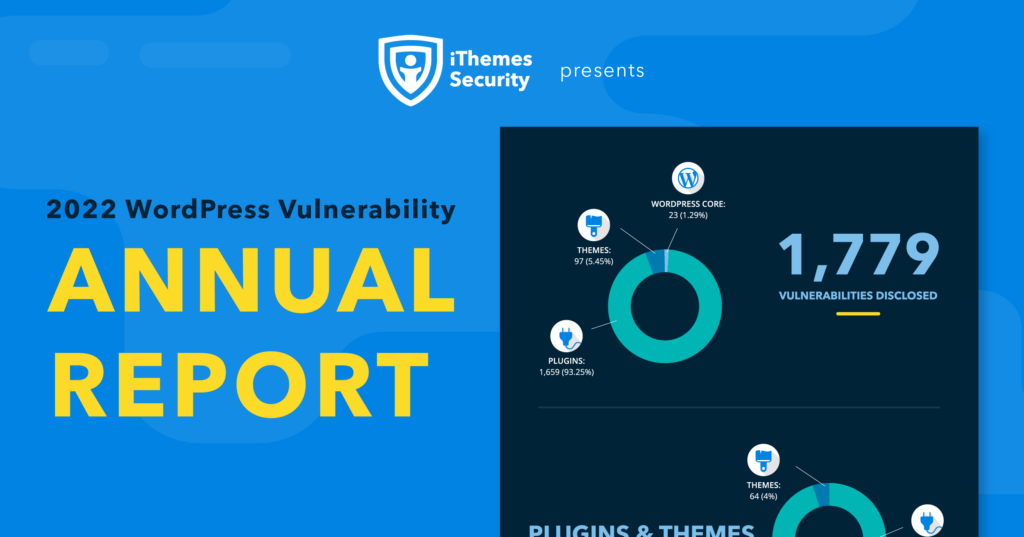

În datele despre vulnerabilități din 2022 pe care le prezentăm aici, 23 de vulnerabilități de bază reprezintă 1% din numărul total de vulnerabilități pe care le-am urmărit (1.779) în 2022. Aceasta înseamnă că pluginurile și temele sunt responsabile pentru 99% (1.756) din toate vulnerabilitățile. Acest lucru este în concordanță cu anul trecut, când am urmărit 1.628 de vulnerabilități, dintre care 98% erau legate de pluginuri.

Într-o săptămână obișnuită, 30-40 de plugin-uri și teme individuale au văzut cel puțin o suprafață de vulnerabilitate.

Totuși, acesta nu este în întregime un lucru rău. De fapt, nu am dori să vedem mult mai multe vulnerabilități în nucleu sau teme. Pluginurile sunt cea mai mare și mai atractivă suprafață de atac din ecosistemul WordPress, dar marea majoritate a acestora nu sunt asociate cu o vulnerabilitate dezvăluită public într-un anumit an.

Pentru context, numărul de pluginuri și teme individuale care s-au confruntat cu o vulnerabilitate de la săptămână la săptămână în 2022 (1.425) reprezintă aproximativ 2% din totalul de peste 70.000 disponibil pe wordpress.org. Desigur, nu toate pluginurile și temele WordPress sunt găzduite acolo, dar marea majoritate sunt. În universul total al suplimentelor WordPress, putem spune că mai puțin de 2% dintre acestea au introdus 99% dintre vulnerabilitățile urmărite în 2022.

Privind în viitor, aceasta este o statistică pe care putem spera să o vedem în declin datorită muncii echipelor de securitate, performanță și core din WordPress. O propunere de a ajuta dezvoltatorii de pluginuri și echipa de revizuire a pluginurilor să ridice standardele și să evalueze pluginurile cu ajutorul unui verificator de pluginuri este deosebit de promițătoare.

Toate vulnerabilitățile după sursă

| Sursa de vulnerabilitate | Număr raportat | Procent din total (1.779) |

|---|---|---|

| WordPress Core | 23 | 1,29% |

| Temă | 97 | 5,45% |

| Pluginuri | 1.659 | 93,25% |

În orice săptămână, 20 până la 50 de plugin-uri și teme individuale au experimentat cel puțin o vulnerabilitate în 2022. Am văzut o medie lunară de 121 de plugin-uri și teme individuale care au avut cel puțin o vulnerabilitate.

Pentru a facilita vizualizarea tendințelor, am eliminat un eveniment anormal din prima săptămână a lunii martie 2022 din tabele și graficele noastre: vulnerabilitatea cadrului Freemius SDK. Aceasta poate fi considerată ca o vulnerabilitate într-o dependență de plugin - sau ca peste 400 de pluginuri și 25 de teme care conțin toate codul Freemius vulnerabil.

Pluginuri și teme cu una sau mai multe vulnerabilități, lună de lună

| Lună | Pluginuri | Teme | Total |

|---|---|---|---|

| ianuarie | 116 | 0 | 116 |

| februarie | 109 | 41 | 150 |

| Martie | 114 | 0 | 114 |

| Aprilie | 101 | 1 | 102 |

| Mai | 129 | 3 | 132 |

| iunie | 125 | 0 | 125 |

| iulie | 82 | 3 | 85 |

| August | 122 | 2 | 124 |

| Septembrie | 88 | 1 | 89 |

| octombrie | 65 | 2 | 67 |

| noiembrie | 161 | 6 | 167 |

| decembrie | 149 | 5 | 154 |

| Total | 1.361 | 64 | 1.425 |

| In medie | 113 | 5 | 121 |

2022 a înregistrat evaluări de risc mediu spre scăzut pentru 70% din toate vulnerabilitățile pe care le-am urmărit. Doar 4% au fost evaluați critici. Puteți privi, de asemenea, în cealaltă direcție: 75% din toate vulnerabilitățile au fost evaluate de severitate medie spre mare - asta este semnificativ. Cu toate acestea, este, de asemenea, o scădere semnificativă a nivelurilor de amenințare în comparație cu 2021. În 2022, vedem o schimbare descendentă de 18 puncte procentuale de la critic și ridicat la mediu și scăzut. Vulnerabilitățile critice au scăzut de la 8% în 2021 la 4%, în timp ce vulnerabilitățile cu amenințare scăzută au crescut la 21%, în creștere de la 11% în 2021.

Toate vulnerabilitățile după nivelul de amenințare, de la an la an (2021-2022)

| An | Critic | Înalt | Mediu | Scăzut |

|---|---|---|---|---|

| 2022 | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) |

| 2021 | 137 (8%) | 630 (39%) | 678 (42%) | 183 (11%) |

Toate vulnerabilitățile după nivelul de amenințare, de la lună la lună (2022)

| Lună | Critic | Înalt | Mediu | Scăzut | Total |

|---|---|---|---|---|---|

| ianuarie | 10 | 50 | 73 | 14 | 147 |

| februarie | 14 | 33 | 108 | 14 | 169 |

| Martie | 5 | 111 | 27 | 16 | 159 |

| Aprilie | 6 | 51 | 40 | 23 | 120 |

| Mai | 4 | 22 | 87 | 42 | 155 |

| iunie | 5 | 12 | 107 | 27 | 182 |

| iulie | 2 | 14 | 55 | 36 | 107 |

| August | 4 | 28 | 96 | 30 | 158 |

| Septembrie | 8 | 7 | 72 | 24 | 111 |

| octombrie | 3 | 13 | 44 | 18 | 90 |

| noiembrie | 7 | 26 | 107 | 59 | 199 |

| decembrie | 6 | 78 | 49 | 49 | 182 |

| Total | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) | |

| In medie | 6 | 37 | 75 | 30 |

De la 337 (23%) anul trecut, în 2022 s-au înregistrat 456 (26%) vulnerabilități necorecte în momentul în care au fost dezvăluite public. Desigur, nu asta vrem să vedem.

Stare de vulnerabilitate a pluginului la momentul dezvăluirii (2022)

| stare | Număr raportat | Procent din total (1.779) |

|---|---|---|

| Petice | 1.231 | 69% |

| Nicio remediere cunoscută | 456 | 26% |

| Plugin închis | 92 | 5% |

Miezul WordPress este solid. Ceea ce adăugați la acesta și modul în care întrețineți întregul sistem îl poate face vulnerabil la amenințările de securitate. Dar dacă faceți actualizări în timp util, limitați accesul utilizatorilor în mod corespunzător, adăugați autentificare multifactorială - și alegeți cu înțelepciune pluginurile - site-ul dvs. WordPress va fi solid din vârf până în picioare.

Pluginurile vulnerabile nepattchizate sunt la fel de proaste ca și pluginurile cu un patch care nu a fost aplicat printr-o simplă actualizare. Acestea sunt cele mai vulnerabile ținte. Dacă tendințele din 2022 continuă, este cel mai probabil să cadă victimele atacurilor XSS și CSRF dacă tendințele actuale continuă. Împreună, aceste metode de atac reprezintă peste 65% din toate vulnerabilitățile WordPress care au apărut în 2022.

În special, atacurile CSFR au crescut cu 5%, ceea ce este în concordanță cu raportarea din alte surse din ecosistemul WordPress și dincolo. Ca un subset de atacuri de conectare prin forță brută, umplerea acreditărilor este, de asemenea, din ce în ce mai răspândită, deoarece hackerii testează acreditările de conectare furate. În acest caz, nu există nicio vulnerabilitate în afară de eșecul de a utiliza autentificarea multifactorială - sau chiar mai bine, o autentificare fără parolă.

| Vector de amenințare | 2021 | 2022 |

|---|---|---|

| Cross-Site Scripting (XSS) | 885 (54,4%) | 890 (50%) |

| Solicitare de falsificare pe mai multe site-uri (CSFR) | 167 (10,2%) | 261 (14,7%) |

| Injecții SQL | 152 (9,3%) | 142 (8%) |

| Ocoliri | 68 (4,2%) | 28 (1,6%) |

| Vulnerabilitățile RCE | 20 (1,2%) | 23 (1,3%) |

| Vulnerabilități PHP | 19 (1,2%) | 31 (1,7%) |

| Var Dezvăluiri | 19 (1,2%) | 26 (1,5%) |

| Dezvăluirea informațiilor sensibile | 6 (0,4%) | 16 (0,9%) |

| Falsificarea cererii pe partea serverului (SSRF) | 0 (0%) | 13 (0,7%) |

| API-ul REST | 11 (0,7%) | 5 (0,3%) |

| Toti ceilalti | 281 (17,3%) | 344 (19,3%) |

| Total | 1.628 | 1.779 |

Dezvăluirea responsabilă este ceea ce trebuie făcut – chiar și atunci când doare.

În 2022, rapoartele noastre săptămânale de securitate au atras atenția asupra mai multor plugin-uri populare, inclusiv unul de-al nostru, cu vulnerabilități care pot afecta un număr foarte mare de site-uri web.

- După cum s-a menționat mai sus, peste 400 de plugin-uri și teme care utilizează cadrul Freemius au fost afectate de o singură vulnerabilitate, dar majoritatea au fost corectate sau eliminate din arhivele wordpress.org.

- Peste 5 milioane de utilizatori Elementor s-au confruntat cu o vulnerabilitate critică care a fost corectată rapid.

- Un alt milion de utilizatori Ninja Forms au primit o actualizare forțată de la WordPress.org, un pas neobișnuit făcut de echipa de securitate din cauza naturii critice a vulnerabilității.

- În cele din urmă, BackupBuddy a corectat o vulnerabilitate de mare severitate și a pus-o la dispoziție tuturor utilizatorilor, chiar dacă aveau licențe expirate, iar versiunea actualizată a fost transmisă automat utilizatorilor noștri Sync.

Este important ca aceste informații să apară — odată ce dezvoltatorii de pluginuri și teme au corectat vulnerabilitățile și sunt gata să lanseze o actualizare de securitate. Toate acestea trebuie să se întâmple cât mai repede posibil și, în general, se întâmplă - în cadrul pieței profesionale WordPress, unde există multă cooperare și parteneriate în jurul intereselor comune precum securitatea. În calitate de utilizator final, rolul dvs. este să aplicați actualizări, să sprijiniți clienții sau clienții pe care îi aveți care ar putea fi afectați - și să răspândiți vestea despre toate versiunile noi - în special cele cu actualizări de securitate critice.

Alergați - nu mergeți încet - actualizările dvs.!

Toate constatările noastre din acest raport repetă tendințele din anii precedenți și subliniază importanța menținerii site-ului WordPress actualizat. Pentru a fi exploatate, multe vulnerabilități ar necesita ca un atacator să aibă acces la un cont de utilizator WordPress cu privilegii ridicate, dar acest lucru indică necesitatea de a întări securitatea autentificării utilizatorilor și de a vă revizui periodic utilizatorii. Aplicați întotdeauna principiul celui mai mic privilegiu - nimeni nu trebuie să aibă niveluri de permisiune mai mari decât este necesar.

Miezul WordPress este solid. Ceea ce adăugați la acesta și modul în care întrețineți întregul sistem îl poate face vulnerabil la amenințările de securitate. Dar dacă faceți actualizări în timp util, limitați accesul utilizatorilor în mod corespunzător, adăugați autentificare multifactorială - și alegeți cu înțelepciune pluginurile - site-ul dvs. WordPress va fi solid din vârf până în picioare.

Cel mai bun plugin de securitate WordPress pentru a securiza și proteja WordPress

WordPress alimentează în prezent peste 40% din toate site-urile web, așa că a devenit o țintă ușoară pentru hackerii cu intenții rău intenționate. Pluginul iThemes Security Pro elimină presupunerile din securitatea WordPress pentru a facilita securizarea și protejarea site-ului dvs. WordPress. Este ca și cum ai avea în personal un expert în securitate cu normă întreagă care monitorizează și protejează constant site-ul tău WordPress pentru tine.

Dan Knauss este generalist de conținut tehnic al StellarWP. El a fost scriitor, profesor și freelancer care lucrează în sursă deschisă de la sfârșitul anilor 1990 și cu WordPress din 2004.