Raport roczny dotyczący luk w zabezpieczeniach WordPressa za rok 2022

Opublikowany: 2023-02-01Rdzeń WordPress jest solidny — to, co w nim zainstalujesz, może nie być.

Jak bezpieczny jest WordPress? W kontekście stale rosnącej globalnej liczby cyberataków i wyrafinowanej cyberprzestępczości wymierzonej w ponad połowę wszystkich małych i średnich firm (SMB) w Ameryce Północnej, dominujący udział WordPress w światowym rynku CMS (ponad 60%) stanowi dużą powierzchnię ataku dla hakerów i cyberprzestępców którego narzędzia obejmują teraz sztuczną inteligencję i uczenie maszynowe. Każdego roku rośnie liczba nowych luk w ekosystemie WordPress, a rok 2022 nie był wyjątkiem. Czego tym razem dowiedzieliśmy się z danych?

Co liczy się jako luka w zabezpieczeniach?

Przede wszystkim ważne jest, aby zrozumieć, w jaki sposób ocenia się luki w oprogramowaniu.

Luki w zabezpieczeniach nie są exploitami. Teoretycznie są to obszary ataku, które można wykorzystać, ale bez aktywnego exploita lub działającego dowodu koncepcji często nie jest jasne, czy stanowią one znaczące ryzyko. Analitycy bezpieczeństwa często używają Common Vulnerability Scoring System (CVSS) do oceniania luk w zabezpieczeniach w skali od 0 do 10 wskazującej ich wagę. Wyniki te różnią się w zależności od branży technologicznej, ponieważ potencjalnego wpływu konkretnej luki w zabezpieczeniach nie można uogólnić. Luka ma mniej lub bardziej poważny wpływ na określone systemy, usługi lub produkty. Śledzimy punktację WPScan, która jest dostosowana do platformy i ekosystemu WordPress.

Korzystamy również ze śledzenia luk w zabezpieczeniach i oceny ryzyka WPScan do tworzenia naszego cotygodniowego raportu o lukach w zabezpieczeniach. W 2022 r. baza danych WPScan zarejestrowała 23 luki w rdzeniu WordPress. Inni analitycy bezpieczeństwa mogą mieć szersze lub węższe spojrzenie na to, co liczy się jako luka w zabezpieczeniach.

Na przykład baza danych Patchstack dotycząca luk w zabezpieczeniach WordPress zawiera 27 podstawowych luk na rok 2022, z których 15 zostało zweryfikowanych jako możliwe do wykorzystania. Z kolei tylko 9 głównych luk zostało zgłoszonych do MITRE i zarejestrowanych w krajowej bazie danych podatności na ataki z identyfikatorem Common Vulnerability and Exposure (CVE). Szczegóły CVE, takie jak jego ocena ważności, mogą być zmieniane w miarę upływu czasu. CVE można nawet anulować. Co niezwykłe, dodatkowy rdzeń WordPress CVE został odrzucony jako fałszywy alarm w 2022 roku.

Trendy luk w zabezpieczeniach WordPress w 2022 r

2% wszystkich wtyczek zawierało 99% luk.

Co tydzień pojawiały się luki w 20-50 wtyczkach i motywach.

Każdego miesiąca średnio 121 wtyczek i motywów publikowało luki w zabezpieczeniach.

Skala luk w zabezpieczeniach znacznie spadła w porównaniu z 2021 r.

26% luk w zabezpieczeniach wtyczek i motywów było niezałatanych w momencie ich ujawnienia.

Najbardziej rozpowszechnione były luki w zabezpieczeniach XSS, następnie CSFR i SQLi.

Luki XSS, CSFR i SQLi stanowiły 73% wszystkich luk.

Podstawowe zabezpieczenia WordPress są solidne.

Na szczęście luki, które wyszły na jaw w rdzeniu WordPressa w 2022 roku, zostały odkryte i szybko naprawione przez członków zespołu ds. bezpieczeństwa WordPressa i innych badaczy, którzy aktywnie ich szukali. Ich staranne wysiłki doprowadziły do czterech wydań zabezpieczeń WordPress w 2022 r., które załatały 20-30 potencjalnych luk w zabezpieczeniach, w zależności od tego, jak zostały sklasyfikowane. Wydanie bezpieczeństwa WordPress 6.0.3 załatało 16 z nich za jednym razem.

Ostrożnie wybieraj wtyczki i motywy — i aktualizuj je!

Żadna z tych potencjalnych luk nie stanowiła bezpośredniego zagrożenia dla użytkowników WordPressa. Dotyczy to również jedynej niezałatanej luki w rdzeniu, która pojawiła się w połowie grudnia, kiedy badacze bezpieczeństwa opublikowali znany problem z funkcją pingback WordPressa. Być może trwają prace nad łatką dla przyszłego wydania bezpieczeństwa lub konserwacji, ale nie ma bezpośredniego powodu do niepokoju. Aby zostać wykorzystana, należałoby również wykorzystać drugą lukę, a usługa DNS docelowej witryny — zazwyczaj hosta lub rejestratora domen — również musiałaby zostać naruszona. Ten rzadki i ekstremalny stan byłby sam w sobie bardzo szkodliwy.

Udostępniliśmy dalsze szczegóły i wskazówki dotyczące eliminowania tej luki teraz przez wyłączenie XML-RPC. To zawsze dobry pomysł, jeśli go nie używasz.

Dwa procent wtyczek WordPress odpowiada za 99% luk.

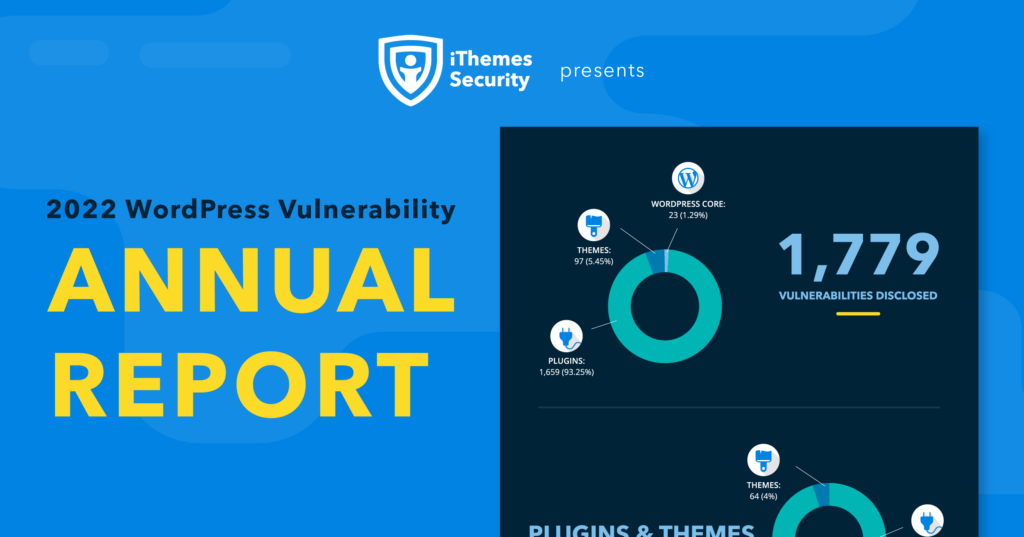

W przedstawionych tutaj danych dotyczących luk w zabezpieczeniach z 2022 r. 23 podstawowe luki stanowią 1% całkowitej liczby luk wyśledzonych przez nas (1779) w 2022 r. Oznacza to, że wtyczki i motywy odpowiadają za 99% (1756) wszystkich luk. Jest to zgodne z danymi z zeszłego roku, kiedy wyśledziliśmy 1628 luk w zabezpieczeniach, z których 98% było powiązanych z wtyczkami.

W typowym tygodniu 30-40 pojedynczych wtyczek i motywów wykryło co najmniej jedną lukę w zabezpieczeniach.

Nie jest to jednak całkowicie złe. W rzeczywistości nie chcielibyśmy widzieć znacznie większej liczby luk w rdzeniu lub motywach. Wtyczki są największą i najbardziej atrakcyjną powierzchnią ataku w ekosystemie WordPress, ale zdecydowana większość z nich nie jest powiązana z publicznie ujawnioną luką w zabezpieczeniach w danym roku.

Dla kontekstu, liczba pojedynczych wtyczek i motywów, które były podatne na ataki z tygodnia na tydzień w 2022 roku (1425), stanowi około 2% z całkowitej puli ponad 70 000 dostępnych na wordpress.org. Oczywiście nie wszystkie wtyczki i motywy WordPress są tam hostowane, ale zdecydowana większość tak. W całym wszechświecie dodatków WordPress możemy powiedzieć, że mniej niż 2% z nich wprowadziło 99% luk wykrytych w 2022 roku.

Patrząc w przyszłość, jest to statystyka, którą możemy mieć nadzieję, że spadnie dzięki pracy zespołów WordPress Security, Performance i Core. Szczególnie obiecująca jest propozycja pomocy programistom wtyczek i zespołowi ds. recenzji wtyczek w podnoszeniu standardów i ocenie wtyczek za pomocą narzędzia do sprawdzania wtyczek.

Wszystkie luki według źródła

| Źródło luki w zabezpieczeniach | Zgłoszona liczba | Procent całości (1779) |

|---|---|---|

| Rdzeń WordPressa | 23 | 1,29% |

| Temat | 97 | 5,45% |

| Wtyczki | 1659 | 93,25% |

W każdym tygodniu od 20 do 50 pojedynczych wtyczek i motywów miało co najmniej jedną lukę w zabezpieczeniach w 2022 roku. Miesięcznie obserwowaliśmy średnio 121 pojedynczych wtyczek i motywów, które miały co najmniej jedną lukę.

Aby ułatwić obserwację trendów, usunęliśmy z naszych tabel i wykresów jedno zdarzenie odstające w pierwszym tygodniu marca 2022 r.: lukę w zabezpieczeniach platformy Freemius SDK. Można to policzyć jako jedną lukę w zależności wtyczki — lub jako ponad 400 wtyczek i 25 motywów, z których wszystkie zawierają wrażliwy kod Freemius.

Wtyczki i motywy zawierające jedną lub więcej luk, miesiąc po miesiącu

| Miesiąc | Wtyczki | Motywy | Całkowity |

|---|---|---|---|

| Styczeń | 116 | 0 | 116 |

| Luty | 109 | 41 | 150 |

| Marsz | 114 | 0 | 114 |

| Kwiecień | 101 | 1 | 102 |

| Móc | 129 | 3 | 132 |

| Czerwiec | 125 | 0 | 125 |

| Lipiec | 82 | 3 | 85 |

| Sierpień | 122 | 2 | 124 |

| Wrzesień | 88 | 1 | 89 |

| Październik | 65 | 2 | 67 |

| Listopad | 161 | 6 | 167 |

| Grudzień | 149 | 5 | 154 |

| Całkowity | 1361 | 64 | 1425 |

| Przeciętny | 113 | 5 | 121 |

W 2022 roku 70% wszystkich luk w zabezpieczeniach, które wyśledziliśmy, uzyskało ocenę średniego lub niskiego ryzyka. Tylko 4% oceniono jako krytyczne. Można też spojrzeć na to z innej strony: 75% wszystkich luk w zabezpieczeniach zostało ocenionych jako średnie lub wysokie — to znaczące. Jest to jednak również znaczny spadek poziomu zagrożenia w porównaniu z 2021 r. W 2022 r. obserwujemy przesunięcie w dół o 18 punktów procentowych od poziomu krytycznego i wysokiego do średniego i niskiego. Liczba krytycznych luk w zabezpieczeniach spadła z 8% w 2021 r. do 4%, podczas gdy luk o niskim poziomie zagrożenia wzrosła do 21%, w porównaniu z 11% w 2021 r.

Wszystkie luki w zabezpieczeniach według poziomu zagrożenia, rok do roku (2021-2022)

| Rok | Krytyczny | Wysoki | Średni | Niski |

|---|---|---|---|---|

| 2022 | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) |

| 2021 | 137 (8%) | 630 (39%) | 678 (42%) | 183 (11%) |

Wszystkie luki w zabezpieczeniach według poziomu zagrożenia, miesiąc do miesiąca (2022)

| Miesiąc | Krytyczny | Wysoki | Średni | Niski | Całkowity |

|---|---|---|---|---|---|

| Styczeń | 10 | 50 | 73 | 14 | 147 |

| Luty | 14 | 33 | 108 | 14 | 169 |

| Marsz | 5 | 111 | 27 | 16 | 159 |

| Kwiecień | 6 | 51 | 40 | 23 | 120 |

| Móc | 4 | 22 | 87 | 42 | 155 |

| Czerwiec | 5 | 12 | 107 | 27 | 182 |

| Lipiec | 2 | 14 | 55 | 36 | 107 |

| Sierpień | 4 | 28 | 96 | 30 | 158 |

| Wrzesień | 8 | 7 | 72 | 24 | 111 |

| Październik | 3 | 13 | 44 | 18 | 90 |

| Listopad | 7 | 26 | 107 | 59 | 199 |

| Grudzień | 6 | 78 | 49 | 49 | 182 |

| Całkowity | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) | |

| Przeciętny | 6 | 37 | 75 | 30 |

W porównaniu z 337 (23%) w zeszłym roku, w 2022 roku 456 (26%) luk w zabezpieczeniach pozostało niezałatanych w momencie ich publicznego ujawnienia. Oczywiście to nie jest to, co chcielibyśmy zobaczyć.

Stan luk w zabezpieczeniach wtyczek w momencie ujawnienia (2022 r.)

| Status | Zgłoszona liczba | Procent całości (1779) |

|---|---|---|

| Połatany | 1231 | 69% |

| Brak znanej poprawki | 456 | 26% |

| Wtyczka zamknięta | 92 | 5% |

Rdzeń WordPressa jest solidny. To, co dodasz do niego i jak utrzymasz cały system, może uczynić go podatnym na zagrożenia bezpieczeństwa. Ale jeśli dokonasz aktualizacji na czas, odpowiednio ograniczysz dostęp użytkowników, dodasz uwierzytelnianie wieloskładnikowe — i mądrze wybierzesz wtyczki — Twoja witryna WordPress będzie solidna od stóp do głów.

Niezałatane podatne na ataki wtyczki są tak samo złe, jak wtyczki z poprawką, która nie została zastosowana za pomocą prostej aktualizacji. To są najbardziej narażone cele. Jeśli trendy z 2022 r. utrzymają się, najprawdopodobniej padną ofiarą ataków XSS i CSRF, jeśli utrzymają się obecne trendy. Łącznie te metody ataku stanowią ponad 65% wszystkich luk w zabezpieczeniach WordPress, które pojawiły się w 2022 roku.

Warto zauważyć, że liczba ataków CSFR wzrosła o 5%, co jest zgodne z raportami z innych źródeł w ekosystemie WordPress i poza nim. Jako podzbiór ataków polegających na logowaniu metodą brute-force, upychanie danych uwierzytelniających jest również coraz bardziej rozpowszechnione, ponieważ hakerzy testują skradzione dane logowania. W takim przypadku nie ma żadnej luki w zabezpieczeniach poza brakiem zastosowania uwierzytelniania wieloskładnikowego — lub jeszcze lepiej — logowania bez hasła.

| Wektor zagrożenia | 2021 | 2022 |

|---|---|---|

| Skrypty międzywitrynowe (XSS) | 885 (54,4%) | 890 (50%) |

| Żądanie fałszerstwa między witrynami (CSFR) | 167 (10,2%) | 261 (14,7%) |

| iniekcje SQL | 152 (9,3%) | 142 (8%) |

| Obwodnice | 68 (4,2%) | 28 (1,6%) |

| Luki w RCE | 20 (1,2%) | 23 (1,3%) |

| Luki w zabezpieczeniach PHP | 19 (1,2%) | 31 (1,7%) |

| Różne ujawnienia | 19 (1,2%) | 26 (1,5%) |

| Ujawnienie informacji wrażliwych | 6 (0,4%) | 16 (0,9%) |

| Fałszowanie żądań po stronie serwera (SSRF) | 0 (0%) | 13 (0,7%) |

| REST API | 11 (0,7%) | 5 (0,3%) |

| Wszyscy inni | 281 (17,3%) | 344 (19,3%) |

| Całkowity | 1628 | 1779 |

Odpowiedzialne ujawnienie jest słuszne — nawet jeśli jest to bolesne.

W 2022 r. nasze cotygodniowe raporty dotyczące bezpieczeństwa zwracały uwagę na kilka popularnych wtyczek, w tym jedną naszą własną, z lukami potencjalnie mającymi wpływ na bardzo dużą liczbę stron internetowych.

- Jak wspomniano powyżej, ponad 400 wtyczek i motywów wykorzystujących platformę Freemius zostało dotkniętych pojedynczą luką, ale większość z nich została załatana lub usunięta z repozytoriów wordpress.org.

- Ponad 5 milionów użytkowników Elementora doświadczyło krytycznej luki, którą szybko załatano.

- Kolejny milion użytkowników Ninja Forms otrzymał wymuszoną aktualizację z WordPress.org, niezwykły krok podjęty przez zespół bezpieczeństwa ze względu na krytyczną naturę luki.

- Wreszcie, BackupBuddy załatał lukę w zabezpieczeniach o wysokim stopniu ważności i udostępnił ją wszystkim użytkownikom, nawet jeśli ich licencje wygasły, a zaktualizowana wersja została automatycznie przekazana naszym użytkownikom Sync.

Ważne jest, aby te informacje się wydostały — gdy twórcy wtyczek i motywów załatają luki w zabezpieczeniach i będą gotowi do wydania aktualizacji zabezpieczeń. To wszystko musi nastąpić tak szybko, jak to możliwe, i generalnie tak się dzieje — na profesjonalnym rynku WordPress, gdzie istnieje wiele współpracy i partnerstwa wokół wspólnych interesów, takich jak bezpieczeństwo. Twoim zadaniem jako użytkownika końcowego jest wdrażanie aktualizacji, wspieranie klientów, na których może to mieć wpływ — oraz rozpowszechnianie informacji o wszystkich nowych wersjach — zwłaszcza tych z krytycznymi aktualizacjami zabezpieczeń.

Biegnij — nie idź wolno — Twoje aktualizacje!

Wszystkie nasze ustalenia w tym raporcie powtarzają trendy z poprzednich lat i podkreślają znaczenie aktualizowania witryny WordPress. Aby można było wykorzystać wiele luk, atakujący musiałby mieć dostęp do konta użytkownika WordPress z podwyższonymi uprawnieniami, ale wskazuje to na potrzebę wzmocnienia zabezpieczeń uwierzytelniania użytkownika i okresowego przeglądu użytkowników. Zawsze stosuj zasadę najmniejszych uprawnień — nikt nie musi mieć wyższych poziomów uprawnień niż to konieczne.

Rdzeń WordPressa jest solidny. To, co dodasz do niego i jak utrzymasz cały system, może uczynić go podatnym na zagrożenia bezpieczeństwa. Ale jeśli dokonasz aktualizacji na czas, odpowiednio ograniczysz dostęp użytkowników, dodasz uwierzytelnianie wieloskładnikowe — i mądrze wybierzesz wtyczki — Twoja witryna WordPress będzie solidna od stóp do głów.

Najlepsza wtyczka zabezpieczająca WordPress do zabezpieczania i ochrony WordPress

WordPress obsługuje obecnie ponad 40% wszystkich witryn internetowych, więc stał się łatwym celem dla hakerów o złośliwych zamiarach. Wtyczka iThemes Security Pro usuwa zgadywanie z zabezpieczeń WordPress, aby ułatwić zabezpieczanie i ochronę witryny WordPress. To tak, jakby zatrudnić pełnoetatowego eksperta ds. bezpieczeństwa, który stale monitoruje i chroni Twoją witrynę WordPress.

Dan Knauss jest generalistą ds. treści technicznych w StellarWP. Jest pisarzem, nauczycielem i freelancerem pracującym w open source od późnych lat 90., a z WordPressem od 2004 roku.