Informe anual de vulnerabilidad de WordPress de 2022

Publicado: 2023-02-01El núcleo de WordPress es sólido; es posible que lo que instale en él no lo sea.

¿Qué tan seguro es WordPress? En un contexto de ataques cibernéticos globales cada vez mayores y delitos cibernéticos sofisticados dirigidos a más de la mitad de todas las pequeñas y medianas empresas (PYMES) en América del Norte, la participación de mercado global de CMS dominante de WordPress (más del 60 %) presenta una gran superficie de ataque para piratas informáticos y ciberdelincuentes. cuyas herramientas ahora incluyen inteligencia artificial y aprendizaje automático. Cada año aumenta la cantidad de nuevas vulnerabilidades en el ecosistema de WordPress, y 2022 no fue la excepción. ¿Qué hemos aprendido de los datos esta vez?

¿Qué cuenta como una vulnerabilidad?

En primer lugar, es importante comprender cómo se evalúan las vulnerabilidades del software.

Las vulnerabilidades no son exploits. Son superficies de ataque teóricamente explotables, pero sin un exploit activo o una prueba de concepto funcional, a menudo no está claro si representan un riesgo significativo. Los analistas de seguridad a menudo usan el Sistema de puntuación de vulnerabilidades comunes (CVSS) para calificar las vulnerabilidades en una escala de 0 a 10 que indica su gravedad. Estos puntajes varían en la industria de la tecnología porque el impacto potencial de una vulnerabilidad en particular no se puede generalizar. Una vulnerabilidad es más o menos severa en su impacto potencial en sistemas, servicios o productos particulares. Seguimos la puntuación de WPScan, que está alineada con la plataforma y el ecosistema de WordPress.

También utilizamos el seguimiento de vulnerabilidades y la evaluación de riesgos de WPScan para generar nuestro informe de vulnerabilidades semanal. Para 2022, la base de datos WPScan registró 23 vulnerabilidades para el núcleo de WordPress. Otros analistas de seguridad pueden tener una visión más amplia o más estrecha de lo que se considera una vulnerabilidad.

Por ejemplo, la base de datos de vulnerabilidades de Patchstack para WordPress incluye 27 vulnerabilidades principales para 2022 y han verificado 15 como explotables. Por el contrario, solo 9 vulnerabilidades principales se informaron a MITRE y se registraron en la base de datos nacional de vulnerabilidades con un identificador común de vulnerabilidad y exposición (CVE). Los detalles de un CVE, como su calificación de gravedad, se pueden revisar con el tiempo. Incluso se puede cancelar un CVE. Inusualmente, un núcleo adicional de WordPress CVE fue rechazado como falso positivo en 2022.

Tendencias de vulnerabilidad de WordPress en 2022

El 2% de todos los complementos tenían el 99% de las vulnerabilidades.

Cada semana, surgían vulnerabilidades en 20-50 complementos y temas.

Cada mes, un promedio de 121 complementos y temas tenían una vulnerabilidad publicada.

La gravedad de las vulnerabilidades disminuyó significativamente en comparación con 2021.

El 26 % de las vulnerabilidades de complementos y temas no se corrigieron en el momento de su divulgación.

Las vulnerabilidades XSS fueron las más frecuentes, seguidas de CSFR y SQLi.

Las vulnerabilidades XSS, CSFR y SQLi representaron el 73 % de todas las vulnerabilidades.

La seguridad del núcleo de WordPress es sólida.

Afortunadamente, las vulnerabilidades que salieron a la luz en el núcleo de WordPress en 2022 fueron descubiertas y reparadas rápidamente por miembros del equipo de seguridad de WordPress y otros investigadores que las buscaban de manera proactiva. Sus esfuerzos diligentes llevaron a cuatro lanzamientos de seguridad de WordPress en 2022 que parchearon 20-30 vulnerabilidades potenciales , según cómo se clasifiquen. La versión de seguridad de WordPress 6.0.3 parcheó 16 de estos de una sola vez.

Seleccione complementos y temas con cuidado, ¡y manténgalos actualizados!

De esas vulnerabilidades potenciales, ninguna representaba un riesgo inmediato para los usuarios de WordPress. Lo mismo ocurre con la única vulnerabilidad sin parchear que quedó en el núcleo y que surgió a mediados de diciembre cuando los investigadores de seguridad publicaron un problema conocido con la función de pingback de WordPress. Es posible que se esté trabajando en un parche para una futura versión de seguridad o mantenimiento, pero no hay motivo inmediato de preocupación. Para ser explotada, también tendría que explotarse una segunda vulnerabilidad y el servicio DNS del sitio objetivo, generalmente un host o registrador de dominio, también tendría que verse comprometido. Esta condición rara y extrema sería muy dañina por derecho propio.

Hemos proporcionado más detalles y orientación sobre cómo eliminar esta vulnerabilidad ahora desactivando XML-RPC. Esta es siempre una buena idea si no la estás usando.

El dos por ciento de los complementos de WordPress son responsables del 99% de las vulnerabilidades.

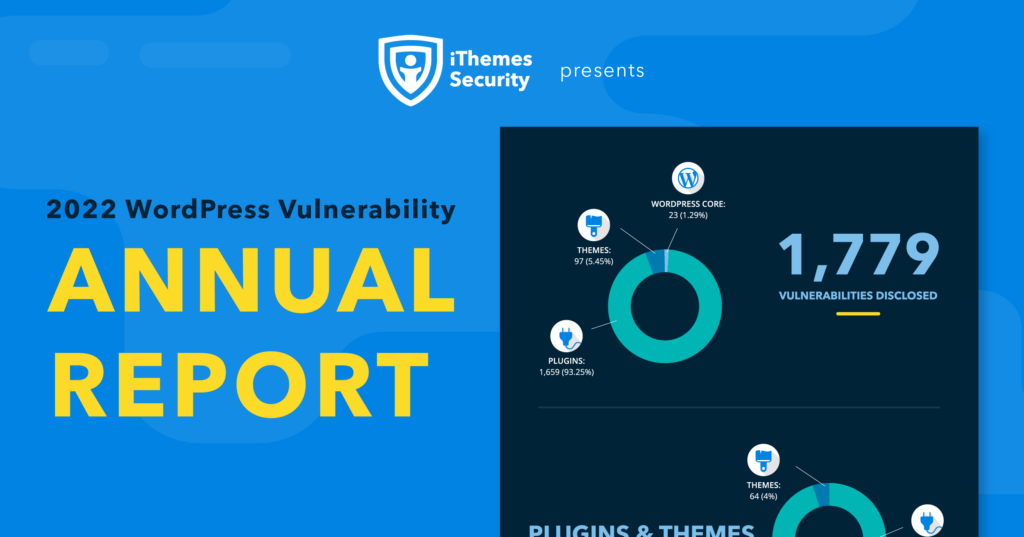

En los datos de vulnerabilidad de 2022 que presentamos aquí, 23 vulnerabilidades principales representan el 1 % del número total de vulnerabilidades que rastreamos (1779) en 2022. Eso significa que los complementos y temas son responsables del 99 % (1756) de todas las vulnerabilidades. Esto es consistente con el año pasado cuando rastreamos 1628 vulnerabilidades, el 98% de las cuales estaban vinculadas a complementos.

En una semana típica, entre 30 y 40 complementos y temas individuales vieron al menos una superficie de vulnerabilidad.

Sin embargo, esto no es del todo malo. De hecho, no nos gustaría ver muchas más vulnerabilidades en el núcleo o los temas. Los complementos son la superficie de ataque más grande y atractiva en el ecosistema de WordPress, pero la gran mayoría de ellos no están asociados con una vulnerabilidad divulgada públicamente en un año determinado.

Por contexto, la cantidad de complementos y temas individuales que experimentaron una vulnerabilidad semana a semana en 2022 (1,425) representa aproximadamente el 2% del grupo total de más de 70,000 disponibles en wordpress.org. Por supuesto, no todos los complementos y temas de WordPress están alojados allí, pero la gran mayoría sí. Dentro del universo total de complementos de WordPress, podemos decir que menos del 2% de ellos introdujeron el 99% de las vulnerabilidades rastreadas en 2022.

De cara al futuro, esta es una estadística que esperamos ver en declive gracias al trabajo de los equipos de Seguridad, Rendimiento y Núcleo de WordPress. Una propuesta para ayudar a los desarrolladores de complementos y al equipo de revisión de complementos a elevar los estándares y evaluar los complementos con un verificador de complementos es especialmente prometedora.

Todas las vulnerabilidades por fuente

| Fuente de vulnerabilidad | Número reportado | Porcentaje del Total (1.779) |

|---|---|---|

| Núcleo de WordPress | 23 | 1,29% |

| Temática | 97 | 5,45% |

| Complementos | 1,659 | 93,25% |

En una semana determinada, de 20 a 50 complementos y temas individuales experimentaron al menos una vulnerabilidad en 2022. Vimos un promedio mensual de 121 complementos y temas individuales que tenían al menos una vulnerabilidad.

Para que sea más fácil ver las tendencias, eliminamos un evento atípico en la primera semana de marzo de 2022 de nuestras tablas y gráficos: la vulnerabilidad del marco Freemius SDK. Esto se puede contar como una vulnerabilidad en la dependencia de un complemento, o como más de 400 complementos y 25 temas que contienen el código Freemius vulnerable.

Complementos y temas con una o más vulnerabilidades, mes a mes

| Mes | Complementos | Temas | Total |

|---|---|---|---|

| enero | 116 | 0 | 116 |

| Febrero | 109 | 41 | 150 |

| Marzo | 114 | 0 | 114 |

| Abril | 101 | 1 | 102 |

| Puede | 129 | 3 | 132 |

| Junio | 125 | 0 | 125 |

| Julio | 82 | 3 | 85 |

| Agosto | 122 | 2 | 124 |

| Septiembre | 88 | 1 | 89 |

| Octubre | sesenta y cinco | 2 | 67 |

| Noviembre | 161 | 6 | 167 |

| Diciembre | 149 | 5 | 154 |

| Total | 1,361 | 64 | 1,425 |

| Promedio | 113 | 5 | 121 |

2022 vio calificaciones de riesgo medio a bajo para el 70% de todas las vulnerabilidades que rastreamos. Solo el 4% fue calificado como crítico. También puede verlo en la otra dirección: el 75 % de todas las vulnerabilidades se clasificaron como de gravedad media a alta; eso es significativo. Sin embargo, también es una disminución significativa en los niveles de amenaza en comparación con 2021. En 2022 vemos un cambio a la baja de 18 puntos porcentuales de crítico y alto a medio y bajo. Las vulnerabilidades críticas se redujeron del 8 % en 2021 al 4 %, mientras que las vulnerabilidades de amenazas bajas aumentaron al 21 %, frente al 11 % en 2021.

Todas las vulnerabilidades por nivel de amenaza, año a año (2021-2022)

| Año | Crítico | Alto | Medio | Bajo |

|---|---|---|---|---|

| 2022 | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) |

| 2021 | 137 (8%) | 630 (39%) | 678 (42%) | 183 (11%) |

Todas las vulnerabilidades por nivel de amenaza, mes a mes (2022)

| Mes | Crítico | Alto | Medio | Bajo | Total |

|---|---|---|---|---|---|

| enero | 10 | 50 | 73 | 14 | 147 |

| Febrero | 14 | 33 | 108 | 14 | 169 |

| Marzo | 5 | 111 | 27 | dieciséis | 159 |

| Abril | 6 | 51 | 40 | 23 | 120 |

| Puede | 4 | 22 | 87 | 42 | 155 |

| Junio | 5 | 12 | 107 | 27 | 182 |

| Julio | 2 | 14 | 55 | 36 | 107 |

| Agosto | 4 | 28 | 96 | 30 | 158 |

| Septiembre | 8 | 7 | 72 | 24 | 111 |

| Octubre | 3 | 13 | 44 | 18 | 90 |

| Noviembre | 7 | 26 | 107 | 59 | 199 |

| Diciembre | 6 | 78 | 49 | 49 | 182 |

| Total | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) | |

| Promedio | 6 | 37 | 75 | 30 |

Frente a las 337 (23 %) del año pasado, en 2022 quedaron 456 (26 %) vulnerabilidades sin parchear en el momento en que se divulgaron públicamente. Por supuesto, eso no es lo que queremos ver.

Estado de vulnerabilidad del complemento en el momento de la divulgación (2022)

| Estado | Número reportado | Porcentaje del Total (1.779) |

|---|---|---|

| parcheado | 1,231 | 69% |

| Sin solución conocida | 456 | 26% |

| Complemento cerrado | 92 | 5% |

El núcleo de WordPress es sólido. Es lo que le agrega y cómo mantiene todo el sistema lo que puede hacerlo vulnerable a las amenazas de seguridad. Pero si realiza actualizaciones oportunas, limita el acceso de los usuarios de manera adecuada, agrega autenticación multifactor y elige sus complementos sabiamente, su sitio de WordPress será sólido de pies a cabeza.

Los complementos vulnerables sin parches son tan malos como los complementos con un parche que no se ha aplicado con una simple actualización. Estos son los objetivos más vulnerables. Si las tendencias de 2022 continúan, es más probable que sean víctimas de ataques XSS y CSRF si las tendencias actuales continúan. Juntos, estos métodos de ataque representan más del 65 % de todas las vulnerabilidades de WordPress que surgieron en 2022.

En particular, los ataques CSFR aumentaron en un 5 %, lo que es coherente con los informes de otras fuentes dentro y fuera del ecosistema de WordPress. Como un subconjunto de los ataques de inicio de sesión de fuerza bruta, el relleno de credenciales también es cada vez más frecuente a medida que los piratas informáticos prueban las credenciales de inicio de sesión robadas. En ese caso, no hay vulnerabilidad aparte de no usar la autenticación multifactor, o incluso mejor, un inicio de sesión sin contraseña.

| vector de amenaza | 2021 | 2022 |

|---|---|---|

| Secuencias de comandos entre sitios (XSS) | 885 (54,4%) | 890 (50%) |

| Solicitud de falsificación entre sitios (CSFR) | 167 (10,2%) | 261 (14,7%) |

| Inyecciones SQL | 152 (9,3%) | 142 (8%) |

| desvía | 68 (4,2%) | 28 (1,6%) |

| Vulnerabilidades RCE | 20 (1,2%) | 23 (1,3%) |

| Vulnerabilidades de PHP | 19 (1,2%) | 31 (1,7%) |

| Divulgaciones de Var | 19 (1,2%) | 26 (1,5%) |

| Divulgación de información confidencial | 6 (0,4%) | 16 (0,9%) |

| Falsificación de solicitud del lado del servidor (SSRF) | 0 (0%) | 13 (0,7%) |

| API REST | 11 (0,7%) | 5 (0,3%) |

| Todos los otros | 281 (17,3%) | 344 (19,3%) |

| Total | 1,628 | 1,779 |

La divulgación responsable es lo correcto, incluso cuando duele.

En 2022, nuestros informes de seguridad semanales llamaron la atención sobre varios complementos populares, incluido uno propio, con vulnerabilidades que podrían afectar a una gran cantidad de sitios web.

- Como se señaló anteriormente, más de 400 complementos y temas que usaban el marco Freemius se vieron afectados por una sola vulnerabilidad, pero la mayoría se parcheó o eliminó de los repositorios de wordpress.org.

- Más de 5 millones de usuarios de Elementor experimentaron una vulnerabilidad crítica que se reparó rápidamente.

- Otro millón de usuarios de Ninja Forms recibieron una actualización forzada de WordPress.org, un paso inusual tomado por el equipo de seguridad debido a la naturaleza crítica de la vulnerabilidad.

- Finalmente, BackupBuddy corrigió una vulnerabilidad de alta gravedad y la puso a disposición de todos los usuarios, incluso si tenían licencias vencidas, y la versión actualizada se envió automáticamente a nuestros usuarios de Sync.

Es importante que esta información salga a la luz, una vez que los desarrolladores de complementos y temas hayan parcheado las vulnerabilidades y estén listos para lanzar una actualización de seguridad. Todo eso debe suceder lo más rápido posible, y generalmente sucede, dentro del mercado profesional de WordPress, donde hay mucha cooperación y asociaciones en torno a intereses comunes como la seguridad. Como usuario final, su función es aplicar actualizaciones, brindar asistencia a cualquier cliente que tenga y que pueda verse afectado, y correr la voz sobre todas las nuevas versiones, especialmente aquellas con actualizaciones de seguridad críticas.

¡Corre, no camine despacio, tus actualizaciones!

Todos nuestros hallazgos en este informe repiten las tendencias de años anteriores y subrayan la importancia de mantener su sitio de WordPress actualizado. Para ser explotadas, muchas vulnerabilidades requerirían que un atacante tuviera acceso a una cuenta de usuario de WordPress con privilegios elevados, pero esto apunta a la necesidad de fortalecer la seguridad de autenticación de su usuario y revisar periódicamente a sus usuarios. Aplique siempre el principio del privilegio mínimo: nadie necesita tener niveles de permiso más altos de lo necesario.

El núcleo de WordPress es sólido. Es lo que le agrega y cómo mantiene todo el sistema lo que puede hacerlo vulnerable a las amenazas de seguridad. Pero si realiza actualizaciones oportunas, limita el acceso de los usuarios de manera adecuada, agrega autenticación multifactor y elige sus complementos sabiamente, su sitio de WordPress será sólido de pies a cabeza.

El mejor complemento de seguridad de WordPress para asegurar y proteger WordPress

Actualmente, WordPress funciona en más del 40% de todos los sitios web, por lo que se ha convertido en un objetivo fácil para los piratas informáticos con intenciones maliciosas. El complemento iThemes Security Pro elimina las conjeturas de la seguridad de WordPress para que sea más fácil asegurar y proteger su sitio web de WordPress. Es como tener un experto en seguridad a tiempo completo en el personal que supervisa y protege constantemente su sitio de WordPress por usted.

Dan Knauss es el generalista de contenido técnico de StellarWP. Ha sido escritor, profesor y autónomo trabajando en código abierto desde finales de la década de 1990 y con WordPress desde 2004.