Il rapporto annuale 2022 sulla vulnerabilità di WordPress

Pubblicato: 2023-02-01Il core di WordPress è solido: ciò che installi potrebbe non esserlo.

Quanto è sicuro WordPress? In un contesto di attacchi informatici globali in costante aumento e criminalità informatica sofisticata che prende di mira più della metà di tutte le piccole e medie imprese (PMI) del Nord America, la quota di mercato CMS globale dominante di WordPress (60% +) presenta un'ampia superficie di attacco per hacker e criminali informatici i cui strumenti ora includono l'intelligenza artificiale e l'apprendimento automatico. Ogni anno il numero di nuove vulnerabilità aumenta nell'ecosistema WordPress e il 2022 non ha fatto eccezione. Cosa abbiamo imparato dai dati questa volta?

Cosa conta come vulnerabilità?

Prima di tutto, è importante capire come vengono valutate le vulnerabilità del software.

Le vulnerabilità non sono exploit. Sono superfici di attacco teoricamente sfruttabili, ma senza un exploit attivo o un proof of concept funzionante, spesso non è chiaro se rappresentino un rischio significativo. Gli analisti della sicurezza utilizzano spesso il Common Vulnerability Scoring System (CVSS) per valutare le vulnerabilità su una scala da 0 a 10 che ne indica la gravità. Questi punteggi variano all'interno del settore tecnologico perché il potenziale impatto di una particolare vulnerabilità non può essere generalizzato. Una vulnerabilità è più o meno grave nel suo potenziale impatto su particolari sistemi, servizi o prodotti. Seguiamo il punteggio di WPScan che è allineato con la piattaforma e l'ecosistema WordPress.

Utilizziamo anche il monitoraggio delle vulnerabilità e la valutazione dei rischi di WPScan per produrre il nostro report settimanale sulle vulnerabilità. Per il 2022 il database WPScan ha registrato 23 vulnerabilità per il core di WordPress. Altri analisti della sicurezza possono avere una visione più ampia o più ristretta di ciò che conta come vulnerabilità.

Ad esempio, il database delle vulnerabilità di Patchstack per WordPress include 27 vulnerabilità principali per il 2022 e ne hanno verificate 15 come sfruttabili. Al contrario, solo 9 vulnerabilità principali sono state segnalate al MITRE e registrate nel National Vulnerability Database con un identificatore comune di vulnerabilità ed esposizione (CVE). I dettagli di un CVE, come il suo livello di gravità, possono essere rivisti nel tempo. Un CVE può anche essere cancellato. Insolitamente, nel 2022 un CVE di WordPress core aggiuntivo è stato respinto come falso positivo.

Tendenze di vulnerabilità di WordPress nel 2022

Il 2% di tutti i plugin presentava il 99% delle vulnerabilità.

Ogni settimana sono emerse vulnerabilità in 20-50 plugin e temi.

Ogni mese, una media di 121 plugin e temi ha avuto una vulnerabilità pubblicizzata.

La gravità delle vulnerabilità è diminuita in modo significativo rispetto al 2021.

Il 26% delle vulnerabilità di plug-in e temi non erano state risolte al momento della loro divulgazione.

Le vulnerabilità XSS erano le più diffuse, seguite da CSFR e SQLi.

Le vulnerabilità XSS, CSFR e SQLi rappresentano il 73% di tutte le vulnerabilità.

La sicurezza di base di WordPress è solida.

Fortunatamente, le vulnerabilità emerse nel core di WordPress nel 2022 sono state scoperte e risolte rapidamente dai membri del team di sicurezza di WordPress e da altri ricercatori che le stavano cercando in modo proattivo. I loro diligenti sforzi hanno portato a quattro versioni di sicurezza di WordPress nel 2022 che hanno corretto 20-30 potenziali vulnerabilità, a seconda di come sono classificate. La versione di sicurezza di WordPress 6.0.3 ha corretto 16 di questi in una volta sola.

Seleziona attentamente plugin e temi e mantienili aggiornati!

Di queste potenziali vulnerabilità, nessuna rappresentava un rischio immediato per gli utenti di WordPress. Ciò è vero anche per l'unica vulnerabilità rimasta senza patch nel core emersa a metà dicembre, quando i ricercatori di sicurezza hanno pubblicizzato un problema noto con la funzione pingback di WordPress. Potrebbe essere in lavorazione una patch per una futura versione di sicurezza o di manutenzione, ma non vi è alcun motivo immediato di preoccupazione. Per essere sfruttata, dovrebbe essere sfruttata anche una seconda vulnerabilità e dovrebbe essere compromesso anche il servizio DNS del sito preso di mira, in genere un host o un registrar di domini. Questa condizione rara ed estrema sarebbe molto dannosa di per sé.

Abbiamo fornito ulteriori dettagli e indicazioni sull'eliminazione di questa vulnerabilità disattivando XML-RPC. Questa è sempre una buona idea se non la usi.

Il 2% dei plugin di WordPress è responsabile del 99% delle vulnerabilità.

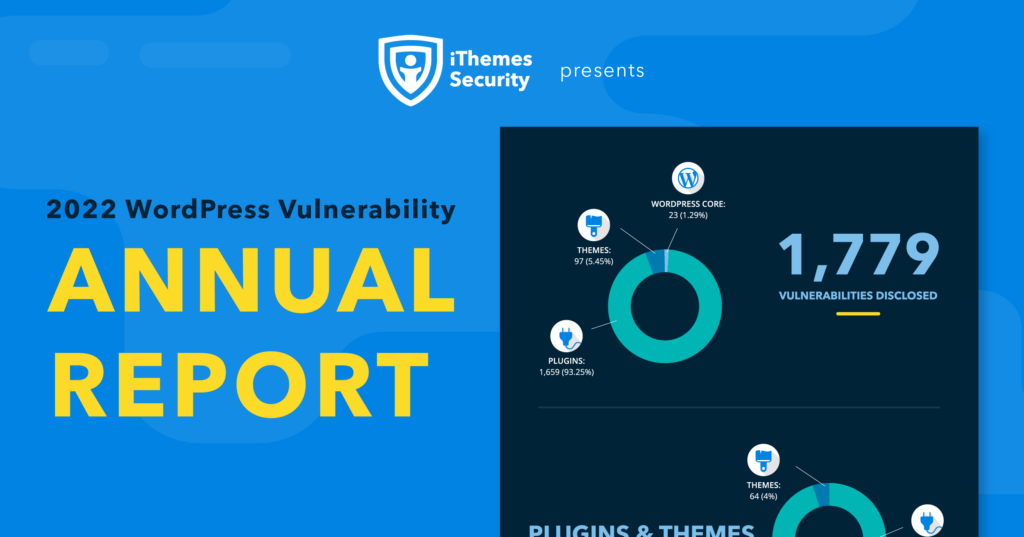

Nei dati sulle vulnerabilità del 2022 che presentiamo qui, 23 vulnerabilità principali rappresentano l'1% del numero totale di vulnerabilità che abbiamo monitorato (1.779) nel 2022. Ciò significa che plugin e temi sono responsabili del 99% (1.756) di tutte le vulnerabilità. Ciò è coerente con lo scorso anno, quando abbiamo monitorato 1.628 vulnerabilità, il 98% delle quali era collegato a plug-in.

In una settimana tipica, 30-40 singoli plugin e temi hanno visto almeno una superficie di vulnerabilità.

Questa non è del tutto una cosa negativa, tuttavia. In effetti, non vorremmo vedere molte più vulnerabilità nei core o nei temi. I plugin sono la superficie di attacco più grande e attraente nell'ecosistema WordPress, ma la stragrande maggioranza di essi non è associata a una vulnerabilità divulgata pubblicamente in un dato anno.

Per il contesto, il numero di singoli plugin e temi che hanno subito una vulnerabilità settimana per settimana nel 2022 (1.425) rappresenta circa il 2% del pool totale di oltre 70.000 disponibile su wordpress.org. Naturalmente, non tutti i plugin e i temi di WordPress sono ospitati lì, ma la stragrande maggioranza lo è. Nell'universo totale dei componenti aggiuntivi di WordPress, possiamo affermare che meno del 2% di essi ha introdotto il 99% delle vulnerabilità monitorate nel 2022.

Guardando al futuro, questa è una statistica che possiamo sperare di vedere in declino grazie al lavoro dei team di WordPress Security, Performance e Core. Una proposta per aiutare gli sviluppatori di plug-in e il team di revisione dei plug-in a innalzare gli standard e valutare i plug-in con un controllo dei plug-in è particolarmente promettente.

Tutte le vulnerabilità per fonte

| Fonte di vulnerabilità | Numero segnalato | Percentuale sul totale (1.779) |

|---|---|---|

| Nucleo WordPress | 23 | 1,29% |

| Tema | 97 | 5,45% |

| Plugin | 1.659 | 93,25% |

In una determinata settimana, da 20 a 50 singoli plug-in e temi hanno riscontrato almeno una vulnerabilità nel 2022. Abbiamo visto emergere una media mensile di 121 singoli plug-in e temi che presentavano almeno una vulnerabilità.

Per rendere più facile vedere le tendenze, abbiamo rimosso un evento anomalo nella prima settimana di marzo 2022 dalle nostre tabelle e grafici: la vulnerabilità del framework Freemius SDK. Questo può essere considerato come una vulnerabilità in una dipendenza da plugin o come più di 400 plugin e 25 temi che contengono tutti il codice Freemius vulnerabile.

Plugin e temi con una o più vulnerabilità, mese per mese

| Mese | Plugin | Temi | Totale |

|---|---|---|---|

| Gennaio | 116 | 0 | 116 |

| febbraio | 109 | 41 | 150 |

| Marzo | 114 | 0 | 114 |

| aprile | 101 | 1 | 102 |

| Maggio | 129 | 3 | 132 |

| Giugno | 125 | 0 | 125 |

| Luglio | 82 | 3 | 85 |

| agosto | 122 | 2 | 124 |

| settembre | 88 | 1 | 89 |

| ottobre | 65 | 2 | 67 |

| novembre | 161 | 6 | 167 |

| Dicembre | 149 | 5 | 154 |

| Totale | 1.361 | 64 | 1.425 |

| Media | 113 | 5 | 121 |

Il 2022 ha registrato valutazioni di rischio medio-basso per il 70% di tutte le vulnerabilità che abbiamo monitorato. Solo il 4% è stato giudicato critico. Puoi anche guardare la cosa nella direzione opposta: il 75% di tutte le vulnerabilità è stato valutato con una gravità da media ad alta, il che è significativo. Tuttavia, si tratta anche di un calo significativo dei livelli di minaccia rispetto al 2021. Nel 2022 assistiamo a uno spostamento verso il basso di 18 punti percentuali da critico e alto a medio e basso. Le vulnerabilità critiche sono scese dall'8% nel 2021 al 4%, mentre le vulnerabilità a bassa minaccia sono salite al 21%, rispetto all'11% nel 2021.

Tutte le vulnerabilità per livello di minaccia, anno per anno (2021-2022)

| Anno | Critico | Alto | medio | Basso |

|---|---|---|---|---|

| 2022 | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) |

| 2021 | 137 (8%) | 630 (39%) | 678 (42%) | 183 (11%) |

Tutte le vulnerabilità per livello di minaccia, mese per mese (2022)

| Mese | Critico | Alto | medio | Basso | Totale |

|---|---|---|---|---|---|

| Gennaio | 10 | 50 | 73 | 14 | 147 |

| febbraio | 14 | 33 | 108 | 14 | 169 |

| Marzo | 5 | 111 | 27 | 16 | 159 |

| aprile | 6 | 51 | 40 | 23 | 120 |

| Maggio | 4 | 22 | 87 | 42 | 155 |

| Giugno | 5 | 12 | 107 | 27 | 182 |

| Luglio | 2 | 14 | 55 | 36 | 107 |

| agosto | 4 | 28 | 96 | 30 | 158 |

| settembre | 8 | 7 | 72 | 24 | 111 |

| ottobre | 3 | 13 | 44 | 18 | 90 |

| novembre | 7 | 26 | 107 | 59 | 199 |

| Dicembre | 6 | 78 | 49 | 49 | 182 |

| Totale | 74 (4%) | 446 (25%) | 894 (50%) | 365 (21%) | |

| Media | 6 | 37 | 75 | 30 |

Rispetto alle 337 (23%) dell'anno scorso, nel 2022 456 (26%) vulnerabilità sono rimaste prive di patch al momento della divulgazione pubblica. Ovviamente non è quello che vogliamo vedere.

Stato di vulnerabilità del plug-in al momento della divulgazione (2022)

| Stato | Numero segnalato | Percentuale sul totale (1.779) |

|---|---|---|

| Rattoppato | 1.231 | 69% |

| Nessuna soluzione nota | 456 | 26% |

| Plug-in chiuso | 92 | 5% |

Il core di WordPress è solido. È ciò che aggiungi ad esso e il modo in cui mantieni l'intero sistema che potrebbe renderlo vulnerabile alle minacce alla sicurezza. Ma se effettui aggiornamenti tempestivi, limiti l'accesso degli utenti in modo appropriato, aggiungi l'autenticazione a più fattori e scegli saggiamente i tuoi plug-in, il tuo sito WordPress sarà solido dalla punta ai piedi.

I plug-in vulnerabili senza patch sono dannosi tanto quanto i plug-in con una patch che non è stata applicata con un semplice aggiornamento. Questi sono gli obiettivi più vulnerabili. Se le tendenze del 2022 continuano, è molto probabile che cadano vittime di attacchi XSS e CSRF se le tendenze attuali continuano. Insieme, questi metodi di attacco rappresentano oltre il 65% di tutte le vulnerabilità di WordPress emerse nel 2022.

In particolare, gli attacchi CSFR sono aumentati del 5%, il che è coerente con le segnalazioni provenienti da altre fonti all'interno e all'esterno dell'ecosistema WordPress. Come sottoinsieme degli attacchi di accesso a forza bruta, anche il credential stuffing è sempre più diffuso poiché gli hacker testano le credenziali di accesso rubate. In tal caso, non vi è alcuna vulnerabilità a parte il mancato utilizzo dell'autenticazione a più fattori o, meglio ancora, un accesso senza password.

| Vettore di minaccia | 2021 | 2022 |

|---|---|---|

| Script intersito (XSS) | 885 (54,4%) | 890 (50%) |

| Richiesta di contraffazione tra siti (CSFR) | 167 (10,2%) | 261 (14,7%) |

| Iniezioni SQL | 152 (9,3%) | 142 (8%) |

| Bypass | 68 (4,2%) | 28 (1,6%) |

| Vulnerabilità RCE | 20 (1,2%) | 23 (1,3%) |

| Vulnerabilità PHP | 19 (1,2%) | 31 (1,7%) |

| Informativa Var | 19 (1,2%) | 26 (1,5%) |

| Divulgazione di informazioni sensibili | 6 (0,4%) | 16 (0,9%) |

| Falsificazione di richieste lato server (SSRF) | 0 (0%) | 13 (0,7%) |

| API REST | 11 (0,7%) | 5 (0,3%) |

| Tutti gli altri | 281 (17,3%) | 344 (19,3%) |

| Totale | 1.628 | 1.779 |

La divulgazione responsabile è la cosa giusta da fare, anche quando fa male.

Nel 2022, i nostri rapporti settimanali sulla sicurezza hanno richiamato l'attenzione su diversi plug-in popolari, incluso uno dei nostri, con vulnerabilità che potrebbero avere un impatto su un numero molto elevato di siti Web.

- Come notato sopra, oltre 400 plugin e temi che utilizzano il framework Freemius sono stati interessati da una singola vulnerabilità, ma la maggior parte è stata corretta o rimossa dai repository di wordpress.org.

- Più di 5 milioni di utenti di Elementor hanno riscontrato una vulnerabilità critica che è stata rapidamente corretta.

- Un altro milione di utenti di Ninja Forms ha ricevuto un aggiornamento forzato da WordPress.org, un passo insolito intrapreso dal team di sicurezza a causa della natura critica della vulnerabilità.

- Infine, BackupBuddy ha corretto una vulnerabilità ad alta gravità e l'ha resa disponibile a tutti gli utenti, anche se avevano licenze scadute, e la versione aggiornata è stata inviata automaticamente ai nostri utenti di Sync.

È importante che queste informazioni vengano divulgate, una volta che gli sviluppatori di plugin e temi hanno corretto le vulnerabilità e sono pronti a rilasciare un aggiornamento di sicurezza. Tutto deve avvenire il più rapidamente possibile, e generalmente accade, all'interno del mercato professionale di WordPress, dove c'è molta cooperazione e partnership attorno a interessi comuni come la sicurezza. In qualità di utente finale, il tuo ruolo è quello di applicare gli aggiornamenti, supportare eventuali clienti che potrebbero essere interessati e diffondere la notizia di tutte le nuove versioni, in particolare quelle con aggiornamenti di sicurezza critici.

Corri - non camminare lentamente - i tuoi aggiornamenti!

Tutti i nostri risultati in questo rapporto ripetono le tendenze degli anni precedenti e sottolineano l'importanza di mantenere aggiornato il tuo sito WordPress. Per essere sfruttate, molte vulnerabilità richiederebbero a un utente malintenzionato di avere accesso a un account utente WordPress con privilegi elevati, ma ciò indica la necessità di rafforzare la sicurezza dell'autenticazione dell'utente e rivedere periodicamente i propri utenti. Applica sempre il principio del privilegio minimo: nessuno deve disporre di livelli di autorizzazione più elevati del necessario.

Il core di WordPress è solido. È ciò che aggiungi ad esso e il modo in cui mantieni l'intero sistema che potrebbe renderlo vulnerabile alle minacce alla sicurezza. Ma se effettui aggiornamenti tempestivi, limiti l'accesso degli utenti in modo appropriato, aggiungi l'autenticazione a più fattori e scegli saggiamente i tuoi plug-in, il tuo sito WordPress sarà solido dalla punta ai piedi.

Il miglior plugin di sicurezza per WordPress per proteggere e proteggere WordPress

WordPress attualmente alimenta oltre il 40% di tutti i siti Web, quindi è diventato un facile bersaglio per gli hacker con intenti dannosi. Il plug-in iThemes Security Pro elimina le congetture dalla sicurezza di WordPress per semplificare la sicurezza e la protezione del tuo sito Web WordPress. È come avere un esperto di sicurezza a tempo pieno nello staff che monitora e protegge costantemente il tuo sito WordPress per te.

Dan Knauss è il Technical Content Generalist di StellarWP. È scrittore, insegnante e libero professionista che lavora nell'open source dalla fine degli anni '90 e con WordPress dal 2004.