GoDaddy gehackt: 5 Möglichkeiten, Ihre WordPress-Site zu sichern

Veröffentlicht: 2021-11-26AKTUALISIERT

Nach unserem ursprünglichen Beitrag sind neue Details aufgetaucht. Es wurde festgestellt, dass der Verstoß, der bis zu 1,2 Millionen Hosting-Kunden bei GoDaddy betraf, auch sechs andere Hosting-Anbieter betrifft, die ebenfalls GoDaddy gehören. Dazu gehören 123Reg, Domain Factory, Heart Internet, Host Europe, Media Temple, tsoHost. In der kalifornischen Offenlegungsmeldung hat GoDaddy spezifische Daten für die Eingriffe angegeben, den 6. bis 11. September 2021 und den 7. November 2021. Die Empfehlungen hier gelten auch für Kunden dieser Hosting-Unternehmen.

In einer heute veröffentlichten Sicherheitsoffenlegung sagt GoDaddy, dass bis zu 1,2 Millionen aktive und inaktive Kunden aufgedeckt wurden, nachdem Hacker Zugriff auf seine verwaltete WordPress-Hosting-Plattform erhalten hatten. Der Hack wurde erstmals am 17. November 2021 von GoDaddy entdeckt.

In diesem Beitrag entpacken wir einige Details des jüngsten GoDaddy-Hacks, wie er sich auf Kunden auswirkt, und unsere Empfehlungen, was zu tun ist, wenn Sie ein WordPress-Hosting-Kunde bei GoDaddy sind.

GoDaddys Offenlegung von Sicherheitsvorfällen am 22. November 2021

In der heute veröffentlichten Offenlegung des öffentlichen Sicherheitsvorfalls erklärte Demetrius Comes, Chief Information Security Officer von GoDaddy, die Details des GoDaddy-Hacks:

„Mit einem kompromittierten Passwort hat ein unbefugter Dritter auf das Bereitstellungssystem in unserer Legacy-Codebasis für Managed WordPress zugegriffen“, erklärt er. „Unsere Untersuchung dauert an und wir kontaktieren alle betroffenen Kunden direkt mit spezifischen Details.“

Gemäß der Offenlegung hat GoDaddy festgestellt, dass der „nicht autorisierte Dritte“ ab dem 6. September 2021 ein kompromittiertes Passwort verwendet hat, um sich Zugang zu den folgenden Kundeninformationen zu verschaffen:

- Die E-Mail-Adresse und Kundennummer von bis zu 1,2 Millionen aktiven und inaktiven Managed WordPress-Kunden wurden offengelegt . Die Offenlegung von E-Mail-Adressen birgt das Risiko von Phishing-Angriffen.

- Das ursprüngliche WordPress-Admin-Passwort , das zum Zeitpunkt der Bereitstellung festgelegt wurde, wurde offengelegt. Wenn diese Anmeldeinformationen noch verwendet wurden, setzte GoDaddy diese Passwörter zurück.

- Bei aktiven Kunden wurden sFTP- und Datenbank-Benutzernamen und -Passwörter offengelegt . GoDaddy hat beide Passwörter zurückgesetzt.

- Für einen Teil der aktiven Kunden wurde der private SSL-Schlüssel offengelegt . GoDaddy ist dabei, neue Zertifikate für diese Kunden auszustellen und zu installieren.

Bin ich vom GoDaddy-Hack betroffen?

Laut der Offenlegung betrifft der Hack sowohl aktuelle als auch frühere Kunden der verwalteten WordPress-Hosting-Plattform von GoDaddy. Dazu gehören WordPress-Hosting-Pläne von Basic, Delux, Ultimate bis hin zu E-Commerce. Die Offenlegung gibt nicht an, ob andere Hosting-Pläne betroffen waren.

Was soll ich tun, wenn ich betroffen bin?

Wenn Sie GoDaddy zum Hosten Ihrer WordPress-Site verwenden, haben wir einige (starke) Empfehlungen:

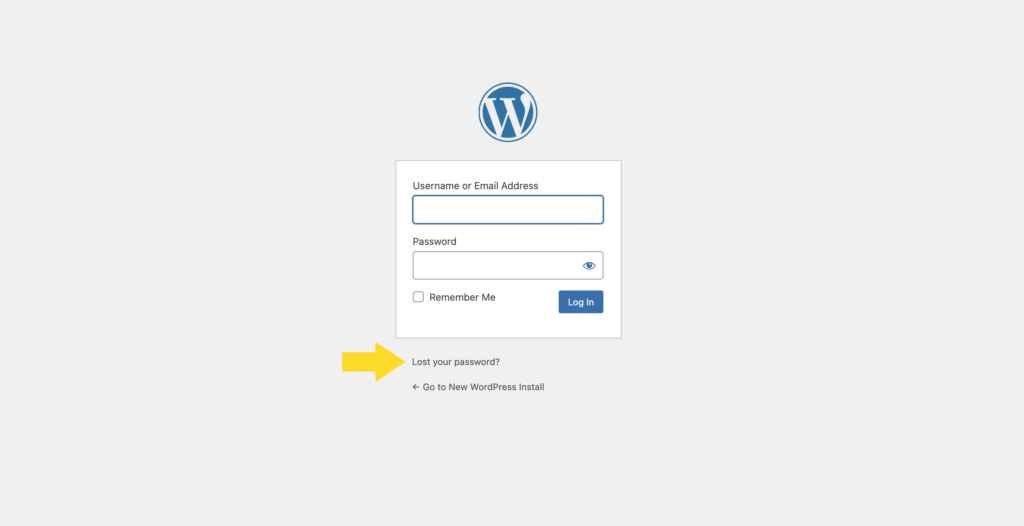

1. Setzen Sie Ihr WordPress-Admin-Passwort zurück.

Setzen Sie vorsichtshalber Ihr WordPress-Passwort zurück. Du kannst dies über den WordPress-Anmeldebildschirm tun, der sich unter [deineURL]/wp-admin befindet. Ändern Sie Ihr Passwort in etwas, das stark, einzigartig und komplex ist. Sehen Sie sich hier unsere Sicherheitstipps für WordPress-Passwörter an.

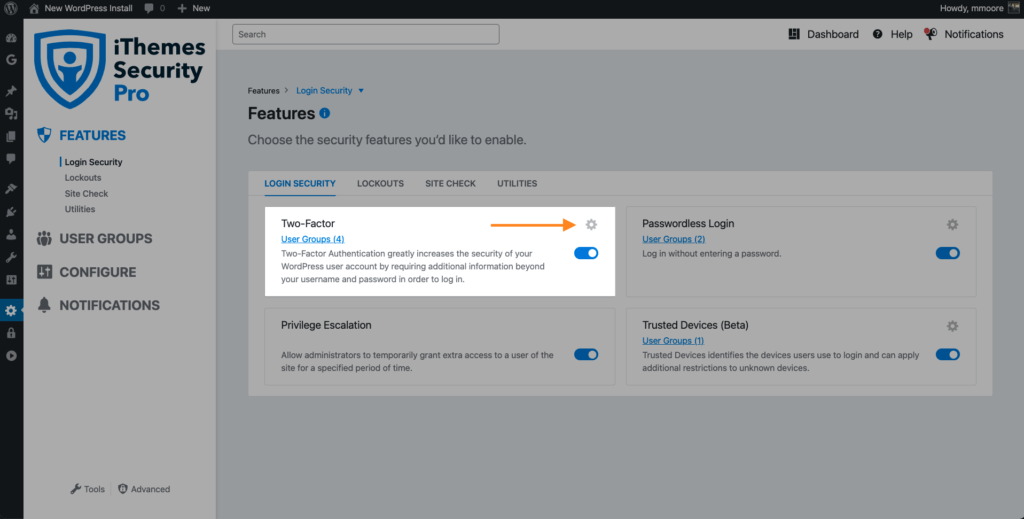

2. Implementieren Sie die Zwei-Faktor-Authentifizierung für WordPress-Administratorkonten.

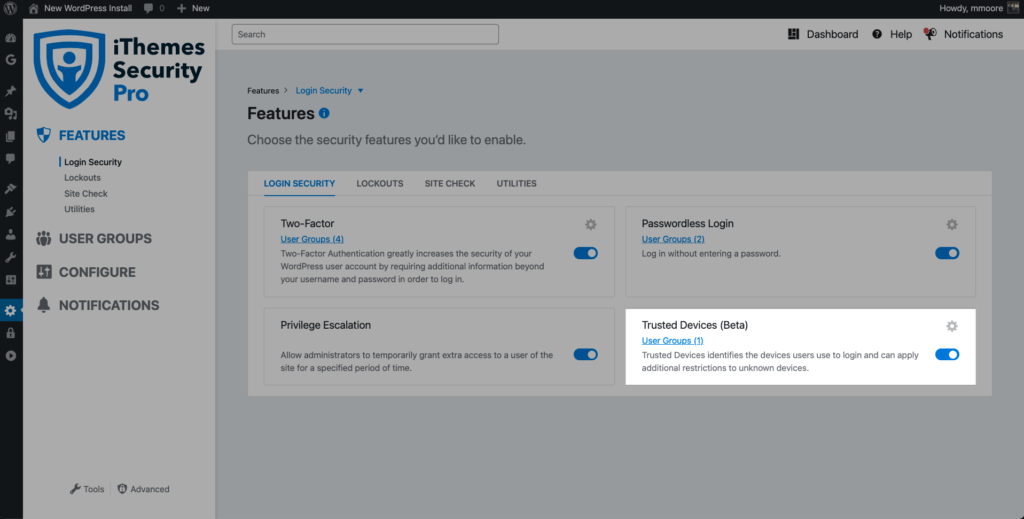

Aktivieren Sie mit dem iThemes-Sicherheits-Plugin die WordPress-Zwei-Faktor-Authentifizierung für alle Ihre Konten auf Administratorebene. Die Zwei-Faktor-Authentifizierung ist ein Prozess zur Überprüfung der Identität einer Person, indem zwei separate Überprüfungsmethoden erforderlich sind.

Zwei-Faktor ist eine KOSTENLOSE Funktion im iThemes Security-Plugin, also laden Sie iThemes Security herunter und installieren Sie es auf Ihrer WordPress-Site.

Laden Sie iThemes Security herunter

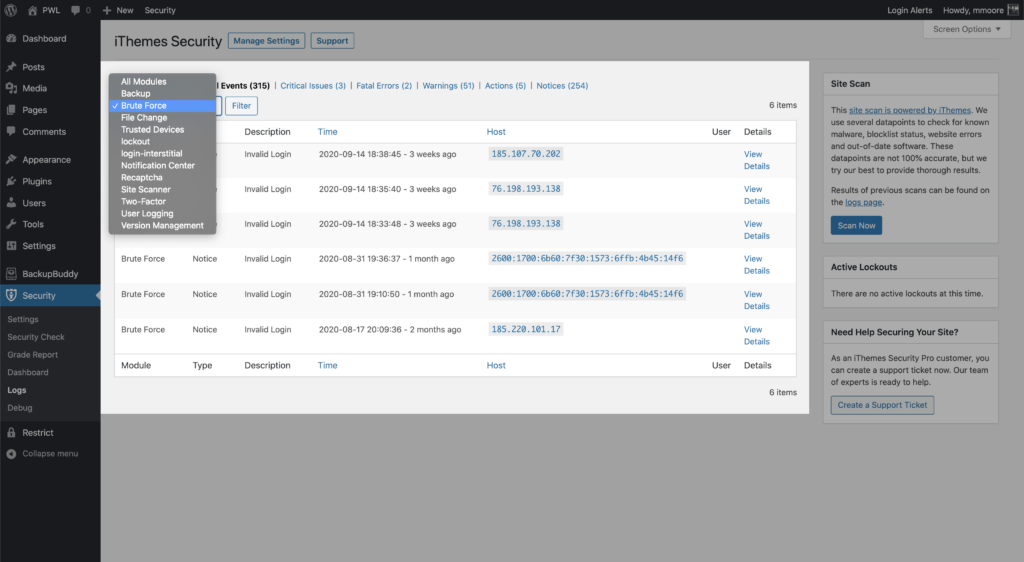

3. Überprüfen Sie die Sicherheitsprotokolle Ihrer Website, um festzustellen, ob es unerwartete Anmeldungen bei Administratorkonten gibt.

Die Website-Sicherheitsprotokollierung ist ein wesentlicher Bestandteil Ihrer WordPress-Sicherheitsstrategie. Eine unzureichende Protokollierung und Überwachung kann zu einer Verzögerung bei der Erkennung einer Sicherheitsverletzung führen.

WordPress-Sicherheitsprotokolle haben mehrere Vorteile in Ihrer gesamten Sicherheitsstrategie:

1. Identifizieren und stoppen Sie böswilliges Verhalten. Jeden Tag finden auf Ihrer Website viele Aktivitäten statt, von denen Sie vielleicht nichts wissen. Viele dieser Aktivitäten können direkt mit der Sicherheit Ihrer Website zusammenhängen. Aus diesem Grund ist die Protokollierung so wichtig: Aktivitäten werden nachverfolgt, damit Sie wissen, ob ein Hack oder eine Verletzung aufgetreten ist.

2. Erkennen Sie Aktivitäten, die Sie auf eine Datenschutzverletzung aufmerksam machen können. Aktivitäten wie unerkannte Dateiänderungen oder verdächtige Benutzeraktivitäten können auf einen Hack hindeuten. Deshalb ist es so wichtig zu wissen, wann diese Aktivitäten stattgefunden haben, damit Sie schnell erkennen können, ob ein Verstoß stattgefunden hat.

3. Bewerten Sie, wie viel Schaden angerichtet wurde. Mit WordPress-Sicherheitsprotokollen können Sie Dateiänderungen und Benutzeraktivitäten sehen, die möglicherweise mit einem Hack oder einer Verletzung zusammenhängen. Protokolle geben Ihnen eine Art Spur, die helfen kann, Schäden rückgängig zu machen, die von einem Hacker verursacht wurden, um schädliche Skripte einzufügen oder andere Dateiänderungen auf Ihrer Website vorzunehmen.

4. Hilfe bei der Reparatur einer gehackten Website. Wenn Ihre Website gehackt wird, möchten Sie die besten Informationen haben, um eine schnelle Untersuchung und Wiederherstellung zu ermöglichen. WordPress-Sicherheitsprotokolle können Sie durch die Zeitachse eines Hacks führen und alles zeigen, was der Hacker geändert hat, vom Hinzufügen neuer Benutzer bis zum Hinzufügen unerwünschter Pharma-Anzeigen auf Ihrer Website.

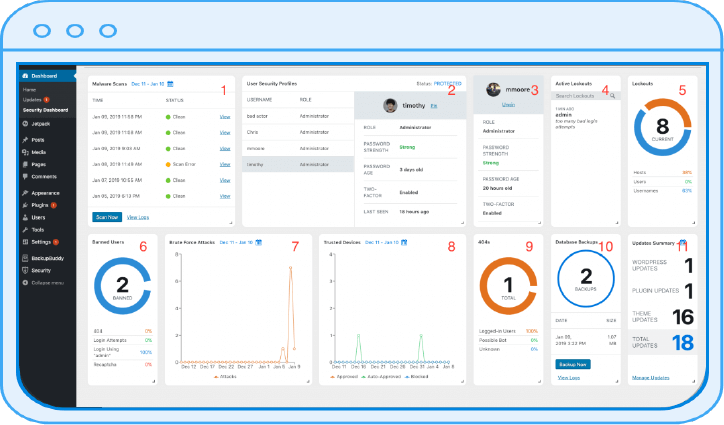

Die WordPress-Sicherheitsprotokolle von iThemes Security Pro machen es einfach, Benutzeraktivitäten wie Anmeldungen, Benutzererstellung/-registrierung, Hinzufügen/Entfernen von Plugins und Änderungen an Beiträgen/Seiten zu verfolgen.

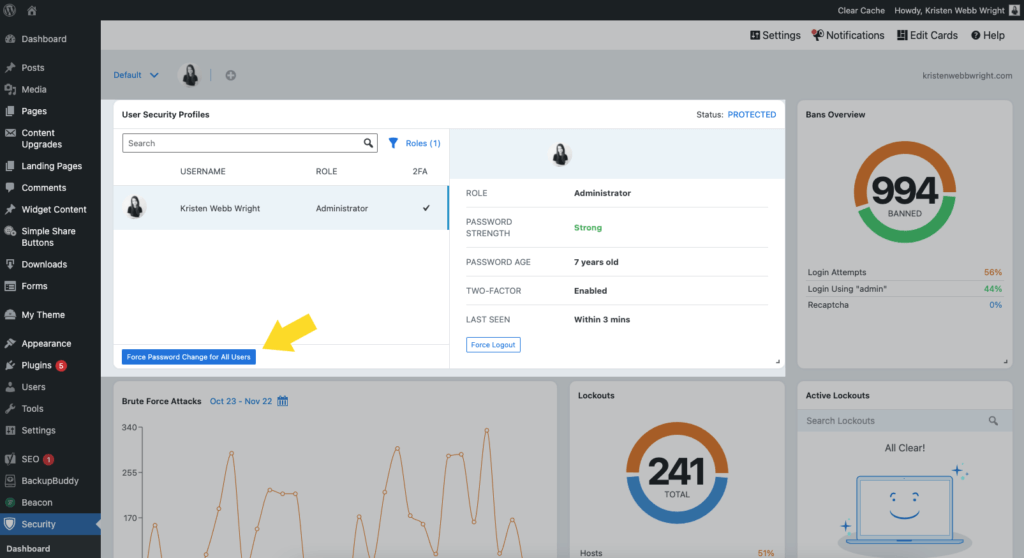

4. Erzwinge eine Passwortänderung in deinem WordPress-Sicherheits-Dashboard.

Über das Dashboard von iThemes Security Pro können Sie eine Kennwortänderung für alle Benutzer erzwingen. Dies erfordert, dass Benutzer ihr Passwort aus Vorsicht ändern.

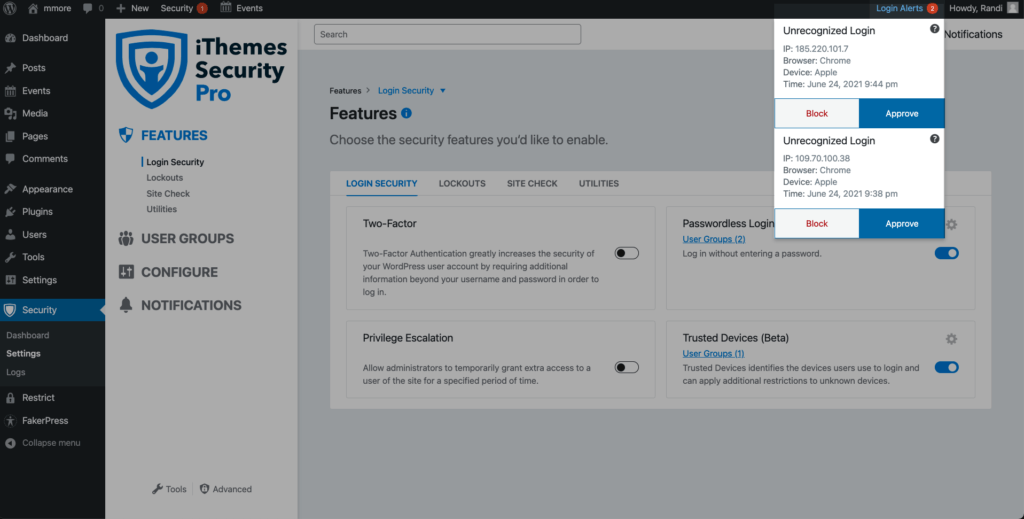

5. Aktivieren Sie vertrauenswürdige Geräte mit Session Hijacking Protection.

Die Funktion „Vertrauenswürdige Geräte“ im iThemes Security Pro-Plugin identifiziert die Geräte, die Sie und andere Benutzer verwenden, um sich bei Ihrer WordPress-Site anzumelden. Nachdem Ihre Geräte identifiziert wurden, können wir verhindern, dass Session-Hijacker und andere böswillige Akteure Schaden auf Ihrer Website anrichten.

Wenn sich ein Benutzer auf einem unbekannten Gerät angemeldet hat, können vertrauenswürdige Geräte seine Fähigkeiten auf Administratorebene einschränken. Dies bedeutet, dass ein Angreifer, wenn er in das Backend Ihrer WordPress-Site eindringen könnte, keine böswilligen Änderungen an Ihrer Website vornehmen könnte.

iThemes Security Pro sendet Ihnen auch eine E-Mail, die Sie darüber informiert, dass sich jemand von einem nicht erkannten Gerät auf Ihrer Website angemeldet hat. Die E-Mail enthält eine Option zum Blockieren des Geräts des Hackers.

Dann können Sie sehen, wenn unerkannte Anmeldungen auf Ihrer Website von Geräten erfolgen, die nicht genehmigt wurden.

Achten Sie auf eine Zunahme von Phishing-E-Mails

Wie aus der Sicherheitsoffenlegung hervorgeht, könnte das Durchsickern von E-Mail-Adressen von GoDaddy-Kunden ein Phishing-Risiko darstellen. Achten Sie auf verdächtige E-Mails von GoDaddy.

Phishing ist eine Cyber-Angriffsmethode, die E-Mail, soziale Medien, Textnachrichten und Telefonanrufe verwendet, um das Opfer dazu zu bringen, persönliche Informationen preiszugeben. Der Angreifer verwendet die Informationen dann, um auf persönliche Konten zuzugreifen oder Identitätsbetrug zu begehen.

4 Tipps zum Erkennen einer Phishing-E-Mail

- Sehen Sie sich die Absender-E-Mail-Adresse an – Wenn Sie eine E-Mail von einem Unternehmen wie GoDaddy erhalten, sollte der Teil der E-Mail-Adresse des Absenders nach dem „@“ mit dem Namen des Unternehmens übereinstimmen. Wenn eine E-Mail ein Unternehmen oder eine Regierungsbehörde darstellt, aber eine öffentliche E-Mail-Adresse wie „@gmail“ verwendet, ist dies wahrscheinlich ein Zeichen für eine Phishing-E-Mail. Achten Sie auf subtile Rechtschreibfehler des Domainnamens. Schauen wir uns zum Beispiel diese E-Mail-Adresse „[email protected]“ an. Wir können sehen, dass Netflix am Ende ein zusätzliches „x“ hat. Der Rechtschreibfehler ist ein klares Zeichen dafür, dass die E-Mail von einem Betrüger gesendet wurde und sofort gelöscht werden sollte.

- Suchen Sie nach Grammatikfehlern – Eine E-Mail voller Grammatikfehler ist ein Zeichen für eine böswillige E-Mail. Alle Wörter können richtig geschrieben sein, aber in Sätzen fehlen Wörter, die den Satz kohärent machen würden. Beispiel: „Ihr Konto wurde gehackt. Aktualisieren Sie das Kennwort für die Kontosicherheit“. Jeder macht Fehler und nicht jede E-Mail mit einem oder zwei Tippfehlern ist ein Versuch, Sie zu betrügen. Mehrere Grammatikfehler rechtfertigen jedoch einen genaueren Blick, bevor Sie antworten.

- Suchen Sie nach verdächtigen Anhängen oder Links – Es lohnt sich, einen Moment innezuhalten, bevor Sie mit Anhängen oder Links in einer E-Mail interagieren. Wenn Sie den Absender einer E-Mail nicht kennen, sollten Sie keine in der E-Mail enthaltenen Anhänge herunterladen, da sie Malware enthalten und Ihren Computer infizieren könnten. Wenn die E-Mail behauptet, von einem Unternehmen zu stammen, können Sie dessen Kontaktinformationen googeln, um zu überprüfen, ob die E-Mail von ihm gesendet wurde, bevor Sie Anhänge öffnen. Wenn eine E-Mail einen Link enthält, können Sie mit der Maus über den Link fahren, um zu überprüfen, ob die URL Sie dorthin schickt, wo sie sein sollte.

- Achten Sie auf dringende Anfragen – Ein gängiger Trick von Betrügern besteht darin, ein Gefühl der Dringlichkeit zu erzeugen. Eine bösartige E-Mail kann ein Szenario erzeugen, das sofortige Maßnahmen erfordert. Je mehr Zeit Sie zum Nachdenken haben, desto größer ist die Wahrscheinlichkeit, dass Sie erkennen, dass die Anfrage von einem Betrüger stammt. Häufige Phishing-Beispiele sind die dringende E-Mail von Ihrem „Chef“, in der Sie aufgefordert werden, einen Verkäufer so schnell wie möglich zu bezahlen, oder von Ihrer Bank, in der Sie darüber informiert werden, dass Ihr Konto gehackt wurde und sofortige Maßnahmen erforderlich sind.

Zusammenfassung: Gemeinsam zu einem sichereren Web

Mit ein paar Best Practices für WordPress-Sicherheit können Sie Ihre Website vor kompromittierten Passwörtern und Schwachstellen schützen. Da die Bedrohung durch Hacks und Sicherheitsverletzungen für WordPress-Sites zunimmt, wurde das iThemes Security Pro-Plugin entwickelt, um Ihnen zu helfen, sich jede Nacht ein wenig besser auszuruhen.

Holen Sie sich iThemes Security Pro mit Website-Sicherheitsüberwachung rund um die Uhr

iThemes Security Pro, unser WordPress-Sicherheits-Plugin, bietet mehr als 50 Möglichkeiten zum Sichern und Schützen Ihrer Website vor gängigen WordPress-Sicherheitslücken. Mit WordPress, Zwei-Faktor-Authentifizierung, Brute-Force-Schutz, starker Passwortdurchsetzung und mehr können Sie Ihrer Website zusätzliche Sicherheitsebenen hinzufügen.