GoDaddy hackeado: 5 formas de proteger su sitio de WordPress

Publicado: 2021-11-26ACTUALIZADO

Han surgido nuevos detalles después de nuestra publicación original. Se descubrió que la brecha que afectó a hasta 1,2 millones de clientes de hosting en GoDaddy también afectó a otros seis proveedores de hosting que también son propiedad de GoDaddy. Estos incluyen 123Reg, Domain Factory, Heart Internet, Host Europe, Media Temple, tsoHost. En la notificación de divulgación de California, GoDaddy proporcionó fechas específicas para las intrusiones, del 6 al 11 de septiembre de 2021 y el 7 de noviembre de 2021. Las recomendaciones aquí también se aplican a los clientes de esas empresas de alojamiento.

En una divulgación de seguridad publicada hoy, GoDaddy dice que hasta 1,2 millones de clientes activos e inactivos han estado expuestos después de que los piratas informáticos obtuvieran acceso a su plataforma de alojamiento administrada de WordPress. El hack fue descubierto por primera vez por GoDaddy el 17 de noviembre de 2021.

En esta publicación, desglosaremos algunos de los detalles del reciente ataque de GoDaddy, cómo afecta a los clientes y nuestras recomendaciones sobre qué hacer si es un cliente de alojamiento de WordPress en GoDaddy.

Divulgación de incidentes de seguridad de GoDaddy el 22 de noviembre de 2021

En la divulgación del incidente de seguridad pública publicada hoy, Demetrius Comes, director de seguridad de la información de GoDaddy, explicó los detalles del hackeo de GoDaddy:

“Usando una contraseña comprometida, un tercero no autorizado accedió al sistema de aprovisionamiento en nuestra base de código heredada para Managed WordPress”, explica. “Nuestra investigación está en curso y nos estamos comunicando directamente con todos los clientes afectados con detalles específicos”.

Según la divulgación, GoDaddy determinó que a partir del 6 de septiembre de 2021, el "tercero no autorizado" usó una contraseña comprometida para obtener acceso a la siguiente información del cliente:

- La dirección de correo electrónico y el número de cliente de hasta 1,2 millones de clientes activos e inactivos de Managed WordPress quedaron expuestos . La exposición de direcciones de correo electrónico presenta riesgo de ataques de phishing.

- Se expuso la contraseña de administrador de WordPress original que se estableció en el momento del aprovisionamiento. Si esas credenciales todavía estaban en uso, GoDaddy restableció esas contraseñas.

- Para los clientes activos, se expusieron los nombres de usuario y las contraseñas de sFTP y de la base de datos . GoDaddy restableció ambas contraseñas.

- Para un subconjunto de clientes activos, se expuso la clave privada SSL . GoDaddy está en proceso de emitir e instalar nuevos certificados para esos clientes.

¿Estoy afectado por el GoDaddy Hack?

Según la divulgación, el ataque afecta tanto a los clientes actuales como a los anteriores de la plataforma de alojamiento de WordPress administrada por GoDaddy. Esto incluye planes de alojamiento de WordPress desde Basic, Delux, Ultimate hasta Ecommerce. La divulgación no indica si otros planes de alojamiento se vieron afectados.

¿Qué debo hacer si estoy afectado?

Si usa GoDaddy para alojar su sitio de WordPress, tenemos algunas (fuertes) recomendaciones:

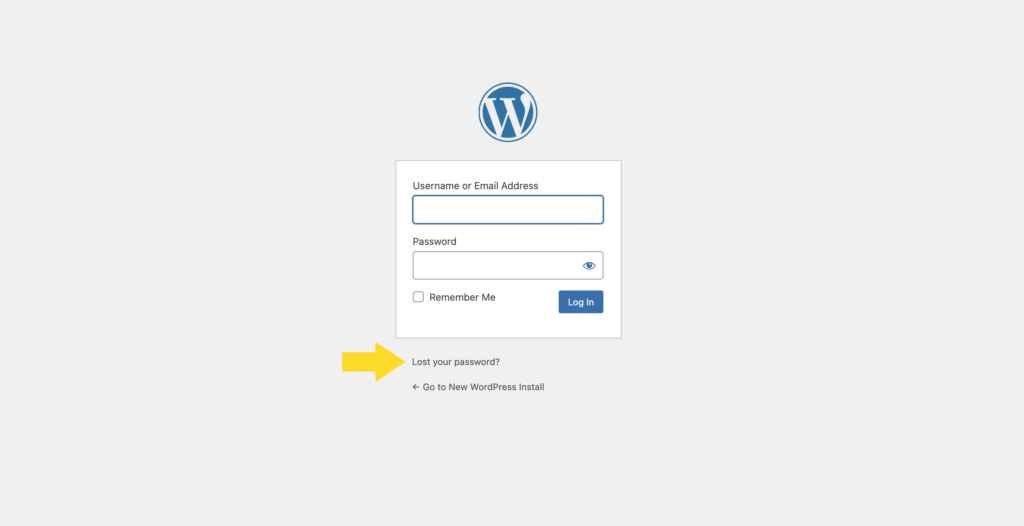

1. Restablezca su contraseña de administrador de WordPress.

Como precaución, restablezca su contraseña de WordPress. Puede hacerlo desde la pantalla de inicio de sesión de WordPress ubicada en [yourURL]/wp-admin. Cambie su contraseña a algo que sea fuerte, único y complejo. Vea nuestros consejos de seguridad de contraseñas de WordPress aquí.

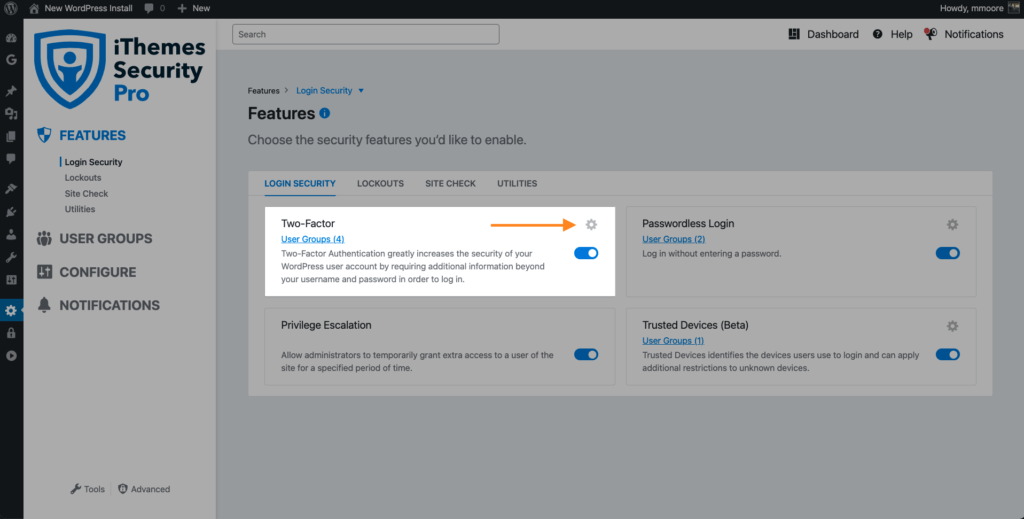

2. Implemente la autenticación de dos factores para las cuentas de administrador de WordPress.

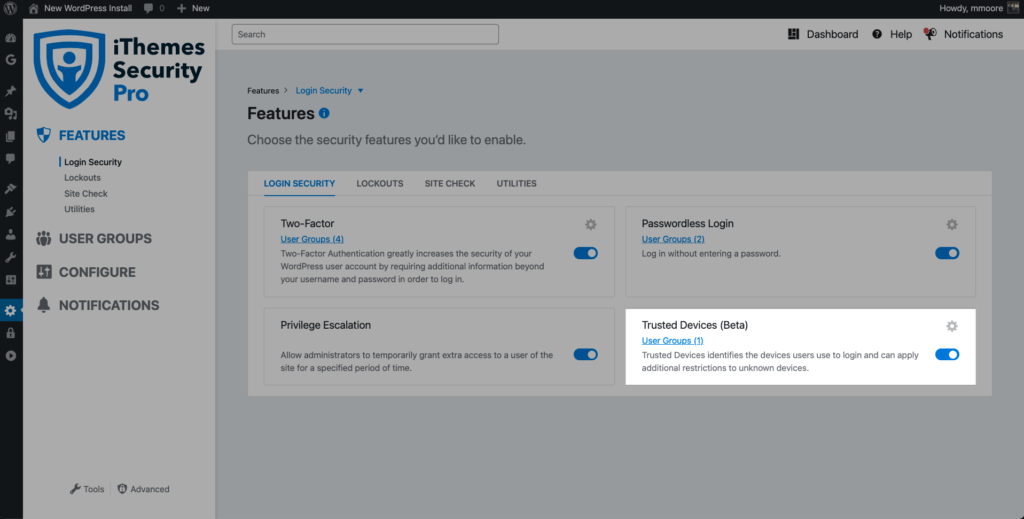

Con el complemento iThemes Security, active la autenticación de dos factores de WordPress para todas sus cuentas de nivel de administrador. La autenticación de dos factores es un proceso de verificación de la identidad de una persona al requerir dos métodos de verificación separados.

Two-factor es una función GRATUITA en el complemento iThemes Security, así que descargue iThemes Security e instálelo en su sitio de WordPress.

Descargar iThemes Seguridad

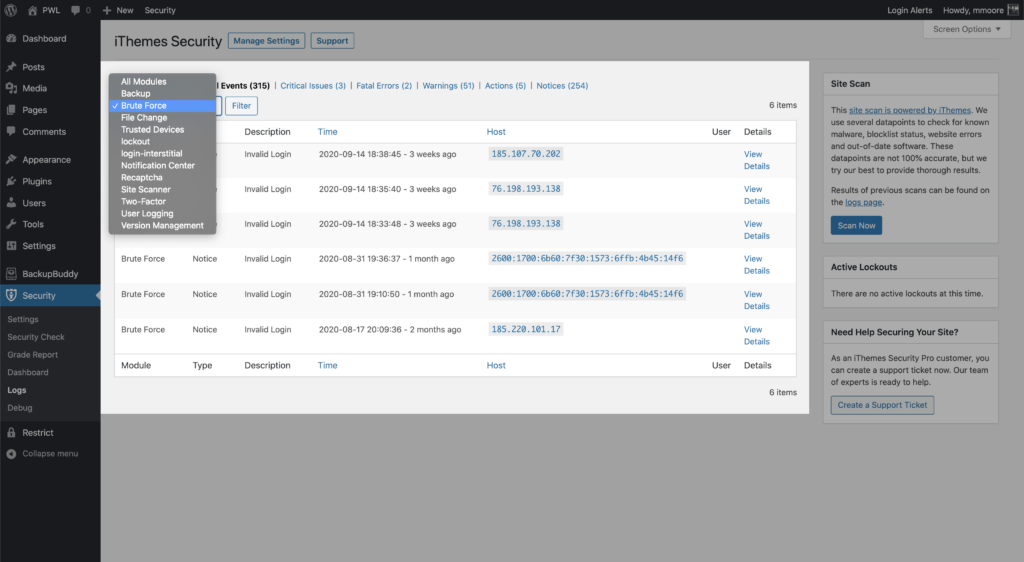

3. Revise los registros de seguridad de su sitio web para ver si hay inicios de sesión inesperados en las cuentas de administrador.

El registro de seguridad del sitio web es una parte esencial de su estrategia de seguridad de WordPress. El registro y la supervisión insuficientes pueden provocar un retraso en la detección de una brecha de seguridad.

Los registros de seguridad de WordPress tienen varios beneficios en su estrategia de seguridad general:

1. Identifique y detenga el comportamiento malicioso. Todos los días, hay mucha actividad en su sitio de la que quizás no esté al tanto. Muchas de estas actividades pueden estar directamente relacionadas con la seguridad de su sitio. Es por eso que el registro es tan importante: las actividades se rastrean para que pueda saber si se ha producido un ataque o una infracción.

2. Detecte actividad que pueda alertarlo de una infracción. Actividades como cambios de archivos no reconocidos o actividad sospechosa del usuario pueden indicar un ataque. Por eso es tan importante saber cuándo se han producido estas actividades para que pueda saber rápidamente si se ha producido una infracción.

3. Evaluar cuánto daño se hizo. Con los registros de seguridad de WordPress, puede ver los cambios en los archivos y la actividad de los usuarios que pueden estar relacionados con un ataque o una infracción. Los registros le brindan una especie de rastro que puede ayudar a deshacer cualquier daño causado por un pirata informático para insertar scripts maliciosos o realizar otros cambios en los archivos de su sitio web.

4. Ayudar en la reparación de un sitio pirateado. Si su sitio es pirateado, querrá tener la mejor información para ayudar en una investigación y recuperación rápidas. Los registros de seguridad de WordPress pueden guiarlo a través de la línea de tiempo de un ataque y mostrar todo lo que cambió el pirata informático, desde agregar nuevos usuarios hasta agregar anuncios farmacéuticos no deseados en su sitio.

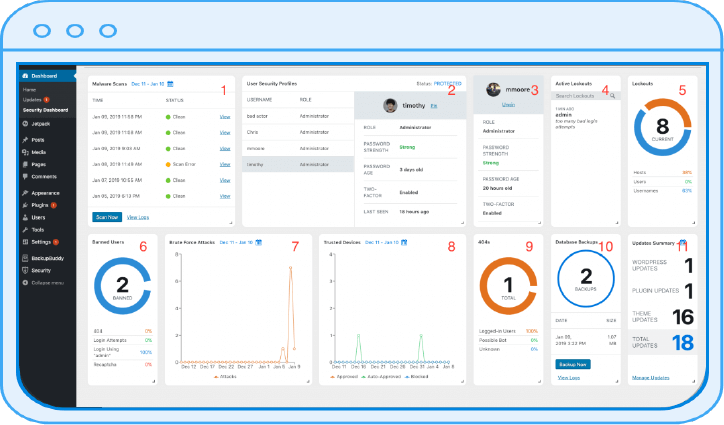

Los registros de seguridad de WordPress de iThemes Security Pro facilitan el seguimiento de la actividad del usuario, como inicios de sesión, creación/registro de usuarios, adición/eliminación de complementos y cambios en publicaciones/páginas.

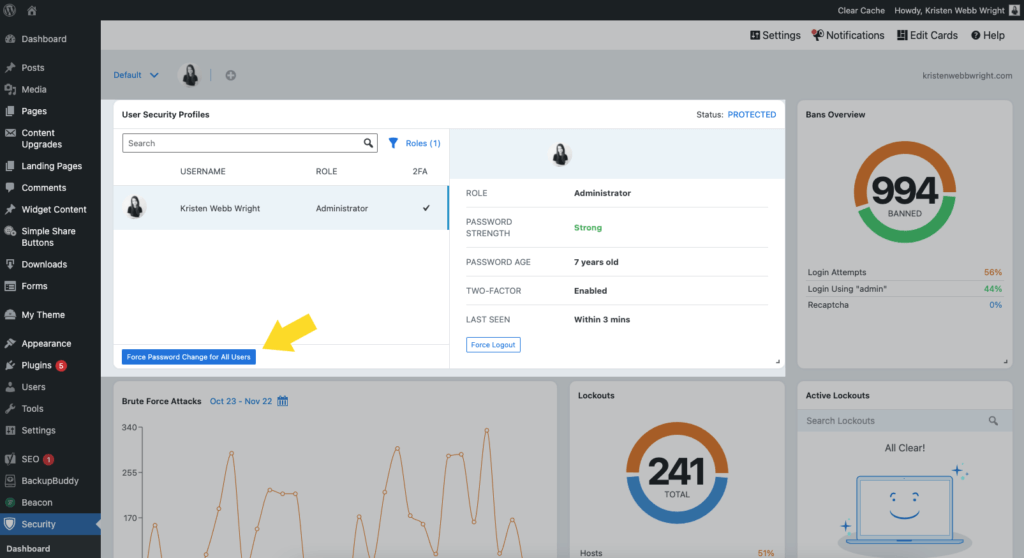

4. Forzar un cambio de contraseña desde su panel de seguridad de WordPress.

Desde el panel de iThemes Security Pro, puede forzar un cambio de contraseña para todos los usuarios. Esto requerirá que los usuarios cambien su contraseña por precaución.

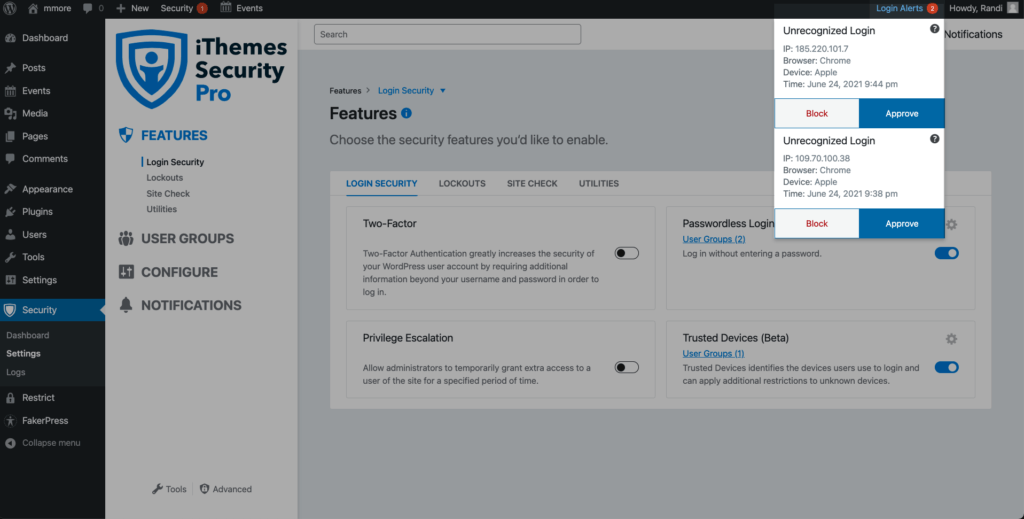

5. Habilite los dispositivos de confianza con la protección contra el secuestro de sesiones.

La función Dispositivos confiables en el complemento iThemes Security Pro funciona para identificar los dispositivos que usted y otros usuarios usan para iniciar sesión en su sitio de WordPress. Una vez que se identifican sus dispositivos, podemos evitar que los secuestradores de sesión y otros malhechores causen daños en su sitio web.

Cuando un usuario ha iniciado sesión en un dispositivo no reconocido, los dispositivos de confianza pueden restringir sus capacidades de nivel de administrador. Esto significa que si un atacante pudiera entrar en el backend de su sitio de WordPress, no tendría la capacidad de realizar ningún cambio malicioso en su sitio web.

iThemes Security Pro también le enviará un correo electrónico que le permitirá saber que alguien inició sesión en su sitio desde un dispositivo no reconocido. El correo electrónico incluye una opción para bloquear el dispositivo del hacker.

Luego podrá ver cuándo se producen inicios de sesión no reconocidos en su sitio desde dispositivos que no fueron aprobados.

Esté atento a un aumento en los correos electrónicos de phishing

Como lo indica la divulgación de seguridad, la filtración de las direcciones de correo electrónico de los clientes de GoDaddy podría representar un riesgo de phishing. Esté atento a los correos electrónicos sospechosos de GoDaddy.

El phishing es un método de ataque cibernético que utiliza correo electrónico, redes sociales, mensajes de texto y llamadas telefónicas para engañar a la víctima para que proporcione información personal. El atacante luego usará la información para acceder a cuentas personales o cometer fraude de identidad.

4 consejos para detectar un correo electrónico de phishing

- Mire la dirección de correo electrónico del remitente : si recibe un correo electrónico de una empresa como GoDaddy, la parte de la dirección de correo electrónico del remitente después de la "@" debe coincidir con el nombre de la empresa. Si un correo electrónico representa a una empresa o entidad gubernamental pero utiliza una dirección de correo electrónico pública como "@gmail", es probable que se trate de un correo electrónico de phishing. Esté atento a las sutiles faltas de ortografía del nombre de dominio. Por ejemplo, miremos esta dirección de correo electrónico “[email protected]” Podemos ver que Netflix tiene una “x” adicional al final. La falta de ortografía es una señal clara de que el correo electrónico fue enviado por un estafador y debe eliminarse de inmediato.

- Busque errores gramaticales : un correo electrónico lleno de errores gramaticales es una señal de un correo electrónico malicioso. Todas las palabras pueden estar escritas correctamente, pero a las oraciones les faltan palabras que harían que la oración fuera coherente. Por ejemplo, “Su cuenta ha sido pirateada. Actualice la contraseña a la seguridad de la cuenta”. Todo el mundo comete errores, y no todos los correos electrónicos con uno o dos errores tipográficos son un intento de estafarlo. Sin embargo, múltiples errores gramaticales justifican una mirada más cercana antes de responder.

- Busque archivos adjuntos o enlaces sospechosos : vale la pena hacer una pausa por un momento antes de interactuar con cualquier archivo adjunto o enlace incluido en un correo electrónico. Si no reconoce al remitente de un correo electrónico, no debe descargar ningún archivo adjunto incluido en el correo electrónico, ya que podría contener malware e infectar su computadora. Si el correo electrónico dice ser de una empresa, puede buscar en Google su información de contacto para verificar que ellos enviaron el correo electrónico antes de abrir los archivos adjuntos. Si un correo electrónico contiene un enlace, puede pasar el mouse sobre el enlace para verificar que la URL lo está enviando a donde debería estar.

- Tenga cuidado con las solicitudes urgentes : un truco común utilizado por los estafadores es crear una sensación de urgencia. Un correo electrónico malicioso podría crear un escenario que requiera una acción inmediata. Cuanto más tiempo tenga para pensar, mayor será la probabilidad de que identifique que la solicitud proviene de un estafador. Los ejemplos comunes de phishing incluyen ese correo electrónico urgente de su "jefe" que le pide que pague a un proveedor lo antes posible o de su banco que le informa que su cuenta ha sido pirateada y que se requiere una acción inmediata.

Finalizando: Hacia una Web más segura, juntos

Usando algunas de las mejores prácticas de seguridad de WordPress, puede defender su sitio de contraseñas comprometidas y vulnerabilidades. A medida que aumenta la amenaza de piratería e infracciones para los sitios de WordPress, el complemento iThemes Security Pro se diseñó para ayudarlo a descansar un poco más tranquilo cada noche.

Obtenga iThemes Security Pro con monitoreo de seguridad del sitio web las 24 horas, los 7 días de la semana

iThemes Security Pro, nuestro complemento de seguridad de WordPress, ofrece más de 50 formas de asegurar y proteger su sitio web de las vulnerabilidades de seguridad comunes de WordPress. Con WordPress, la autenticación de dos factores, la protección de fuerza bruta, la aplicación segura de contraseñas y más, puede agregar capas adicionales de seguridad a su sitio web.