GoDaddyハッキング:WordPressサイトを保護する5つの方法

公開: 2021-11-26更新しました

元の投稿に続いて、新しい詳細が明らかになりました。 GoDaddyで最大120万人のホスティング顧客に影響を与えた違反は、同じくGoDaddyが所有する他の6つのホスティングプロバイダーにも影響を及ぼしていることが判明しました。 これらには、123Reg、ドメインファクトリー、ハートインターネット、ホストヨーロッパ、メディアテンプル、tsoHostが含まれます。 カリフォルニアの開示通知で、GoDaddyは、侵入の特定の日付、2021年9月6日から11日、および2021年11月7日を提供しました。ここでの推奨事項は、これらのホスティング会社の顧客にも適用されます。

GoDaddyは本日公開されたセキュリティ開示で、ハッカーがマネージドWordPressホスティングプラットフォームにアクセスした後、最大120万人のアクティブおよび非アクティブな顧客が公開されたと述べています。 このハッキングは、2021年11月17日にGoDaddyによって最初に発見されました。

この投稿では、最近のGoDaddyハックの詳細、それが顧客に与える影響、およびGoDaddyでWordPressをホストしている顧客の場合の推奨事項について説明します。

2021年11月22日のGoDaddyのセキュリティインシデントの開示

本日発表された公安事件の開示で、GoDaddyの最高情報セキュリティ責任者であるDemetrius Comesは、GoDaddyのハッキングの詳細について次のように説明しました。

「侵害されたパスワードを使用して、許可されていないサードパーティがマネージドワードプレスのレガシーコードベースのプロビジョニングシステムにアクセスしました」と彼は説明します。 「私たちの調査は進行中であり、影響を受けるすべてのお客様に具体的な詳細を直接連絡しています。」

開示によると、GoDaddyは、2021年9月6日以降、「不正な第三者」が侵害されたパスワードを使用して次の顧客情報にアクセスしたと判断しました。

- 最大120万人のアクティブおよび非アクティブなマネージドWordPressの顧客が、電子メールアドレスと顧客番号を公開しました。 電子メールアドレスの公開は、フィッシング攻撃のリスクをもたらします。

- プロビジョニング時に設定された元のWordPress管理者パスワードが公開されました。 それらの資格情報がまだ使用されている場合、GoDaddyはそれらのパスワードをリセットします。

- アクティブな顧客の場合、 sFTPとデータベースのユーザー名とパスワードが公開されました。 GoDaddyは両方のパスワードをリセットしました。

- アクティブな顧客のサブセットについては、SSL秘密鍵が公開されました。 GoDaddyは、これらの顧客向けに新しい証明書を発行およびインストールしているところです。

GoDaddyハックの影響を受けますか?

開示によると、ハッキングはGoDaddyのマネージドWordPressホスティングプラットフォームの現在および過去の顧客の両方に影響を与えます。 これには、Basic、Delux、UltimateからeコマースまでのWordPressホスティングプランが含まれます。 この開示は、他のホスティングプランが影響を受けたかどうかを示していません。

影響を受けた場合はどうすればよいですか?

GoDaddyを使用してWordPressサイトをホストする場合、いくつかの(強力な)推奨事項があります。

1.WordPress管理者パスワードをリセットします。

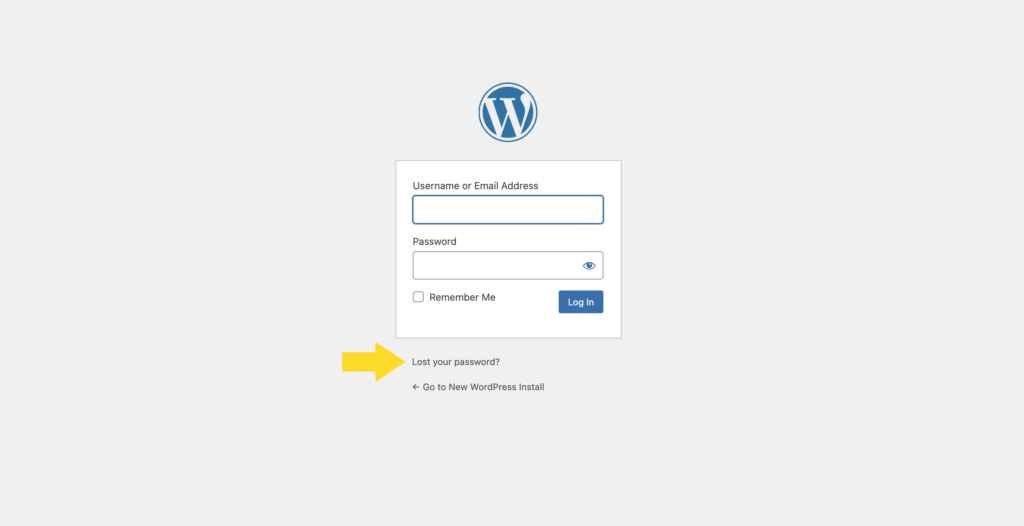

予防措置として、WordPressのパスワードをリセットしてください。 [yourURL]/wp-adminにあるWordPressログイン画面からこれを行うことができます。 パスワードを、強力で、ユニークで、複雑なものに変更します。 こちらのWordPressパスワードセキュリティのヒントをご覧ください。

2.WordPress管理者アカウントに2要素認証を実装します。

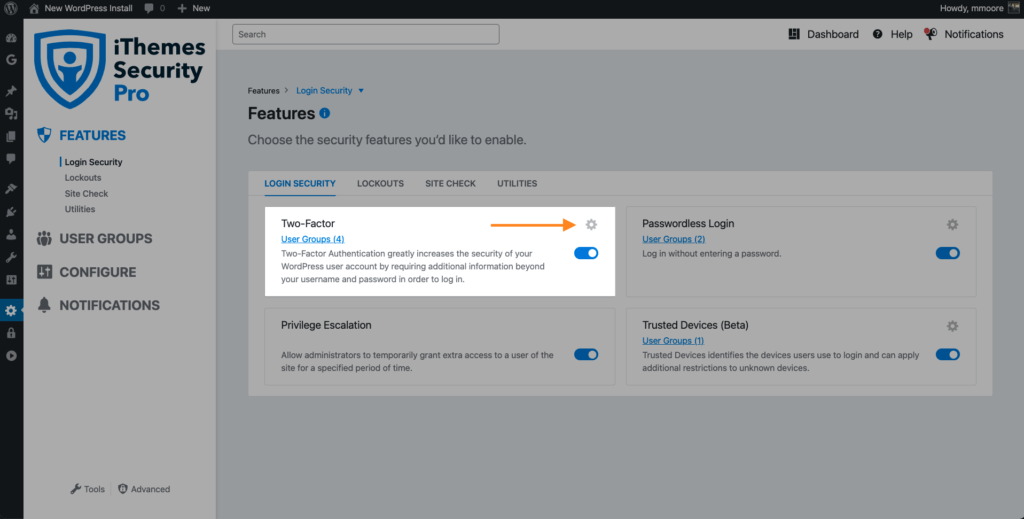

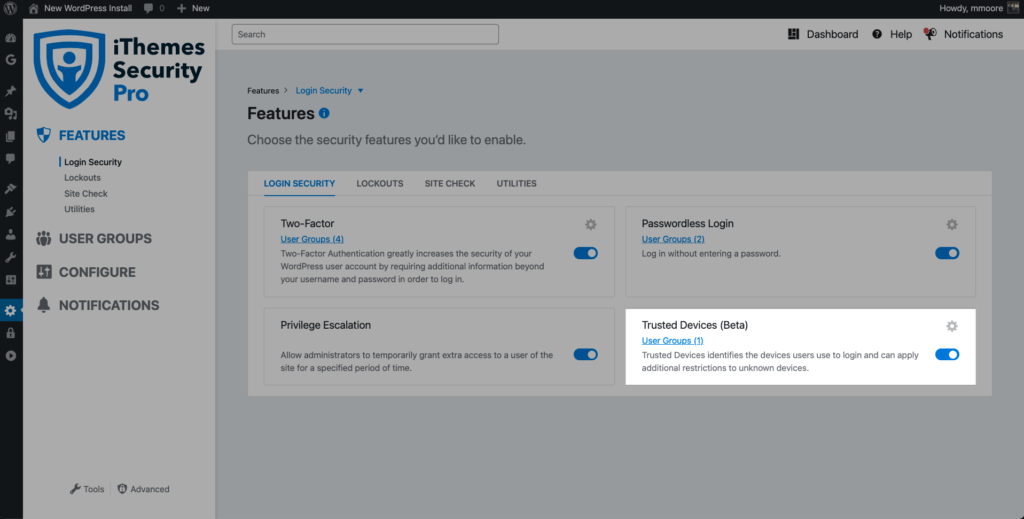

iThemes Securityプラグインを使用して、すべての管理者レベルのアカウントに対してWordPressの2要素認証を有効にします。 二要素認証は、2つの別個の検証方法を要求することにより、個人のIDを検証するプロセスです。

Two-factorはiThemesSecurityプラグインの無料機能なので、iThemesSecurityをダウンロードしてWordPressサイトにインストールしてください。

iThemesセキュリティをダウンロード

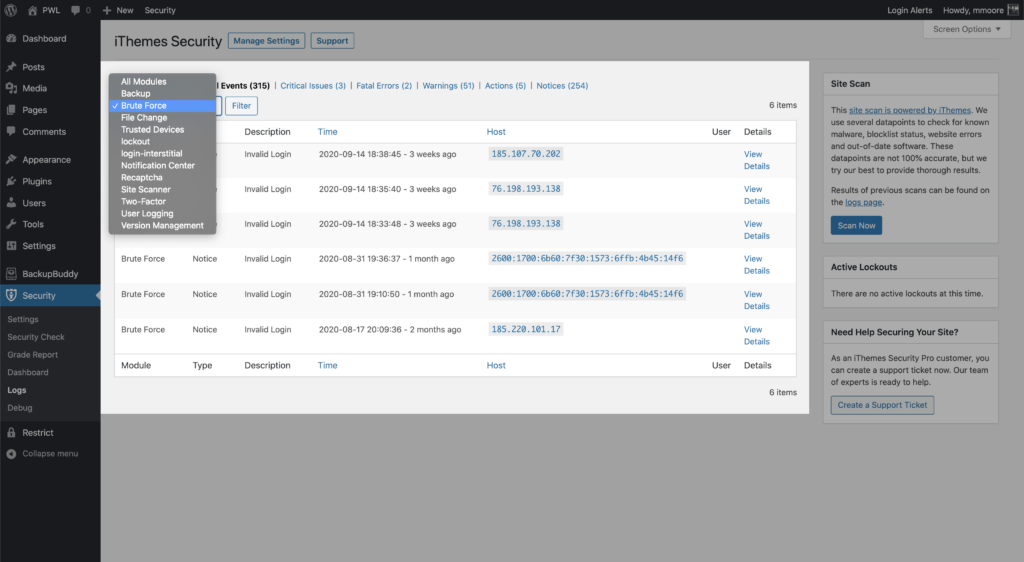

3. Webサイトのセキュリティログを確認して、管理者アカウントへの予期しないログインがないかどうかを確認します。

ウェブサイトのセキュリティロギングは、WordPressのセキュリティ戦略の重要な部分です。 ロギングとモニタリングが不十分な場合、セキュリティ違反の検出が遅れる可能性があります。

WordPressのセキュリティログには、全体的なセキュリティ戦略にいくつかの利点があります。

1.悪意のある動作を特定して停止します。 毎日、あなたが気付いていないかもしれないたくさんの活動があなたのサイトで起こっています。 これらのアクティビティの多くは、サイトのセキュリティに直接関係している可能性があります。 そのため、ロギングが非常に重要です。ハッキングや違反が発生したかどうかを知ることができるように、アクティビティが追跡されます。

2.違反を警告する可能性のあるアクティビティを見つけます。 認識されないファイル変更や疑わしいユーザーアクティビティなどのアクティビティは、ハッキングを示している可能性があります。 これが、これらのアクティビティがいつ発生したかを知ることが非常に重要であるため、違反が発生したかどうかをすばやく知ることができます。

3.どの程度のダメージが与えられたかを評価します。 WordPressのセキュリティログを使用すると、ハッキングや侵害に関連する可能性のあるファイルの変更やユーザーアクティビティを確認できます。 ログは、ハッカーが悪意のあるスクリプトを挿入したり、Webサイトに他のファイルを変更したりすることによる損害を元に戻すのに役立つ一種の証跡を提供します。

4.ハッキングされたサイトの修復を支援します。 サイトがハッキングされた場合は、迅速な調査と復旧に役立つ最良の情報が必要になります。 WordPressのセキュリティログは、ハッキングのタイムラインをガイドし、新しいユーザーの追加からサイトへの不要な製薬広告の追加まで、ハッカーが変更したすべてのものを表示できます。

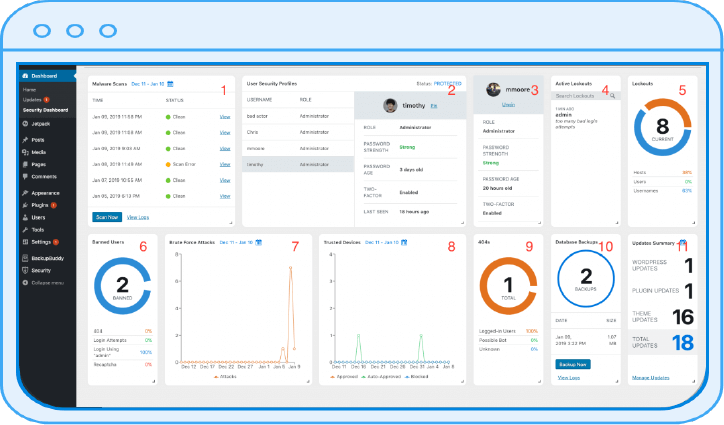

iThemes Security ProのWordPressセキュリティログを使用すると、ログイン、ユーザーの作成/登録、プラグインの追加/削除、投稿/ページへの変更などのユーザーアクティビティを簡単に追跡できます。

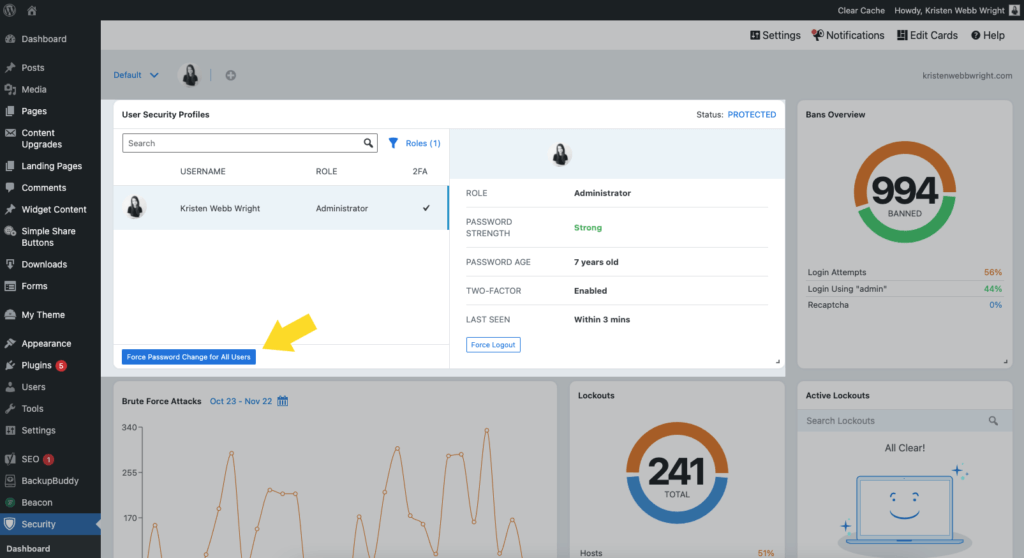

4.WordPressセキュリティダッシュボードからパスワードを強制的に変更します。

iThemes Security Proダッシュボードから、すべてのユーザーのパスワードを強制的に変更できます。 これには、ユーザーが十分な注意を払ってパスワードを変更する必要があります。

5.セッションハイジャック保護を使用して信頼できるデバイスを有効にします。

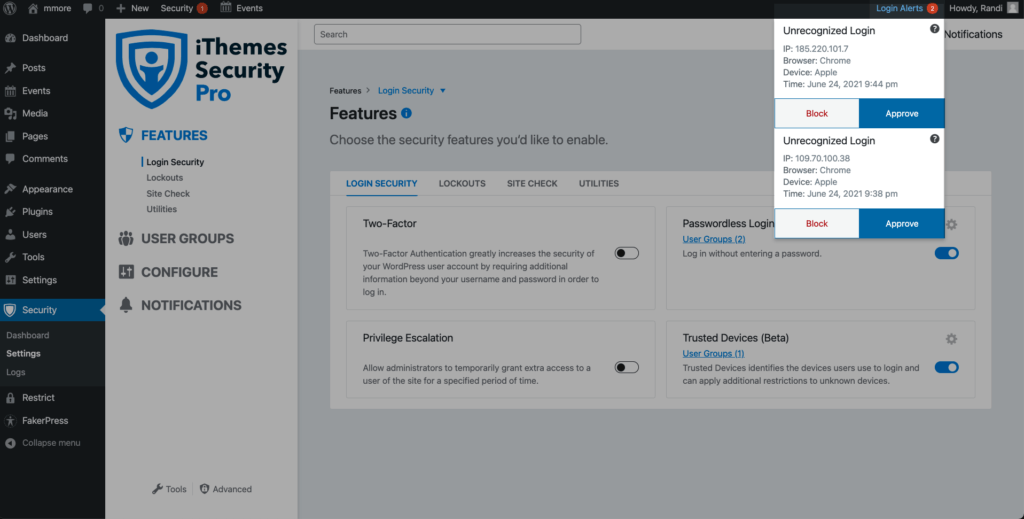

iThemes Security Proプラグインの信頼できるデバイス機能は、自分や他のユーザーがWordPressサイトにログインするために使用するデバイスを識別するために機能します。 デバイスが特定されたら、セッションハイジャック犯やその他の悪意のある人物がWebサイトに損害を与えるのを防ぐことができます。

ユーザーが認識されていないデバイスにログインすると、信頼できるデバイスは管理者レベルの機能を制限できます。 つまり、攻撃者がWordPressサイトのバックエンドに侵入できた場合、攻撃者はWebサイトに悪意のある変更を加えることができなくなります。

iThemes Security Proは、認識されていないデバイスから誰かがサイトにログインしたことを通知する電子メールも送信します。 電子メールには、ハッカーのデバイスをブロックするオプションが含まれています。

次に、承認されていないデバイスからサイトで認識されないログインが発生したことを確認できます。

フィッシングメールの増加に注意してください

セキュリティの開示で示されているように、GoDaddyの顧客の電子メールアドレスの漏洩はフィッシングのリスクをもたらす可能性があります。 GoDaddyからの不審なメールに注意してください。

フィッシングは、電子メール、ソーシャルメディア、テキストメッセージ、および電話を使用して被害者をだまし、個人情報をあきらめるサイバー攻撃方法です。 その後、攻撃者はその情報を使用して個人アカウントにアクセスしたり、個人情報詐欺を犯したりします。

フィッシングメールを見つけるための4つのヒント

- 差出人の電子メールアドレスを確認する– GoDaddyなどの企業から電子メールを受信する場合、「@」の後の送信者の電子メールアドレスの部分は企業名と一致する必要があります。 メールが企業または政府機関を表しているが、「@ gmail」などの公開メールアドレスを使用している場合、これはフィッシングメールの兆候である可能性があります。 ドメイン名の微妙なスペルミスに注意してください。 たとえば、このメールアドレス「[emailprotected]」を見てみましょう。Netflixの最後に余分な「x」があることがわかります。 スペルミスは、電子メールが詐欺師によって送信されたものであり、すぐに削除する必要があることを明確に示しています。

- 文法上の誤りを探す–文法上の誤りでいっぱいの電子メールは、悪意のある電子メールの兆候です。 すべての単語のスペルは正しいかもしれませんが、文に一貫性のある単語が欠落しています。 たとえば、「あなたのアカウントはハッキングされています。 アカウントのセキュリティに合わせてパスワードを更新してください。」 誰もが間違いを犯します。タイプミスのあるすべての電子メールがあなたを騙そうとするわけではありません。 ただし、複数の文法エラーがある場合は、応答する前に詳しく調べる必要があります。

- 疑わしい添付ファイルまたはリンクを探す–電子メールに含まれる添付ファイルまたはリンクを操作する前に、しばらく一時停止する価値があります。 メールの送信者がわからない場合は、マルウェアが含まれていてコンピュータに感染する可能性があるため、メールに含まれている添付ファイルをダウンロードしないでください。 メールが企業からのものであると主張する場合は、添付ファイルを開く前に、連絡先情報をGoogleで検索して、メールが送信されたことを確認できます。 メールにリンクが含まれている場合は、リンクの上にマウスを置くと、URLが本来あるべき場所に送信されていることを確認できます。

- 緊急の要求に注意する–詐欺師が使用する一般的なトリックは、緊急性の感覚を作り出すことです。 悪意のある電子メールは、早急な対応が必要なシナリオを作成する可能性があります。 考える時間が長いほど、詐欺師からのリクエストであると特定できる可能性が高くなります。 一般的なフィッシングの例としては、アカウントがハッキングされており、早急な対応が必要であることを通知する、ベンダーへの支払いを早急に求める「上司」からの緊急メールや銀行からの緊急メールがあります。

まとめ:より安全なWebに、一緒に

いくつかのWordPressセキュリティのベストプラクティスを使用して、侵害されたパスワードや脆弱性からサイトを守ることができます。 WordPressサイトではハッキングや侵害の脅威が高まっているため、iThemes Security Proプラグインは、毎晩少し楽に休むことができるように設計されています。

24時間年中無休のWebサイトセキュリティ監視でiThemesSecurityProを入手

WordPressセキュリティプラグインであるiThemesSecurityProは、一般的なWordPressセキュリティの脆弱性からWebサイトを保護および保護するための50以上の方法を提供します。 WordPress、2要素認証、ブルートフォース保護、強力なパスワードの適用などを使用すると、Webサイトにセキュリティの層を追加できます。