GoDaddy piraté : 5 façons de sécuriser votre site WordPress

Publié: 2021-11-26MIS À JOUR

De nouveaux détails sont apparus suite à notre message initial. La violation qui a affecté jusqu'à 1,2 million de clients d'hébergement chez GoDaddy a également affecté six autres fournisseurs d'hébergement également détenus par GoDaddy. Ceux-ci incluent 123Reg, Domain Factory, Heart Internet, Host Europe, Media Temple, tsoHost. Dans la notification de divulgation californienne, GoDaddy a fourni des dates précises pour les intrusions, du 6 au 11 septembre 2021 et du 7 novembre 2021. Les recommandations ici s'appliquent également aux clients de ces sociétés d'hébergement.

Dans une divulgation de sécurité publiée aujourd'hui, GoDaddy indique que jusqu'à 1,2 million de clients actifs et inactifs ont été exposés après que des pirates ont eu accès à sa plate-forme d'hébergement WordPress gérée. Le hack a été découvert pour la première fois par GoDaddy le 17 novembre 2021.

Dans cet article, nous déballerons quelques-uns des détails du récent piratage de GoDaddy, comment il affecte les clients et nos recommandations sur ce qu'il faut faire si vous êtes un client d'hébergement WordPress chez GoDaddy.

Divulgation des incidents de sécurité de GoDaddy le 22 novembre 2021

Dans la divulgation de l'incident de sécurité publique publiée aujourd'hui, Demetrius Comes, responsable de la sécurité de l'information chez GoDaddy, a expliqué les détails du piratage de GoDaddy :

« À l'aide d'un mot de passe compromis, un tiers non autorisé a accédé au système d'approvisionnement de notre ancienne base de code pour Managed WordPress », explique-t-il. "Notre enquête est en cours et nous contactons directement tous les clients concernés avec des détails spécifiques."

Selon la divulgation, GoDaddy a déterminé qu'à partir du 6 septembre 2021, le "tiers non autorisé" a utilisé un mot de passe compromis pour accéder aux informations client suivantes :

- Jusqu'à 1,2 million de clients WordPress gérés actifs et inactifs ont vu leur adresse e-mail et leur numéro de client exposés . L'exposition des adresses e-mail présente un risque d'attaques de phishing.

- Le mot de passe d'origine de l'administrateur WordPress qui a été défini au moment de l'approvisionnement a été exposé. Si ces informations d'identification étaient toujours utilisées, GoDaddy a réinitialisé ces mots de passe.

- Pour les clients actifs, les noms d'utilisateur et mots de passe sFTP et de base de données ont été exposés . GoDaddy a réinitialisé les deux mots de passe.

- Pour un sous-ensemble de clients actifs, la clé privée SSL a été exposée . GoDaddy est en train de délivrer et d'installer de nouveaux certificats pour ces clients.

Suis-je affecté par le GoDaddy Hack ?

Selon la divulgation, le piratage affecte à la fois les clients actuels et passés de la plate-forme d'hébergement WordPress gérée de GoDaddy. Cela inclut les plans d'hébergement WordPress de Basic, Delux, Ultimate, au commerce électronique. La divulgation n'indique pas si d'autres plans d'hébergement ont été touchés.

Que dois-je faire si je suis concerné ?

Si vous utilisez GoDaddy pour héberger votre site WordPress, nous avons quelques recommandations (fortes) :

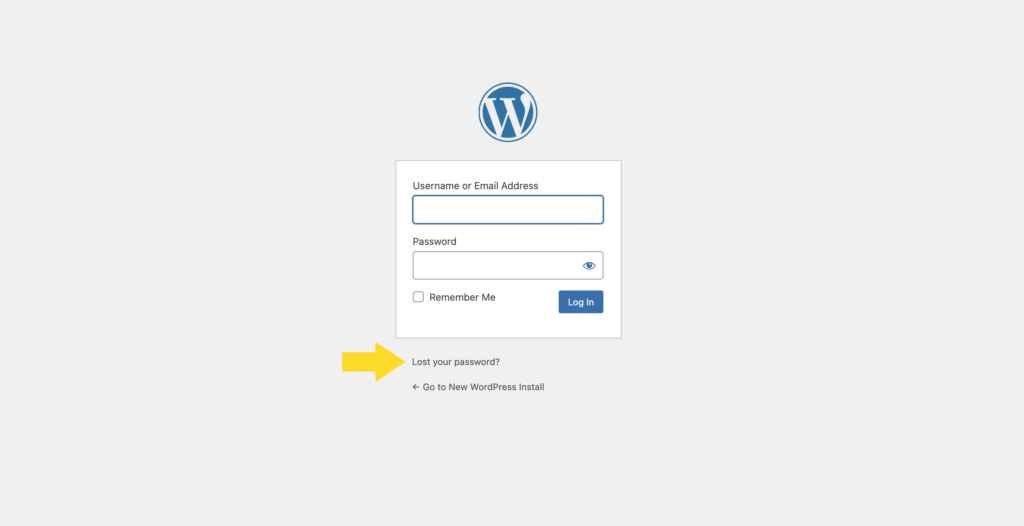

1. Réinitialisez votre mot de passe administrateur WordPress.

Par précaution, réinitialisez votre mot de passe WordPress. Vous pouvez le faire à partir de l'écran de connexion WordPress situé sur [votreURL]/wp-admin. Changez votre mot de passe pour quelque chose de fort, unique et complexe. Consultez nos conseils de sécurité de mot de passe WordPress ici.

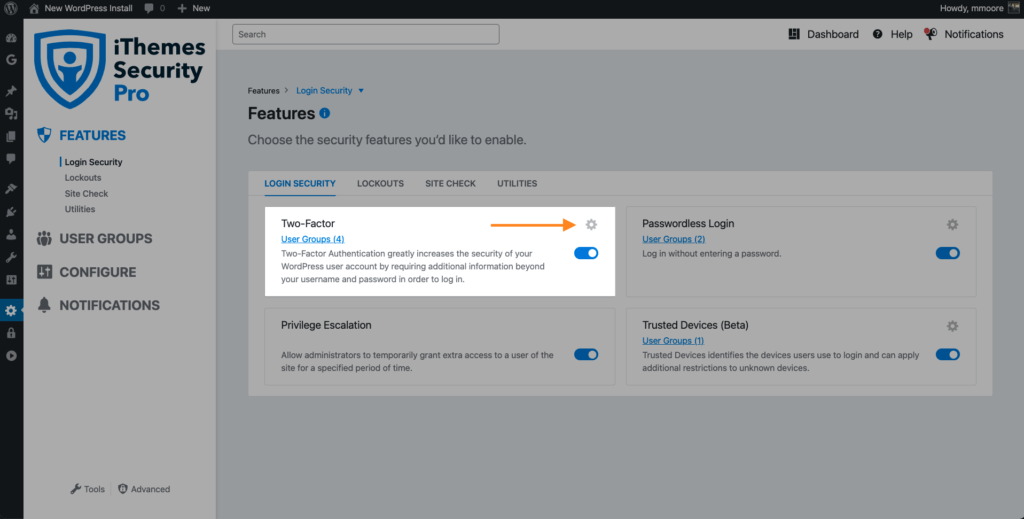

2. Implémentez une authentification à deux facteurs pour les comptes d'administrateur WordPress.

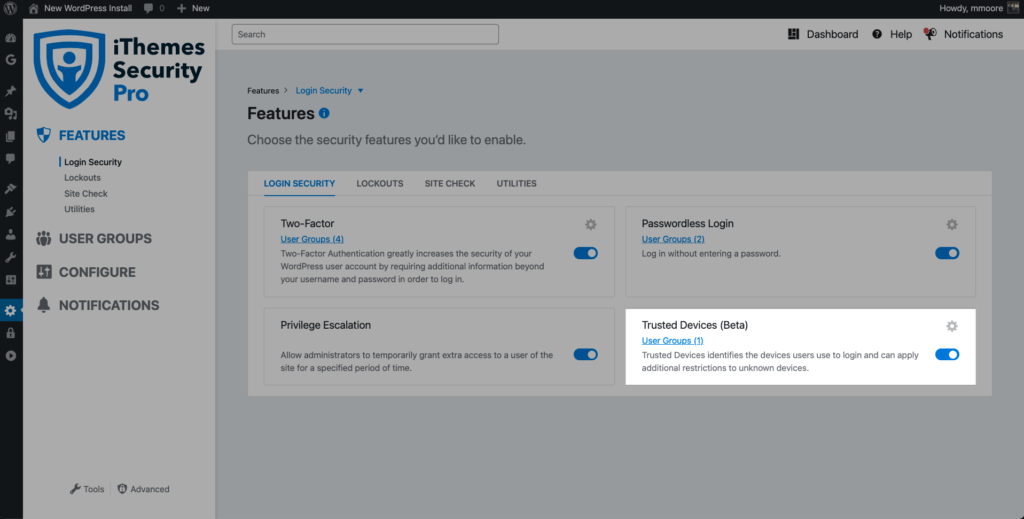

À l'aide du plugin iThemes Security, activez l'authentification à deux facteurs WordPress pour tous vos comptes de niveau administrateur. L'authentification à deux facteurs est un processus de vérification de l'identité d'une personne en exigeant deux méthodes de vérification distinctes.

Two-factor est une fonctionnalité GRATUITE du plugin iThemes Security, alors téléchargez iThemes Security et installez-le sur votre site WordPress.

Télécharger iThemes Sécurité

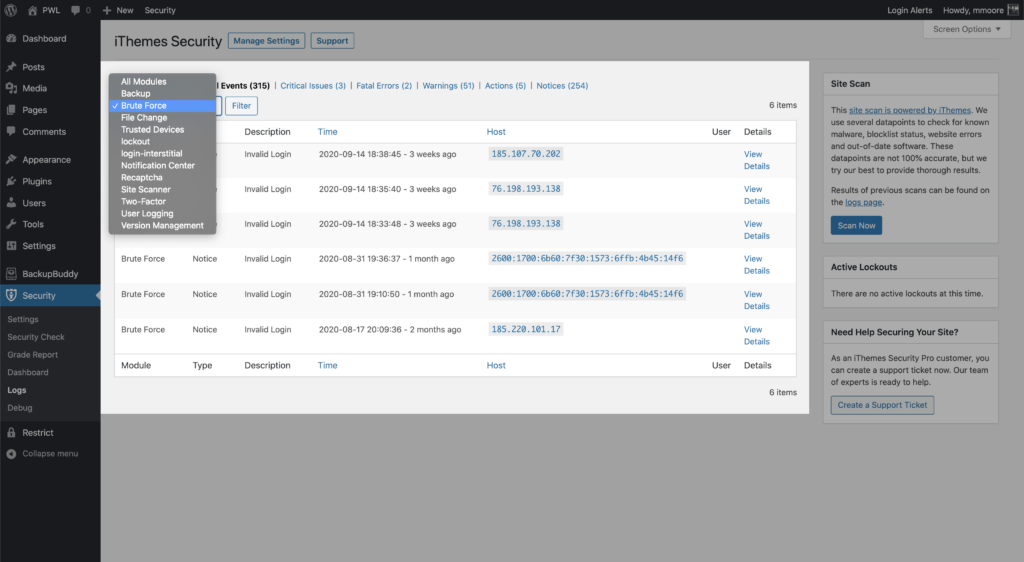

3. Consultez les journaux de sécurité de votre site Web pour voir s'il y a des connexions inattendues aux comptes d'administrateur.

La journalisation de la sécurité du site Web est un élément essentiel de votre stratégie de sécurité WordPress. Une journalisation et une surveillance insuffisantes peuvent retarder la détection d'une faille de sécurité.

Les journaux de sécurité WordPress présentent plusieurs avantages dans votre stratégie de sécurité globale :

1. Identifiez et arrêtez les comportements malveillants. Chaque jour, de nombreuses activités se produisent sur votre site dont vous n'êtes peut-être pas conscient. Bon nombre de ces activités peuvent être directement liées à la sécurité de votre site. C'est pourquoi la journalisation est si importante : les activités sont suivies afin que vous puissiez savoir si un piratage ou une violation s'est produit.

2. Repérez les activités qui peuvent vous alerter d'une violation. Des activités telles que des modifications de fichiers non reconnues ou une activité utilisateur suspecte peuvent indiquer un piratage. C'est pourquoi il est si important de savoir quand ces activités se sont produites afin que vous puissiez savoir rapidement si une violation s'est produite.

3. Évaluez l'ampleur des dégâts. Avec les journaux de sécurité WordPress, vous pouvez voir les modifications de fichiers et l'activité des utilisateurs qui peuvent être liées à un piratage ou à une violation. Les journaux vous donnent une sorte de piste qui peut aider à réparer tout dommage causé par un pirate informatique pour insérer des scripts malveillants ou apporter d'autres modifications de fichiers sur votre site Web.

4. Aide à la réparation d'un site piraté. Si votre site est piraté, vous souhaiterez disposer des meilleures informations pour vous aider dans une enquête et une récupération rapides. Les journaux de sécurité WordPress peuvent vous guider à travers la chronologie d'un piratage et montrer tout ce que le pirate a changé, de l'ajout de nouveaux utilisateurs à l'ajout de publicités pharmaceutiques indésirables sur votre site.

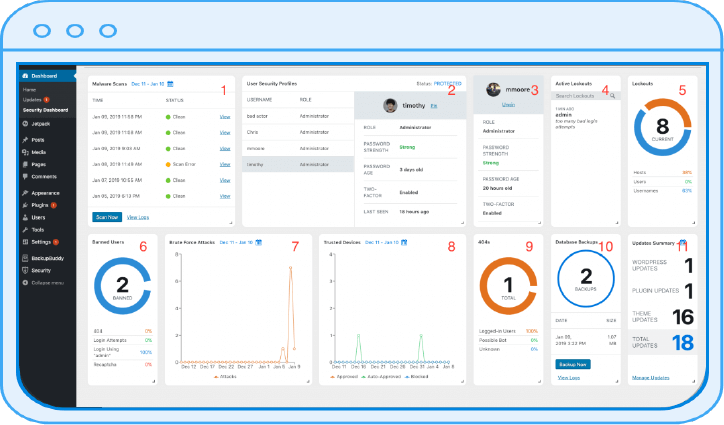

Les journaux de sécurité WordPress d'iThemes Security Pro facilitent le suivi des activités des utilisateurs, telles que les connexions, la création/l'enregistrement des utilisateurs, l'ajout/la suppression de plugins et les modifications apportées aux publications/pages.

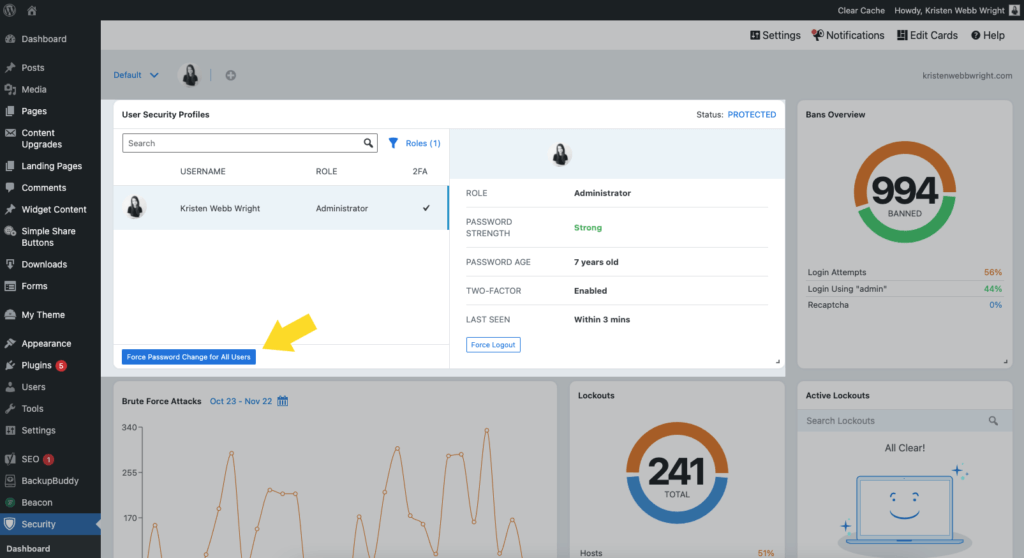

4. Forcez un changement de mot de passe depuis votre tableau de bord de sécurité WordPress.

Depuis le tableau de bord iThemes Security Pro, vous pouvez forcer un changement de mot de passe pour tous les utilisateurs. Cela obligera les utilisateurs à changer leur mot de passe par prudence.

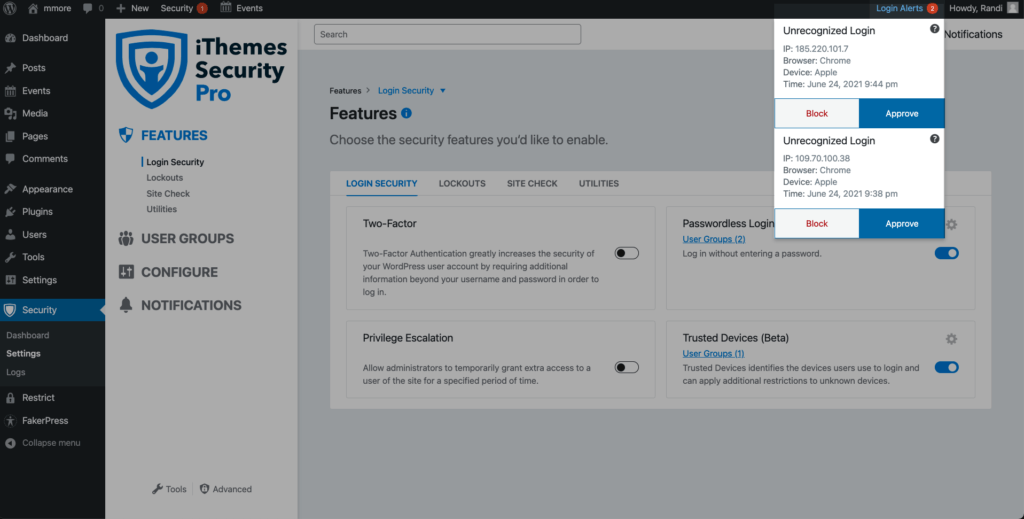

5. Activez les appareils de confiance avec la protection contre le piratage de session.

La fonction Appareils de confiance du plugin iThemes Security Pro permet d'identifier les appareils que vous et les autres utilisateurs utilisez pour vous connecter à votre site WordPress. Une fois vos appareils identifiés, nous pouvons empêcher les pirates de session et autres acteurs malveillants de causer des dommages sur votre site Web.

Lorsqu'un utilisateur s'est connecté sur un appareil non reconnu, les appareils de confiance peuvent restreindre leurs capacités de niveau administrateur. Cela signifie que si un attaquant était capable de s'introduire dans le backend de votre site WordPress, il n'aurait pas la possibilité d'apporter des modifications malveillantes à votre site Web.

iThemes Security Pro vous enverra également un e-mail vous informant que quelqu'un s'est connecté à votre site à partir d'un appareil non reconnu. L'e-mail comprend une option pour bloquer l'appareil du pirate.

Vous pourrez alors voir quand des connexions non reconnues se produisent sur votre site à partir d'appareils qui n'ont pas été approuvés.

Soyez sur vos gardes face à une augmentation des e-mails de phishing

Comme indiqué par la divulgation de sécurité, la fuite des adresses e-mail des clients GoDaddy pourrait poser un risque de phishing. Soyez à l'affût des e-mails suspects de GoDaddy.

L'hameçonnage est une méthode de cyberattaque utilisant le courrier électronique, les médias sociaux, les SMS et les appels téléphoniques pour inciter la victime à donner des informations personnelles. L'attaquant utilisera ensuite les informations pour accéder à des comptes personnels ou commettre une usurpation d'identité.

4 conseils pour repérer un e-mail de phishing

- Regardez l'adresse e-mail de l'expéditeur – Si vous recevez un e-mail d'une entreprise comme GoDaddy, la partie de l'adresse e-mail de l'expéditeur après le « @ » doit correspondre au nom de l'entreprise. Si un e-mail représente une entreprise ou une entité gouvernementale mais utilise une adresse e-mail publique telle que "@gmail", il s'agit probablement d'un e-mail de phishing. Gardez un œil sur les fautes d'orthographe subtiles du nom de domaine. Par exemple, regardons cette adresse e-mail "[email protected]" Nous pouvons voir que Netflix a un "x" supplémentaire à la fin. La faute d'orthographe est un signe clair que l'e-mail a été envoyé par un escroc et doit être supprimé immédiatement.

- Recherchez les erreurs grammaticales - Un e-mail plein d'erreurs grammaticales est le signe d'un e-mail malveillant. Tous les mots peuvent être orthographiés correctement, mais les phrases manquent de mots qui rendraient la phrase cohérente. Par exemple, "Votre compte a été piraté. Mettre à jour le mot de passe pour la sécurité du compte ». Tout le monde fait des erreurs, et tous les e-mails avec une faute de frappe ou deux ne sont pas une tentative de vous arnaquer. Cependant, plusieurs erreurs grammaticales justifient un examen plus approfondi avant de répondre.

- Recherchez les pièces jointes ou les liens suspects - Il vaut la peine de s'arrêter un instant avant d'interagir avec les pièces jointes ou les liens inclus dans un e-mail. Si vous ne reconnaissez pas l'expéditeur d'un e-mail, vous ne devez pas télécharger les pièces jointes incluses dans l'e-mail car elles pourraient contenir des logiciels malveillants et infecter votre ordinateur. Si l'e-mail prétend provenir d'une entreprise, vous pouvez rechercher ses coordonnées sur Google pour vérifier que l'e-mail a été envoyé par lui avant d'ouvrir les pièces jointes. Si un e-mail contient un lien, vous pouvez passer votre souris sur le lien pour vérifier que l'URL vous envoie là où elle devrait être.

- Méfiez-vous des demandes urgentes - Une astuce courante utilisée par les escrocs consiste à créer un sentiment d'urgence. Un e-mail malveillant peut créer un scénario nécessitant une action immédiate. Plus vous aurez le temps de réfléchir, plus vous aurez de chances d'identifier que la demande provient d'un escroc. Les exemples courants de phishing incluent cet e-mail urgent de votre « patron » vous demandant de payer un fournisseur dès que possible ou de votre banque vous informant que votre compte a été piraté et qu'une action immédiate est requise.

Conclusion : vers un Web plus sûr, ensemble

En utilisant quelques bonnes pratiques de sécurité WordPress, vous pouvez défendre votre site contre les mots de passe compromis et les vulnérabilités. Alors que la menace de piratage et de violation est en augmentation pour les sites WordPress, le plugin iThemes Security Pro a été conçu pour vous aider à vous reposer un peu plus facilement chaque nuit.

Obtenez iThemes Security Pro avec surveillance de la sécurité des sites Web 24h/24 et 7j/7

iThemes Security Pro, notre plugin de sécurité WordPress, propose plus de 50 façons de sécuriser et de protéger votre site Web contre les vulnérabilités de sécurité courantes de WordPress. Avec WordPress, l'authentification à deux facteurs, la protection contre la force brute, l'application d'un mot de passe fort, etc., vous pouvez ajouter des couches de sécurité supplémentaires à votre site Web.