GoDaddy Hackeado: 5 maneiras de proteger seu site WordPress

Publicados: 2021-11-26ATUALIZADA

Novos detalhes surgiram após nosso post original. A violação que afetou até 1,2 milhão de clientes de hospedagem na GoDaddy também afetou seis outros provedores de hospedagem também de propriedade da GoDaddy. Estes incluem 123Reg, Domain Factory, Heart Internet, Host Europe, Media Temple, tsoHost. Na notificação de divulgação da Califórnia, a GoDaddy forneceu datas específicas para as invasões, de 6 a 11 de setembro de 2021 e 7 de novembro de 2021. As recomendações aqui também são aplicáveis aos clientes dessas empresas de hospedagem.

Em uma divulgação de segurança publicada hoje, a GoDaddy diz que até 1,2 milhão de clientes ativos e inativos foram expostos depois que hackers obtiveram acesso à sua plataforma de hospedagem WordPress gerenciada. O hack foi descoberto pela GoDaddy em 17 de novembro de 2021.

Neste post, vamos desvendar alguns dos detalhes do hack GoDaddy recente, como isso afeta os clientes e nossas recomendações sobre o que fazer se você for um cliente de hospedagem WordPress na GoDaddy.

Divulgação de incidentes de segurança da GoDaddy em 22 de novembro de 2021

Na divulgação do incidente de segurança pública divulgada hoje, Demetrius Comes, diretor de segurança da informação da GoDaddy, explicou os detalhes do hack da GoDaddy:

“Usando uma senha comprometida, um terceiro não autorizado acessou o sistema de provisionamento em nossa base de código legada para o Managed WordPress”, explica ele. “Nossa investigação está em andamento e estamos entrando em contato diretamente com todos os clientes afetados com detalhes específicos”.

De acordo com a divulgação, a GoDaddy determinou que, a partir de 6 de setembro de 2021, o “terceiro não autorizado” usou uma senha comprometida para obter acesso às seguintes informações do cliente:

- Até 1,2 milhão de clientes Managed WordPress ativos e inativos tiveram seu endereço de e-mail e número de cliente expostos . A exposição de endereços de e-mail apresenta risco de ataques de phishing.

- A senha de administrador do WordPress original que foi definida no momento do provisionamento foi exposta. Se essas credenciais ainda estiverem em uso, o GoDaddy redefinirá essas senhas.

- Para clientes ativos, os nomes de usuário e senhas do sFTP e do banco de dados foram expostos . O GoDaddy redefine as duas senhas.

- Para um subconjunto de clientes ativos, a chave privada SSL foi exposta . A GoDaddy está em processo de emissão e instalação de novos certificados para esses clientes.

Sou afetado pelo hack GoDaddy?

De acordo com a divulgação, o hack afeta os clientes atuais e anteriores da plataforma de hospedagem WordPress gerenciada da GoDaddy. Isso inclui planos de hospedagem WordPress de Basic, Delux, Ultimate e Ecommerce. A divulgação não indica se outros planos de hospedagem foram impactados.

O que devo fazer se for afetado?

Se você usa o GoDaddy para hospedar seu site WordPress, temos algumas recomendações (fortes):

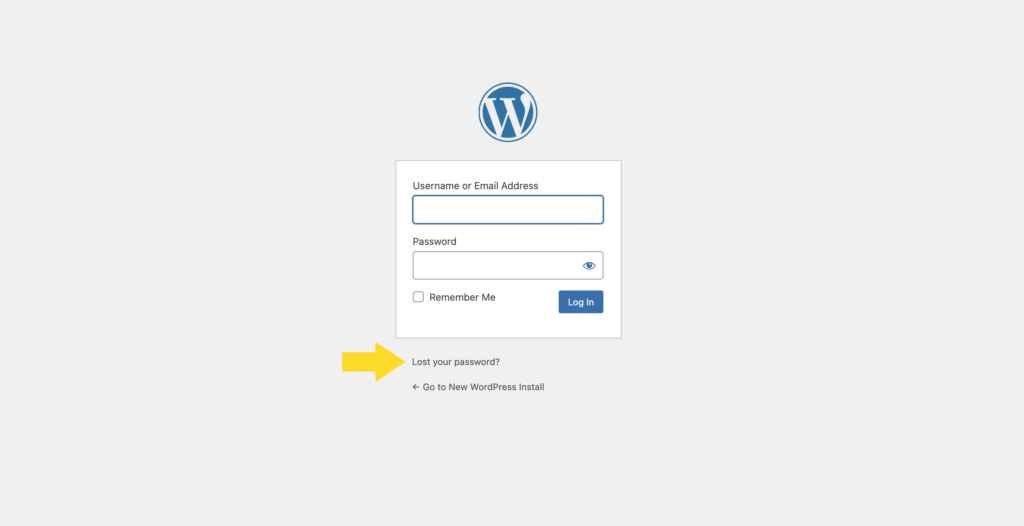

1. Redefina sua senha de administrador do WordPress.

Como precaução, redefina sua senha do WordPress. Você pode fazer isso na tela de login do WordPress localizada em [yourURL]/wp-admin. Altere sua senha para algo forte, exclusivo e complexo. Veja nossas dicas de segurança de senha do WordPress aqui.

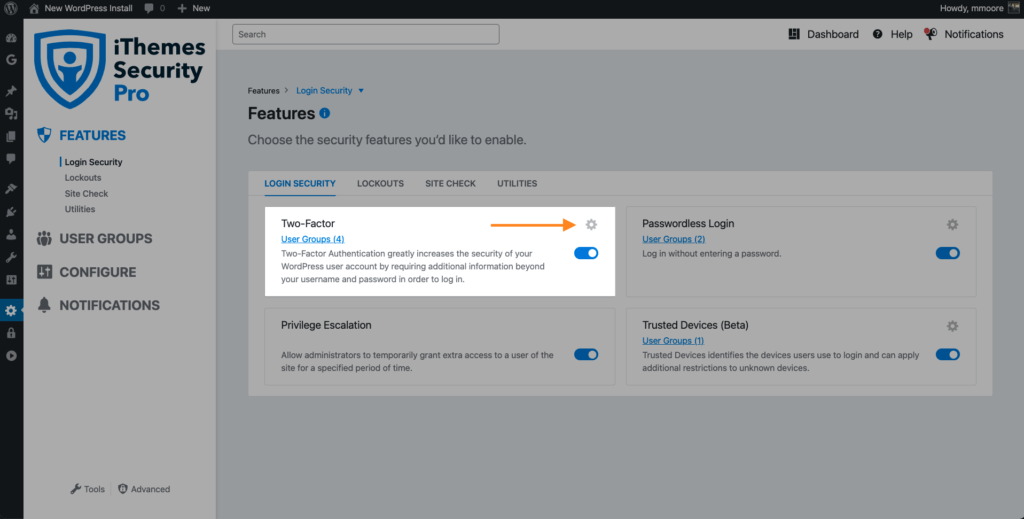

2. Implemente a autenticação de dois fatores para contas de administrador do WordPress.

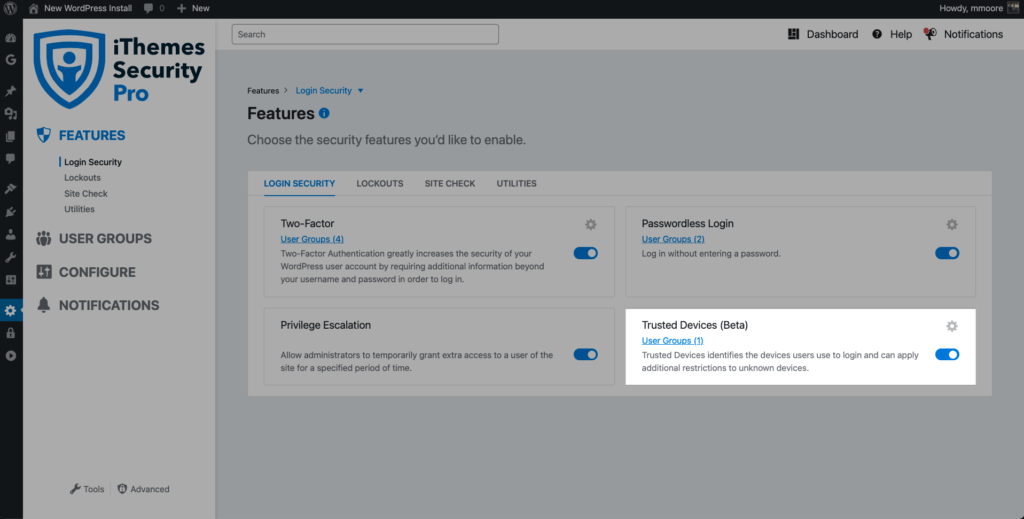

Usando o plugin iThemes Security, ative a autenticação de dois fatores do WordPress para todas as suas contas de nível de administrador. A autenticação de dois fatores é um processo de verificação da identidade de uma pessoa, exigindo dois métodos separados de verificação.

Dois fatores é um recurso GRATUITO no plugin iThemes Security, então baixe o iThemes Security e instale-o em seu site WordPress.

Baixar iThemes Security

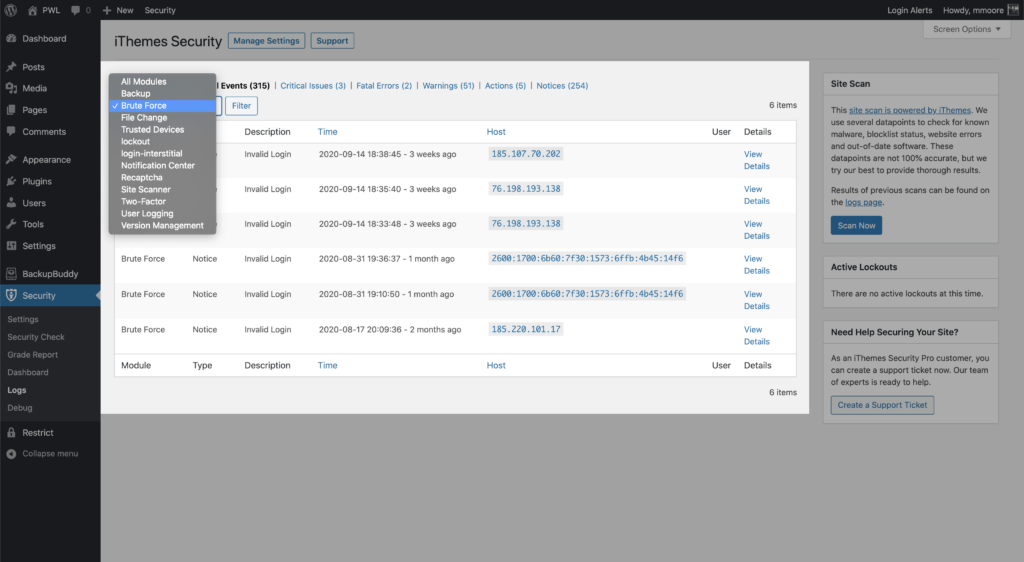

3. Revise os logs de segurança do seu site para ver se há logins inesperados em contas de administrador.

O registro de segurança do site é uma parte essencial da sua estratégia de segurança do WordPress. Registro e monitoramento insuficientes podem levar a um atraso na detecção de uma violação de segurança.

Os logs de segurança do WordPress têm vários benefícios em sua estratégia geral de segurança:

1. Identifique e interrompa o comportamento malicioso. Todos os dias, muitas atividades estão acontecendo em seu site das quais você pode não estar ciente. Muitas dessas atividades podem estar diretamente relacionadas à segurança do seu site. É por isso que o registro é tão importante: as atividades são rastreadas para que você possa saber se ocorreu uma invasão ou violação.

2. Identifique atividades que possam alertá-lo sobre uma violação. Atividades como alterações de arquivos não reconhecidas ou atividades suspeitas de usuários podem indicar um hack. É por isso que é tão importante saber quando essas atividades ocorreram para que você possa saber rapidamente se ocorreu uma violação.

3. Avalie quanto dano foi causado. Com os logs de segurança do WordPress, você pode ver as alterações nos arquivos e a atividade do usuário que pode estar relacionada a um hack ou violação. Os logs fornecem uma espécie de trilha que pode ajudar a desfazer qualquer dano causado por um hacker para inserir scripts maliciosos ou fazer outras alterações de arquivo em seu site.

4. Auxiliar no reparo de um site invadido. Se o seu site for invadido, você desejará ter as melhores informações para auxiliar em uma rápida investigação e recuperação. Os logs de segurança do WordPress podem guiá-lo pela linha do tempo de um hack e mostrar tudo o que o hacker mudou, desde a adição de novos usuários até a adição de anúncios farmacêuticos indesejados em seu site.

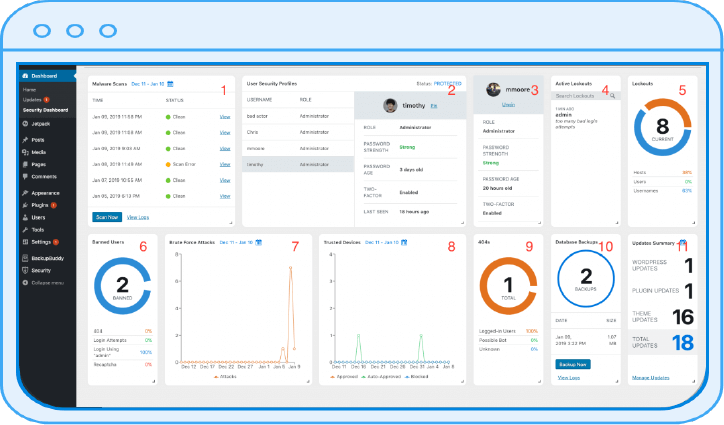

Os logs de segurança do WordPress do iThemes Security Pro facilitam o rastreamento da atividade do usuário, como logins, criação/registro de usuários, adição/remoção de plugins e alterações em postagens/páginas.

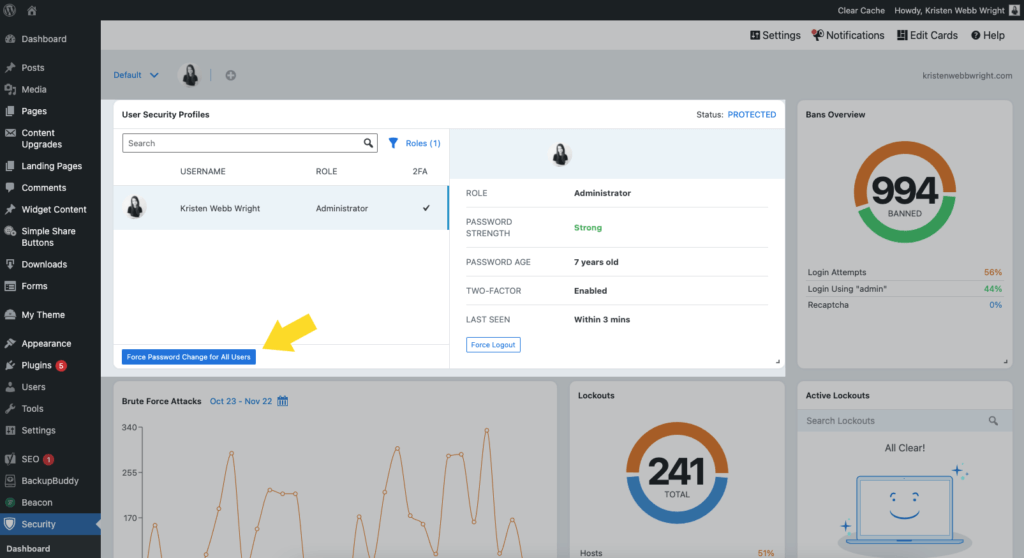

4. Force uma alteração de senha no painel de segurança do WordPress.

No painel do iThemes Security Pro, você pode forçar uma alteração de senha para todos os usuários. Isso exigirá que os usuários alterem suas senhas com muita cautela.

5. Habilite Dispositivos Confiáveis com Proteção contra Seqüestro de Sessão.

O recurso Dispositivos confiáveis no plug-in iThemes Security Pro funciona para identificar os dispositivos que você e outros usuários usam para fazer login no seu site WordPress. Depois que seus dispositivos forem identificados, podemos impedir que sequestradores de sessão e outros agentes mal-intencionados causem danos ao seu site.

Quando um usuário faz login em um dispositivo não reconhecido, os Dispositivos confiáveis podem restringir seus recursos de nível de administrador. Isso significa que, se um invasor conseguir invadir o back-end do seu site WordPress, ele não poderá fazer alterações maliciosas em seu site.

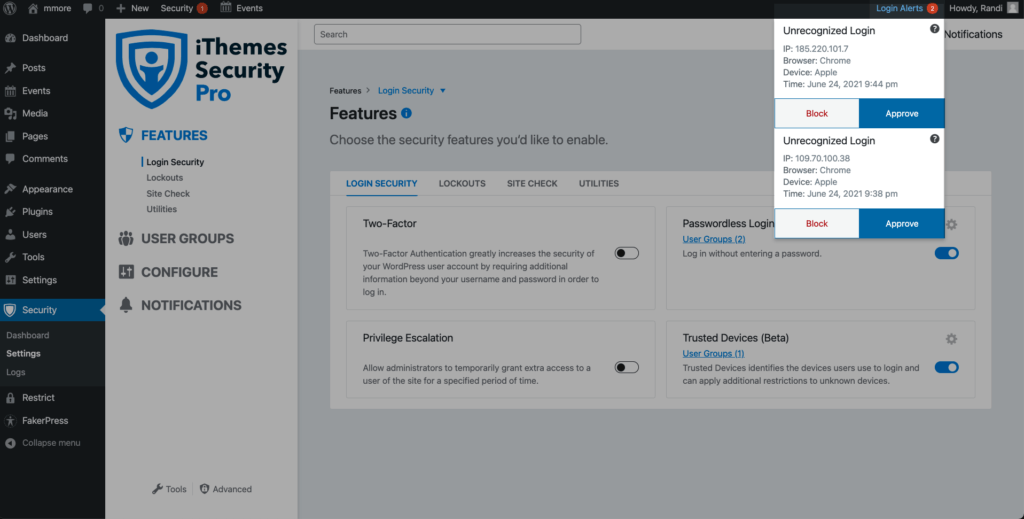

O iThemes Security Pro também lhe enviará um e-mail informando que alguém fez login no seu site a partir de um dispositivo não reconhecido. O e-mail inclui uma opção para bloquear o dispositivo do hacker.

Em seguida, você poderá ver quando ocorrem logins não reconhecidos em seu site de dispositivos que não foram aprovados.

Esteja atento ao aumento de e-mails de phishing

Conforme indicado pela divulgação de segurança, o vazamento de endereços de e-mail de clientes da GoDaddy pode representar um risco de phishing. Fique atento a e-mails suspeitos do GoDaddy.

Phishing é um método de ataque cibernético que usa e-mail, mídia social, mensagens de texto e telefonemas para induzir a vítima a fornecer informações pessoais. O invasor usará as informações para acessar contas pessoais ou cometer fraude de identidade.

4 dicas para identificar um e-mail de phishing

- Observe o endereço de e-mail do remetente – Se você receber um e-mail de uma empresa como a GoDaddy, a parte do endereço de e-mail do remetente após o “@” deve corresponder ao nome da empresa. Se um e-mail representar uma empresa ou entidade governamental, mas estiver usando um endereço de e-mail público como “@gmail”, isso provavelmente é um sinal de e-mail de phishing. Fique atento a erros de ortografia sutis do nome de domínio. Por exemplo, vejamos este endereço de e-mail “[email protected]”. Podemos ver que a Netflix tem um “x” extra no final. O erro de ortografia é um sinal claro de que o e-mail foi enviado por um golpista e deve ser excluído imediatamente.

- Procure por erros gramaticais – Um e-mail cheio de erros gramaticais é sinal de um e-mail malicioso. Todas as palavras podem ser escritas corretamente, mas as frases estão faltando palavras que tornariam a frase coerente. Por exemplo, “Sua conta foi hackeada. Atualize a senha para a segurança da conta”. Todo mundo comete erros, e nem todo e-mail com um ou dois erros de digitação é uma tentativa de enganá-lo. No entanto, vários erros gramaticais garantem uma análise mais detalhada antes de responder.

- Procure anexos ou links suspeitos – vale a pena pausar por um momento antes de interagir com qualquer anexo ou link incluído em um e-mail. Se você não reconhecer o remetente de um e-mail, não baixe nenhum anexo incluído no e-mail, pois ele pode conter malware e infectar seu computador. Se o e-mail alegar ser de uma empresa, você pode pesquisar no Google as informações de contato para verificar se o e-mail foi enviado por ela antes de abrir qualquer anexo. Se um e-mail contiver um link, você pode passar o mouse sobre o link para verificar se o URL está enviando para onde deveria estar.

- Cuidado com solicitações urgentes – Um truque comum usado por golpistas é criar um senso de urgência. Um email malicioso pode fabricar um cenário que precisa de ação imediata. Quanto mais tempo você tiver para pensar, maior a chance de identificar que a solicitação é proveniente de um golpista. Exemplos comuns de phishing incluem aquele e-mail urgente do seu “chefe” pedindo que você pague um fornecedor o mais rápido possível ou do seu banco informando que sua conta foi invadida e uma ação imediata é necessária.

Conclusão: para uma Web mais segura, juntos

Usando algumas práticas recomendadas de segurança do WordPress, você pode defender seu site de senhas e vulnerabilidades comprometidas. Como a ameaça de hacks e violações está aumentando para sites WordPress, o plug-in iThemes Security Pro foi projetado para ajudá-lo a descansar um pouco mais a cada noite.

Obtenha o iThemes Security Pro com monitoramento de segurança de sites 24 horas por dia, 7 dias por semana

O iThemes Security Pro, nosso plugin de segurança do WordPress, oferece mais de 50 maneiras de proteger seu site contra vulnerabilidades comuns de segurança do WordPress. Com o WordPress, autenticação de dois fatores, proteção de força bruta, aplicação de senha forte e muito mais, você pode adicionar camadas extras de segurança ao seu site.