Hacked GoDaddy: 5 moduri de a vă asigura site-ul WordPress

Publicat: 2021-11-26ACTUALIZAT

Noi detalii au apărut în urma postării noastre inițiale. S-a constatat că încălcarea care a afectat până la 1,2 milioane de clienți de găzduire la GoDaddy afectează și alți șase furnizori de găzduire deținuți de asemenea de GoDaddy. Acestea includ 123Reg, Domain Factory, Heart Internet, Host Europe, Media Temple, tsoHost. În notificarea de divulgare din California, GoDaddy a furnizat date specifice pentru intruziuni, 6-11 septembrie 2021 și 7 noiembrie 2021. Recomandările de aici sunt aplicabile și pentru clienții acelor companii de găzduire.

Într-o dezvăluire de securitate publicată astăzi, GoDaddy spune că până la 1,2 milioane de clienți activi și inactivi au fost expuși după ce hackerii au obținut acces la platforma de găzduire WordPress gestionată. Hack-ul a fost descoperit pentru prima dată de GoDaddy pe 17 noiembrie 2021.

În această postare, vom despacheta câteva dintre detaliile recentului hack GoDaddy, cum îi afectează pe clienți și recomandările noastre despre ce să faceți dacă sunteți client de găzduire WordPress la GoDaddy.

Dezvăluirea incidentului de securitate de la GoDaddy pe 22 noiembrie 2021

În dezvăluirea incidentului de securitate publică publicată astăzi, Demetrius Comes, Chief Information Security Officer GoDaddy, a explicat detaliile hack-ului GoDaddy:

„Folosind o parolă compromisă, o terță parte neautorizată a accesat sistemul de furnizare din baza noastră de coduri moștenite pentru WordPress gestionat”, explică el. „Investigația noastră este în desfășurare și contactăm direct toți clienții afectați cu detalii specifice.”

Conform dezvăluirii, GoDaddy a stabilit că începând cu 6 septembrie 2021, „terțul neautorizat” a folosit o parolă compromisă pentru a obține acces la următoarele informații despre clienți:

- Până la 1,2 milioane de clienți WordPress gestionați activi și inactivi au avut adresa de e-mail și numărul de client expuse . Expunerea adreselor de e-mail prezintă riscul unor atacuri de tip phishing.

- Parola de administrator WordPress inițială care a fost setată în momentul furnizării a fost expusă. Dacă acele acreditări erau încă utilizate, GoDaddy reseta acele parole.

- Pentru clienții activi, sFTP și numele de utilizator și parolele bazei de date au fost expuse . GoDaddy reseta ambele parole.

- Pentru un subset de clienți activi, cheia privată SSL a fost expusă . GoDaddy este în proces de emitere și instalare de noi certificate pentru acești clienți.

Sunt afectat de hack-ul GoDaddy?

Conform dezvăluirii, hack-ul afectează atât clienții actuali, cât și foștii ai platformei de găzduire WordPress gestionată de GoDaddy. Aceasta include planuri de găzduire WordPress de la Basic, Delux, Ultimate până la E-commerce. Dezvăluirea nu indică dacă alte planuri de găzduire au fost afectate.

Ce ar trebui să fac dacă sunt afectat?

Dacă utilizați GoDaddy pentru a vă găzdui site-ul WordPress, avem câteva recomandări (puternice):

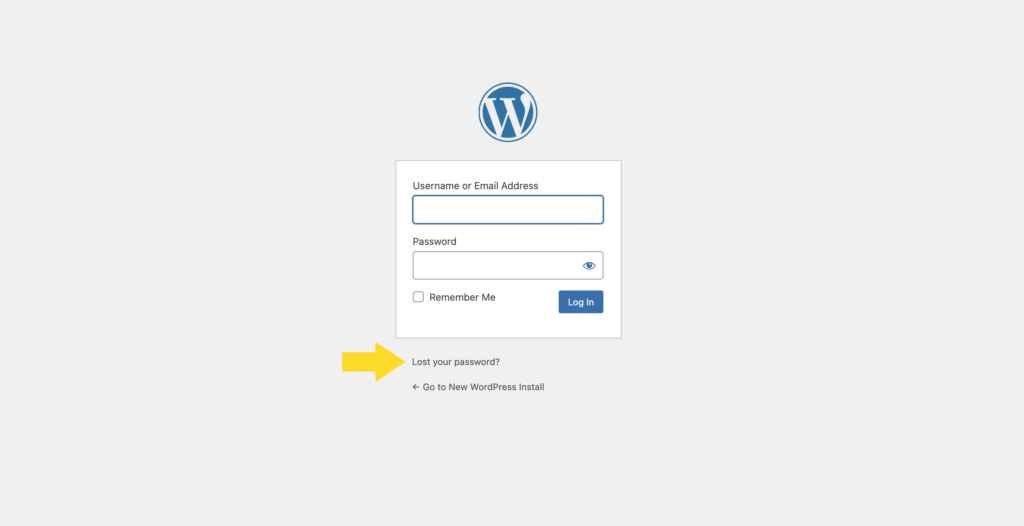

1. Resetați parola de administrator WordPress.

Ca măsură de precauție, resetați parola WordPress. Puteți face acest lucru din ecranul de conectare WordPress situat la [URL-ul vostru]/wp-admin. Schimbați-vă parola cu ceva puternic, unic și complex. Vezi aici sfaturile noastre de securitate pentru parola WordPress.

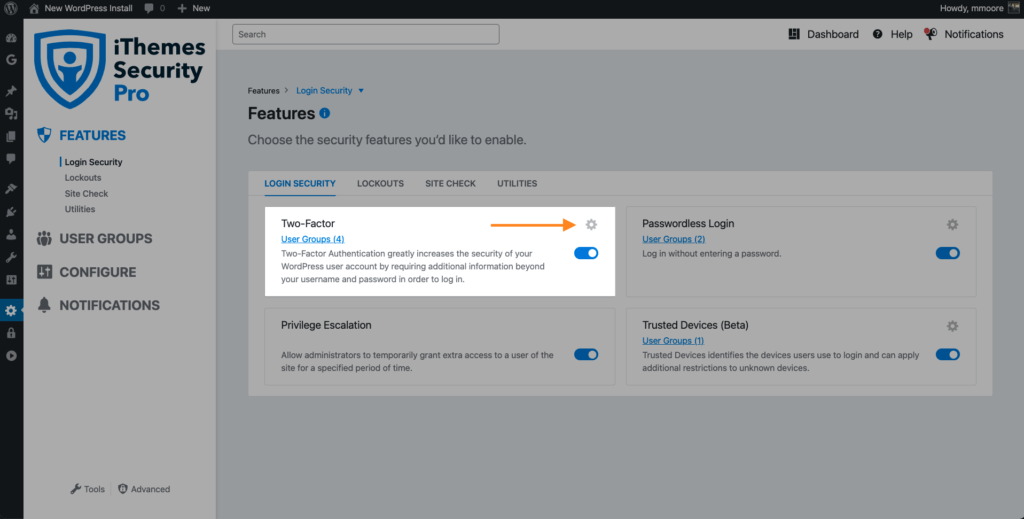

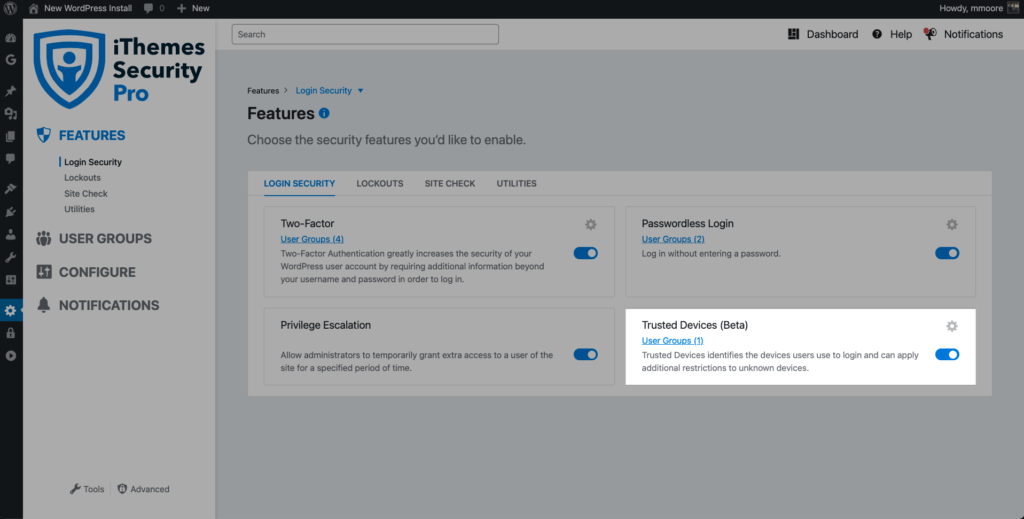

2. Implementați autentificarea cu doi factori pentru conturile de administrator WordPress.

Folosind pluginul iThemes Security, activați autentificarea cu doi factori WordPress pentru toate conturile dvs. la nivel de administrator. Autentificarea cu doi factori este un proces de verificare a identității unei persoane prin necesitatea a două metode separate de verificare.

Two-factor este o caracteristică GRATUITĂ a pluginului iThemes Security, așa că descărcați iThemes Security și instalați-l pe site-ul dvs. WordPress.

Descărcați iThemes Security

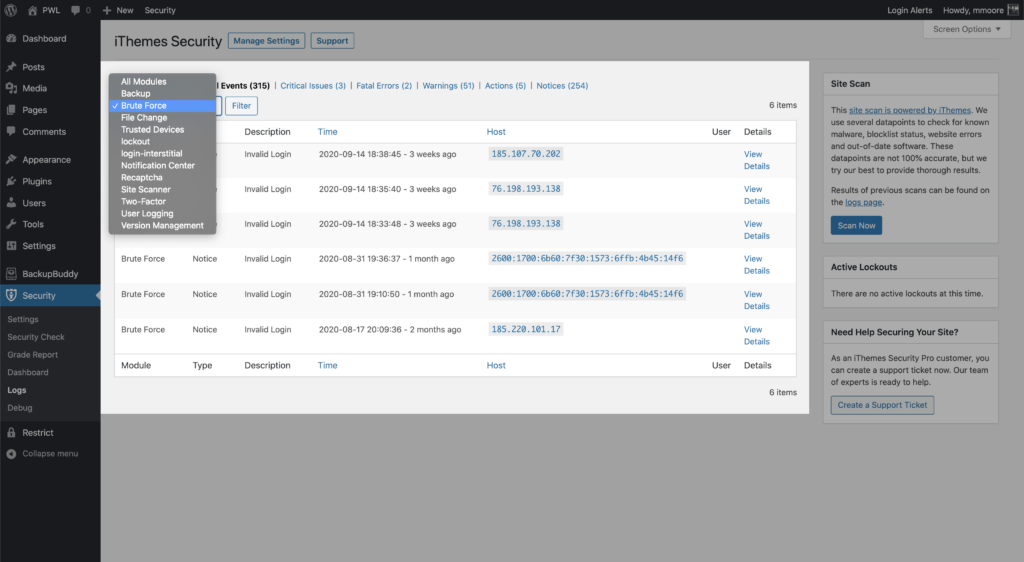

3. Examinați jurnalele de securitate ale site-ului dvs. web pentru a vedea dacă există autentificări neașteptate la conturile de administrator.

Înregistrarea securității site-ului web este o parte esențială a strategiei dvs. de securitate WordPress. Înregistrarea și monitorizarea insuficiente pot duce la o întârziere în detectarea unei breșe de securitate.

Jurnalele de securitate WordPress au mai multe beneficii în strategia ta generală de securitate:

1. Identificați și opriți comportamentul rău intenționat. În fiecare zi, pe site-ul dvs. au loc multe activități de care este posibil să nu fiți conștient. Multe dintre aceste activități pot fi direct legate de securitatea site-ului dvs. De aceea, înregistrarea în jurnal este atât de importantă: activitățile sunt urmărite, astfel încât să puteți ști dacă a avut loc un hack sau o încălcare.

2. Identificați activitatea care vă poate avertiza cu privire la o încălcare. Activități precum modificări de fișiere nerecunoscute sau activități suspecte ale utilizatorului pot indica un hack. Acesta este ceea ce este atât de important să știți când au avut loc aceste activități, astfel încât să puteți ști rapid dacă a avut loc o încălcare.

3. Evaluează cât de mult daune a fost făcută. Cu jurnalele de securitate WordPress, puteți vedea modificările fișierelor și activitatea utilizatorului care poate fi legată de un hack sau o încălcare. Jurnalele vă oferă un fel de urmărire care poate ajuta la anularea oricăror daune produse de un hacker pentru a insera scripturi rău intenționate sau pentru a face alte modificări ale fișierelor pe site-ul dvs.

4. Asistent în repararea unui site piratat. Dacă site-ul dvs. este piratat, veți dori să aveți cele mai bune informații pentru a ajuta la o investigație și recuperare rapidă. Jurnalele de securitate WordPress vă pot ghida prin cronologia unui hack și să arate tot ce a schimbat hackerul, de la adăugarea de noi utilizatori până la adăugarea de anunțuri farmaceutice nedorite pe site-ul dvs.

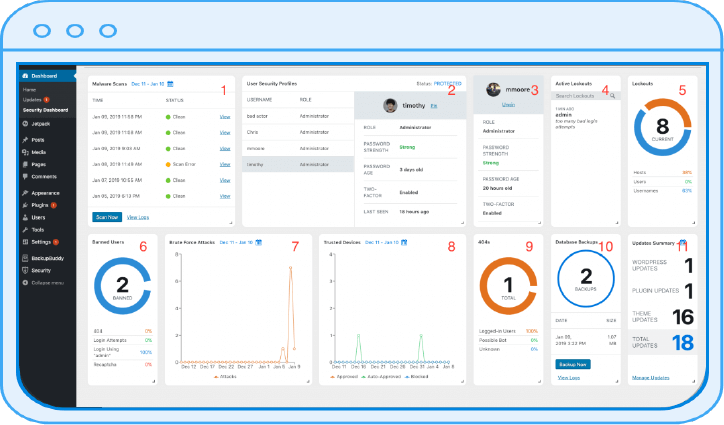

Jurnalele de securitate WordPress de la iThemes Security Pro facilitează urmărirea activității utilizatorului, cum ar fi autentificarea, crearea/înregistrarea utilizatorilor, adăugarea/eliminarea pluginurilor și modificările postărilor/paginilor.

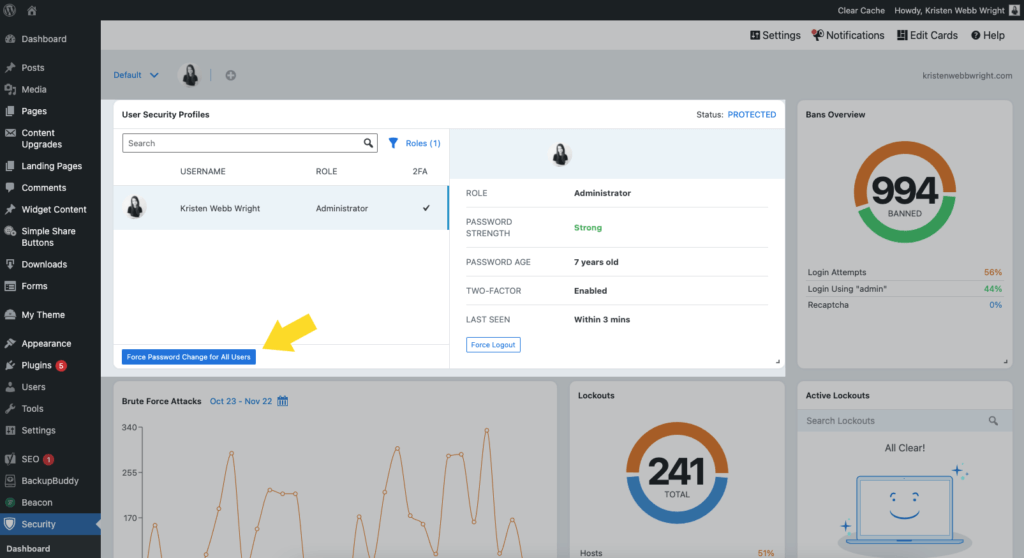

4. Forțați schimbarea parolei din tabloul de bord de securitate WordPress.

Din tabloul de bord iThemes Security Pro, puteți forța schimbarea parolei pentru toți utilizatorii. Acest lucru va cere utilizatorilor să-și schimbe parola dintr-o abundență de precauție.

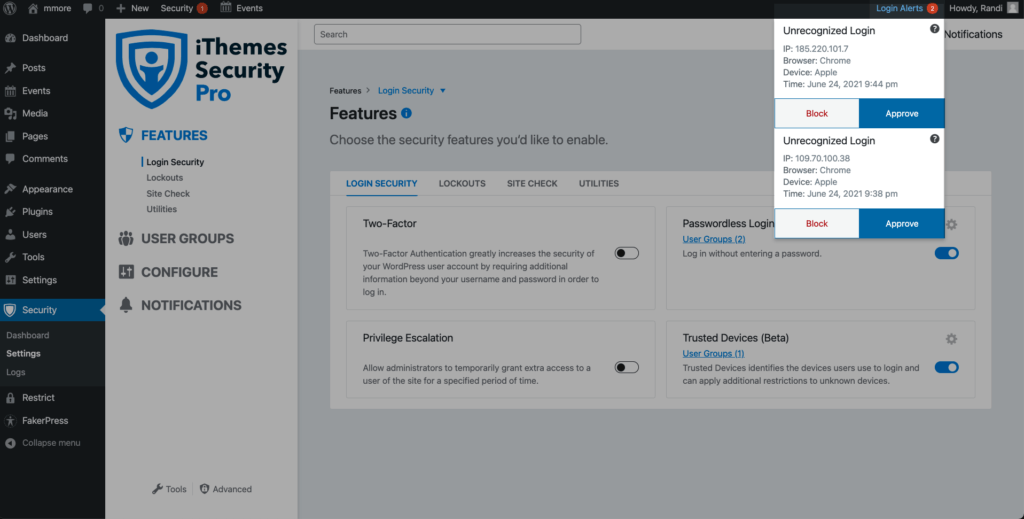

5. Activați dispozitivele de încredere cu protecție împotriva deturnării sesiunii.

Funcția Dispozitive de încredere din pluginul iThemes Security Pro funcționează pentru a identifica dispozitivele pe care dvs. și alți utilizatori le utilizați pentru a vă conecta la site-ul dvs. WordPress. După ce dispozitivele dvs. sunt identificate, putem împiedica piratatorii de sesiune și alți actori răi să facă daune site-ului dvs.

Când un utilizator s-a conectat pe un dispozitiv nerecunoscut, dispozitivele de încredere își pot restricționa capacitățile la nivel de administrator. Aceasta înseamnă că, dacă un atacator ar putea pătrunde în backend-ul site-ului tău WordPress, nu ar avea capacitatea de a face modificări rău intenționate site-ului tău.

iThemes Security Pro vă va trimite, de asemenea, un e-mail care vă anunță că cineva s-a conectat la site-ul dvs. de pe un dispozitiv nerecunoscut. E-mailul include o opțiune de blocare a dispozitivului hackerului.

Apoi, veți putea vedea când apar conectări nerecunoscute pe site-ul dvs. de pe dispozitive care nu au fost aprobate.

Fiți în gardă pentru o creștere a e-mailurilor de phishing

După cum se arată în dezvăluirea de securitate, scurgerea adreselor de e-mail ale clienților GoDaddy ar putea prezenta un risc de phishing. Fii atent la e-mailurile suspecte de la GoDaddy.

Phishingul este o metodă de atac cibernetic care folosește e-mailul, rețelele sociale, mesajele text și apelurile telefonice pentru a păcăli victima să renunțe la informații personale. Atacatorul va folosi apoi informațiile pentru a accesa conturi personale sau pentru a comite fraude de identitate.

4 sfaturi pentru a detecta un e-mail de phishing

- Uită-te la adresa de e-mail de la - Dacă primești un e-mail de la o companie precum GoDaddy, partea din adresa de e-mail a expeditorului de după „@” ar trebui să se potrivească cu numele companiei. Dacă un e-mail reprezintă o companie sau o entitate guvernamentală, dar utilizează o adresă de e-mail publică precum „@gmail”, acesta este probabil un semn al unui e-mail de phishing. Fii atent la greșelile subtile de ortografie ale numelui de domeniu. De exemplu, să ne uităm la această adresă de e-mail „[email protected]” Putem vedea că Netflix are un „x” suplimentar la sfârșit. Greșeala de ortografie este un semn clar că e-mailul a fost trimis de un escroc și ar trebui șters imediat.

- Căutați erori gramaticale – Un e-mail plin de greșeli gramaticale este un semn al unui e-mail rău intenționat. Toate cuvintele pot fi scrise corect, dar propozițiile sunt cuvinte lipsă care ar face propoziția coerentă. De exemplu, „Contul dvs. a fost piratat. Actualizați parola pentru securitatea contului”. Toată lumea face greșeli și nu orice e-mail cu o greșeală sau două este o încercare de a te înșela. Cu toate acestea, mai multe erori gramaticale necesită o privire mai atentă înainte de a răspunde.

- Căutați atașamente sau linkuri suspecte – merită să vă opriți un moment înainte de a interacționa cu orice atașamente sau linkuri incluse într-un e-mail. Dacă nu recunoașteți expeditorul unui e-mail, nu ar trebui să descărcați niciun atașament inclus în e-mail, deoarece ar putea conține programe malware și vă poate infecta computerul. Dacă e-mailul pretinde că provine de la o companie, puteți să căutați pe Google informațiile de contact pentru a verifica că e-mailul a fost trimis de la ei înainte de a deschide orice atașamente. Dacă un e-mail conține un link, puteți trece mouse-ul peste link pentru a verifica că adresa URL vă trimite unde ar trebui să fie.

- Atenție la solicitările urgente – Un truc obișnuit folosit de escroci este de a crea un sentiment de urgență. Un e-mail rău intenționat poate produce un scenariu care necesită acțiune imediată. Cu cât ai mai mult timp să te gândești, cu atât este mai mare șansa de a identifica cererea din partea unui escroc. Exemplele obișnuite de phishing includ acel e-mail urgent de la „șeful” dvs. care vă cere să plătiți un furnizor cât mai curând posibil sau de la banca dvs. care vă informează că contul dvs. a fost piratat și că este necesară o acțiune imediată.

Încheiere: spre un web mai sigur, împreună

Folosind câteva bune practici de securitate WordPress, vă puteți apăra site-ul de parolele compromise și de vulnerabilități. Pe măsură ce amenințarea cu hack-uri și încălcări este în creștere pentru site-urile WordPress, pluginul iThemes Security Pro a fost conceput pentru a vă ajuta să vă odihniți puțin mai ușor în fiecare noapte.

Obțineți iThemes Security Pro cu monitorizarea securității site-ului web 24/7

iThemes Security Pro, pluginul nostru de securitate WordPress, oferă peste 50 de moduri de a vă securiza și proteja site-ul dvs. de vulnerabilități obișnuite de securitate WordPress. Cu WordPress, autentificare în doi factori, protecție împotriva forței brute, aplicare puternică a parolelor și multe altele, puteți adăuga straturi suplimentare de securitate site-ului dvs.