GoDaddy Hacked: 5 طرق لتأمين موقع WordPress الخاص بك

نشرت: 2021-11-26محدث

ظهرت تفاصيل جديدة بعد منشورنا الأصلي. تم العثور على الخرق الذي أثر على ما يصل إلى 1.2 مليون عميل استضافة في GoDaddy ليؤثر أيضًا على ستة مزودي استضافة آخرين مملوكين أيضًا لـ GoDaddy. وتشمل 123Reg و Domain Factory و Heart Internet و Host Europe و Media Temple و tsoHost. في إشعار الإفصاح في كاليفورنيا ، قدم GoDaddy تواريخ محددة لعمليات الاقتحام ، 6-11 سبتمبر 2021 وفي 7 نوفمبر 2021. التوصيات هنا قابلة للتطبيق لعملاء تلك الشركات المضيفة أيضًا.

في كشف أمني نُشر اليوم ، يقول GoDaddy إنه تم الكشف عن ما يصل إلى 1.2 مليون عميل نشط وغير نشط بعد أن تمكن المتسللون من الوصول إلى منصة استضافة WordPress المُدارة. تم اكتشاف الاختراق لأول مرة بواسطة GoDaddy في 17 نوفمبر 2021.

في هذا المنشور ، سنقوم بتفكيك بعض تفاصيل اختراق GoDaddy الأخير ، وكيفية تأثيره على العملاء ، وتوصياتنا بشأن ما يجب فعله إذا كنت أحد عملاء استضافة WordPress في GoDaddy.

الإفصاح عن حادث GoDaddy's الأمني في 22 نوفمبر 2021

في الكشف عن حادث الأمن العام الذي صدر اليوم ، أوضح ديميتريوس كوميس ، كبير مسؤولي أمن المعلومات في GoDaddy ، تفاصيل اختراق GoDaddy:

يشرح قائلاً: "باستخدام كلمة مرور مخترقة ، تمكن طرف ثالث غير مصرح به من الوصول إلى نظام التزويد في قاعدة الرموز القديمة الخاصة بنا لـ Managed WordPress". "تحقيقنا مستمر ونتواصل مع جميع العملاء المتأثرين مباشرةً لإبلاغهم بتفاصيل محددة".

وفقًا للإفصاح ، قررت GoDaddy أنه اعتبارًا من 6 سبتمبر 2021 ، استخدم "الطرف الثالث غير المصرح به" كلمة مرور تم اختراقها للوصول إلى معلومات العميل التالية:

- تعرض ما يصل إلى 1.2 مليون من عملاء Managed WordPress النشطين وغير النشطين لعنوان بريدهم الإلكتروني ورقم عميلهم المكشوف . يعرض الكشف عن عناوين البريد الإلكتروني خطر هجمات التصيد الاحتيالي.

- تم الكشف عن كلمة مرور مسؤول WordPress الأصلية التي تم تعيينها في وقت التزويد. إذا كانت بيانات الاعتماد هذه لا تزال قيد الاستخدام ، فسيقوم GoDaddy بإعادة تعيين كلمات المرور هذه.

- للعملاء النشطين ، تم الكشف عن أسماء المستخدمين وكلمات المرور الخاصة بـ sFTP وقاعدة البيانات . يقوم GoDaddy بإعادة تعيين كلتا كلمتي المرور.

- تم الكشف عن مفتاح SSL الخاص لمجموعة فرعية من العملاء النشطين. GoDaddy بصدد إصدار شهادات جديدة وتثبيتها لهؤلاء العملاء.

هل أنا متأثر بـ GoDaddy Hack؟

وفقًا للإفصاح ، يؤثر الاختراق على كل من العملاء الحاليين والسابقين لمنصة استضافة WordPress المُدارة من GoDaddy. يتضمن ذلك خطط استضافة WordPress من Basic و Delux و Ultimate إلى التجارة الإلكترونية. لا يشير الإفصاح إلى ما إذا كانت خطط الاستضافة الأخرى قد تأثرت.

ماذا أفعل إذا تأثرت؟

إذا كنت تستخدم GoDaddy لاستضافة موقع WordPress الخاص بك ، فلدينا بعض التوصيات (القوية):

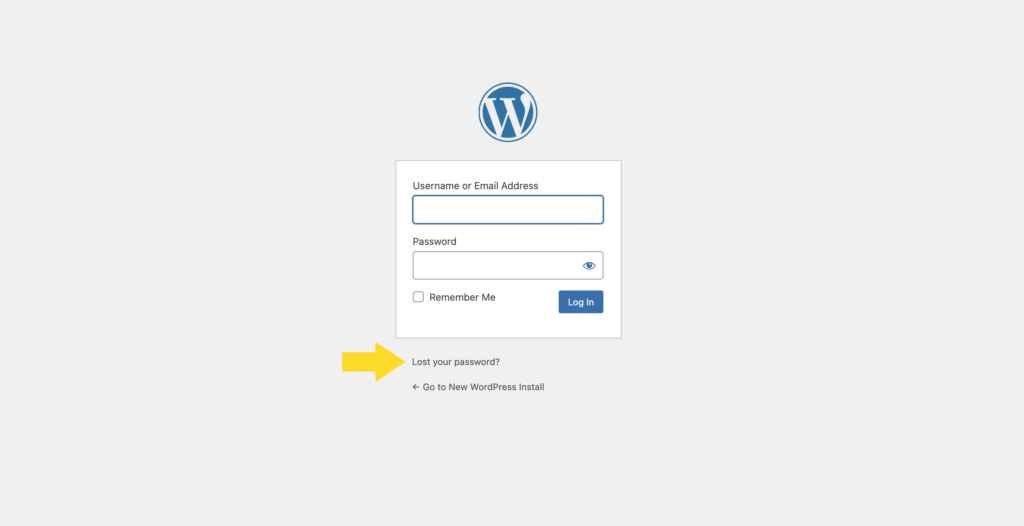

1. إعادة تعيين كلمة مرور مسؤول WordPress الخاصة بك.

كإجراء احترازي ، قم بإعادة تعيين كلمة مرور WordPress الخاصة بك. يمكنك القيام بذلك من شاشة تسجيل الدخول إلى WordPress الموجودة على [yourURL] / wp-admin. غيّر كلمة مرورك إلى كلمة مرور قوية وفريدة من نوعها ومعقدة. اطلع على نصائح الأمان الخاصة بكلمة مرور WordPress هنا.

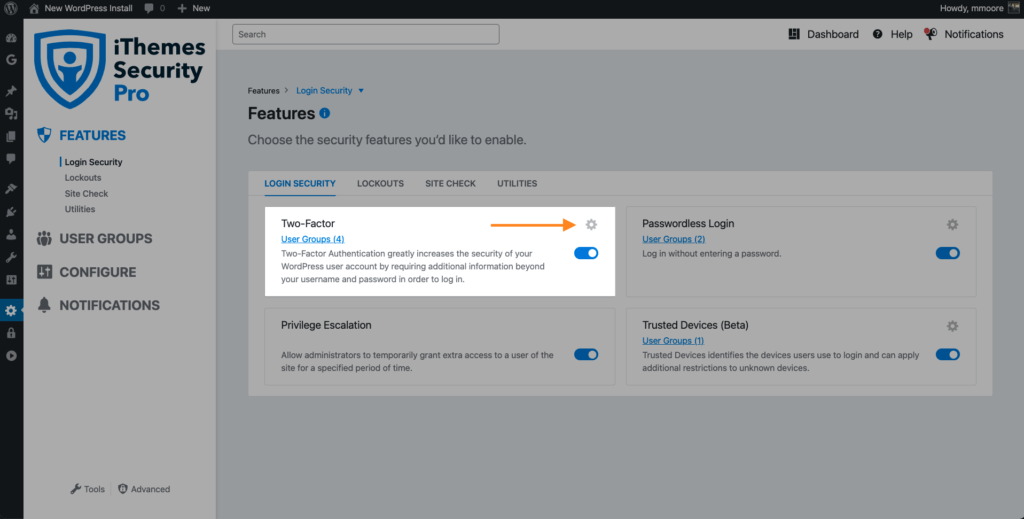

2. تنفيذ المصادقة الثنائية لحسابات مسؤول WordPress.

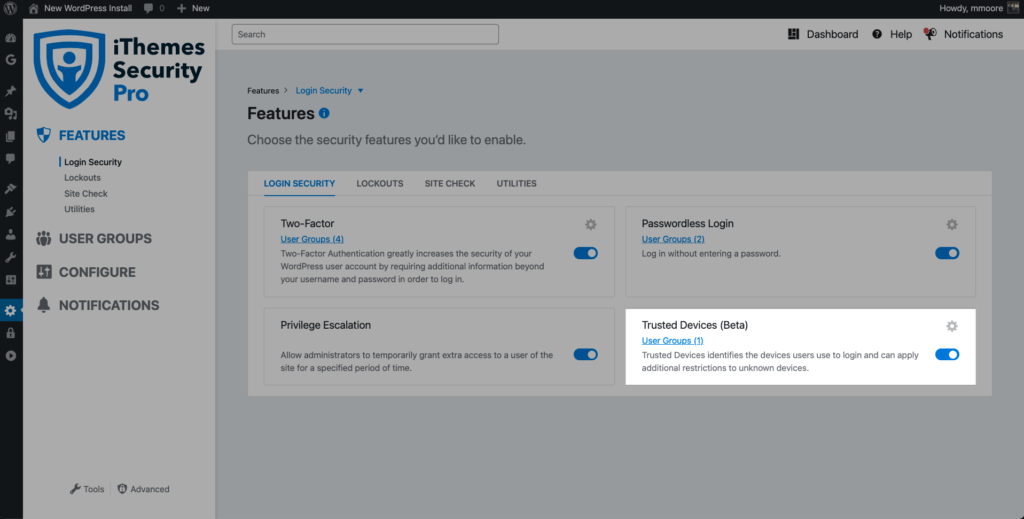

باستخدام المكون الإضافي iThemes Security ، قم بتنشيط مصادقة WordPress ذات العاملين لجميع حساباتك على مستوى المسؤول. المصادقة ذات العاملين هي عملية التحقق من هوية الشخص من خلال طلب طريقتين منفصلتين للتحقق.

Two-Factor هي ميزة مجانية في المكون الإضافي iThemes Security ، لذا قم بتنزيل iThemes Security وتثبيته على موقع WordPress الخاص بك.

قم بتنزيل iThemes Security

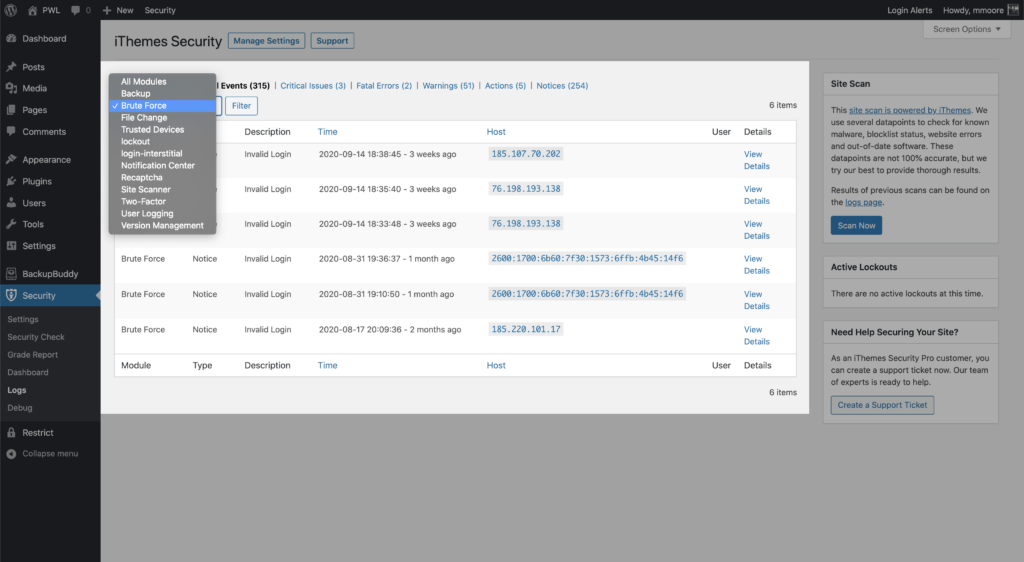

3. قم بمراجعة سجلات أمان موقع الويب الخاص بك لمعرفة ما إذا كانت هناك عمليات تسجيل دخول غير متوقعة إلى حسابات المسؤول.

يعد تسجيل أمان موقع الويب جزءًا أساسيًا من استراتيجية أمان WordPress الخاصة بك. يمكن أن يؤدي عدم كفاية التسجيل والمراقبة إلى تأخير في اكتشاف خرق أمني.

تتمتع سجلات أمان WordPress بالعديد من الفوائد في إستراتيجية الأمان العامة الخاصة بك:

1. تحديد السلوك الضار ووقفه. كل يوم ، يحدث الكثير من الأنشطة على موقعك والتي قد لا تكون على علم بها. يمكن أن يرتبط العديد من هذه الأنشطة ارتباطًا مباشرًا بأمان موقعك. هذا هو سبب أهمية التسجيل: يتم تتبع الأنشطة بحيث يمكنك معرفة ما إذا كان قد حدث اختراق أو خرق.

2. حدد النشاط الذي يمكن أن ينبهك إلى حدوث خرق. قد تشير الأنشطة مثل تغييرات الملفات غير المعروفة أو نشاط المستخدم المشبوه إلى حدوث اختراق. هذا هو الأمر المهم جدًا معرفة وقت حدوث هذه الأنشطة حتى تتمكن من معرفة ما إذا كان الخرق قد حدث بسرعة.

3. تقييم مقدار الضرر الذي حدث. باستخدام سجلات أمان WordPress ، يمكنك رؤية تغييرات الملف ونشاط المستخدم الذي قد يكون مرتبطًا باختراق أو خرق. تمنحك السجلات نوعًا من المسار الذي يمكن أن يساعد في التراجع عن أي ضرر يلحقه المتسلل لإدراج نصوص ضارة أو إجراء تغييرات أخرى على الملفات على موقع الويب الخاص بك.

4. المساعدة في إصلاح موقع تم اختراقه. إذا تعرض موقعك للاختراق ، فستحتاج إلى الحصول على أفضل المعلومات للمساعدة في تحقيق واسترداد سريع. يمكن أن ترشدك سجلات أمان WordPress خلال المخطط الزمني للاختراق وإظهار كل ما غيّره المخترق ، من إضافة مستخدمين جدد إلى إضافة إعلانات صيدلانية غير مرغوب فيها على موقعك.

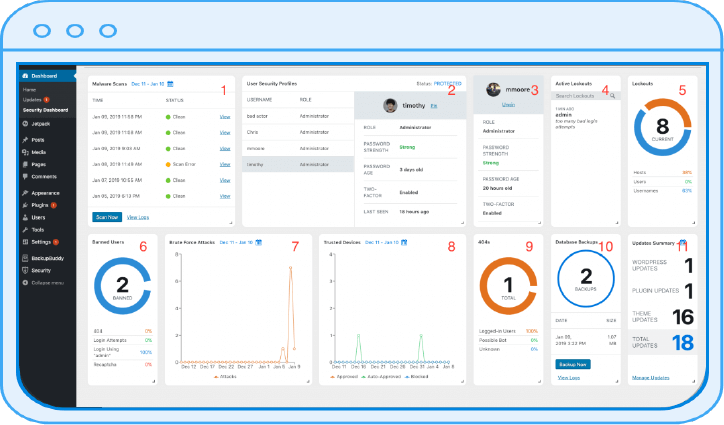

تجعل سجلات أمان WordPress الخاصة بـ iThemes Security Pro من السهل تتبع نشاط المستخدم ، مثل عمليات تسجيل الدخول وإنشاء / تسجيل المستخدم وإضافة / إزالة المكونات الإضافية والتغييرات في المنشورات / الصفحات.

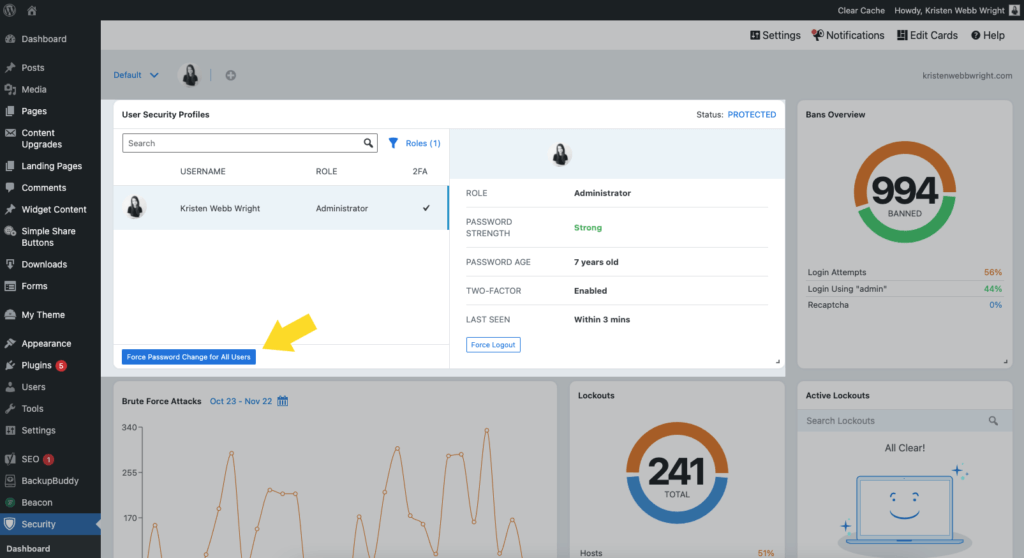

4. فرض تغيير كلمة المرور من لوحة معلومات أمان WordPress الخاصة بك.

من لوحة معلومات iThemes Security Pro ، يمكنك فرض تغيير كلمة المرور لجميع المستخدمين. سيتطلب هذا من المستخدمين تغيير كلمة المرور الخاصة بهم بدافع الحذر الشديد.

5. تمكين الأجهزة الموثوقة مع الحماية من قرصنة الجلسة.

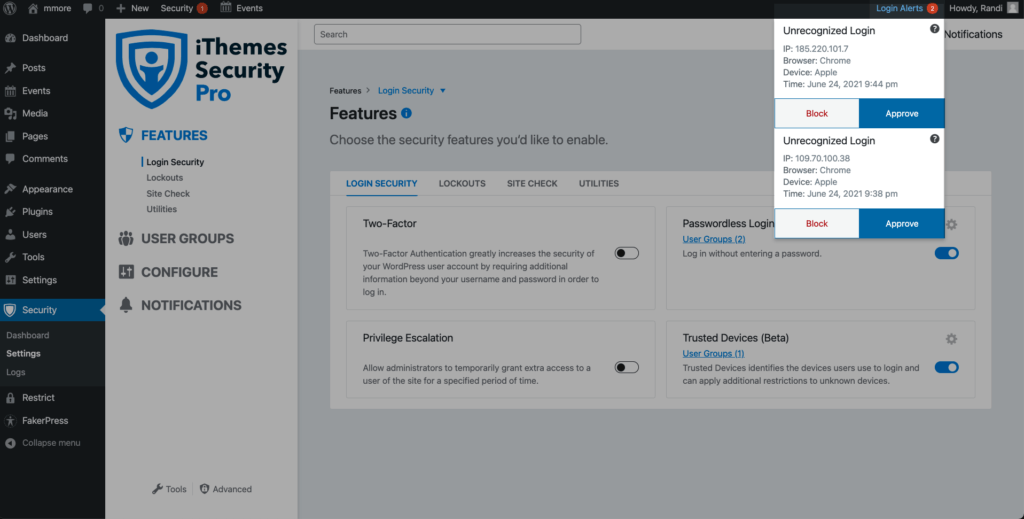

تعمل ميزة Trusted Devices في المكون الإضافي iThemes Security Pro على تحديد الأجهزة التي تستخدمها أنت والمستخدمون الآخرون لتسجيل الدخول إلى موقع WordPress الخاص بك. بعد التعرف على أجهزتك ، يمكننا إيقاف متسللي الجلسات وغيرهم من العناصر السيئة من التسبب في أي ضرر على موقع الويب الخاص بك.

عندما يقوم المستخدم بتسجيل الدخول على جهاز غير معروف ، يمكن للأجهزة الموثوقة تقييد إمكانياتها على مستوى المسؤول. هذا يعني أنه إذا تمكن المهاجم من اختراق الواجهة الخلفية لموقع WordPress الخاص بك ، فلن يكون لديه القدرة على إجراء أي تغييرات ضارة على موقع الويب الخاص بك.

سيرسل لك iThemes Security Pro أيضًا بريدًا إلكترونيًا يتيح لك معرفة أن شخصًا ما قام بتسجيل الدخول إلى موقعك من جهاز غير معروف. يتضمن البريد الإلكتروني خيارًا لحظر جهاز المتسلل.

ستتمكن بعد ذلك من معرفة وقت حدوث عمليات تسجيل دخول غير معروفة على موقعك من أجهزة لم تتم الموافقة عليها.

كن على أهبة الاستعداد لزيادة رسائل البريد الإلكتروني المخادعة

كما هو مبين في الكشف الأمني ، فإن تسريب عناوين البريد الإلكتروني لعملاء GoDaddy يمكن أن يشكل خطر التصيد الاحتيالي. كن على اطلاع على رسائل البريد الإلكتروني المشبوهة من GoDaddy.

التصيد الاحتيالي هو أسلوب هجوم إلكتروني يستخدم البريد الإلكتروني ووسائل التواصل الاجتماعي والرسائل النصية والمكالمات الهاتفية لخداع الضحية للتخلي عن المعلومات الشخصية. سيستخدم المهاجم بعد ذلك المعلومات للوصول إلى الحسابات الشخصية أو ارتكاب عملية احتيال تتعلق بالهوية.

4 نصائح لاكتشاف رسالة بريد إلكتروني مخادعة

- انظر إلى عنوان البريد الإلكتروني من - إذا تلقيت بريدًا إلكترونيًا من شركة مثل GoDaddy ، فيجب أن يتطابق جزء عنوان البريد الإلكتروني الخاص بالمرسل بعد "@" مع اسم النشاط التجاري. إذا كان بريد إلكتروني يمثل شركة أو كيانًا حكوميًا ولكنه يستخدم عنوان بريد إلكتروني عام مثل "gmail" ، فمن المحتمل أن تكون هذه علامة على رسالة بريد إلكتروني للتصيد الاحتيالي. ترقب الأخطاء الإملائية الدقيقة في اسم المجال. على سبيل المثال ، دعنا نلقي نظرة على عنوان البريد الإلكتروني هذا "[البريد الإلكتروني المحمي]" يمكننا أن نرى أن Netflix بها علامة "x" إضافية في النهاية. الخطأ الإملائي هو علامة واضحة على أن البريد الإلكتروني تم إرساله بواسطة محتال ويجب حذفه على الفور.

- ابحث عن الأخطاء النحوية - يعد البريد الإلكتروني المليء بالأخطاء النحوية علامة على وجود بريد إلكتروني ضار. قد يتم تهجئة جميع الكلمات بشكل صحيح ، لكن الجمل تفتقر إلى الكلمات التي تجعل الجملة متماسكة. على سبيل المثال ، "تم اختراق حسابك. تحديث كلمة المرور لأمان الحساب ". الجميع يرتكب أخطاء ، وليس كل بريد إلكتروني به خطأ إملائي أو اثنين هو محاولة للاحتيال عليك. ومع ذلك ، فإن الأخطاء النحوية المتعددة تتطلب نظرة فاحصة قبل الرد.

- ابحث عن المرفقات أو الروابط المشبوهة - من المفيد التوقف للحظة قبل التفاعل مع أي مرفقات أو روابط مضمنة في رسالة بريد إلكتروني. إذا لم تتعرف على مرسل البريد الإلكتروني ، فلا يجب عليك تنزيل أي مرفقات مضمنة في البريد الإلكتروني لأنه قد يحتوي على برامج ضارة وتصيب جهاز الكمبيوتر الخاص بك. إذا كان البريد الإلكتروني يدعي أنه من شركة ، فيمكنك Google معلومات الاتصال الخاصة بهم للتحقق من إرسال البريد الإلكتروني منهم قبل فتح أي مرفقات. إذا احتوت رسالة بريد إلكتروني على ارتباط ، فيمكنك تحريك مؤشر الماوس فوق الارتباط للتحقق من أن عنوان URL يوجهك إلى المكان الذي ينبغي أن يكون فيه.

- احترس من الطلبات العاجلة - الحيلة الشائعة التي يستخدمها المحتالون هي خلق شعور بالإلحاح. قد يصنع البريد الإلكتروني الضار سيناريو يحتاج إلى إجراء فوري. كلما كان لديك وقت أطول للتفكير ، زادت فرصة التعرف على الطلب من المحتال. تتضمن أمثلة التصيد الاحتيالي الشائعة رسالة البريد الإلكتروني العاجلة الواردة من "رئيسك" والتي تطلب منك الدفع للبائع في أسرع وقت ممكن أو من البنك الذي تتعامل معه لإعلامك بأن حسابك قد تم اختراقه وأنه يلزم اتخاذ إجراء فوري.

الختام: إلى شبكة ويب أكثر أمانًا معًا

باستخدام بعض أفضل ممارسات الأمان في WordPress ، يمكنك الدفاع عن موقعك من كلمات المرور ونقاط الضعف المخترقة. نظرًا لأن خطر الاختراقات والاختراقات يتزايد في مواقع WordPress ، فقد تم تصميم المكون الإضافي iThemes Security Pro لمساعدتك على الراحة بشكل أسهل كل ليلة.

احصل على iThemes Security Pro مع مراقبة أمان الموقع على مدار الساعة طوال أيام الأسبوع

يوفر iThemes Security Pro ، المكون الإضافي للأمان في WordPress ، أكثر من 50 طريقة لتأمين وحماية موقع الويب الخاص بك من الثغرات الأمنية الشائعة في WordPress. باستخدام WordPress والمصادقة ذات العاملين وحماية القوة الغاشمة وفرض كلمة المرور القوي وغير ذلك ، يمكنك إضافة طبقات أمان إضافية إلى موقع الويب الخاص بك.