GoDaddy ถูกแฮ็ก: 5 วิธีในการรักษาความปลอดภัยไซต์ WordPress ของคุณ

เผยแพร่แล้ว: 2021-11-26อัพเดท

มีรายละเอียดใหม่เกิดขึ้นหลังจากโพสต์เดิมของเรา การละเมิดที่ส่งผลกระทบต่อลูกค้าโฮสติ้งมากถึง 1.2 ล้านรายที่ GoDaddy พบว่ายังส่งผลกระทบต่อผู้ให้บริการโฮสติ้งรายอื่นอีก 6 รายที่ GoDaddy เป็นเจ้าของด้วยเช่นกัน ซึ่งรวมถึง 123Reg, Domain Factory, Heart Internet, Host Europe, Media Temple, tsoHost ในการแจ้งเตือนการเปิดเผยข้อมูลในแคลิฟอร์เนีย GoDaddy ได้ระบุวันที่เจาะจงสำหรับการบุกรุก 6-11 กันยายน 2021 และ 7 พฤศจิกายน 2021 คำแนะนำในที่นี้ใช้ได้กับลูกค้าของบริษัทที่ให้บริการพื้นที่ดังกล่าวเช่นกัน

ในการเปิดเผยข้อมูลด้านความปลอดภัยที่เผยแพร่ในวันนี้ GoDaddy กล่าวว่าลูกค้าที่ใช้งานและไม่ได้ใช้งานมากถึง 1.2 ล้านคนถูกเปิดเผยหลังจากแฮกเกอร์เข้าถึงแพลตฟอร์มโฮสติ้ง WordPress ที่มีการจัดการ GoDaddy ค้นพบการแฮ็กครั้งแรกเมื่อวันที่ 17 พฤศจิกายน พ.ศ. 2564

ในโพสต์นี้ เราจะแกะรายละเอียดบางส่วนเกี่ยวกับการแฮ็ก GoDaddy ล่าสุด ผลกระทบต่อลูกค้า และคำแนะนำของเราเกี่ยวกับสิ่งที่ต้องทำหากคุณเป็นลูกค้าโฮสติ้ง WordPress ที่ GoDaddy

การเปิดเผยเหตุการณ์ด้านความปลอดภัยของ GoDaddy เมื่อวันที่ 22 พฤศจิกายน 2021

ในการเปิดเผยเหตุการณ์ด้านความปลอดภัยสาธารณะที่เผยแพร่ในวันนี้ Demetrius Comes หัวหน้าเจ้าหน้าที่รักษาความปลอดภัยข้อมูลของ GoDaddy ได้อธิบายรายละเอียดของการแฮ็กของ GoDaddy:

“การใช้รหัสผ่านที่ถูกบุกรุก บุคคลที่สามที่ไม่ได้รับอนุญาตได้เข้าถึงระบบการจัดเตรียมในฐานรหัสเดิมของเราสำหรับ WordPress ภายใต้การจัดการ” เขาอธิบาย “การสอบสวนของเรากำลังดำเนินอยู่ และเรากำลังติดต่อลูกค้าที่ได้รับผลกระทบทั้งหมดโดยตรงพร้อมรายละเอียดเฉพาะ”

จากการเปิดเผยข้อมูล GoDaddy ระบุว่าตั้งแต่วันที่ 6 กันยายน พ.ศ. 2564 “บุคคลที่สามที่ไม่ได้รับอนุญาต” ใช้รหัสผ่านที่ถูกบุกรุกเพื่อเข้าถึงข้อมูลลูกค้าต่อไปนี้:

- ลูกค้า WordPress ที่มีการจัดการและใช้งานไม่ได้มากถึง 1.2 ล้านคน ถูกเปิดเผยที่อยู่อีเมลและหมายเลขลูกค้า การเปิดเผยที่อยู่อีเมลมีความเสี่ยงต่อการโจมตีแบบฟิชชิ่ง

- รหัสผ่านผู้ดูแลระบบ WordPress เดิม ที่ตั้งไว้ในขณะที่เตรียมใช้งานถูกเปิดเผย หากยังคงใช้ข้อมูลประจำตัวเหล่านั้น GoDaddy จะรีเซ็ตรหัสผ่านเหล่านั้น

- สำหรับลูกค้าที่ใช้งานอยู่ ชื่อผู้ใช้และรหัสผ่าน sFTP และฐานข้อมูลถูกเปิดเผย GoDaddy รีเซ็ตรหัสผ่านทั้งสอง

- สำหรับกลุ่มย่อยของลูกค้าที่ใช้งานอยู่ คีย์ส่วนตัว SSL ถูกเปิดเผย GoDaddy อยู่ระหว่างการออกและติดตั้งใบรับรองใหม่สำหรับลูกค้าเหล่านั้น

ฉันได้รับผลกระทบจาก GoDaddy Hack หรือไม่

จากการเปิดเผยดังกล่าว การแฮ็กส่งผลกระทบต่อทั้งลูกค้าปัจจุบันและลูกค้าเก่าของแพลตฟอร์มโฮสติ้ง WordPress ที่มีการจัดการของ GoDaddy ซึ่งรวมถึงแผนโฮสติ้ง WordPress ตั้งแต่ Basic, Delux, Ultimate ไปจนถึงอีคอมเมิร์ซ การเปิดเผยนี้ไม่ได้ระบุว่าแผนโฮสติ้งอื่นๆ ได้รับผลกระทบหรือไม่

ฉันควรทำอย่างไรหากได้รับผลกระทบ?

หากคุณใช้ GoDaddy เพื่อโฮสต์ไซต์ WordPress ของคุณ เรามีคำแนะนำ (ที่แข็งแกร่ง) สองสามข้อ:

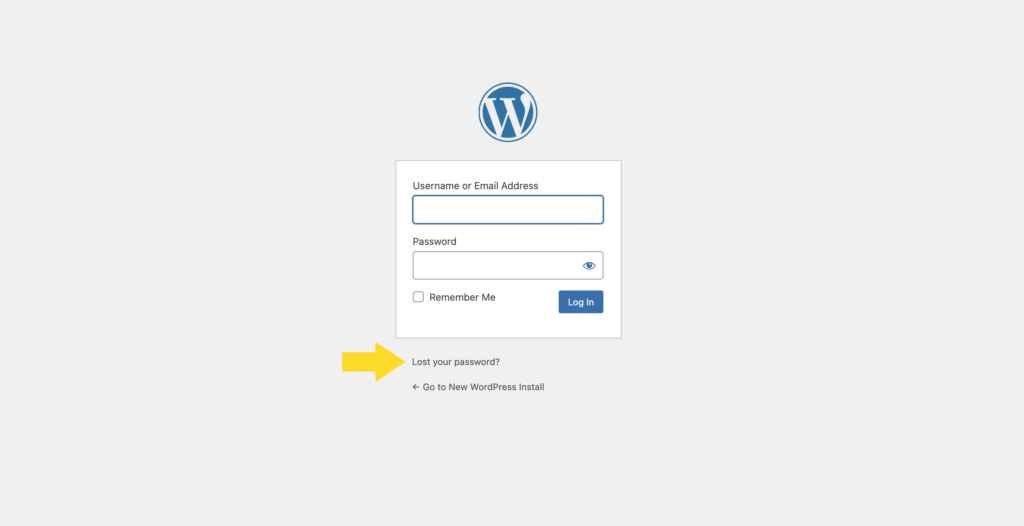

1. รีเซ็ตรหัสผ่านผู้ดูแลระบบ WordPress ของคุณ

เพื่อเป็นการป้องกันไว้ก่อน ให้รีเซ็ตรหัสผ่าน WordPress ของคุณ คุณสามารถทำได้จากหน้าจอเข้าสู่ระบบ WordPress ซึ่งอยู่ที่ [yourURL]/wp-admin เปลี่ยนรหัสผ่านของคุณเป็นสิ่งที่แข็งแกร่ง ไม่ซ้ำใคร และซับซ้อน ดูเคล็ดลับการรักษาความปลอดภัยรหัสผ่าน WordPress ของเราที่นี่

2. ใช้การรับรองความถูกต้องด้วยสองปัจจัยสำหรับบัญชีผู้ดูแลระบบ WordPress

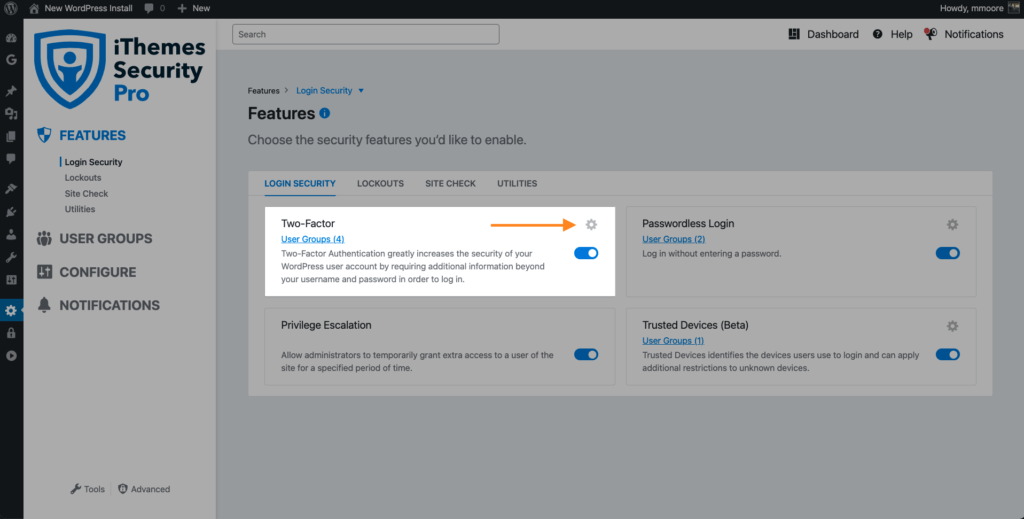

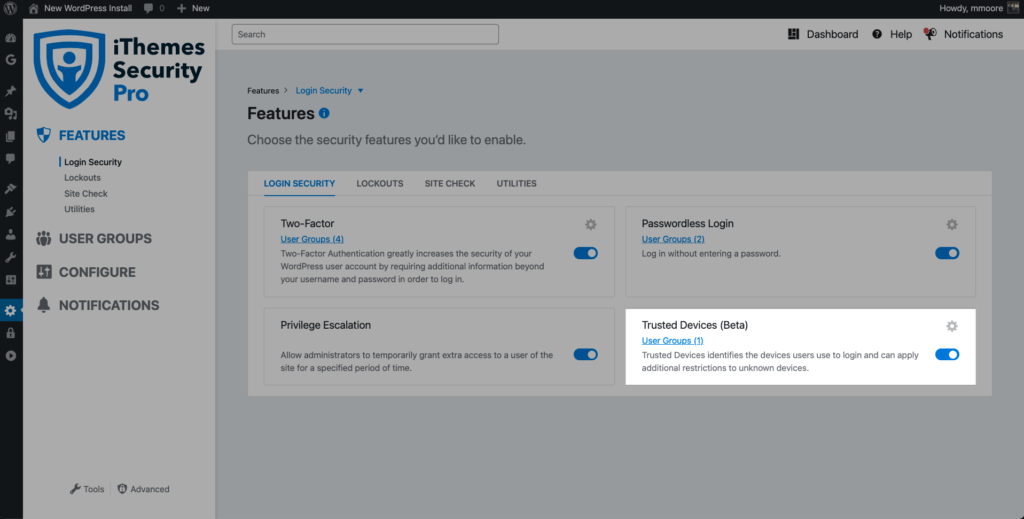

การใช้ปลั๊กอิน iThemes Security เปิดใช้งานการรับรองความถูกต้องด้วยสองปัจจัยของ WordPress สำหรับบัญชีระดับผู้ดูแลระบบทั้งหมดของคุณ การรับรองความถูกต้องด้วยสองปัจจัยเป็นกระบวนการในการยืนยันตัวตนของบุคคลโดยกำหนดให้มีการตรวจสอบสองวิธีแยกกัน

สองปัจจัยเป็นคุณสมบัติฟรีในปลั๊กอิน iThemes Security ดังนั้นดาวน์โหลด iThemes Security และติดตั้งบนเว็บไซต์ WordPress ของคุณ

ดาวน์โหลด iThemes Security

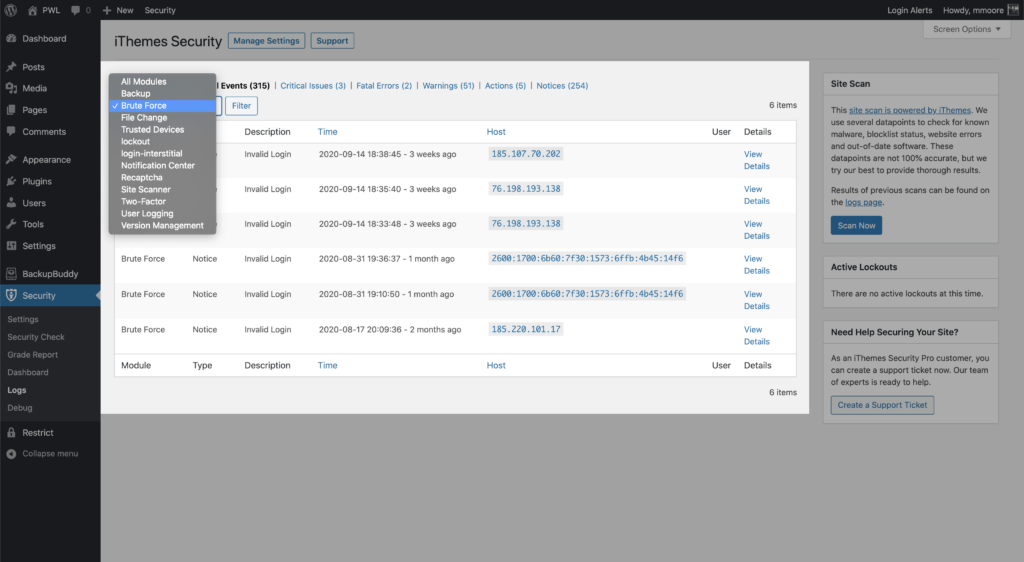

3. ตรวจสอบบันทึกการรักษาความปลอดภัยของเว็บไซต์ของคุณเพื่อดูว่ามีการเข้าสู่ระบบบัญชีผู้ดูแลระบบโดยไม่คาดคิดหรือไม่

การบันทึกการรักษาความปลอดภัยของเว็บไซต์เป็นส่วนสำคัญของกลยุทธ์การรักษาความปลอดภัยของ WordPress การบันทึกและการตรวจสอบไม่เพียงพออาจนำไปสู่ความล่าช้าในการตรวจจับการละเมิดความปลอดภัย

บันทึกการรักษาความปลอดภัยของ WordPress มีประโยชน์หลายประการในกลยุทธ์ความปลอดภัยโดยรวมของคุณ:

1. ระบุและหยุดพฤติกรรมที่เป็นอันตราย ทุกวัน มีกิจกรรมมากมายเกิดขึ้นบนไซต์ของคุณซึ่งคุณอาจไม่ทราบ กิจกรรมมากมายเหล่านี้อาจเกี่ยวข้องโดยตรงกับความปลอดภัยของไซต์ของคุณ นั่นเป็นสาเหตุที่การบันทึกมีความสำคัญมาก: มีการติดตามกิจกรรมเพื่อให้คุณทราบว่ามีการแฮ็กหรือการละเมิดเกิดขึ้นหรือไม่

2. พบกิจกรรมที่สามารถเตือนคุณถึงการละเมิด กิจกรรม เช่น การเปลี่ยนแปลงไฟล์ที่ไม่รู้จักหรือกิจกรรมที่น่าสงสัยของผู้ใช้ อาจบ่งบอกถึงการแฮ็ก สิ่งสำคัญคือต้องรู้ว่ากิจกรรมเหล่านี้เกิดขึ้นเมื่อใด เพื่อให้คุณสามารถทราบได้อย่างรวดเร็วว่ามีการละเมิดเกิดขึ้นหรือไม่

3. ประเมินความเสียหายที่เกิดขึ้น ด้วยบันทึกการรักษาความปลอดภัยของ WordPress คุณสามารถดูการเปลี่ยนแปลงของไฟล์และกิจกรรมของผู้ใช้ที่อาจเกี่ยวข้องกับการแฮ็กหรือการละเมิด บันทึกช่วยให้คุณมีร่องรอยที่สามารถช่วยยกเลิกความเสียหายที่แฮ็กเกอร์ทำเพื่อแทรกสคริปต์ที่เป็นอันตรายหรือทำการเปลี่ยนแปลงไฟล์อื่น ๆ ในเว็บไซต์ของคุณ

4. ผู้ช่วยในการซ่อมแซมไซต์ที่ถูกแฮ็ก หากไซต์ของคุณถูกแฮ็ก คุณจะต้องมีข้อมูลที่ดีที่สุดเพื่อช่วยในการตรวจสอบและกู้คืนอย่างรวดเร็ว บันทึกการรักษาความปลอดภัยของ WordPress สามารถแนะนำคุณตลอดไทม์ไลน์ของการแฮ็กและแสดงทุกอย่างที่แฮ็กเกอร์เปลี่ยนแปลง ตั้งแต่การเพิ่มผู้ใช้ใหม่ไปจนถึงการเพิ่มโฆษณายาที่ไม่ต้องการในเว็บไซต์ของคุณ

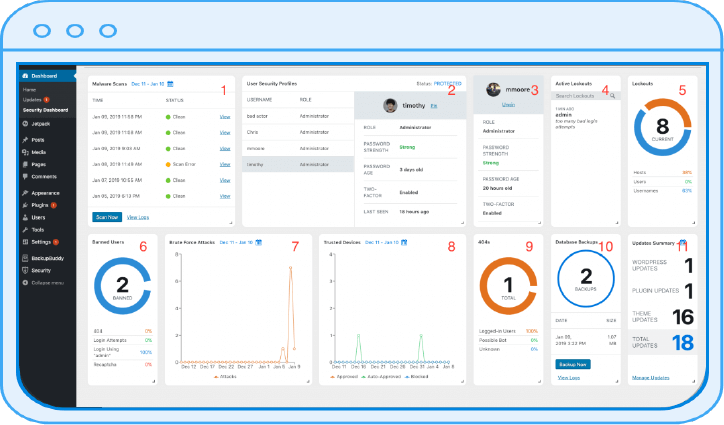

บันทึกการรักษาความปลอดภัยของ WordPress ของ iThemes Security Pro ทำให้ง่ายต่อการติดตามกิจกรรมของผู้ใช้ เช่น การเข้าสู่ระบบ การสร้าง/การลงทะเบียนผู้ใช้ การเพิ่ม/ลบปลั๊กอิน และการเปลี่ยนแปลงโพสต์/หน้า

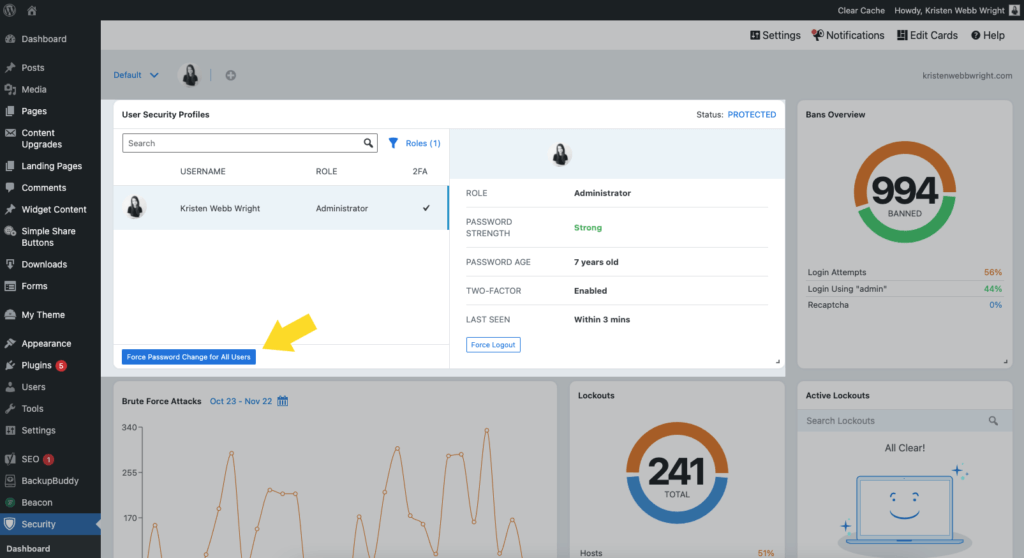

4. บังคับเปลี่ยนรหัสผ่านจากแดชบอร์ดความปลอดภัย WordPress ของคุณ

จากแดชบอร์ด iThemes Security Pro คุณสามารถบังคับเปลี่ยนรหัสผ่านสำหรับผู้ใช้ทั้งหมดได้ ซึ่งจะทำให้ผู้ใช้ต้องเปลี่ยนรหัสผ่านด้วยความระมัดระวังอย่างยิ่ง

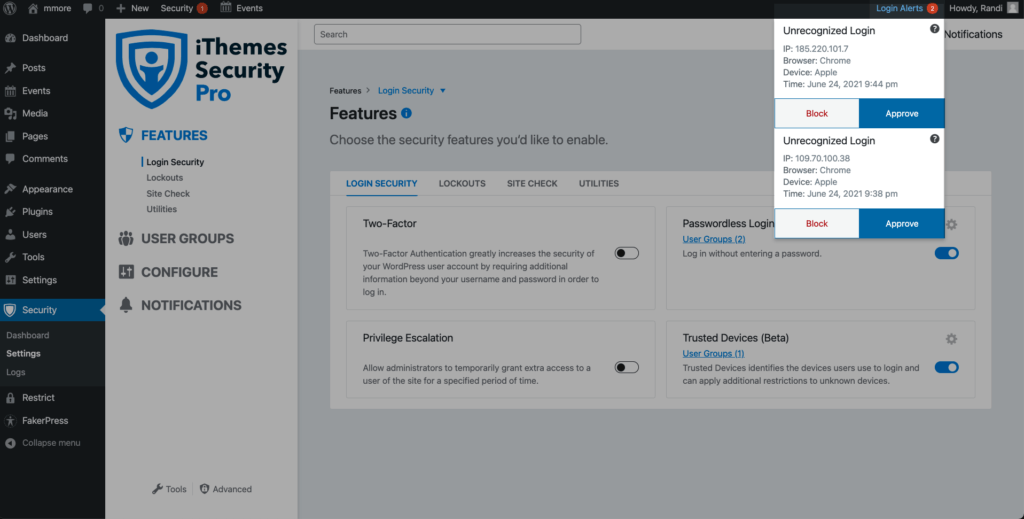

5. เปิดใช้งานอุปกรณ์ที่เชื่อถือได้พร้อมการป้องกันการจี้เซสชัน

คุณลักษณะอุปกรณ์ที่เชื่อถือได้ในปลั๊กอิน iThemes Security Pro ทำงานเพื่อระบุอุปกรณ์ที่คุณและผู้ใช้รายอื่นใช้เพื่อลงชื่อเข้าใช้ไซต์ WordPress ของคุณ หลังจากที่ระบุอุปกรณ์ของคุณแล้ว เราสามารถหยุดผู้ลักลอบใช้บัญชีและผู้ไม่หวังดีรายอื่นๆ ไม่ให้สร้างความเสียหายบนเว็บไซต์ของคุณได้

เมื่อผู้ใช้เข้าสู่ระบบในอุปกรณ์ที่ไม่รู้จัก อุปกรณ์ที่เชื่อถือได้สามารถจำกัดความสามารถระดับผู้ดูแลระบบได้ ซึ่งหมายความว่าหากผู้โจมตีสามารถเจาะเข้าไปในส่วนแบ็คเอนด์ของไซต์ WordPress ของคุณได้ พวกเขาจะไม่สามารถทำการเปลี่ยนแปลงที่เป็นอันตรายใดๆ กับเว็บไซต์ของคุณได้

iThemes Security Pro จะส่งอีเมลถึงคุณเพื่อแจ้งให้คุณทราบว่ามีคนลงชื่อเข้าใช้ไซต์ของคุณจากอุปกรณ์ที่ไม่รู้จัก อีเมลมีตัวเลือกในการบล็อกอุปกรณ์ของแฮ็กเกอร์

จากนั้น คุณจะสามารถดูได้ว่าเมื่อใดที่การเข้าสู่ระบบที่ไม่รู้จักเกิดขึ้นบนไซต์ของคุณจากอุปกรณ์ที่ไม่ได้รับการอนุมัติ

ระวังการเพิ่มอีเมลฟิชชิ่ง

ตามที่ระบุไว้ในการเปิดเผยข้อมูลความปลอดภัย การรั่วไหลของที่อยู่อีเมลของลูกค้า GoDaddy อาจก่อให้เกิดความเสี่ยงในการฟิชชิ่ง ระวังอีเมลที่น่าสงสัยจาก GoDaddy

ฟิชชิ่งเป็นวิธีการโจมตีทางไซเบอร์โดยใช้อีเมล โซเชียลมีเดีย ข้อความ และการโทรศัพท์เพื่อหลอกล่อเหยื่อให้เปิดเผยข้อมูลส่วนบุคคล ผู้โจมตีจะใช้ข้อมูลเพื่อเข้าถึงบัญชีส่วนบุคคลหรือกระทำการฉ้อโกงข้อมูลประจำตัว

เคล็ดลับ 4 ข้อในการระบุอีเมลฟิชชิ่ง

- ดูที่อยู่อีเมลจาก – หากคุณได้รับอีเมลจากธุรกิจเช่น GoDaddy ส่วนของที่อยู่อีเมลของผู้ส่งที่อยู่หลัง “@” ควรตรงกับชื่อธุรกิจ หากอีเมลเป็นตัวแทนของบริษัทหรือหน่วยงานภาครัฐ แต่ใช้ที่อยู่อีเมลสาธารณะ เช่น “@gmail” นี่อาจเป็นสัญญาณของอีเมลฟิชชิง จับตาดูการสะกดผิดเล็กน้อยของชื่อโดเมน ตัวอย่างเช่น ลองดูที่อยู่อีเมลนี้ "[email protected]" เราจะเห็นว่า Netflix มี "x" พิเศษต่อท้าย การสะกดผิดเป็นสัญญาณชัดเจนว่าอีเมลถูกส่งโดยผู้หลอกลวงและควรลบทิ้งทันที

- มองหาข้อผิดพลาดทางไวยากรณ์ – อีเมลที่เต็มไปด้วยข้อผิดพลาดทางไวยากรณ์เป็นสัญญาณของอีเมลที่เป็นอันตราย คำทั้งหมดอาจสะกดถูกต้อง แต่ประโยคเป็นคำที่ขาดหายไปซึ่งจะทำให้ประโยคสอดคล้องกัน ตัวอย่างเช่น “บัญชีของคุณถูกแฮ็ก อัปเดตรหัสผ่านเพื่อความปลอดภัยของบัญชี” ทุกคนทำผิดพลาด และไม่ใช่ทุกอีเมลที่มีการพิมพ์ผิดหรือสองฉบับที่พยายามหลอกลวงคุณ อย่างไรก็ตาม ข้อผิดพลาดทางไวยากรณ์หลายข้อรับประกันว่าจะต้องพิจารณาอย่างละเอียดถี่ถ้วนก่อนจะตอบกลับ

- มองหาไฟล์แนบหรือลิงก์ที่น่าสงสัย ควรหยุดสักครู่ก่อนที่จะโต้ตอบกับไฟล์แนบหรือลิงก์ที่รวมอยู่ในอีเมล หากคุณไม่รู้จักผู้ส่งอีเมล คุณไม่ควรดาวน์โหลดไฟล์แนบที่รวมอยู่ในอีเมลเพราะอาจมีมัลแวร์และติดคอมพิวเตอร์ของคุณ หากอีเมลอ้างว่ามาจากธุรกิจ คุณสามารถ Google ข้อมูลติดต่อของพวกเขาเพื่อยืนยันว่าอีเมลนั้นส่งมาจากพวกเขาก่อนที่จะเปิดไฟล์แนบ หากอีเมลมีลิงก์ คุณสามารถวางเมาส์เหนือลิงก์เพื่อยืนยันว่า URL กำลังส่งไปยังที่ที่ควรจะเป็น

- ระวังคำขอเร่งด่วน – เคล็ดลับทั่วไปที่ใช้โดยนักต้มตุ๋นคือการสร้างความรู้สึกเร่งด่วน อีเมลที่เป็นอันตรายอาจสร้างสถานการณ์ที่ต้องดำเนินการทันที ยิ่งคุณมีเวลาคิดมากเท่าใด โอกาสที่คุณจะระบุได้ว่าคำขอนั้นมาจากนักต้มตุ๋นมากขึ้นเท่านั้น ตัวอย่างฟิชชิ่งทั่วไป ได้แก่ อีเมลด่วนจาก "เจ้านาย" ของคุณที่ขอให้คุณชำระเงินให้กับผู้ขายโดยเร็ว หรือจากธนาคารของคุณเพื่อแจ้งว่าบัญชีของคุณถูกแฮ็กและจำเป็นต้องดำเนินการทันที

บทสรุป: สู่เว็บที่ปลอดภัยยิ่งขึ้น ไปด้วยกัน

ด้วยแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยของ WordPress สองสามข้อ คุณสามารถปกป้องไซต์ของคุณจากรหัสผ่านและช่องโหว่ที่ถูกบุกรุก เนื่องจากภัยคุกคามจากการแฮ็กและการละเมิดกำลังเพิ่มขึ้นสำหรับไซต์ WordPress ปลั๊กอิน iThemes Security Pro ได้รับการออกแบบมาเพื่อช่วยให้คุณพักผ่อนได้ง่ายขึ้นเล็กน้อยในแต่ละคืน

รับ iThemes Security Pro พร้อมการตรวจสอบความปลอดภัยเว็บไซต์ 24/7

iThemes Security Pro ปลั๊กอินความปลอดภัย WordPress ของเรามีมากกว่า 50 วิธีในการรักษาความปลอดภัยและปกป้องเว็บไซต์ของคุณจากช่องโหว่ด้านความปลอดภัยทั่วไปของ WordPress ด้วย WordPress การรับรองความถูกต้องด้วยสองปัจจัย การป้องกันแบบเดรัจฉาน การบังคับใช้รหัสผ่านที่รัดกุม และอื่นๆ คุณสามารถเพิ่มระดับการรักษาความปลอดภัยเพิ่มเติมให้กับเว็บไซต์ของคุณได้