GoDaddy взломан: 5 способов защитить ваш сайт WordPress

Опубликовано: 2021-11-26ОБНОВЛЕНО

Новые подробности появились после нашего оригинального поста. Было обнаружено, что нарушение, которое затронуло до 1,2 миллиона клиентов хостинга в GoDaddy, также затронуло шесть других хостинг-провайдеров, также принадлежащих GoDaddy. К ним относятся 123Reg, Domain Factory, Heart Internet, Host Europe, Media Temple, tsoHost. В уведомлении о раскрытии информации в Калифорнии GoDaddy указала конкретные даты вторжений: 6–11 сентября 2021 г. и 7 ноября 2021 г. Рекомендации, приведенные здесь, применимы и к клиентам этих хостинговых компаний.

В раскрытии информации о безопасности, опубликованном сегодня, GoDaddy сообщает, что до 1,2 миллиона активных и неактивных клиентов были раскрыты после того, как хакеры получили доступ к управляемой платформе хостинга WordPress. Взлом был впервые обнаружен GoDaddy 17 ноября 2021 года.

В этом посте мы расскажем о некоторых деталях недавнего взлома GoDaddy, о том, как он повлиял на клиентов, и о наших рекомендациях, что делать, если вы являетесь клиентом хостинга WordPress в GoDaddy.

Раскрытие инцидента безопасности GoDaddy от 22 ноября 2021 г.

В опубликованном сегодня раскрытии информации об инциденте общественной безопасности Деметриус Комес, директор по информационной безопасности GoDaddy, объяснил подробности взлома GoDaddy:

«Используя скомпрометированный пароль, неавторизованная третья сторона получила доступ к системе подготовки в нашей устаревшей базе кода для управляемого WordPress», — объясняет он. «Наше расследование продолжается, и мы напрямую связываемся со всеми пострадавшими клиентами с конкретными подробностями».

Согласно раскрытию, GoDaddy определила, что начиная с 6 сентября 2021 года «неавторизованная третья сторона» использовала скомпрометированный пароль для получения доступа к следующей информации о клиентах:

- Адреса электронной почты и номера клиентов были раскрыты до 1,2 миллиона активных и неактивных клиентов управляемого WordPress. Раскрытие адресов электронной почты представляет риск фишинговых атак.

- Исходный пароль администратора WordPress , который был установлен во время подготовки, был раскрыт. Если эти учетные данные все еще используются, GoDaddy сбрасывает эти пароли.

- Для активных клиентов были раскрыты имена пользователей и пароли sFTP и базы данных . GoDaddy сбросил оба пароля.

- Для подмножества активных клиентов был раскрыт закрытый ключ SSL . GoDaddy находится в процессе выпуска и установки новых сертификатов для этих клиентов.

Затронут ли меня взлом GoDaddy?

Согласно сообщению, взлом затронул как текущих, так и бывших клиентов управляемой хостинговой платформы WordPress от GoDaddy. Это включает в себя планы хостинга WordPress от Basic, Delux, Ultimate до электронной коммерции. В раскрытии информации не указано, были ли затронуты другие планы хостинга.

Что мне делать, если я пострадал?

Если вы используете GoDaddy для размещения своего сайта WordPress, у нас есть несколько (настоятельных) рекомендаций:

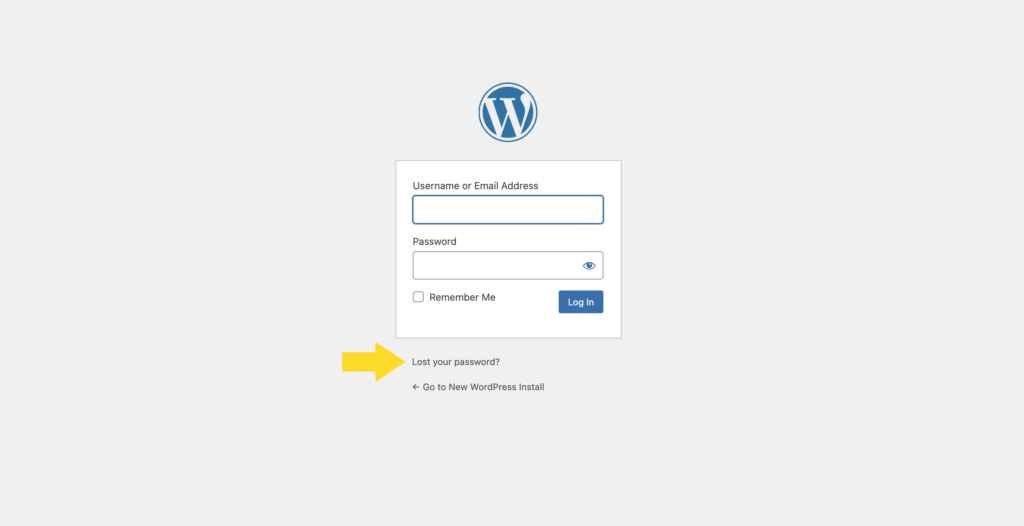

1. Сбросьте пароль администратора WordPress.

В качестве меры предосторожности сбросьте пароль WordPress. Вы можете сделать это с экрана входа в WordPress, расположенного по адресу [yourURL]/wp-admin. Измените свой пароль на что-то надежное, уникальное и сложное. Ознакомьтесь с нашими советами по безопасности паролей WordPress здесь.

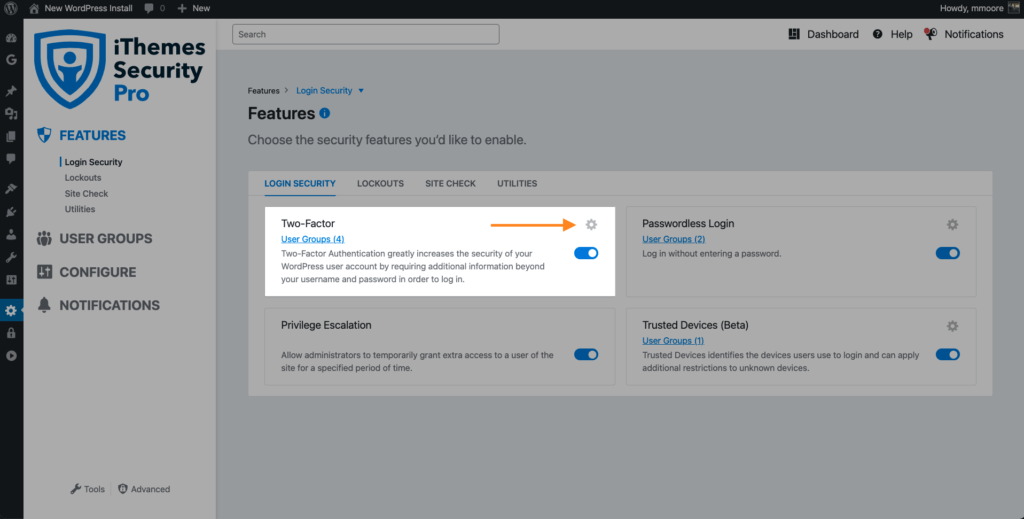

2. Внедрите двухфакторную аутентификацию для учетных записей администратора WordPress.

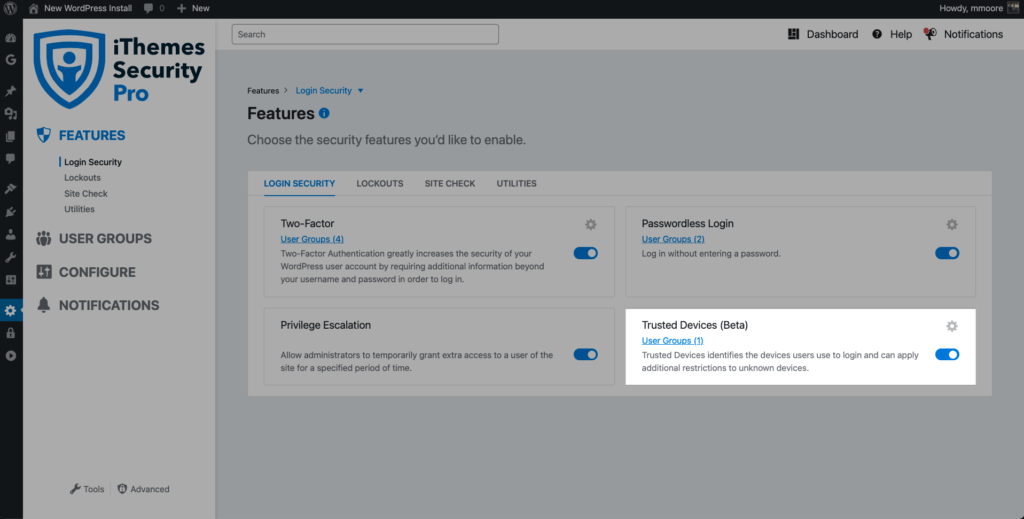

Используя плагин iThemes Security, активируйте двухфакторную аутентификацию WordPress для всех ваших учетных записей уровня администратора. Двухфакторная аутентификация — это процесс проверки личности человека с использованием двух отдельных методов проверки.

Двухфакторная защита — это БЕСПЛАТНАЯ функция плагина iThemes Security, поэтому загрузите iThemes Security и установите ее на свой сайт WordPress.

Скачать Безопасность iThemes

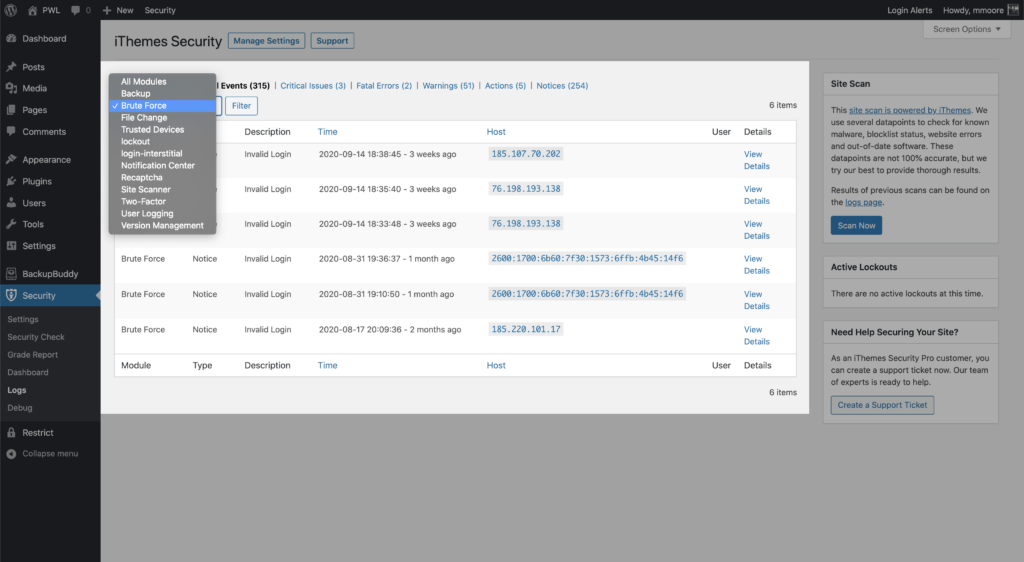

3. Просмотрите журналы безопасности вашего веб-сайта, чтобы увидеть, есть ли неожиданные входы в учетные записи администратора.

Ведение журнала безопасности веб-сайта является неотъемлемой частью вашей стратегии безопасности WordPress. Недостаточное ведение журнала и мониторинг могут привести к задержке обнаружения нарушения безопасности.

Журналы безопасности WordPress имеют несколько преимуществ в вашей общей стратегии безопасности:

1. Выявление и пресечение вредоносного поведения. Каждый день на вашем сайте происходит множество действий, о которых вы можете не знать. Многие из этих действий могут быть напрямую связаны с безопасностью вашего сайта. Вот почему ведение журнала так важно: действия отслеживаются, чтобы вы могли узнать, произошел ли взлом или взлом.

2. Выявить активность, которая может предупредить вас о взломе. Такие действия, как нераспознанные изменения файлов или подозрительная активность пользователя, могут указывать на взлом. Вот почему так важно знать, когда произошли эти действия, чтобы вы могли быстро узнать, произошло ли нарушение.

3. Оцените, какой ущерб был нанесен. С помощью журналов безопасности WordPress вы можете увидеть изменения файлов и действия пользователей, которые могут быть связаны со взломом или взломом. Журналы дают вам своего рода след, который может помочь устранить любой ущерб, нанесенный хакером, чтобы вставить вредоносные скрипты или внести другие изменения в файлы на вашем веб-сайте.

4. Помощник в восстановлении взломанного сайта. Если ваш сайт все-таки взломают, вам понадобится самая лучшая информация, которая поможет в быстром расследовании и восстановлении. Журналы безопасности WordPress могут показать вам временную шкалу взлома и показать все изменения, которые хакер изменил, от добавления новых пользователей до добавления нежелательной фармацевтической рекламы на ваш сайт.

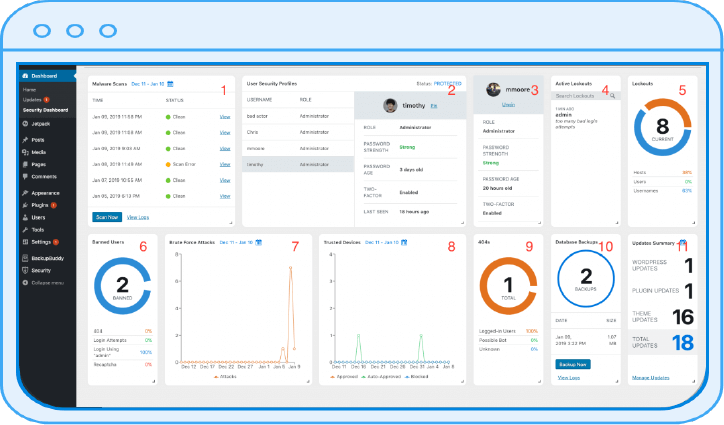

Журналы безопасности WordPress iThemes Security Pro упрощают отслеживание действий пользователей, таких как вход в систему, создание/регистрация пользователя, добавление/удаление плагинов и изменения в сообщениях/страницах.

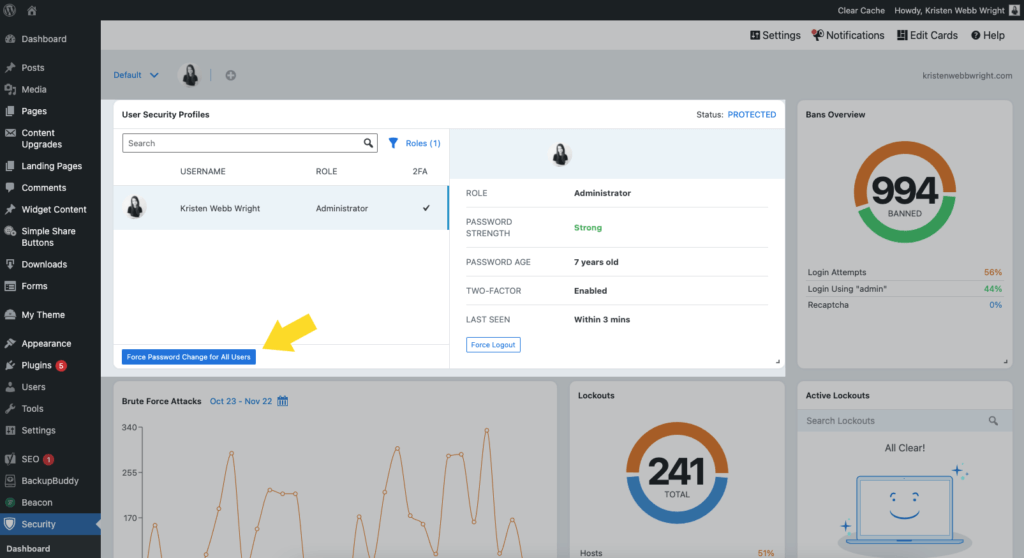

4. Принудительно смените пароль на панели безопасности WordPress.

На панели инструментов iThemes Security Pro вы можете принудительно сменить пароль для всех пользователей. Это потребует от пользователей смены пароля из соображений предосторожности.

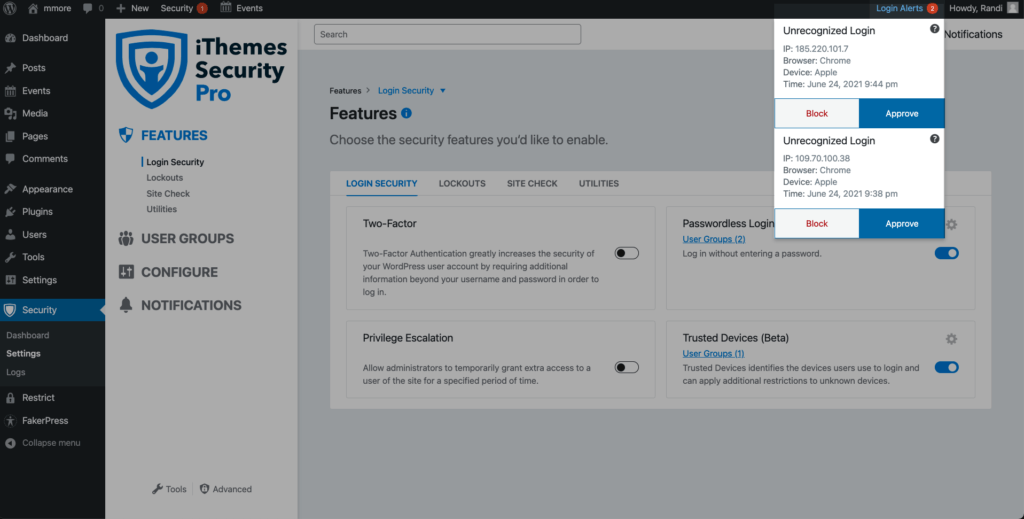

5. Включите доверенные устройства с защитой от перехвата сеанса.

Функция «Надежные устройства» в плагине iThemes Security Pro позволяет идентифицировать устройства, которые вы и другие пользователи используете для входа на ваш сайт WordPress. После того, как ваши устройства будут идентифицированы, мы сможем помешать похитителям сеансов и другим злоумышленникам причинить какой-либо ущерб вашему веб-сайту.

Когда пользователь вошел в систему на нераспознанном устройстве, доверенные устройства могут ограничить его возможности на уровне администратора. Это означает, что если злоумышленник сможет проникнуть в серверную часть вашего сайта WordPress, он не сможет внести какие-либо вредоносные изменения на ваш сайт.

iThemes Security Pro также отправит вам электронное письмо, информирующее вас о том, что кто-то вошел на ваш сайт с нераспознанного устройства. В письме есть возможность заблокировать устройство хакера.

Тогда вы сможете увидеть, когда на вашем сайте происходят нераспознанные входы в систему с устройств, которые не были одобрены.

Будьте начеку в связи с ростом числа фишинговых писем

Как указано в раскрытии информации о безопасности, утечка адресов электронной почты клиентов GoDaddy может представлять риск фишинга. Следите за подозрительными электронными письмами от GoDaddy.

Фишинг — это метод кибератаки с использованием электронной почты, социальных сетей, текстовых сообщений и телефонных звонков, чтобы обманным путем заставить жертву раскрыть личную информацию. Затем злоумышленник использует эту информацию для доступа к личным учетным записям или совершения мошенничества с идентификацией.

4 совета, как обнаружить фишинговое письмо

- Посмотрите на адрес электронной почты отправителя . Если вы получаете электронное письмо от такой компании, как GoDaddy, часть адреса электронной почты отправителя после «@» должна соответствовать названию компании. Если электронное письмо представляет компанию или государственное учреждение, но использует общедоступный адрес электронной почты, такой как «@gmail», это, вероятно, признак фишингового электронного письма. Обращайте внимание на тонкие орфографические ошибки в имени домена. Например, давайте посмотрим на этот адрес электронной почты «[email protected]». Мы видим, что у Netflix есть лишний «x» в конце. Опечатка является явным признаком того, что электронное письмо было отправлено мошенником и должно быть немедленно удалено.

- Ищите грамматические ошибки . Электронное письмо, полное грамматических ошибок, является признаком вредоносного сообщения. Все слова могут быть написаны правильно, но в предложениях отсутствуют слова, которые сделали бы предложение связным. Например, «Ваш аккаунт взломан. Обновите пароль для безопасности учетной записи». Все делают ошибки, и не каждое письмо с опечаткой или двумя — это попытка обмануть вас. Тем не менее, множественные грамматические ошибки требуют более внимательного изучения, прежде чем отвечать.

- Ищите подозрительные вложения или ссылки . Стоит сделать паузу на мгновение, прежде чем взаимодействовать с любыми вложениями или ссылками, включенными в электронное письмо. Если вы не знаете отправителя электронного письма, вам не следует загружать какие-либо вложения, включенные в электронное письмо, поскольку оно может содержать вредоносное ПО и заразить ваш компьютер. Если в электронном письме утверждается, что оно отправлено компанией, вы можете погуглить их контактную информацию, чтобы убедиться, что электронное письмо было отправлено от них, прежде чем открывать какие-либо вложения. Если электронное письмо содержит ссылку, вы можете навести указатель мыши на ссылку, чтобы убедиться, что URL-адрес отправляет вас туда, где он должен быть.

- Остерегайтесь срочных запросов . Обычный прием, используемый мошенниками, — создать ощущение срочности. Вредоносное электронное письмо может создать сценарий, требующий немедленных действий. Чем больше у вас времени на раздумья, тем больше шансов, что вы определите, что запрос исходит от мошенника. Типичные примеры фишинга включают в себя срочное электронное письмо от вашего «начальника» с просьбой заплатить поставщику как можно скорее или от вашего банка, сообщающее вам, что ваша учетная запись была взломана и требуются немедленные действия.

Подведение итогов: к более безопасной сети вместе

Используя несколько передовых методов безопасности WordPress, вы можете защитить свой сайт от скомпрометированных паролей и уязвимостей. Поскольку угроза взломов и взломов для сайтов WordPress растет, плагин iThemes Security Pro был разработан, чтобы помочь вам немного легче отдыхать каждую ночь.

Получите iThemes Security Pro с круглосуточным мониторингом безопасности сайта

iThemes Security Pro, наш плагин безопасности WordPress, предлагает более 50 способов защитить ваш сайт от распространенных уязвимостей безопасности WordPress. Благодаря WordPress, двухфакторной аутентификации, защите от грубой силы, надежному принудительному использованию паролей и многим другим вы можете добавить дополнительные уровни безопасности на свой веб-сайт.