Neden WordPress e-postalarımın güvenliğini sağlama konusunda endişelenmeliyim?

Yayınlanan: 2023-05-31E-postalar her yerde. İnternet üzerinden insanlar arasında en yaygın iletişim yöntemlerinden biri haline geldiler. WordPress yöneticileri ve web sitesi sahipleri, e-postaları kişisel ve profesyonel iletişim, pazarlama, işe alım ve daha fazlası gibi çeşitli amaçlar için kullanır.

E-postalar, kullanıcılarınızın kimliğini doğrulamak veya parola sıfırlama gibi belirli eylemleri gerçekleştirmelerine izin vermek için kullandığınız hassas bilgileri de içerebilir. Bu eğitimde, web sitesi sahiplerinin WordPress'te e-posta güvenliği hakkında bilmesi gereken her şeyi tartışacağız.

Tartışmaya WordPress web sitesi e-postalarınızı koruma ihtiyacıyla başlayalım. E-postalarınızı güvende tutmak, aşağıdakiler gibi pek çok konuda yardımcı olur:

- Hassas bilgilerin korunması — Daha önce de belirtildiği gibi, sıklıkla hassas bilgiler içerebilecek e-postalar göndereceksiniz. Bu, kullanıcılarınızın oturum açma kimlik bilgileri ve sağlık veya mali durumlarıyla ilgili kişisel bilgiler gibi şeyleri içerebilir. Her durumda, kötü niyetli hiç kimsenin bu bilgileri ele geçiremeyeceğinden emin olmanız gerekir.

- E-postaların teslimi — Spam, internette büyük bir sorundur. İstenmeyen e-postalardan da payınıza düşeni aldığınızdan eminiz. En iyi senaryoda can sıkıcıdırlar ve diğer durumlarda daha ciddi sonuçlara yol açabilirler. E-posta sunucularının potansiyel spam ile başa çıkma yollarından biri, standartlara hiç uygun olmayan e-postalar göndermemektir. Benzer şekilde, farklı e-posta istemcileri tarafından spam olarak değerlendirilebilecek e-postalar da bu şekilde işaretlenecek ve ana gelen kutusundan ayrı bir klasöre konulacaktır.

- Marka itibarını koruma — WordPress e-posta güvenliğini ciddiye almazsanız, marka itibarınız tehlikede olabilir. Bir düşünün, e-postaları sürekli spam filtresine takılan bir marka veya güvenlik eksikliği kişisel bilgilerinizin sızdırılmasına neden olan bir marka hakkında ne düşünürsünüz?

- E-posta tabanlı saldırıların önlenmesi — Kötü niyetli kişiler, web sitenize erişmek veya kullanıcı verilerine erişmek için e-posta kimlik avını kullanabilir. Bu, her türlü güvenlik sorununu ortaya çıkarabilir. Her iki durumda da, WordPress e-postasını güvence altına almak için uygun önlemleri almanız gerekir.

WordPress'te güvenli e-postalar gönderme

WordPress, e-posta göndermek için kullandığı yerleşik bir wp_mail() işlevine sahiptir. Bu işlev, tüm e-postalarınızı göndermek için popüler ücretsiz ve açık kaynaklı PHPMailer kitaplığına dayanır.

Kitaplığı kullanmanın bir avantajı, yerel bir posta sunucusuna ihtiyaç duymadan tüm platformlarda e-posta göndermenizi sağlayan entegre bir SMTP istemcisine sahip olmasıdır.

SMTP terimi, Basit Posta Aktarım Protokolü anlamına gelir. SMTP istemcisi, bir sunucudan diğerine e-posta göndermek için kullanabileceğimiz bir programdır. İstemci, e-posta sunucusuyla bağlantı kurmak, gönderenin kimliğini doğrulamak ve e-posta iletimi gibi birçok değerli şey yapar.

wp_mail() işlevini kullanmak, e-posta alımınızın başarılı olduğunu otomatik olarak garanti etmez. E-postanın teslim durumundan bağımsız olarak, istek başarılı olduğunda true değerini döndürür. Bu nedenle, gönderdiğiniz e-postaların teslim edildiğinden emin olacaksınız.

Mevcut kaynak koduna birkaç satır PHP ekleyerek wp-config.php dosyasının içine SMTP ile ilgili ayarlarınızı ekleyebilirsiniz. Ancak, çok daha kolay bir seçenek bir eklenti kullanmaktır.

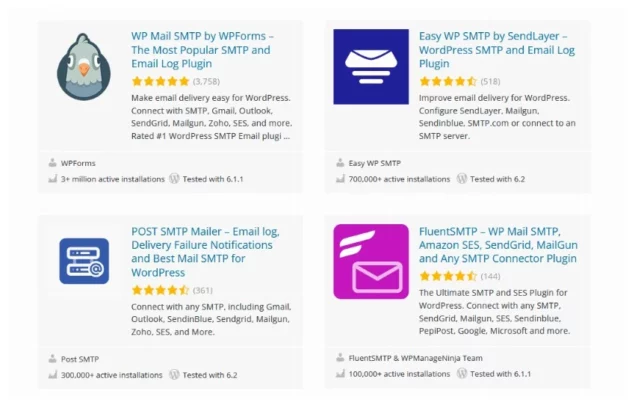

E-postalarınızı etkili ve güvenli bir şekilde göndermek için tüm ayarlarınızı yapılandırmanıza yardımcı olacak birçok ücretsiz WordPress SMTP eklentisinden birini kullanabilirsiniz. Geçmişte WordPress e-posta teslimini çok ayrıntılı olarak ele aldık.

Bir SMTP eklentisi kurma

Web sitenizde kullanabileceğiniz birden fazla SMTP eklentisi olduğunu belirtmekte fayda var. Hangisinin size en uygun olduğunu görmek için onlara bir şans verebilirsiniz. En popüler olanlardan biri WP Mail SMTP eklentisidir.

Kullandığınız herhangi bir eklenti, web siteniz için bir SMTP posta göndericisi seçmenizi isteyecektir. SendLayer, Postmark, SendGrid, Zoho Mail, vb. gibi çeşitli seçenekler mevcuttur. Kurulum sihirbazı, API anahtarı vb. gibi gerekli tüm bilgileri sağladığınız ilk yapılandırmada size yardımcı olacaktır. eklentiler WordPress kontrol panelinde mevcut olacaktır.

Bu eklentileri kurarken aklınızda bulundurmanız gereken iki önemli şey vardır:

- SMTP istemcinizle SSL üzerinden e-posta gönderdiğinizden emin olun. Bu, e-postaların aktarım sırasında ele geçirilmesini önlemeye yardımcı olacaktır. SendLayer vb. gibi birçok hizmet SSL/TLS şifrelemesini sizin için otomatik olarak halleder. Ancak, SMTP Göndericiniz olarak Diğer SMTP'yi seçerseniz, SMTP ana bilgisayarı, bağlantı noktası numarası, şifreleme vb. hakkında bilgileri manuel olarak da sağlayabilirsiniz.

- Hassas bilgileri e-posta yoluyla gönderiyorsanız, e-posta günlüğünü de devre dışı bırakmak isteyebilirsiniz. Bu, bir şeyler ters giderse istenmeyen veri sızıntılarını önleyecektir. Test sırasında bu seçeneğin açık olması iyidir, ancak ideal olarak diğer durumlarda kapalı olmalıdır.

Ortak e-posta güvenlik çerçeveleri

E-posta göndermek için SSL sertifikalarının yüklenmesi ve kullanılması, e-posta içeriğinin e-posta istemcisi ile e-posta sunucusu arasında geçiş yaparken güvenli olmasını sağlayacaktır. Bu, iletim sırasında e-postaya herhangi bir yetkisiz erişimin veya müdahalenin engellenmesiyle mümkün olur.

WordPress e-posta güvenliğini artırmanın bir sonraki adımı, yalnızca hedeflenen alıcının kendisine gönderilen e-postanın içeriğini okuyabilmesi için şifreleme kullanmayı içerir.

WordPress sitenizdeki e-postaların güvenliğini sağlamak için kullanabileceğiniz birçok farklı e-posta güvenlik çerçevesi vardır. E-posta güvenlik çerçevesi terimi, tüm e-posta iletişiminizin spam, kimlik avı ve yetkisiz erişim gibi güvenlik risklerinden korunmasını sağlamak için yürürlükte olan bir dizi yönerge ve standardı ifade eder.

Farklı SMTP sunucuları, e-postaların güvenliğini sağlama hedeflerine ulaşmak için birden çok e-posta güvenlik çerçevesinin bir kombinasyonunu kullanabilir. Bunlardan bazılarını öğrenelim.

Gönderen Politikası Çerçevesi

SPF olarak da bilinen Sender Policy Framework, alıcının e-posta sunucusunun bir e-postanın meşru bir kaynaktan gelip gelmediğini kontrol etmesine olanak tanıyan bir e-posta kimlik doğrulama çerçevesidir.

Kısacası SPF, gönderenin IP adresinin o alan için yetkili IP adresleriyle eşleştiğini doğrulamak için gönderenin etki alanının DNS (Etki Alanı Adı Sistemi) kaydını kontrol ederek çalışır.

Bir e-posta gönderildiğinde, alıcının tarafındaki posta sunucusu, e-postanın gerçekten de gönderenin tarafındaki yetkili bir posta sunucusundan gönderilip gönderilmediğini anlamak için SPF kayıtlarını kontrol eder. SPF kaydı, belirli bir etki alanı adına e-posta gönderebilen tüm IP adresleri ve etki alanları hakkında bilgi içerecektir. Herhangi bir uyumsuzluk, e-postanın şüpheli olarak işaretlenmesine neden olur.

SPF, birisinin olmadığı gibi davrandığı spam ve kimlik avı saldırılarıyla mücadeleye yardımcı olur.

DomainKeys Tanımlı Posta

DomainKeys Identified Mail (DKIM) çerçevesi, e-postayı gönderenin meşru biri olduğunu doğrulamak için dijital imzaların kullanılmasına dayanır. Ayrıca, e-posta iletilirken e-posta içeriğinin değiştirilmemesini sağlar.

Dijital imza, yasal alan adıyla ilişkili özel bir anahtar kullanılarak oluşturulan bir kriptografik değerden başka bir şey değildir. E-posta mesajı, başlığında bir DKIM-Signature alanı olarak kriptografik değer içerir.

Alıcı tarafındaki posta sunucusu, gönderenin etki alanının genel anahtarına DNS kayıtlarından erişebilir. E-posta sistemi, gönderenin gerçekliğini doğrulamak için imzanın şifresini çözmek için ortak anahtarı kullanır. Sistem, gönderenin gerçekliğini doğruladıktan sonra e-postayı alıcının posta kutusuna teslim eder.

Buradaki sır, özel anahtarın kriptografik imza oluşturmak için kullanılmasıdır ve bu imzanın şifresi yalnızca karşılık gelen genel anahtar tarafından çözülebilir. Bu, oluşturulan hash değerlerinde özel ve genel anahtarlarla eşleşen bir değerin, e-postanın gerçekliğini garanti ettiği anlamına gelir.

Etki Alanı Tabanlı Mesaj Kimlik Doğrulaması, Raporlama ve Uyumluluk

Önceki iki çerçeve, bir e-postayı gönderenin iddia ettiği kişi olduğunu doğrulamanıza izin verir. Bu, spam ve kimlik avı saldırılarını önlemeye yardımcı olur.

Bir e-posta SPF veya DKIM kontrollerinde başarısız olursa ne olur?

Yasal bir e-postanın SPF veya DKIM kontrollerinde nasıl başarısız olabileceğini merak ediyor olabilirsiniz. Bu, hatalı yapılandırılmış SPF veya DKIM kayıtları, normalden daha uzun taşıma süresi nedeniyle geçersiz zaman damgası ve yönlendirme sunucusunun orijinal gönderenin alanı adına e-posta gönderme yetkisinin olmadığı e-posta yönlendirme gibi çeşitli durumlarda ortaya çıkabilir.

Etki Alanı Tabanlı İleti Doğrulama, Raporlama ve Uyumluluk (DMARC) çerçevesi bu durumda imdadınıza yetişir.

Etki alanı sahipleri, SPF veya DKIM kimlik doğrulama kontrollerinde başarısız olan e-posta iletilerine ne olması gerektiğini belirtmek için DNS kayıtlarına bir DMARC ilkesi ekleyebilir.

Bir e-posta bu kontrolleri geçemezse, alıcının e-posta sunucusu, gönderenin etki alanının DMARC politikasını arar. DMARC politikası, e-postanın reddedilmesi, karantinaya alınması veya alıcının posta kutusuna teslim edilmesi gerekip gerekmediğini belirtecektir.

DMARC, gönderenin meşruiyetini kontrol etmenin yanı sıra, etki alanlarından gönderilen e-postalarla ilgili tüm bilgileri alan sahiplerine rapor edecek mekanizmalar içerir. Bu bilgilere erişim, etki alanı sahiplerinin olası e-posta kimlik sahtekarlığı veya kimlik avı saldırılarını belirlemesine yardımcı olabilir. Bu sonuçta artan e-posta güvenliği ile sonuçlanır.

Oldukça iyi Gizlilik

Pretty Good Privacy veya PGP, e-postalarınız için uçtan uca şifreleme sağlayan ve yalnızca hedeflenen alıcının e-postalarınızı okuyabilmesini sağlayan başka bir ilginç e-posta güvenlik çerçevesidir.

PGP güvenlik protokolü, kriptografi sistemi için bir çift genel ve özel anahtara dayanır. PGP protokolünün tüm kullanıcılarının kendi genel ve özel anahtarları olacaktır. PGP, e-posta mesajlarını şifrelemek için genel anahtarı ve bunların şifresini çözmek için özel anahtarı kullanır. Kullanıcı ile iletişim kurmak isteyen herkesin ortak anahtara erişimi vardır. Özel anahtar kullanıcıda kalır.

Diyelim ki birine e-posta göndermek istiyorsunuz. Gönderici olarak, mesajınızı şifrelemek için alıcı tarafından sağlanan ortak anahtarı kullanacaksınız. Bu, yalnızca alıcının özel anahtara sahip olacağı için mesajın şifresini çözebilmesini sağlar.

PGP ayrıca bir e-postanın orijinalliğini ve bütünlüğünü doğrulamak ve iletim sırasında kurcalanma olmadığından emin olmak için dijital imzalar kullanır.

Özel anahtar, gönderenin gerçekliğini doğrulayan dijital imzayı oluşturmak için kullanışlıdır. Özel anahtar, e-posta mesajının bir karmasını oluşturmak için kullanılır. PGP, ortak anahtarları paylaşma prensibiyle çalıştığından, e-postanın alıcısı, gönderenin genel anahtarına erişebilir. Bu ortak anahtar, mesajın değişmediğini doğrulayan hash'in şifresini çözmek için kullanışlıdır.

PGP'nin bir başka önemli yönü de, farklı kullanıcıların anahtar sahibini doğruladıklarını belirtmek için birbirlerinin genel anahtarlarını imzalayabildikleri “güven ağı” sistemidir. Bu, kötü niyetli birinin bir kullanıcıyı taklit etmesini daha da zorlaştırır.

WordPress sitenizde e-posta güvenliğini uygulama

Şimdi farklı e-posta güvenlik çerçevelerini web sitenize nasıl uygulayacağınızı öğreneceğiz.

Gönderen Politikası Çerçevesi

Önceki bölümde bahsedildiği gibi SPF, gönderenin etki alanının DNS kaydını kontrol ederek çalışır. Gönderenin IP'sinin o etki alanı için yetkili IP adresleriyle eşleşip eşleşmediğini kontrol eder.

Örnek olarak wpwhitesecurity.com'u kullanarak bunu test edebiliriz. Tek yapmamız gereken nslookup komutunu aşağıdaki gibi kullanmak:

nslookup -type=txt alan adı

Sonuç bize e-posta göndermek için hangi sistemleri kullandığımızı söyler.

v=spf1 bir mx şunları içerir:_spf.google.com şunları içerir:relay.kinstamailservice.com şunları içerir:servers.mcsv.net içerir:helpscoutemail.com şunları içerir:sendgrid.net ~all

Bizden aldığınız bir e-posta bu sistemlerden değilse, bu nedenle muhtemelen yasal değildir.

SPF'yi uygulamak için tek yapmamız gereken, alanın DNS bölge dosyasına bir TXT kaydı eklemek. Bir TXT kaydı, bir alan adıyla ilişkilendirmek istediğiniz isteğe bağlı metin içerebilir. Bu durumda, SPF bilgilerini içerecektir.

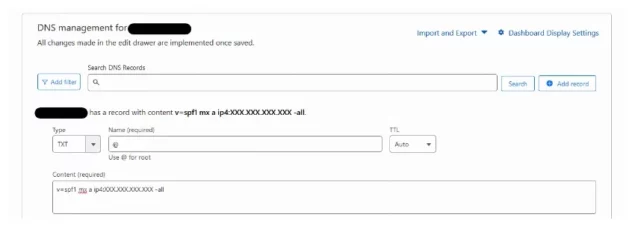

İlk adım, DNS kayıtlarınızı yönetmek için kullandığınız hizmette oturum açmaktır. Bu durumda Cloudflare kullanacağız. Bu nedenle öncelikle Cloudflare hesabına giriş yapıyoruz ve DNS kayıtları düzenlenecek olan domaini seçiyoruz.

Cloudflare kullanıyorsanız, sol kenar çubuğunda veya Hızlı İşlemler altında DNS Ayarlarını değiştirme seçeneğini görmelisiniz. Bir DNS kaydı eklemek için üzerine tıklayın. Bir sonraki sayfada bir Kayıt Ekle düğmesi olacaktır. Üzerine tıklayın, aşağıdaki ekranı göreceksiniz.

Tür açılır menüsünden TXT'yi seçin. Adı etki alanı kökünüze ayarlayın. TTL'yi Otomatik olarak tutun ve İçerik değerini v=spf1 mx a ip4:XXX.XXX.XXX.XXX -all olarak ayarlayın. Referans için aşağıdaki ekran görüntüsünü kullanın.

DNS kaydı farklı bölümlerden oluşur. Birer birer ne anlama geldiklerini görelim:

- v=spf1 — Bu bölüm, kullanımda olan SPF protokolünün sürümünü belirtir. Bu durumda, SPF sürümü 1'dir.

- mx — Bu kısım, alanın MX kayıtlarına alan adına e-posta gönderme yetkisi verir.

- a — Bu bölüm, alanın A kayıtlarına veya ipv4 adreslerine alan adına e-posta gönderme yetkisi verir.

- ip4:XXX.XXX.XXX.XXX — E-posta göndermek için beyaz listeye belirli bir IP adresi eklemek için bu bölümü ekleyebilirsiniz.

- -all — Bu bölüm, yetkili etki alanları veya IP adreslerinden hiçbiriyle eşleşmeyen e-postalara ne olması gerektiğini belirtir.

XXX.XXX.XXX.XXX'i beyaz listeye almak istediğiniz IP adresiyle değiştirdiğinizden emin olun. Yalnızca alanınızdan e-posta adresleri göndermeyi planlıyorsanız, bu bölümü eklemenize gerek yoktur. Ancak, sahteciliği önlemek için posta sunucularınızın IP adresini buraya eklemelisiniz.

DomainKey Tanımlı Posta

DKIM çerçevesi, bir e-postayı gönderenin gerçekliğini doğrulamak için DNS kayıtlarında saklanan değerlere de dayanır.

Birincil fark, SPF'nin bazı yetkililerin e-postayı gönderdiğinden emin olmak için DNS kayıtlarındaki IP adreslerini kontrol etmesine güvenirken, DKIM'in genel ve özel anahtarların kullanımına güvenmesidir.

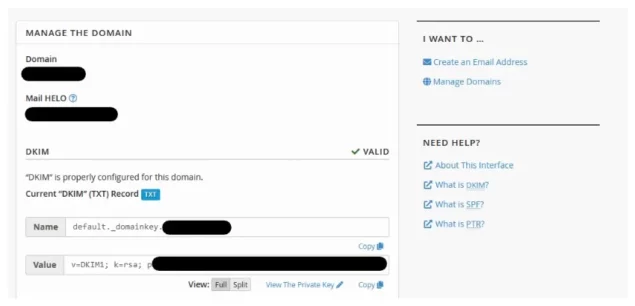

Alan adınızı yönetmek için Cloudflare kullanıyorsanız önceki bölümde yaptığımız gibi bir DNS kaydı ekleyebilirsiniz. Ancak, barındırma sağlayıcınızın gösterge tablosundan DNS kayıtlarını güncellemeniz de mümkündür.

Bir barındırma hesabının cPanel'indeki geçerli bir DKIM TXT kaydının ekran görüntüsü buradadır. Bu seçenekleri cPanel hesabınıza giriş yaptıktan ve ardından E-posta Teslim Edilebilirliğini kontrol ettikten sonra bulabilirsiniz.

DKIM kaydının adı, farklı e-posta servis sağlayıcıları tarafından kolayca bulunabilmesini sağlamak için default._domainkey olarak ayarlanmıştır.

DKIM kaydının içeriği, aşağıda açıklandığı gibi birkaç bölümden oluşur:

- v=DKIM1 — Bu bölüm, kullanımda olan DKIM protokolünün sürümünü belirtir.

- k=rsa — Bu bölüm, kullandığımız genel anahtarın bir RSA anahtarı olduğunu belirtir.

- p=KEY_VALUE — Bu kısım, Base64 ile kodlanmış genel anahtardır.

Etki Alanı Tabanlı Mesaj Kimlik Doğrulaması, Raporlama ve Uyumluluk

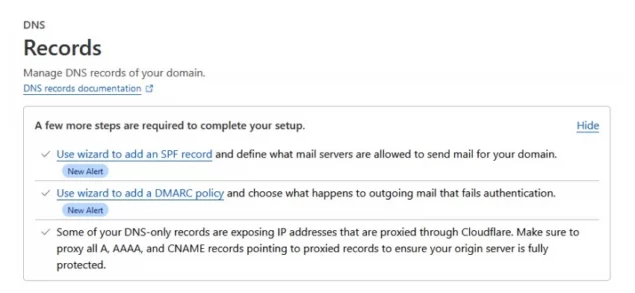

Şimdi DNS TXT kaydımıza nasıl DMARC politikası ekleyeceğimizi öğreneceğiz. Bir DNS kaydı ekleme işlemi burada aynı kalacaktır. Değişen tek şey kaydın adı ve içeriğidir.

DNS TXT kaydımızın adı _dmarc.yourwebsite.com olacaktır, burada yourwebsite.com sizin gerçek web sitenizdir. Yine, bu, DMARC politikasının kolayca tanımlanması için yürürlükte olan standart bir kuraldır.

DMARC ilkesi DNS TXT kaydının içeriği olarak toplam 11 etiket-değer çifti ekleyebilirsiniz. Bir DMARC DNS TXT kaydını kapsamlı bir şekilde açıklayan bu sayfada onlar hakkında bilgi edinebilirsiniz.

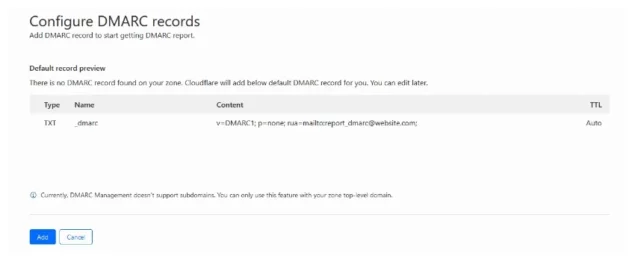

Bir DMARC politikası eklemek için Cloudflare'da yeni tanıtılan sihirbazı kullanalım.

Sihirbaz bağlantısını tıkladığınızda, aşağıdaki ekranı göreceksiniz. Sadece Ekle düğmesini tıklayın ve hazırsınız.

Şimdi DMARC kaydındaki içeriğin ne anlama geldiğini öğreneceğiz:

- v=DMARC1 — Her zamanki gibi bu, kullanılan DMARC protokolünün sürümünü belirtir.

- p=none — Bu bölüm, başarısız kontroller için hiçbir ilke eyleminin yapılmayacağını belirtir. Bu değeri karantinaya almak veya reddetmek için de ayarlayabilirsiniz. Değeri karantinaya ayarlamak, e-postayı potansiyel olarak şüpheli olarak işaretler ancak yine de alıcı posta kutusunun spam klasörüne teslim eder.

- rua=mailto:[email protected] — Bu bölüm, raporları alan e-posta adresini belirtir. Raporlar, DMRC kontrollerini geçen veya geçemeyen e-posta mesajları hakkında bilgi içerecektir.

Daha iyi güvenlik için e-postaların güvenliğini sağlama

Eski bir atasözüne göre, bir zincir ancak en zayıf halkası kadar güçlüdür. Bu, WordPress yöneticilerinin ve web sitesi sahiplerinin WordPress'i korumanın ötesine geçmesini ve destekleyici/çevreleyen altyapıyı ele almasını gerektiren güvenlik söz konusu olduğunda çok doğrudur.

E-posta güvenliği gözden kaçma eğilimindedir; ancak, az önce makalede gördüğümüz gibi, e-posta güvenliğini sağlamak nispeten kolay ve çok erişilebilir. Bu, DNS kayıtlarının yapılandırılmasından e-postaların şifrelenmesine kadar, yalnızca daha iyi müşteri ve kullanıcı erişimi sağlamakla kalmayacak, aynı zamanda güvenlik risklerini de büyük ölçüde azaltacaktır.

WordPress güvenliğini artırmak için daha fazla ipucu

E-postalarınızı güvenli hale getirmek, genel web sitesi güvenliğinin yalnızca bir parçasıdır. Web sitenizin her yönüyle güvenliğini artırmak için bazı genel ipuçlarını burada bulabilirsiniz.

- Düzenli Olarak Güncelleyin — Tüm WordPress temalarınızı veya eklentilerinizi güncel tutmanız önemlidir. Güncellemeler genellikle bilinen güvenlik açıklarını düzeltmenin yanı sıra yeni özellikler ekler.

- Güçlü Parolalar Kullanın — Web barındırma, veritabanı, FTP hesapları, WordPress yönetici hesapları vb. dahil olmak üzere web sitesiyle ilgili tüm hesaplarınız için güçlü ve benzersiz parolalar kullanmalısınız. Bu, kaba kuvvet saldırılarının parolanızı kırmasını önleyecektir. MelaPress Login Security eklentisini, güçlü parolalar, çok fazla başarısız oturum açma girişimini engelleme vb. gibi en iyi oturum açma güvenliği uygulamalarını takip etmek için kullanabilirsiniz.

- Güvenlik Eklentilerini Kurun — Bir güvenlik eklentisi kurmayı da düşünmelisiniz. En popüler seçeneklerden bazıları Wordfence, iThemes Security, All-In-One security vb.'dir. WordPress web sitenizde meydana gelen tüm değişiklikleri kaydetmek için WP Activity Log gibi eklentiler de yükleyebilirsiniz.

- İki Faktörlü Kimlik Doğrulamayı Kullanın — Fazladan bir güvenlik katmanı eklemek için iki faktörlü kimlik doğrulamayı kullanabilirsiniz. WP 2FA gibi ücretsiz eklentiler bunu kolaylıkla yapmanıza yardımcı olabilir.

- Düzenli Yedeklemeler Alın – Ayrıca web sitenizin düzenli yedeklerini de almalısınız. Bu, bir güvenlik ihlali veya diğer sorunlar durumunda web sitenizi hızlı bir şekilde çevrimiçi hale getirmenize yardımcı olacaktır.

- Güvenilir Bir Web Barındırıcısı Kullanın — Web sitenizi barındırmak için tanınmış ve güvenilir bir web barındırıcısı kullandığınızdan emin olun. Web sunucusu, web sunucusunun güvenliğini sağlamak, güncellemek, arka uçta yedeklerini almak gibi birçok şeyden sorumlu olacaktır.

- Bir Güvenlik Duvarı Kullanın — Bir güvenlik duvarı kurmak, yetkisiz erişimi önlerken yaygın güvenlik tehditlerine ve DDOS saldırılarına karşı koruma sağlar. Web sunucunuz tarafından sunucu düzeyinde veya WordPress eklentisi olarak sizin tarafınızdan web sitesi düzeyinde bir güvenlik duvarı kurmanız mümkündür. İyi haber şu ki, Wordfence vb. gibi eklentiler zaten bir güvenlik duvarı sunuyor ve sizi kötü amaçlı yazılımlardan koruyacak.

- Giriş Denemelerini Sınırla — Alabileceğiniz başka bir güvenlik önlemi, botların kaba kuvvet saldırılarını önlemek için başarısız oturum açma girişimlerinin sayısını sınırlamaktır.