¿Por qué debería preocuparme por proteger mis correos electrónicos de WordPress?

Publicado: 2023-05-31Los correos electrónicos están en todas partes. Se han convertido en uno de los métodos más comunes de comunicación entre las personas a través de Internet. Los administradores de WordPress y los propietarios de sitios web utilizan correos electrónicos para diversos fines, como comunicación personal y profesional, marketing, reclutamiento y más.

Los correos electrónicos también pueden contener información confidencial que utiliza para autenticar a sus usuarios o permitirles realizar ciertas acciones, como restablecer una contraseña, etc. En este tutorial, analizaremos todo lo que los propietarios de sitios web deben saber sobre la seguridad del correo electrónico en WordPress.

Comencemos la discusión con la necesidad de proteger los correos electrónicos de su sitio web de WordPress. Mantener sus correos electrónicos seguros ayuda con muchas cosas, tales como:

- Protección de información confidencial: como se mencionó anteriormente, a menudo enviará correos electrónicos que pueden contener información confidencial. Esto puede incluir cosas como las credenciales de inicio de sesión de sus usuarios e información personal relacionada con su salud o finanzas. En cualquier caso, debe asegurarse de que nadie con intenciones maliciosas pueda interceptar esta información.

- Entrega de correos electrónicos: el spam es un gran problema en Internet. Estamos seguros de que también ha recibido una buena cantidad de correos electrónicos no deseados. Son molestos en el mejor de los casos y pueden tener consecuencias más drásticas en otros casos. Una forma en que los servidores de correo electrónico se ocupan del spam potencial es no enviar correos electrónicos que no cumplan con los estándares en absoluto. Del mismo modo, los correos electrónicos que pueden ser considerados spam por diferentes clientes de correo electrónico se marcarán como tales y se colocarán en una carpeta separada de la bandeja de entrada principal.

- Mantener la reputación de la marca: la reputación de su marca podría estar en juego si no se toma en serio la seguridad del correo electrónico de WordPress. Piénsalo, ¿cómo te sentirías acerca de una marca cuyos correos electrónicos están constantemente bloqueados en el filtro de spam o una marca cuya falta de seguridad resulta en la filtración de tu información personal?

- Prevención de ataques basados en correo electrónico: las personas con intenciones maliciosas pueden usar el phishing de correo electrónico para obtener acceso a su sitio web o para tener acceso a los datos del usuario. Esto puede plantear todo tipo de problemas de seguridad. En cualquier caso, debe tomar las medidas adecuadas para proteger el correo electrónico de WordPress.

Envío de correos electrónicos seguros en WordPress

WordPress tiene una función wp_mail() incorporada que utiliza para enviar correos electrónicos. Esta función se basa en la popular biblioteca PHPMailer gratuita y de código abierto para enviar todos sus correos electrónicos.

Una ventaja de usar la biblioteca es que tiene un cliente SMTP integrado que le permite enviar correos electrónicos en todas las plataformas sin necesidad de un servidor de correo local.

El término SMTP significa Protocolo simple de transferencia de correo. Un cliente SMTP es un programa que podemos usar para enviar correos electrónicos de un servidor a otro. El cliente hace muchas cosas valiosas, como establecer una conexión con el servidor de correo electrónico, autenticar al remitente y transmitir el correo electrónico.

El uso de la función wp_mail() no es una garantía automática de que la recepción de su correo electrónico haya sido exitosa. Volverá a ser verdadero una vez que la solicitud sea exitosa, independientemente del estado de entrega del correo electrónico. Por lo tanto, tendrá que asegurarse de que los correos electrónicos que envió sean entregados.

Puede agregar su configuración relacionada con SMTP dentro del archivo wp-config.php agregando algunas líneas de PHP al código fuente existente. Sin embargo, una opción mucho más fácil es usar un complemento.

Puede usar uno de los muchos complementos SMTP gratuitos de WordPress que lo ayudarán a configurar todas sus configuraciones para enviar sus correos electrónicos de manera efectiva y segura. Ya hemos cubierto la capacidad de entrega de correo electrónico de WordPress con gran detalle en el pasado.

Configuración de un complemento SMTP

Vale la pena mencionar que existen múltiples complementos SMTP que puede usar en su sitio web. Puedes probarlos para ver cuál te conviene más. Uno de los más populares es el complemento WP Mail SMTP.

Cualquier complemento que utilice le pedirá que elija un correo SMTP para su sitio web. Hay varias opciones disponibles, como SendLayer, Matasellos, SendGrid, Zoho Mail, etc. El asistente de configuración lo ayudará con la configuración inicial, donde proporciona toda la información necesaria, como la clave API, etc. Todas estas configuraciones para diferentes Los complementos estarán disponibles en el panel de control de WordPress.

Hay dos cosas importantes que debe tener en cuenta al configurar estos complementos:

- Asegúrese de enviar correos electrónicos a través de SSL con su cliente SMTP. Esto ayudará a evitar que los correos electrónicos sean interceptados mientras están en tránsito. muchos servicios como SendLayer, etc., manejarán automáticamente el cifrado SSL/TLS por usted. Sin embargo, también puede proporcionar información manualmente sobre el host SMTP, el número de puerto, el cifrado, etc. si selecciona Otro SMTP como su Mailer SMTP.

- También es posible que desee deshabilitar el registro de correo electrónico si envía información confidencial por correo electrónico. Esto evitará fugas de datos no deseadas si algo sale mal. Está bien tener esta opción activada durante la prueba, pero idealmente debería estar desactivada en otros casos.

Marcos comunes de seguridad de correo electrónico

La instalación y el uso de certificados SSL para enviar correos electrónicos garantizará que el contenido del correo electrónico esté seguro durante el tránsito entre el cliente de correo electrónico y el servidor de correo electrónico. Esto es posible mediante la prevención de cualquier acceso no autorizado o interceptación del correo electrónico durante la transmisión.

El siguiente paso para mejorar la seguridad del correo electrónico de WordPress implica el uso de cifrado para que solo el destinatario pueda leer el contenido del correo electrónico que se le envía.

Hay muchos marcos de seguridad de correo electrónico diferentes que puede usar para proteger los correos electrónicos en su sitio de WordPress. El término marco de seguridad del correo electrónico se refiere a un conjunto de pautas y estándares que se implementan para garantizar que todas sus comunicaciones por correo electrónico se mantengan a salvo de riesgos de seguridad como el correo no deseado, el phishing y el acceso no autorizado.

Diferentes servidores SMTP pueden usar una combinación de múltiples marcos de seguridad de correo electrónico para lograr su objetivo de proteger los correos electrónicos. Aprendamos sobre algunos de ellos.

Marco de política del remitente

Sender Policy Framework, también conocido como SPF, es un marco de autenticación de correo electrónico que permite que el servidor de correo electrónico del destinatario verifique si un correo electrónico proviene de una fuente legítima.

En resumen, SPF funciona comprobando el registro DNS (Sistema de nombres de dominio) del dominio del remitente para verificar que la dirección IP del remitente coincida con las direcciones IP autorizadas para ese dominio.

Una vez que se envía un correo electrónico, el servidor de correo del destinatario verificará los registros SPF para determinar si el correo electrónico se envió realmente desde un servidor de correo autorizado del remitente. El registro SPF contendrá información sobre todas las direcciones IP y dominios que pueden enviar un correo electrónico en nombre de un dominio en particular. Cualquier discrepancia resultará en marcar el correo electrónico como sospechoso.

SPF ayuda a combatir los ataques de spam y phishing en los que alguien finge ser lo que no es.

DomainKeys Correo identificado

El marco de DomainKeys Identified Mail (DKIM) se basa en el uso de firmas digitales para verificar que el remitente del correo electrónico es alguien legítimo. También garantiza que el contenido del correo electrónico no se altere mientras se transmite el correo electrónico.

La firma digital no es más que un valor criptográfico generado mediante una clave privada asociada al nombre de dominio legítimo. El mensaje de correo electrónico contiene el valor criptográfico como un campo de firma DKIM en su encabezado.

El servidor de correo del lado del destinatario puede acceder a la clave pública del dominio del remitente desde los registros DNS. El sistema de correo electrónico utiliza la clave pública para descifrar la firma y verificar la autenticidad del remitente. El sistema entrega el correo electrónico al buzón del destinatario después de validar la autenticidad del remitente.

El secreto aquí es que la clave privada se usa para generar la firma criptográfica, y esta firma solo puede ser descifrada por la clave pública correspondiente. Esto significa que un valor coincidente en los valores hash generados con las claves pública y privada garantiza la autenticidad del correo electrónico.

Autenticación de mensajes basada en dominio, informes y conformidad

Los dos marcos anteriores le permiten validar que el remitente de un correo electrónico es alguien que dice ser. Esto ayuda a prevenir ataques de spam y phishing.

¿Qué sucede si un correo electrónico falla en las comprobaciones de SPF o DKIM?

Quizás se pregunte cómo un correo electrónico legítimo podría fallar en las verificaciones de SPF o DKIM. Esto puede ocurrir en una variedad de situaciones, como registros SPF o DKIM mal configurados, marca de tiempo no válida debido a un tiempo de tránsito más largo de lo habitual y reenvío de correo electrónico donde el servidor de reenvío no está autorizado para enviar correos electrónicos en nombre del dominio del remitente original.

El marco de autenticación, informes y conformidad de mensajes basados en dominios (DMARC) viene a su rescate en este caso.

Los propietarios de dominios pueden agregar una política DMARC a sus registros DNS para especificar qué debe suceder con los mensajes de correo electrónico que no superen las comprobaciones de autenticación SPF o DKIM.

Una vez que un correo electrónico no pasa estas comprobaciones, el servidor de correo electrónico del destinatario buscará la política DMARC del dominio del remitente. La política de DMARC especificará si el correo electrónico se debe rechazar, poner en cuarentena o enviar al buzón del destinatario.

Además de verificar la legitimidad del remitente, DMARC incluye mecanismos para informar a los propietarios de dominios toda la información sobre los correos electrónicos enviados desde su dominio. El acceso a esta información puede ayudar a los propietarios de dominios a identificar posibles ataques de suplantación de identidad o suplantación de identidad por correo electrónico. En última instancia, esto da como resultado una mayor seguridad del correo electrónico.

Bastante buena privacidad

Pretty Good Privacy, o PGP, es otro marco de seguridad de correo electrónico interesante que proporciona cifrado de extremo a extremo para sus correos electrónicos, lo que garantiza que solo el destinatario previsto pueda leer sus correos electrónicos.

El protocolo de seguridad PGP se basa en un par de claves públicas y privadas para su sistema criptográfico. Todos los usuarios del protocolo PGP tendrán sus propias claves públicas y privadas. PGP utiliza la clave pública para cifrar los mensajes de correo electrónico y la clave privada para descifrarlos. Todos los que quieran comunicarse con el usuario tienen acceso a la clave pública. La clave privada permanece con el usuario.

Digamos que desea enviar un correo electrónico a alguien. Como remitente, utilizará la clave pública proporcionada por el destinatario para cifrar su mensaje. Esto asegura que solo el destinatario pueda descifrar el mensaje porque solo él tendrá la clave privada.

PGP también utiliza firmas digitales para verificar la autenticidad y la integridad de un correo electrónico y para asegurarse de que no se haya manipulado durante la transmisión.

La clave privada resulta útil para generar la firma digital, que verifica la autenticidad del remitente. La clave privada se utiliza para crear un hash del mensaje de correo electrónico. Dado que PGP funciona según el principio de compartir claves públicas, el destinatario del correo electrónico tendrá acceso a la clave pública del remitente. Esta clave pública es útil para descifrar el hash, lo que verifica que el mensaje no haya cambiado.

Otro aspecto importante de PGP es el sistema de "red de confianza", en el que diferentes usuarios pueden firmar las claves públicas de los demás para indicar que han verificado al propietario de la clave. Esto hace que sea aún más difícil para alguien con intenciones maliciosas hacerse pasar por un usuario.

Implementación de seguridad de correo electrónico en su sitio de WordPress

Ahora aprenderemos cómo implementar diferentes marcos de seguridad de correo electrónico en su sitio web.

Marco de política del remitente

Como se mencionó en la sección anterior, SPF funciona verificando el registro DNS del dominio del remitente. Comprueba si la IP del remitente coincide con las direcciones IP autorizadas para ese dominio.

Podemos probar esto usando wpwhitesecurity.com como ejemplo. Todo lo que tenemos que hacer es usar el comando nslookup de la siguiente manera:

nslookup -type=txt nombre de dominio

El resultado nos dice qué sistemas usamos para enviar correos electrónicos.

v=spf1 a mx include:_spf.google.com include:relay.kinstamailservice.com include:servers.mcsv.net include:helpscoutemail.com include:sendgrid.net ~all

Si un correo electrónico que recibe de nosotros no proviene de ninguno de estos sistemas, es probable que no sea legítimo.

Todo lo que necesitamos hacer para implementar SPF es agregar un registro TXT al archivo de zona DNS del dominio. Un registro TXT puede contener texto arbitrario que desee asociar con un nombre de dominio. En este caso, contendrá la información SPF.

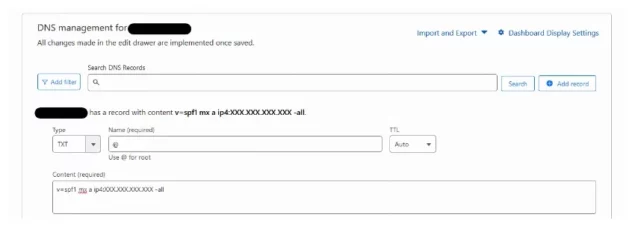

El primer paso es iniciar sesión en cualquier servicio que utilice para administrar sus registros DNS. En este caso, usaremos Cloudflare. Por lo tanto, primero iniciamos sesión en la cuenta de Cloudflare y seleccionamos el dominio cuyos registros DNS se editarán.

Debería ver la opción para cambiar la configuración de DNS en la barra lateral izquierda o en Acciones rápidas si está utilizando Cloudflare. Haga clic en él para agregar un registro DNS. Habrá un botón Agregar registro en la página siguiente. Haz clic en él y verás la siguiente pantalla.

Seleccione TXT en el menú desplegable Tipo. Establezca el nombre en la raíz de su dominio. Mantenga TTL en Automático y establezca el valor de Contenido en v=spf1 mx a ip4:XXX.XXX.XXX.XXX -all. Use la captura de pantalla a continuación como referencia.

El registro DNS consta de diferentes partes. Veamos qué significan uno a la vez:

- v=spf1 — Esta parte especifica la versión del protocolo SPF en uso. En este caso, la versión SPF es 1.

- mx: esta parte autoriza a los registros MX del dominio a enviar correos electrónicos en nombre del dominio.

- a: esta parte autoriza los registros A del dominio o sus direcciones ipv4 para enviar correos electrónicos en nombre del dominio.

- ip4:XXX.XXX.XXX.XXX: puede agregar esta parte para agregar una dirección IP específica a la lista blanca para enviar correos electrónicos.

- -all: esta parte especifica lo que debe suceder con los correos electrónicos que no coinciden con ninguno de los dominios o direcciones IP autorizados.

Asegúrese de reemplazar XXX.XXX.XXX.XXX con la dirección IP que desea incluir en la lista blanca. No necesita agregar esta parte si solo planea enviar direcciones de correo electrónico desde su dominio. Sin embargo, debe incluir la dirección IP de sus servidores de correo aquí para evitar cualquier suplantación de identidad.

Correo identificado con clave de dominio

El marco DKIM también se basa en valores almacenados en registros DNS para verificar la autenticidad del remitente de un correo electrónico.

La principal diferencia es que, mientras que SPF se basa en verificar las direcciones IP en los registros DNS para asegurarse de que alguien autorizado haya enviado el correo electrónico, DKIM se basa en el uso de claves públicas y privadas.

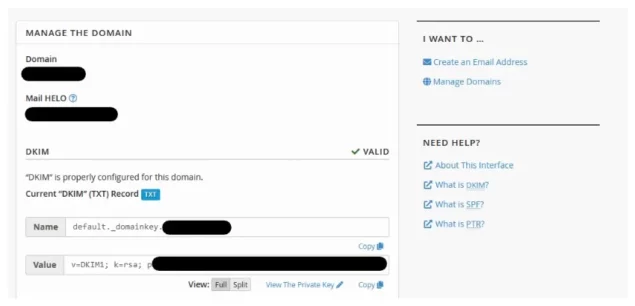

Si usa Cloudflare para administrar su dominio, puede agregar un registro DNS, como hicimos en la sección anterior. Sin embargo, también es posible que actualice los registros DNS desde el panel de control de su proveedor de alojamiento.

Aquí hay una captura de pantalla de un registro DKIM TXT actual en el cPanel de una cuenta de hosting. Puede encontrar estas opciones después de iniciar sesión en su cuenta de cPanel y luego verificar la capacidad de entrega de correo electrónico.

El nombre del registro DKIM se establece en default._domainkey para asegurarse de que diferentes proveedores de servicios de correo electrónico puedan localizarlo fácilmente.

El contenido del registro DKIM consta de varias partes, como se explica a continuación:

- v=DKIM1: esta parte especifica la versión del protocolo DKIM en uso.

- k=rsa — Esta parte especifica que la clave pública que estamos usando es una clave RSA.

- p=KEY_VALUE: esta parte es la clave pública codificada en Base64.

Autenticación de mensajes basada en dominio, informes y conformidad

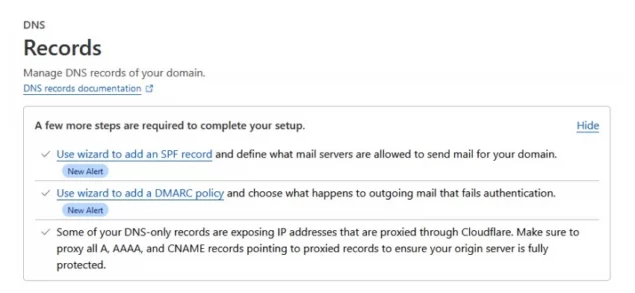

Ahora aprenderemos cómo agregar una política DMARC a nuestro registro DNS TXT. El proceso de agregar un registro DNS seguirá siendo el mismo aquí. Lo único que cambia es el nombre del registro y su contenido.

El nombre de nuestro registro DNS TXT será _dmarc.yourwebsite.com, donde yourwebsite.com es su sitio web real. Nuevamente, esta es solo una convención estándar para una fácil identificación de la política DMARC.

Puede agregar un total de 11 pares de etiqueta-valor como contenido del registro DNS TXT de la política de DMARC. Puede leer sobre ellos en esta página que describe detalladamente un registro DNS TXT de DMARC.

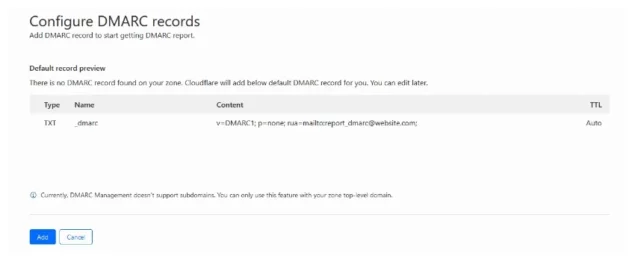

Usemos el asistente recién introducido en Cloudflare para agregar una política DMARC.

Una vez que haga clic en el enlace del asistente, verá la siguiente pantalla. Simplemente haga clic en el botón Agregar y estará listo para comenzar.

Ahora aprenderemos qué significa el contenido dentro del registro DMARC:

- v=DMARC1 — Como de costumbre, esto especifica la versión del protocolo DMARC en uso.

- p=none: esta parte especifica que no se lleva a cabo ninguna acción de política para las comprobaciones fallidas. También puede establecer este valor en cuarentena o rechazo. Establecer el valor en cuarentena marcará el correo electrónico como potencialmente sospechoso, pero aún así lo enviará a la carpeta de correo no deseado del buzón del destinatario.

- rua=mailto:[email protected]: esta parte especifica la dirección de correo electrónico que recibe los informes. Los informes contendrán información sobre los mensajes de correo electrónico que pasaron o no pasaron las verificaciones de DMRC.

Proteger los correos electrónicos para una mayor seguridad

Como dice el viejo adagio, una cadena es tan fuerte como su eslabón más débil. Esto es muy cierto cuando se trata de seguridad, lo que requiere que los administradores de WordPress y los propietarios de sitios web miren más allá de la seguridad de WordPress y aborden la infraestructura de soporte/alrededor.

La seguridad del correo electrónico tiende a pasarse por alto; sin embargo, como acabamos de ver en el artículo, asegurar el correo electrónico es relativamente fácil y muy accesible. Desde la configuración de registros DNS hasta el cifrado de correos electrónicos, esto no solo garantizará un mejor alcance de clientes y usuarios, sino que también minimizará drásticamente los riesgos de seguridad.

Más consejos para mejorar la seguridad de WordPress

Asegurar sus correos electrónicos es solo una parte de la seguridad general del sitio web. Estos son algunos consejos generales para mejorar la seguridad general de su sitio web.

- Actualice regularmente: es importante mantener actualizados todos sus temas o complementos de WordPress. Las actualizaciones generalmente agregarán nuevas funciones y corregirán vulnerabilidades conocidas.

- Use contraseñas seguras: debe usar contraseñas seguras y únicas para todas las cuentas relacionadas con su sitio web, esto incluye el servidor web, la base de datos, las cuentas FTP, las cuentas de administración de WordPress, etc. Esto evitará que los ataques de fuerza bruta descifren su contraseña. Puede usar el complemento MelaPress Login Security para seguir las mejores prácticas de seguridad de inicio de sesión, como contraseñas seguras, bloquear demasiados intentos de inicio de sesión fallidos, etc.

- Instale complementos de seguridad: también debe considerar instalar un complemento de seguridad. Algunas de las opciones más populares son Wordfence, iThemes Security, All-In-One security, etc. También puede instalar complementos como WP Activity Log para registrar todos los cambios que ocurren en su sitio web de WordPress.

- Use la autenticación de dos factores: puede usar la autenticación de dos factores para agregar una capa adicional de seguridad. Los complementos gratuitos como WP 2FA pueden ayudarlo a hacerlo con facilidad.

- Realice copias de seguridad periódicas: también debe realizar copias de seguridad periódicas de su sitio web. Esto lo ayudará a poner su sitio web en línea rápidamente en caso de una brecha de seguridad u otros problemas.

- Use un servidor web confiable: asegúrese de estar utilizando un servidor web confiable y de buena reputación para alojar su sitio web. El proveedor de alojamiento web será responsable de varias cosas, como proteger el servidor web, actualizarlo, realizar copias de seguridad en el backend, etc.

- Utilice un cortafuegos: la instalación de un cortafuegos evitará el acceso no autorizado y protegerá contra las amenazas de seguridad comunes y los ataques DDOS. Es posible instalar un firewall en el nivel del servidor por su proveedor de alojamiento web o en el nivel del sitio web por usted como un complemento de WordPress. La buena noticia es que los complementos como Wordfence, etc., ya ofrecen un firewall y lo protegerán del malware.

- Limite los intentos de inicio de sesión: otra medida de seguridad que puede tomar es limitar la cantidad de intentos de inicio de sesión fallidos para evitar ataques de fuerza bruta por parte de bots.