لماذا يجب أن أقلق بشأن تأمين رسائل البريد الإلكتروني الخاصة بي على WordPress؟

نشرت: 2023-05-31رسائل البريد الإلكتروني في كل مكان. لقد أصبحت واحدة من أكثر طرق الاتصال شيوعًا بين الأشخاص عبر الإنترنت. يستخدم مسؤولو WordPress ومالكو مواقع الويب رسائل البريد الإلكتروني لأغراض مختلفة ، مثل الاتصالات الشخصية والمهنية والتسويق والتوظيف وغير ذلك.

يمكن أن تحتوي رسائل البريد الإلكتروني أيضًا على معلومات حساسة تستخدمها لمصادقة مستخدميك أو السماح لهم باتخاذ إجراءات معينة ، مثل إعادة تعيين كلمة مرور ، وما إلى ذلك. في هذا البرنامج التعليمي ، سنناقش كل ما يحتاج مالكو مواقع الويب إلى معرفته حول أمان البريد الإلكتروني في WordPress.

لنبدأ المناقشة بالحاجة إلى تأمين رسائل البريد الإلكتروني الخاصة بموقع WordPress. يساعد الحفاظ على أمان رسائل البريد الإلكتروني الخاصة بك في الكثير من الأشياء ، مثل:

- حماية المعلومات الحساسة - كما ذكرنا سابقًا ، سترسل غالبًا رسائل بريد إلكتروني يمكن أن تحتوي على معلومات حساسة. يمكن أن يتضمن ذلك أشياء مثل بيانات اعتماد تسجيل الدخول للمستخدمين والمعلومات الشخصية المتعلقة بصحتهم أو شؤونهم المالية. على أي حال ، تحتاج إلى التأكد من عدم تمكن أي شخص لديه نية ضارة من اعتراض هذه المعلومات.

- تسليم رسائل البريد الإلكتروني - يعد البريد العشوائي مشكلة كبيرة على الإنترنت. نحن على يقين من أنك قد تلقيت أيضًا نصيبك العادل من رسائل البريد الإلكتروني العشوائية. إنها مزعجة في أفضل سيناريو ويمكن أن تؤدي إلى عواقب وخيمة في حالات أخرى. تتمثل إحدى طرق تعامل خوادم البريد الإلكتروني مع البريد العشوائي المحتمل في عدم إرسال رسائل بريد إلكتروني لا ترقى إلى المعايير على الإطلاق. وبالمثل ، سيتم وضع علامة على رسائل البريد الإلكتروني التي يمكن اعتبارها رسائل غير مرغوب فيها من قبل عملاء بريد إلكتروني مختلفين على هذا النحو ووضعها في مجلد منفصل بعيدًا عن البريد الوارد الرئيسي.

- الحفاظ على سمعة العلامة التجارية - قد تكون سمعة علامتك التجارية على المحك إذا لم تأخذ أمان البريد الإلكتروني في WordPress على محمل الجد. فكر في الأمر ، ما هو شعورك حيال علامة تجارية تظل رسائل البريد الإلكتروني الخاصة بها عالقة باستمرار في عامل تصفية البريد العشوائي أو علامة تجارية يؤدي افتقارها إلى الأمان إلى تسريب معلوماتك الشخصية؟

- منع الهجمات المستندة إلى البريد الإلكتروني - يمكن للأشخاص ذوي النوايا الخبيثة استخدام التصيد الاحتيالي عبر البريد الإلكتروني إما للوصول إلى موقع الويب الخاص بك أو للوصول إلى بيانات المستخدم. هذا يمكن أن يطرح جميع أنواع القضايا الأمنية. في كلتا الحالتين ، تحتاج إلى اتخاذ الإجراءات المناسبة لتأمين بريد WordPress الإلكتروني.

إرسال رسائل بريد إلكتروني آمنة في ووردبريس

يحتوي WordPress على وظيفة wp_mail () مضمنة يستخدمها لإرسال رسائل البريد الإلكتروني. تعتمد هذه الوظيفة على مكتبة PHPMailer المجانية والمفتوحة المصدر لإرسال جميع رسائل البريد الإلكتروني الخاصة بك.

تتمثل إحدى مزايا استخدام المكتبة في أنها تحتوي على عميل SMTP متكامل يسمح لك بإرسال رسائل البريد الإلكتروني على جميع الأنظمة الأساسية دون الحاجة إلى خادم بريد محلي.

يشير مصطلح SMTP إلى بروتوكول نقل البريد البسيط. عميل SMTP هو برنامج يمكننا استخدامه لإرسال رسائل البريد الإلكتروني من خادم إلى آخر. يقوم العميل بالعديد من الأشياء القيمة ، مثل إنشاء اتصال بخادم البريد الإلكتروني ، ومصادقة المرسل ، ونقل البريد الإلكتروني.

لا يعد استخدام وظيفة wp_mail () ضمانًا تلقائيًا لنجاح استلام بريدك الإلكتروني. سيعود صحيحًا بمجرد نجاح الطلب ، بغض النظر عن حالة تسليم البريد الإلكتروني. لذلك ، يجب عليك التأكد من تسليم رسائل البريد الإلكتروني التي أرسلتها.

يمكنك إضافة الإعدادات المتعلقة بـ SMTP داخل ملف wp-config.php عن طريق إضافة بضعة أسطر من PHP إلى كود المصدر الحالي. ومع ذلك ، فإن الخيار الأسهل هو استخدام مكون إضافي.

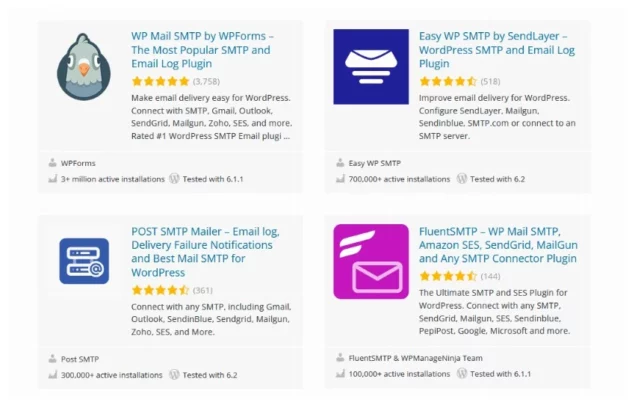

يمكنك استخدام واحد من العديد من إضافات WordPress SMTP المجانية التي ستساعدك على تكوين جميع إعداداتك لإرسال رسائل البريد الإلكتروني الخاصة بك بشكل فعال وآمن. لقد قمنا بالفعل بتغطية إمكانية تسليم البريد الإلكتروني في WordPress بتفصيل كبير في الماضي.

إعداد مكوِّن SMTP الإضافي

من الجدير بالذكر أن هناك العديد من مكونات SMTP الإضافية التي يمكنك استخدامها على موقع الويب الخاص بك. يمكنك منحهم محاولة لمعرفة أيهما يناسبك بشكل أفضل. أحد أكثرها شيوعًا هو المكون الإضافي WP Mail SMTP.

سيطلب منك أي مكون إضافي تستخدمه اختيار بريد SMTP لموقع الويب الخاص بك. هناك العديد من الخيارات المتاحة مثل SendLayer ، Postmark ، SendGrid ، Zoho Mail ، إلخ. سيساعدك معالج الإعداد في التكوين الأولي ، حيث توفر جميع المعلومات المطلوبة ، مثل مفتاح API ، وما إلى ذلك. كل هذه الإعدادات لمختلف ستتوفر المكونات الإضافية في لوحة معلومات WordPress.

هناك شيئان مهمان يجب أن تضعهما في اعتبارك أثناء إعداد هذه المكونات الإضافية:

- تأكد من أنك ترسل رسائل بريد إلكتروني عبر SSL مع عميل SMTP الخاص بك. سيساعد هذا في منع اعتراض رسائل البريد الإلكتروني أثناء نقلها. العديد من الخدمات مثل SendLayer وما إلى ذلك ، ستتعامل تلقائيًا مع تشفير SSL / TLS نيابة عنك. ومع ذلك ، يمكنك أيضًا تقديم معلومات يدويًا حول مضيف SMTP ورقم المنفذ والتشفير وما إلى ذلك إذا حددت SMTP أخرى كرسالة بريد SMTP.

- قد ترغب أيضًا في تعطيل تسجيل البريد الإلكتروني إذا قمت بإرسال معلومات حساسة عبر البريد الإلكتروني. سيؤدي ذلك إلى منع تسرب أي بيانات غير مرغوب فيها إذا حدث خطأ ما. من الجيد تشغيل هذا الخيار أثناء الاختبار ، ولكن من الأفضل إيقاف تشغيله في حالات أخرى.

أطر عمل أمان البريد الإلكتروني الشائعة

سيضمن تثبيت واستخدام شهادات SSL لإرسال رسائل البريد الإلكتروني أن محتوى البريد الإلكتروني آمن أثناء النقل بين عميل البريد الإلكتروني وخادم البريد الإلكتروني. يصبح هذا ممكنًا عن طريق منع أي وصول غير مصرح به أو اعتراض البريد الإلكتروني أثناء الإرسال.

تتضمن الخطوة التالية في تحسين أمان البريد الإلكتروني في WordPress استخدام التشفير حتى يتمكن المستلم المقصود فقط من قراءة محتويات البريد الإلكتروني المرسل إليه.

هناك العديد من أطر أمان البريد الإلكتروني المختلفة التي يمكنك استخدامها لتأمين رسائل البريد الإلكتروني على موقع WordPress الخاص بك. يشير مصطلح إطار عمل أمان البريد الإلكتروني إلى مجموعة من الإرشادات والمعايير الموضوعة لضمان بقاء جميع اتصالات البريد الإلكتروني في مأمن من مخاطر الأمان مثل البريد العشوائي والتصيد الاحتيالي والوصول غير المصرح به.

قد تستخدم خوادم SMTP المختلفة مجموعة من أطر عمل أمان البريد الإلكتروني المتعددة لتحقيق هدفها المتمثل في تأمين رسائل البريد الإلكتروني. دعونا نتعرف على بعض منهم.

إطار سياسة المرسل

إطار عمل سياسة المرسل ، المعروف أيضًا باسم SPF ، هو إطار عمل لمصادقة البريد الإلكتروني يسمح لخادم البريد الإلكتروني الخاص بالمستلم بالتحقق مما إذا كان البريد الإلكتروني قد جاء من مصدر شرعي.

باختصار ، يعمل نظام التعرف على هوية المرسل (SPF) عن طريق التحقق من سجل DNS (نظام اسم المجال) لمجال المرسل للتحقق من أن عنوان IP الخاص بالمرسل يطابق عناوين IP المصرح بها لهذا المجال.

بمجرد إرسال بريد إلكتروني ، سيتحقق خادم البريد في نهاية المستلم من سجلات نظام التعرف على هوية المرسل (SPF) لمعرفة ما إذا كان البريد الإلكتروني قد تم إرساله بالفعل من خادم بريد مرخص من طرف المرسل. سيحتوي سجل نظام التعرف على هوية المرسل (SPF) على معلومات حول جميع عناوين IP والمجالات التي يمكنها إرسال بريد إلكتروني نيابة عن مجال معين. أي عدم تطابق سيؤدي إلى وضع علامة على البريد الإلكتروني على أنه مريب.

يساعد SPF في مكافحة البريد العشوائي وهجمات التصيد الاحتيالي حيث يتظاهر شخص ما بأنه ليس كذلك.

مفاتيح المجال المحددة البريد

يعتمد إطار عمل البريد المعرف بمفاتيح المجال (DKIM) على استخدام التوقيعات الرقمية للتحقق من أن مرسل البريد الإلكتروني هو شخص شرعي. كما يضمن أيضًا عدم تغيير محتويات البريد الإلكتروني أثناء إرسال البريد الإلكتروني.

التوقيع الرقمي ليس سوى قيمة تشفير تم إنشاؤها باستخدام مفتاح خاص مرتبط باسم المجال الشرعي. تحتوي رسالة البريد الإلكتروني على قيمة التشفير كحقل توقيع DKIM في رأسها.

يمكن لخادم البريد من جانب المستلم الوصول إلى المفتاح العام لمجال المرسل من سجلات DNS. يستخدم نظام البريد الإلكتروني المفتاح العام لفك تشفير التوقيع للتحقق من صحة المرسل. يقوم النظام بتسليم البريد الإلكتروني إلى صندوق بريد المستلم بعد التحقق من صحة المرسل.

السر هنا هو أن المفتاح الخاص يستخدم لإنشاء توقيع التشفير ، ولا يمكن فك تشفير هذا التوقيع إلا من خلال المفتاح العام المقابل. هذا يعني أن قيمة المطابقة في قيم التجزئة التي تم إنشاؤها مع المفاتيح الخاصة والعامة تضمن صحة البريد الإلكتروني.

مصادقة الرسائل المستندة إلى المجال والإبلاغ عنها ومطابقتها

يسمح لك الإطاران السابقان بالتحقق من أن مرسل البريد الإلكتروني هو شخص يدعي أنه كذلك. يساعد هذا في منع البريد العشوائي وهجمات التصيد الاحتيالي.

ماذا لو فشل البريد الإلكتروني في عمليات التحقق من نظام التعرف على هوية المرسل (SPF) أو DKIM؟

قد تتساءل كيف يمكن أن يفشل البريد الإلكتروني الشرعي في عمليات التحقق من نظام التعرف على هوية المرسل (SPF) أو DKIM. يمكن أن يحدث هذا في مجموعة متنوعة من المواقف ، مثل سجلات نظام التعرف على هوية المرسل (SPF) أو DKIM التي تمت تهيئتها بشكل خاطئ ، والطابع الزمني غير الصحيح بسبب وقت عبور أطول من المعتاد ، وإعادة توجيه البريد الإلكتروني حيث لا يكون خادم إعادة التوجيه مفوضًا بإرسال رسائل البريد الإلكتروني نيابة عن نطاق المرسل الأصلي.

يأتي إطار عمل مصادقة الرسائل والإبلاغ والمطابقة المستند إلى المجال (DMARC) لإنقاذك في هذه الحالة.

يمكن لمالكي النطاق إضافة سياسة DMARC إلى سجلات DNS الخاصة بهم لتحديد ما يجب أن يحدث لأية رسائل بريد إلكتروني تفشل في اختبارات مصادقة نظام التعرف على هوية المرسل (SPF) أو DKIM.

بمجرد فشل رسالة البريد الإلكتروني في عمليات التحقق هذه ، سيبحث خادم البريد الإلكتروني للمستلم عن سياسة DMARC لنطاق المرسل. ستحدد سياسة DMARC ما إذا كان يجب رفض البريد الإلكتروني أو عزله أو تسليمه إلى صندوق بريد المستلم.

إلى جانب التحقق من شرعية المرسل ، يشتمل DMARC على آليات لإبلاغ مالكي النطاق بجميع المعلومات حول رسائل البريد الإلكتروني المرسلة من نطاقهم. يمكن أن يساعد الوصول إلى هذه المعلومات مالكي المجال في تحديد هجمات انتحال البريد الإلكتروني المحتملة أو هجمات التصيد الاحتيالي. يؤدي هذا في النهاية إلى زيادة أمان البريد الإلكتروني.

بي جي بي

Pretty Good Privacy ، أو PGP ، هو إطار عمل أمان آخر مثير للاهتمام للبريد الإلكتروني يوفر تشفيرًا شاملاً لرسائل البريد الإلكتروني الخاصة بك ، مما يضمن أن المستلم المقصود فقط يمكنه قراءة رسائل البريد الإلكتروني الخاصة بك.

يعتمد بروتوكول أمان PGP على زوج من المفاتيح العامة والخاصة لنظام التشفير الخاص به. سيكون لجميع مستخدمي بروتوكول PGP مفاتيحهم العامة والخاصة. يستخدم PGP المفتاح العام لتشفير رسائل البريد الإلكتروني والمفتاح الخاص لفك تشفيرها. كل من يريد التواصل مع المستخدم لديه حق الوصول إلى المفتاح العام. يبقى المفتاح الخاص مع المستخدم.

لنفترض أنك تريد إرسال بريد إلكتروني إلى شخص ما. كمرسل ، سوف تستخدم المفتاح العام الذي قدمه المستلم لتشفير رسالتك. يعمل هذا على التأكد من أن المستلم فقط يمكنه فك تشفير الرسالة لأنه سيكون لديه المفتاح الخاص فقط.

يستخدم PGP أيضًا التوقيعات الرقمية للتحقق من صحة وسلامة البريد الإلكتروني وللتأكد من عدم وجود تلاعب أثناء الإرسال.

يثبت المفتاح الخاص أنه مفيد في إنشاء التوقيع الرقمي الذي يتحقق من أصالة المرسل. يُستخدم المفتاح الخاص لإنشاء تجزئة لرسالة البريد الإلكتروني. نظرًا لأن PGP يعمل على مبدأ مشاركة المفاتيح العامة ، فسيكون لمتلقي البريد الإلكتروني حق الوصول إلى المفتاح العام للمرسل. هذا المفتاح العمومي مفيد لفك تشفير التجزئة ، والتي تتحقق من أن الرسالة لم تتغير.

جانب آخر مهم من PGP هو نظام "شبكة الثقة" ، حيث يمكن لمستخدمين مختلفين توقيع المفاتيح العامة لبعضهم البعض للإشارة إلى أنهم قد تحققوا من مالك المفتاح. وهذا يجعل الأمر أكثر صعوبة على شخص لديه نية ضارة لانتحال شخصية مستخدم.

تنفيذ أمان البريد الإلكتروني على موقع WordPress الخاص بك

سنتعلم الآن كيفية تنفيذ أطر عمل مختلفة لأمان البريد الإلكتروني على موقع الويب الخاص بك.

إطار سياسة المرسل

كما هو مذكور في القسم السابق ، يعمل نظام التعرف على هوية المرسل (SPF) عن طريق التحقق من سجل DNS الخاص بنطاق المرسل. يتحقق مما إذا كان عنوان IP الخاص بالمرسل يتطابق مع عناوين IP المصرح بها لهذا المجال.

يمكننا اختبار ذلك باستخدام wpwhitesecurity.com كمثال. كل ما نحتاجه هو استخدام الأمر nslookup كما يلي:

nslookup -type = اسم المجال txt

تخبرنا النتيجة الأنظمة التي نستخدمها لإرسال رسائل البريد الإلكتروني.

v = spf1 a mx تشمل: _spf.google.com تشمل: relay.kinstamailservice.com تشمل: server.mcsv.net: تتضمن helpcoutemail.com: sendgrid.net ~ all

إذا لم يكن البريد الإلكتروني الذي تتلقاه منا من أي من هذه الأنظمة ، فمن المحتمل أنه ليس شرعيًا.

كل ما نحتاج إلى القيام به لتنفيذ نظام التعرف على هوية المرسل (SPF) هو إضافة سجل TXT إلى ملف منطقة DNS الخاص بالمجال. يمكن أن يحتوي سجل TXT على نص عشوائي تريد إقرانه باسم المجال. في هذه الحالة ، ستحتوي على معلومات نظام التعرف على هوية المرسل (SPF).

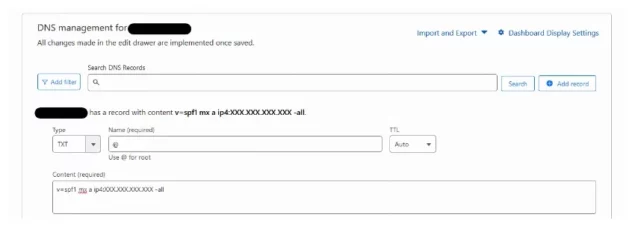

تتمثل الخطوة الأولى في تسجيل الدخول إلى أي خدمة تستخدمها لإدارة سجلات DNS الخاصة بك. في هذه الحالة ، سنستخدم Cloudflare. لذلك ، نقوم أولاً بتسجيل الدخول إلى حساب Cloudflare وتحديد المجال الذي سيتم تحرير سجلات DNS الخاصة به.

يجب أن ترى خيار تغيير إعدادات DNS إما في الشريط الجانبي الأيسر أو ضمن الإجراءات السريعة إذا كنت تستخدم Cloudflare. انقر فوقه لإضافة سجل DNS. سيكون هناك زر "إضافة سجل" في الصفحة التالية. اضغط عليها وسترى الشاشة التالية.

حدد TXT ضمن القائمة المنسدلة "النوع". قم بتعيين الاسم إلى جذر المجال الخاص بك. احتفظ بـ TTL على Auto واضبط قيمة Content على v = spf1 mx a ip4: XXX.XXX.XXX.XXX -all. استخدم لقطة الشاشة أدناه كمرجع.

يتكون سجل DNS من أجزاء مختلفة. دعونا نرى ما يقصدونه واحدًا تلو الآخر:

- v = spf1 - يحدد هذا الجزء إصدار بروتوكول SPF المستخدم. في هذه الحالة ، يكون إصدار SPF هو 1.

- mx - يصرح هذا الجزء لسجلات MX الخاصة بالمجال بإرسال رسائل بريد إلكتروني نيابة عن المجال.

- أ - يخول هذا الجزء سجلات A للمجال أو عناوين IPv4 الخاصة به لإرسال رسائل بريد إلكتروني نيابة عن المجال.

- ip4: XXX.XXX.XXX.XXX - يمكنك إضافة هذا الجزء لإضافة عنوان IP محدد إلى القائمة البيضاء لإرسال رسائل البريد الإلكتروني.

- -all - يحدد هذا الجزء ما يجب أن يحدث لرسائل البريد الإلكتروني التي لا تتطابق مع أي من المجالات المصرح بها أو عناوين IP.

تأكد من استبدال XXX.XXX.XXX.XXX بعنوان IP الذي تريد إضافته إلى القائمة البيضاء. لا تحتاج إلى إضافة هذا الجزء إذا كنت تخطط فقط لإرسال عناوين البريد الإلكتروني من مجالك. ومع ذلك ، يجب عليك تضمين عنوان IP لخوادم البريد الخاصة بك هنا لمنع أي انتحال.

مفتاح المجال المحدد البريد

يعتمد إطار عمل DKIM أيضًا على القيم المخزنة في سجلات DNS للتحقق من صحة مرسل البريد الإلكتروني.

يتمثل الاختلاف الأساسي في أنه بينما يعتمد نظام التعرف على هوية المرسل (SPF) على فحص عناوين IP في سجلات DNS للتأكد من أن بعض المصرح لهم بإرسال البريد الإلكتروني ، يعتمد DKIM على استخدام المفاتيح العامة والخاصة.

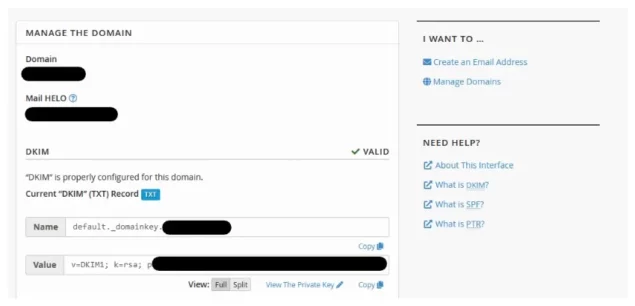

إذا كنت تستخدم Cloudflare لإدارة مجالك ، فيمكنك إضافة سجل DNS ، كما فعلنا في القسم السابق. ومع ذلك ، من الممكن أيضًا تحديث سجلات DNS من لوحة معلومات مزود الاستضافة.

فيما يلي لقطة شاشة لسجل DKIM TXT الحالي في cPanel لحساب الاستضافة. يمكنك العثور على هذه الخيارات بعد تسجيل الدخول إلى حساب cPanel الخاص بك ثم التحقق من إمكانية تسليم البريد الإلكتروني.

تم تعيين اسم سجل DKIM على default._domainkey للتأكد من إمكانية تحديد موقعه بسهولة بواسطة موفري خدمة بريد إلكتروني مختلفين.

يتكون محتوى سجل DKIM من عدة أجزاء ، كما هو موضح أدناه:

- v = DKIM1 - يحدد هذا الجزء إصدار بروتوكول DKIM قيد الاستخدام.

- k = rsa - يحدد هذا الجزء أن المفتاح العام الذي نستخدمه هو مفتاح RSA.

- p = KEY_VALUE - هذا الجزء هو المفتاح العمومي Base64 المشفر.

مصادقة الرسائل المستندة إلى المجال والإبلاغ عنها ومطابقتها

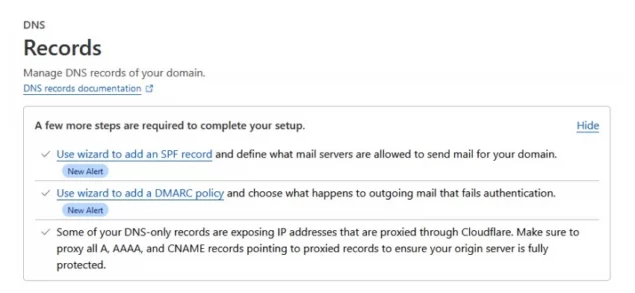

سنتعلم الآن كيفية إضافة سياسة DMARC إلى سجل TXT لنظام أسماء النطاقات. ستبقى عملية إضافة سجل DNS كما هي هنا. الشيء الوحيد الذي يتغير هو اسم السجل ومحتوياته.

سيكون اسم سجل DNS TXT الخاص بنا هو _dmarc.yourwebsite.com ، حيث يكون yourwebsite.com هو موقعك الإلكتروني الفعلي. مرة أخرى ، هذه مجرد اتفاقية قياسية سارية لتسهيل التعرف على سياسة DMARC.

يمكنك إضافة ما مجموعه 11 زوجًا من قيم العلامات كمحتوى لسجل TXT لنظام أسماء النطاقات لسياسة DMARC. يمكنك أن تقرأ عنها في هذه الصفحة التي تصف بدقة سجل DMARC DNS TXT.

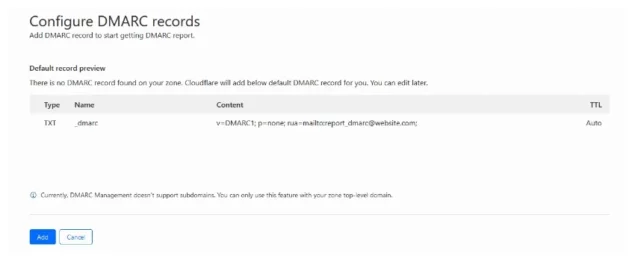

دعنا نستخدم المعالج الذي تم تقديمه حديثًا في Cloudflare لإضافة سياسة DMARC.

بمجرد النقر فوق ارتباط المعالج ، سترى الشاشة التالية. فقط انقر فوق الزر "إضافة" ، وأنت على ما يرام.

سنتعرف الآن على معنى المحتوى الموجود داخل سجل DMARC:

- v = DMARC1 - كالعادة ، يحدد هذا إصدار بروتوكول DMARC قيد الاستخدام.

- p = none - يحدد هذا الجزء عدم اتخاذ أي إجراء من إجراءات السياسة لعمليات التحقق الفاشلة. يمكنك أيضًا تعيين هذه القيمة على العزل أو الرفض. سيؤدي تعيين القيمة إلى العزل إلى وضع علامة على البريد الإلكتروني على أنه من المحتمل أن يكون مريبًا ولكنه لا يزال يسلمه إلى مجلد البريد العشوائي في صندوق بريد المستلم.

- rua = mailto: [email protected] - يحدد هذا الجزء عنوان البريد الإلكتروني الذي يتلقى التقارير. سوف تحتوي التقارير على معلومات حول رسائل البريد الإلكتروني التي اجتازت أو فشلت عمليات التحقق DMRC.

تأمين رسائل البريد الإلكتروني لتحسين الأمان

كما يقول المثل القديم ، فإن قوة السلسلة لا تقل عن قوة أضعف حلقاتها. هذا صحيح جدًا عندما يتعلق الأمر بالأمان ، والذي يتطلب من مسؤولي WordPress ومالكي مواقع الويب النظر إلى ما هو أبعد من تأمين WordPress ومعالجة البنية التحتية الداعمة / المحيطة.

يميل أمان البريد الإلكتروني إلى التغاضي عنه ؛ ومع ذلك ، كما رأينا للتو في المقالة ، فإن تأمين البريد الإلكتروني سهل نسبيًا ويمكن الوصول إليه بسهولة. من تكوين سجلات DNS إلى تشفير رسائل البريد الإلكتروني ، لن يضمن ذلك وصول العملاء والمستخدمين بشكل أفضل فحسب ، بل سيقلل بشكل كبير من مخاطر الأمان.

المزيد من النصائح لتحسين أمان WordPress

إن جعل رسائل البريد الإلكتروني الخاصة بك آمنة هو مجرد جزء واحد من الأمان العام لموقع الويب. فيما يلي بعض النصائح العامة لتحسين الأمان الشامل لموقعك على الويب.

- التحديث بانتظام - من المهم تحديث جميع سمات WordPress أو المكونات الإضافية الخاصة بك. عادةً ما تضيف التحديثات ميزات جديدة بالإضافة إلى إصلاح الثغرات الأمنية المعروفة.

- استخدم كلمات مرور قوية - يجب عليك استخدام كلمات مرور قوية وفريدة من نوعها لجميع الحسابات المتعلقة بموقعك والتي تشمل مضيف الويب وقاعدة البيانات وحسابات FTP وحسابات مشرف WordPress وما إلى ذلك. سيمنع هذا هجمات القوة الغاشمة من اختراق كلمة مرورك. يمكنك استخدام المكون الإضافي MelaPress Login Security لمتابعة أفضل ممارسات أمان تسجيل الدخول ، مثل كلمات المرور القوية ، وحظر العديد من محاولات تسجيل الدخول الفاشلة ، وما إلى ذلك.

- تثبيت المكونات الإضافية للأمان - يجب عليك أيضًا التفكير في تثبيت مكون إضافي للأمان. بعض الخيارات الأكثر شيوعًا هي Wordfence و iThemes Security و All-In-One security وما إلى ذلك. يمكنك أيضًا تثبيت المكونات الإضافية مثل WP Activity Log لتسجيل جميع التغييرات التي تحدث على موقع WordPress الخاص بك.

- استخدام المصادقة الثنائية - يمكنك استخدام المصادقة ذات العاملين لإضافة طبقة أمان إضافية. يمكن أن تساعدك المكونات الإضافية المجانية مثل WP 2FA على القيام بذلك بسهولة.

- أخذ نسخ احتياطية منتظمة - يجب عليك أيضًا أخذ نسخ احتياطية منتظمة من موقع الويب الخاص بك. سيساعدك هذا في الحصول على موقع الويب الخاص بك عبر الإنترنت بسرعة في حالة حدوث خرق أمني أو مشكلات أخرى.

- استخدم مضيف ويب موثوقًا به - تأكد من أنك تستخدم مضيف ويب ذا سمعة طيبة وموثوق به لاستضافة موقع الويب الخاص بك. سيكون مضيف الويب مسؤولاً عن عدة أشياء ، مثل تأمين خادم الويب وتحديثه وأخذ النسخ الاحتياطية في الخلفية وما إلى ذلك.

- استخدام جدار حماية - سيؤدي تثبيت جدار حماية إلى منع الوصول غير المصرح به مع الحماية من تهديدات الأمان الشائعة وهجمات DDOS. من الممكن تثبيت جدار حماية على مستوى الخادم بواسطة مضيف الويب الخاص بك أو على مستوى موقع الويب بواسطتك كمكوِّن إضافي لبرنامج WordPress. والخبر السار هو أن المكونات الإضافية مثل Wordfence وما إلى ذلك ، تقدم بالفعل جدار حماية وستحميك من البرامج الضارة.

- الحد من محاولات تسجيل الدخول - إجراء أمني آخر يمكنك اتخاذه هو الحد من عدد محاولات تسجيل الدخول الفاشلة لمنع هجمات القوة الغاشمة من قبل الروبوتات.