De ce ar trebui să-mi fac griji cu privire la securizarea e-mailurilor mele WordPress?

Publicat: 2023-05-31E-mailurile sunt peste tot. Ele au devenit una dintre cele mai comune metode de comunicare între oameni prin Internet. Administratorii WordPress și proprietarii de site-uri web folosesc e-mailurile în diverse scopuri, cum ar fi comunicarea personală și profesională, marketing, recrutare și multe altele.

E-mailurile pot conține, de asemenea, informații sensibile pe care le utilizați pentru a vă autentifica utilizatorii sau pentru a le permite să întreprindă anumite acțiuni, cum ar fi resetarea unei parole etc. În acest tutorial, vom discuta tot ce trebuie să știe proprietarii de site-uri web despre securitatea e-mailului în WordPress.

Să începem discuția cu necesitatea de a securiza e-mailurile site-ului dvs. WordPress. Păstrarea e-mailurilor în siguranță vă ajută cu o mulțime de lucruri, cum ar fi:

- Protecția informațiilor sensibile — După cum am menționat mai devreme, veți trimite adesea e-mailuri care pot conține informații sensibile. Acestea pot include lucruri precum acreditările de conectare ale utilizatorilor dvs. și informații personale legate de sănătatea sau finanțele acestora. În orice caz, trebuie să vă asigurați că nimeni cu intenții rău intenționate nu poate intercepta aceste informații.

- Livrarea e-mailurilor — Spamul este o problemă importantă pe internet. Suntem siguri că ați primit și partea echitabilă de e-mailuri spam. Sunt enervante în cel mai bun scenariu și pot duce la consecințe mai drastice în alte cazuri. O modalitate prin care serverele de e-mail tratează potențialul spam este să nu trimită e-mailuri care nu sunt deloc la standarde. În mod similar, e-mailurile care ar putea fi considerate spam de către diferiți clienți de e-mail vor fi marcate ca atare și plasate într-un dosar separat, departe de căsuța de e-mail principală.

- Menținerea reputației mărcii — Reputația mărcii dvs. ar putea fi în pericol dacă nu luați în serios securitatea e-mailului WordPress. Gândește-te, cum te-ai simți despre un brand ale cărui e-mailuri sunt blocate constant în filtrul de spam sau un brand a cărui lipsă de securitate are ca rezultat scurgerea informațiilor tale personale?

- Prevenirea atacurilor pe bază de e-mail — Persoanele cu intenții rău intenționate pot folosi phishingul prin e-mail fie pentru a obține acces la site-ul dvs. web, fie pentru a avea acces la datele utilizatorilor. Acest lucru poate pune tot felul de probleme de securitate. În ambele cazuri, trebuie să luați măsurile adecvate pentru a securiza e-mailul WordPress.

Trimiterea de e-mailuri securizate în WordPress

WordPress are o funcție încorporată wp_mail() pe care o folosește pentru a trimite e-mailuri. Această funcție se bazează pe populara bibliotecă gratuită și open-source PHPMailer pentru a vă trimite toate e-mailurile.

Un avantaj al utilizării bibliotecii este că are un client SMTP integrat care vă permite să trimiteți e-mailuri pe toate platformele fără a avea nevoie de un server de e-mail local.

Termenul SMTP înseamnă Simple Mail Transfer Protocol. Un client SMTP este un program pe care îl putem folosi pentru a trimite e-mailuri de la un server la altul. Clientul face multe lucruri valoroase, cum ar fi stabilirea unei conexiuni cu serverul de e-mail, autentificarea expeditorului și transmiterea e-mailului.

Utilizarea funcției wp_mail() nu este o garanție automată că primirea e-mail-ului a avut succes. Acesta va reveni adevărat odată ce solicitarea are succes, indiferent de starea de livrare a e-mailului. Prin urmare, vă veți asigura că e-mailurile pe care le-ați trimis sunt livrate.

Puteți adăuga setările dvs. legate de SMTP în fișierul wp-config.php adăugând câteva linii de PHP la codul sursă existent. Cu toate acestea, o opțiune mult mai ușoară este utilizarea unui plugin.

Puteți utiliza unul dintre numeroasele pluginuri SMTP WordPress gratuite care vă vor ajuta să configurați toate setările pentru a vă trimite e-mailurile în mod eficient și sigur. Am acoperit deja livrarea e-mailurilor WordPress în detaliu în trecut.

Configurarea unui plugin SMTP

Este demn de menționat că există mai multe plugin-uri SMTP pe care le puteți utiliza pe site-ul dvs. Le poți încerca să vezi care ți se potrivește cel mai bine. Unul dintre cele mai populare este pluginul WP Mail SMTP.

Orice plugin pe care îl utilizați vă va cere să alegeți un mailer SMTP pentru site-ul dvs. web. Există mai multe opțiuni disponibile, cum ar fi SendLayer, Postmark, SendGrid, Zoho Mail etc. Expertul de configurare vă va ajuta cu configurarea inițială, unde veți furniza toate informațiile necesare, cum ar fi cheia API etc. Toate aceste setări pentru diferite pluginurile vor fi disponibile în tabloul de bord WordPress.

Există două lucruri importante pe care ar trebui să le țineți cont atunci când configurați aceste plugin-uri:

- Asigurați-vă că trimiteți e-mailuri prin SSL cu clientul SMTP. Acest lucru va ajuta la prevenirea interceptării e-mailurilor în timp ce sunt în tranzit. multe servicii precum SendLayer etc., se vor ocupa automat de criptarea SSL/TLS pentru dvs. Cu toate acestea, puteți furniza și manual informații despre gazda SMTP, numărul portului, criptarea etc. dacă selectați Alt SMTP ca e-mail SMTP.

- De asemenea, este posibil să doriți să dezactivați înregistrarea e-mailului dacă trimiteți informații sensibile prin e-mail. Acest lucru va preveni orice scurgere de date nedorite dacă ceva nu merge bine. Este bine să aveți această opțiune activată în timpul testării, dar în mod ideal ar trebui să fie dezactivată în alte cazuri.

Cadre comune de securitate pentru e-mail

Instalarea și utilizarea certificatelor SSL pentru trimiterea de e-mailuri va asigura că conținutul e-mailului este sigur în timpul tranzitului între clientul de e-mail și serverul de e-mail. Acest lucru devine posibil prin prevenirea oricărui acces neautorizat sau interceptare a e-mailului în timpul transmiterii.

Următorul pas în îmbunătățirea securității e-mailului WordPress implică utilizarea criptării, astfel încât numai destinatarul vizat să poată citi conținutul e-mailului trimis.

Există multe cadre diferite de securitate pentru e-mail pe care le puteți utiliza pentru a securiza e-mailurile pe site-ul dvs. WordPress. Termenul cadru de securitate pentru e-mail se referă la un set de linii directoare și standarde care sunt în vigoare pentru a se asigura că toate comunicațiile dvs. prin e-mail sunt protejate de riscurile de securitate, cum ar fi spam-ul, phishingul și accesul neautorizat.

Diferite servere SMTP pot folosi o combinație de mai multe cadre de securitate pentru e-mail pentru a-și atinge obiectivul de a securiza e-mailurile. Să învățăm despre unele dintre ele.

Cadrul politicii expeditorului

Sender Policy Framework, cunoscut și sub numele de SPF, este un cadru de autentificare a e-mailului care permite serverului de e-mail al destinatarului să verifice dacă un e-mail provine dintr-o sursă legitimă.

Pe scurt, SPF funcționează prin verificarea înregistrării DNS (Domain Name System) a domeniului expeditorului pentru a verifica dacă adresa IP a expeditorului se potrivește cu adresele IP autorizate pentru acel domeniu.

Odată ce un e-mail este trimis, serverul de e-mail de la capătul destinatarului va verifica înregistrările SPF pentru a afla dacă e-mailul a fost într-adevăr trimis de la un server de e-mail autorizat de la capătul expeditorului. Înregistrarea SPF va conține informații despre toate adresele IP și domeniile care pot trimite un e-mail în numele unui anumit domeniu. Orice nepotrivire va duce la marcarea e-mailului ca suspect.

SPF ajută la combaterea atacurilor de spam și phishing în care cineva se va pretinde a fi ceea ce nu este.

E-mail identificate DomainKeys

Cadrul DomainKeys Identified Mail (DKIM) se bazează pe utilizarea semnăturilor digitale pentru a verifica dacă expeditorul e-mailului este cineva legitim. De asemenea, se asigură că conținutul e-mailului este nemodificat în timpul transmiterii e-mailului.

Semnătura digitală nu este altceva decât o valoare criptografică generată folosind o cheie privată asociată cu numele de domeniu legitim. Mesajul de e-mail conține valoarea criptografică ca un câmp DKIM-Signature în antetul său.

Serverul de e-mail din partea destinatarului poate accesa cheia publică a domeniului expeditorului din înregistrările DNS. Sistemul de e-mail folosește cheia publică pentru a decripta semnătura pentru a verifica autenticitatea expeditorului. Sistemul livrează e-mailul în căsuța poștală a destinatarului după validarea autenticității expeditorului.

Secretul aici este că cheia privată este folosită pentru a genera semnătura criptografică, iar această semnătură poate fi decriptată doar de cheia publică corespunzătoare. Aceasta înseamnă că o valoare de potrivire în valorile hash generate cu cheile private și publice garantează autenticitatea e-mailului.

Autentificare, raportare și conformitate a mesajelor bazate pe domeniu

Cele două cadre anterioare vă permit să validați că expeditorul unui e-mail este cineva care pretinde că este. Acest lucru ajută la prevenirea atacurilor de spam și phishing.

Ce se întâmplă dacă un e-mail eșuează verificările SPF sau DKIM?

S-ar putea să vă întrebați cum ar putea un e-mail legitim să eșueze verificările SPF sau DKIM. Acest lucru se poate întâmpla într-o varietate de situații, cum ar fi înregistrări SPF sau DKIM configurate greșit, marcaj temporal nevalid din cauza unui timp de tranzit mai lung decât de obicei și redirecționarea e-mailurilor în care serverul de redirecționare nu este autorizat să trimită e-mailuri în numele domeniului expeditorului inițial.

Cadrul DMARC (Domain-based Message Authentication, Reporting and Conformance) vă vine în ajutor în acest caz.

Proprietarii de domenii pot adăuga o politică DMARC la înregistrările lor DNS pentru a specifica ce ar trebui să se întâmple cu orice mesaje de e-mail care eșuează verificările de autentificare SPF sau DKIM.

Odată ce un e-mail eșuează aceste verificări, serverul de e-mail al destinatarului va căuta politica DMARC a domeniului expeditorului. Politica DMARC va specifica dacă e-mailul trebuie respins, pus în carantină sau livrat în căsuța poștală a destinatarului.

Pe lângă verificarea legitimității expeditorului, DMARC include mecanisme pentru a raporta proprietarilor de domenii toate informațiile despre e-mailurile trimise de pe domeniul lor. Accesul la aceste informații îi poate ajuta pe proprietarii de domenii să identifice potențialele atacuri de falsificare a e-mailurilor sau de phishing. Acest lucru duce în cele din urmă la o securitate sporită a e-mailului.

Confidențialitate destul de bună

Pretty Good Privacy, sau PGP, este un alt cadru interesant de securitate pentru e-mail, care oferă criptare end-to-end pentru e-mailurile dvs., asigurându-vă că numai destinatarul vizat vă poate citi e-mailurile.

Protocolul de securitate PGP se bazează pe o pereche de chei publice și private pentru sistemul său de criptare. Toți utilizatorii protocolului PGP vor avea propriile lor chei publice și private. PGP folosește cheia publică pentru criptarea mesajelor de e-mail și cheia privată pentru decriptarea acestora. Toți cei care doresc să comunice cu utilizatorul au acces la cheia publică. Cheia privată rămâne la utilizator.

Să presupunem că doriți să trimiteți un e-mail cuiva. În calitate de expeditor, veți folosi cheia publică furnizată de destinatar pentru a vă cripta mesajul. Acest lucru asigură că numai destinatarul poate decripta mesajul, deoarece numai el va avea cheia privată.

PGP utilizează, de asemenea, semnături digitale pentru a verifica autenticitatea și integritatea unui e-mail și pentru a se asigura că nu a existat nicio modificare în timpul transmiterii.

Cheia privată se dovedește utilă pentru generarea semnăturii digitale, care verifică autenticitatea expeditorului. Cheia privată este folosită pentru a crea un hash al mesajului de e-mail. Deoarece PGP funcționează pe principiul partajării cheilor publice, destinatarul e-mailului va avea acces la cheia publică a expeditorului. Această cheie publică este utilă pentru decriptarea hash-ului, care verifică dacă mesajul este neschimbat.

Un alt aspect important al PGP este sistemul „web of trust”, unde diferiți utilizatori își pot semna reciproc cheile publice pentru a indica faptul că au verificat proprietarul cheii. Acest lucru face și mai dificil pentru cineva cu intenție rău intenționată să uzurpare identitatea unui utilizator.

Implementarea securității e-mailului pe site-ul dvs. WordPress

Vom învăța acum cum să implementăm diferite cadre de securitate pentru e-mail pe site-ul dvs. web.

Cadrul politicii expeditorului

După cum sa menționat în secțiunea anterioară, SPF funcționează prin verificarea înregistrării DNS a domeniului expeditorului. Verifică dacă IP-ul expeditorului se potrivește cu adresele IP autorizate pentru acel domeniu.

Putem testa acest lucru folosind wpwhitesecurity.com ca exemplu. Tot ce trebuie să facem este să folosim comanda nslookup după cum urmează:

nslookup -type=txt nume de domeniu

Rezultatul ne spune ce sisteme folosim pentru a trimite e-mailuri.

v=spf1 a mx include:_spf.google.com include:relay.kinstamailservice.com include:servers.mcsv.net include:helpscoutemail.com include:sendgrid.net ~all

Dacă un e-mail pe care îl primiți de la noi nu provine de la niciunul dintre aceste sisteme, este, prin urmare, probabil să nu fie legitim.

Tot ce trebuie să facem pentru a implementa SPF este să adăugăm o înregistrare TXT în fișierul zonei DNS al domeniului. O înregistrare TXT poate conține text arbitrar pe care doriți să îl asociați cu un nume de domeniu. În acest caz, va conține informațiile SPF.

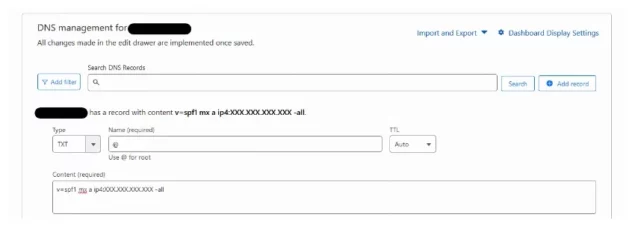

Primul pas este să vă conectați la orice serviciu pe care îl utilizați pentru a vă gestiona înregistrările DNS. În acest caz, vom folosi Cloudflare. Prin urmare, mai întâi ne conectăm la contul Cloudflare și selectăm domeniul ale cărui înregistrări DNS vor fi editate.

Ar trebui să vedeți opțiunea de a modifica setările DNS fie în bara laterală din stânga, fie sub Acțiuni rapide dacă utilizați Cloudflare. Faceți clic pe el pentru a adăuga o înregistrare DNS. Va exista un buton Adăugați înregistrare pe pagina următoare. Faceți clic pe el și veți vedea următorul ecran.

Selectați TXT din meniul drop-down Tip. Setați numele la rădăcina domeniului dvs. Păstrați TTL la Auto și setați valoarea Conținutului la v=spf1 mx a ip4:XXX.XXX.XXX.XXX -all. Utilizați captura de ecran de mai jos pentru referință.

Înregistrarea DNS constă din diferite părți. Să vedem ce înseamnă pe rând:

- v=spf1 — Această parte specifică versiunea protocolului SPF în uz. În acest caz, versiunea SPF este 1.

- mx — Această parte autorizează înregistrările MX ale domeniului să trimită e-mailuri în numele domeniului.

- a — Această parte autorizează înregistrările A ale domeniului sau adresele sale ipv4 să trimită e-mailuri în numele domeniului.

- ip4:XXX.XXX.XXX.XXX — Puteți adăuga această parte pentru a adăuga o anumită adresă IP la lista albă pentru trimiterea de e-mailuri.

- -all — Această parte specifică ce ar trebui să se întâmple cu e-mailurile care nu se potrivesc cu niciunul dintre domeniile sau adresele IP autorizate.

Asigurați-vă că înlocuiți XXX.XXX.XXX.XXX cu adresa IP pe care doriți să o introduceți pe lista albă. Nu trebuie să adăugați această parte dacă intenționați să trimiteți numai adrese de e-mail de pe domeniul dvs. Cu toate acestea, ar trebui să includeți aici adresa IP a serverelor dvs. de e-mail pentru a preveni orice falsificare.

E-mail identificată cu DomainKey

Cadrul DKIM se bazează, de asemenea, pe valorile stocate în înregistrările DNS pentru a verifica autenticitatea expeditorului unui e-mail.

Diferența principală este că, în timp ce SPF se bazează pe verificarea adreselor IP din înregistrările DNS pentru a se asigura că unii autorizați au trimis e-mailul, DKIM se bazează pe utilizarea cheilor publice și private.

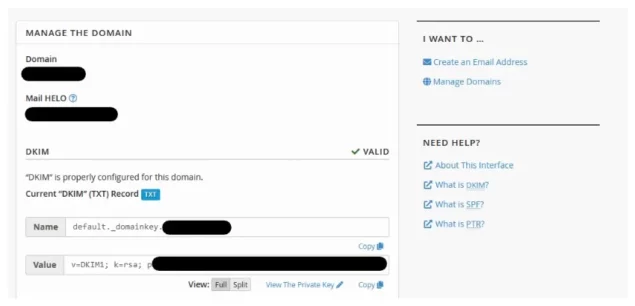

Dacă utilizați Cloudflare pentru a vă gestiona domeniul, puteți adăuga o înregistrare DNS, așa cum am făcut în secțiunea anterioară. Cu toate acestea, este, de asemenea, posibil să actualizați înregistrările DNS din tabloul de bord al furnizorului dvs. de găzduire.

Iată o captură de ecran a unei înregistrări DKIM TXT curente în cPanelul unui cont de găzduire. Puteți găsi aceste opțiuni după ce vă conectați la contul dvs. cPanel și apoi verificați Livrarea e-mailului.

Numele înregistrării DKIM este setat la default._domainkey pentru a vă asigura că poate fi localizat cu ușurință de către diferiți furnizori de servicii de e-mail.

Conținutul înregistrării DKIM constă din mai multe părți, după cum se explică mai jos:

- v=DKIM1 — Această parte specifică versiunea protocolului DKIM utilizat.

- k=rsa — Această parte specifică că cheia publică pe care o folosim este o cheie RSA.

- p=KEY_VALUE — Această parte este cheia publică codificată Base64.

Autentificare, raportare și conformitate a mesajelor bazate pe domeniu

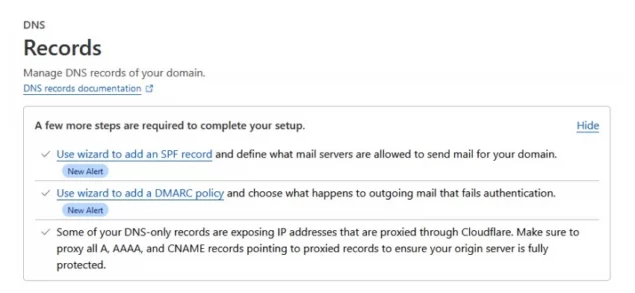

Vom afla acum cum să adăugăm o politică DMARC la înregistrarea noastră DNS TXT. Procesul de adăugare a unei înregistrări DNS va rămâne același aici. Singurul lucru care se schimbă este numele înregistrării și conținutul acesteia.

Numele înregistrării noastre DNS TXT va fi _dmarc.yourwebsite.com, unde yourwebsite.com este site-ul dvs. real. Din nou, aceasta este doar o convenție standard în vigoare pentru identificarea ușoară a politicii DMARC.

Puteți adăuga un total de 11 perechi etichetă-valoare ca conținut al înregistrării DNS TXT a politicii DMARC. Puteți citi despre ele pe această pagină care descrie în detaliu o înregistrare DMARC DNS TXT.

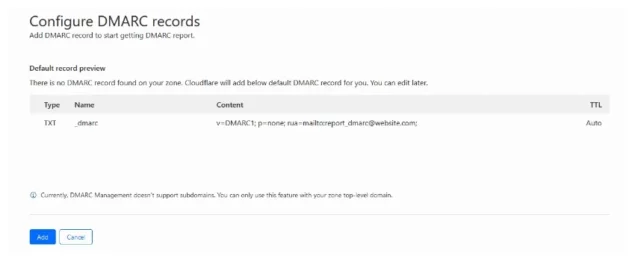

Să folosim expertul recent introdus în Cloudflare pentru a adăuga o politică DMARC.

După ce faceți clic pe linkul expertului, veți vedea următorul ecran. Doar faceți clic pe butonul Adăugați și sunteți gata.

Vom afla acum ce înseamnă conținutul din înregistrarea DMARC:

- v=DMARC1 — Ca de obicei, aceasta specifică versiunea protocolului DMARC în uz.

- p=none — Această parte specifică că nu are loc nicio acțiune de politică pentru verificările eșuate. De asemenea, puteți seta această valoare la carantină sau la respingere. Setarea valorii la carantină va marca e-mailul ca potențial suspect, dar îl va livra în continuare în folderul de spam al căsuței poștale destinatare.

- rua=mailto:[email protected] — Această parte specifică adresa de e-mail care primește rapoartele. Rapoartele vor conține informații despre mesajele de e-mail care au trecut sau nu au trecut verificările DMRC.

Securizarea e-mailurilor pentru o mai bună securitate

După cum spune vechea zicală, un lanț este atât de puternic cât veriga lui cea mai slabă. Acest lucru este foarte adevărat când vine vorba de securitate, care necesită administratorii WordPress și proprietarii de site-uri web să privească dincolo de securizarea WordPress și să abordeze infrastructura de suport/înconjurătoare.

Securitatea e-mailului tinde să fie trecută cu vederea; cu toate acestea, așa cum tocmai am văzut în articol, securizarea e-mailului este relativ ușoară și foarte accesibilă. De la configurarea înregistrărilor DNS până la criptarea e-mailurilor, acest lucru nu numai că va asigura o mai bună acoperire a clienților și utilizatorilor, dar va minimiza drastic riscurile de securitate.

Mai multe sfaturi pentru a îmbunătăți securitatea WordPress

Asigurarea securității e-mailurilor este doar o parte a securității generale a site-ului. Iată câteva sfaturi generale pentru a îmbunătăți securitatea generală a site-ului dvs.

- Actualizați în mod regulat — Este important să păstrați toate temele sau pluginurile WordPress actualizate. Actualizările vor adăuga, de obicei, noi funcții, precum și vor remedia vulnerabilitățile cunoscute.

- Utilizați parole puternice — Ar trebui să utilizați parole puternice și unice pentru toate conturile dvs. legate de site-ul web, inclusiv gazda web, baza de date, conturile FTP, conturile de administrator WordPress etc. Acest lucru va împiedica atacurile cu forță brută să vă spargă parola. Puteți utiliza pluginul MelaPress Login Security pentru a urma cele mai bune practici de securitate de conectare, cum ar fi parole puternice, blocați prea multe încercări eșuate de conectare etc.

- Instalați pluginuri de securitate — Ar trebui să luați în considerare și instalarea unui plugin de securitate. Unele dintre cele mai populare opțiuni sunt Wordfence, iThemes Security, All-In-One security etc. De asemenea, puteți instala plugin-uri precum WP Activity Log pentru a înregistra toate modificările care au loc pe site-ul dvs. WordPress.

- Utilizați autentificarea în doi factori — Puteți utiliza autentificarea în doi factori pentru a adăuga un nivel suplimentar de securitate. Pluginurile gratuite, cum ar fi WP 2FA, vă pot ajuta să faceți acest lucru cu ușurință.

- Faceți copii de rezervă regulate — Ar trebui să faceți și copii de siguranță regulate ale site-ului dvs. Acest lucru vă va ajuta să vă conectați rapid site-ul web în cazul unei încălcări de securitate sau a altor probleme.

- Utilizați o gazdă web de încredere — Asigurați-vă că utilizați o gazdă web reputată și de încredere pentru a vă găzdui site-ul. Gazda web va fi responsabilă pentru mai multe lucruri, cum ar fi securizarea serverului web, actualizarea acestuia, preluarea copiilor de rezervă în backend etc.

- Utilizați un firewall — Instalarea unui firewall va preveni accesul neautorizat, protejând în același timp împotriva amenințărilor obișnuite de securitate și a atacurilor DDOS. Este posibil să instalați un firewall la nivel de server de către gazda dvs. web sau la nivel de site de către dvs. ca plugin WordPress. Vestea bună este că pluginuri precum Wordfence etc. oferă deja un firewall și vă vor proteja de malware.

- Limitați încercările de conectare — O altă măsură de securitate pe care o puteți lua este limitarea numărului de încercări eșuate de conectare pentru a preveni atacurile cu forță brută din partea roboților.