Dlaczego powinienem martwić się o zabezpieczenie moich wiadomości e-mail WordPress?

Opublikowany: 2023-05-31E-maile są wszędzie. Stały się jedną z najpopularniejszych metod komunikacji między ludźmi w Internecie. Administratorzy WordPress i właściciele witryn używają wiadomości e-mail do różnych celów, takich jak komunikacja osobista i zawodowa, marketing, rekrutacja i nie tylko.

Wiadomości e-mail mogą również zawierać poufne informacje, których używasz do uwierzytelniania użytkowników lub umożliwiania im podejmowania określonych działań, takich jak resetowanie hasła itp. W tym samouczku omówimy wszystko, co właściciele witryn powinni wiedzieć o bezpieczeństwie poczty e-mail w WordPress.

Rozpocznijmy dyskusję od potrzeby zabezpieczenia wiadomości e-mail w witrynie WordPress. Dbanie o bezpieczeństwo e-maili pomaga w wielu rzeczach, takich jak:

- Ochrona poufnych informacji — Jak wspomniano wcześniej, często będziesz wysyłać e-maile, które mogą zawierać poufne informacje. Może to obejmować dane logowania użytkowników oraz dane osobowe związane z ich zdrowiem lub finansami. W każdym razie musisz upewnić się, że nikt w złych zamiarach nie może przechwycić tych informacji.

- Dostarczanie wiadomości e-mail — spam to duży problem w Internecie. Jesteśmy pewni, że otrzymałeś również swoją sprawiedliwą część e-maili ze spamem. W najlepszym przypadku są irytujące, aw innych przypadkach mogą prowadzić do bardziej drastycznych konsekwencji. Jednym ze sposobów, w jaki serwery poczty e-mail radzą sobie z potencjalnym spamem, jest nie wysyłanie e-maili, które w ogóle nie spełniają standardów. Podobnie wiadomości e-mail, które mogą zostać uznane za spam przez różnych klientów pocztowych, zostaną oznaczone jako takie i umieszczone w osobnym folderze z dala od głównej skrzynki odbiorczej.

- Utrzymanie reputacji marki — reputacja Twojej marki może być zagrożona, jeśli nie traktujesz poważnie bezpieczeństwa poczty e-mail WordPress. Pomyśl o tym, co byś pomyślał o marce, której e-maile ciągle tkwią w filtrze antyspamowym lub marce, której brak zabezpieczeń skutkuje wyciekiem Twoich danych osobowych?

- Zapobieganie atakom za pośrednictwem poczty e-mail — osoby o złych intencjach mogą wykorzystywać phishing w wiadomościach e-mail, aby uzyskać dostęp do Twojej witryny lub uzyskać dostęp do danych użytkownika. Może to powodować różnego rodzaju problemy z bezpieczeństwem. W obu przypadkach musisz podjąć odpowiednie środki, aby zabezpieczyć pocztę WordPress.

Wysyłanie bezpiecznych wiadomości e-mail w WordPress

WordPress ma wbudowaną funkcję wp_mail(), której używa do wysyłania e-maili. Ta funkcja opiera się na popularnej bezpłatnej bibliotece PHPMailer o otwartym kodzie źródłowym do wysyłania wszystkich wiadomości e-mail.

Jedną z zalet korzystania z biblioteki jest to, że ma ona zintegrowanego klienta SMTP, który umożliwia wysyłanie wiadomości e-mail na wszystkie platformy bez konieczności posiadania lokalnego serwera pocztowego.

Termin SMTP oznacza Simple Mail Transfer Protocol. Klient SMTP to program, za pomocą którego możemy wysyłać wiadomości e-mail z jednego serwera na drugi. Klient wykonuje wiele cennych rzeczy, takich jak nawiązywanie połączenia z serwerem pocztowym, uwierzytelnianie nadawcy i przesyłanie wiadomości e-mail.

Użycie funkcji wp_mail() nie stanowi automatycznej gwarancji pomyślnego odbioru wiadomości e-mail. Zwróci wartość true, gdy żądanie zostanie zrealizowane, niezależnie od statusu dostarczenia wiadomości e-mail. Dlatego będziesz mieć pewność, że wysłane e-maile zostały dostarczone.

Możesz dodać swoje ustawienia związane z SMTP w pliku wp-config.php, dodając kilka wierszy PHP do istniejącego kodu źródłowego. Jednak znacznie łatwiejszą opcją jest użycie wtyczki.

Możesz skorzystać z jednej z wielu bezpłatnych wtyczek WordPress SMTP, które pomogą Ci skonfigurować wszystkie ustawienia, aby skutecznie i bezpiecznie wysyłać wiadomości e-mail. W przeszłości szczegółowo omówiliśmy dostarczalność wiadomości e-mail WordPress.

Konfigurowanie wtyczki SMTP

Warto wspomnieć, że istnieje wiele wtyczek SMTP, których możesz użyć na swojej stronie internetowej. Możesz dać im szansę, aby zobaczyć, który z nich najbardziej Ci odpowiada. Jedną z najpopularniejszych jest wtyczka WP Mail SMTP.

Każda wtyczka, której użyjesz, poprosi Cię o wybranie programu pocztowego SMTP dla Twojej witryny. Dostępnych jest kilka opcji, takich jak SendLayer, Postmark, SendGrid, Zoho Mail itp. Kreator konfiguracji pomoże Ci we wstępnej konfiguracji, w której podasz wszystkie potrzebne informacje, takie jak klucz API itp. Wszystkie te ustawienia dla różnych wtyczki będą dostępne w kokpicie WordPress.

Istnieją dwie ważne rzeczy, o których należy pamiętać podczas konfigurowania tych wtyczek:

- Upewnij się, że wysyłasz wiadomości e-mail przez SSL za pomocą klienta SMTP. Pomoże to zapobiec przechwyceniu wiadomości e-mail podczas ich przesyłania. wiele usług, takich jak SendLayer itp., automatycznie obsłuży szyfrowanie SSL/TLS za Ciebie. Możesz jednak również ręcznie podać informacje o hoście SMTP, numerze portu, szyfrowaniu itp., jeśli wybierzesz opcję Inny SMTP jako program pocztowy SMTP.

- Możesz także chcieć wyłączyć rejestrowanie wiadomości e-mail, jeśli wysyłasz poufne informacje pocztą e-mail. Zapobiegnie to niechcianym wyciekom danych, jeśli coś pójdzie nie tak. Włączenie tej opcji podczas testowania jest w porządku, ale w innych przypadkach powinno być wyłączone.

Typowe ramy bezpieczeństwa poczty e-mail

Zainstalowanie i używanie certyfikatów SSL do wysyłania wiadomości e-mail zapewni, że zawartość wiadomości e-mail będzie bezpieczna podczas przesyłania między klientem poczty e-mail a serwerem poczty e-mail. Staje się to możliwe dzięki zapobieganiu nieautoryzowanemu dostępowi lub przechwyceniu wiadomości e-mail podczas transmisji.

Kolejnym krokiem w poprawie bezpieczeństwa poczty WordPress jest użycie szyfrowania, aby tylko zamierzony odbiorca mógł przeczytać treść wysłanej do niego wiadomości e-mail.

Istnieje wiele różnych ram bezpieczeństwa poczty e-mail, których można użyć do zabezpieczenia wiadomości e-mail w witrynie WordPress. Termin ramy bezpieczeństwa poczty e-mail odnosi się do zestawu wytycznych i standardów, które mają na celu zapewnienie, że cała komunikacja e-mail pozostaje bezpieczna przed zagrożeniami bezpieczeństwa, takimi jak spam, phishing i nieautoryzowany dostęp.

Różne serwery SMTP mogą wykorzystywać kombinację wielu ram zabezpieczeń poczty e-mail, aby osiągnąć swój cel, jakim jest zabezpieczenie wiadomości e-mail. Poznajmy niektóre z nich.

Ramy zasad dotyczących nadawcy

Sender Policy Framework, znany również jako SPF, to struktura uwierzytelniania poczty e-mail, która umożliwia serwerowi poczty e-mail odbiorcy sprawdzenie, czy wiadomość e-mail pochodzi z legalnego źródła.

Krótko mówiąc, SPF działa poprzez sprawdzanie rekordu DNS (Domain Name System) domeny nadawcy w celu sprawdzenia, czy adres IP nadawcy jest zgodny z autoryzowanymi adresami IP dla tej domeny.

Po wysłaniu wiadomości e-mail serwer pocztowy po stronie odbiorcy sprawdzi rekordy SPF, aby dowiedzieć się, czy wiadomość e-mail rzeczywiście została wysłana z autoryzowanego serwera pocztowego po stronie nadawcy. Rekord SPF będzie zawierał informacje o wszystkich adresach IP i domenach, z których można wysłać wiadomość e-mail w imieniu określonej domeny. Wszelkie niezgodności spowodują oznaczenie wiadomości e-mail jako podejrzanej.

SPF pomaga zwalczać spam i ataki typu phishing, w których ktoś udaje kogoś, kim nie jest.

Zidentyfikowana poczta DomainKeys

Struktura DomainKeys Identified Mail (DKIM) opiera się na użyciu podpisów cyfrowych w celu sprawdzenia, czy nadawca wiadomości e-mail jest osobą legalną. Zapewnia również, że treść wiadomości e-mail nie zostanie zmieniona podczas przesyłania wiadomości e-mail.

Podpis cyfrowy to nic innego jak wartość kryptograficzna wygenerowana przy użyciu klucza prywatnego powiązanego z legalną nazwą domeny. Wiadomość e-mail zawiera wartość kryptograficzną jako pole DKIM-Signature w swoim nagłówku.

Serwer pocztowy po stronie odbiorcy ma dostęp do klucza publicznego domeny nadawcy z rekordów DNS. System poczty elektronicznej używa klucza publicznego do odszyfrowania podpisu w celu weryfikacji autentyczności nadawcy. System dostarcza wiadomość e-mail do skrzynki pocztowej odbiorcy po zweryfikowaniu autentyczności nadawcy.

Sekret polega na tym, że klucz prywatny jest używany do generowania podpisu kryptograficznego, a podpis ten można odszyfrować tylko za pomocą odpowiedniego klucza publicznego. Oznacza to, że dopasowanie wartości w wygenerowanych wartościach hash z kluczem prywatnym i publicznym gwarantuje autentyczność wiadomości e-mail.

Uwierzytelnianie wiadomości, raportowanie i zgodność w oparciu o domenę

Poprzednie dwa frameworki pozwalają zweryfikować, czy nadawca wiadomości e-mail jest kimś, za kogo się podaje. Pomaga to zapobiegać atakom typu spam i phishing.

Co się stanie, jeśli e-mail nie przejdzie kontroli SPF lub DKIM?

Być może zastanawiasz się, w jaki sposób legalny e-mail może nie przejść kontroli SPF lub DKIM. Może się to zdarzyć w różnych sytuacjach, takich jak błędnie skonfigurowane rekordy SPF lub DKIM, nieprawidłowa sygnatura czasowa spowodowana dłuższym niż zwykle czasem przesyłania oraz przekazywanie e-maili, gdy serwer przekazujący nie ma autoryzacji do wysyłania e-maili w imieniu domeny pierwotnego nadawcy.

W tym przypadku na ratunek przychodzi framework DMARC (Domain-based Message Authentication, Reporting, and Conformance).

Właściciele domen mogą dodać zasady DMARC do swoich rekordów DNS, aby określić, co ma się stać z wiadomościami e-mail, które nie przejdą kontroli uwierzytelniania SPF lub DKIM.

Gdy wiadomość e-mail nie przejdzie pomyślnie tych testów, serwer poczty odbiorcy wyszuka zasady DMARC domeny nadawcy. Zasady DMARC określą, czy wiadomość e-mail powinna zostać odrzucona, poddana kwarantannie, czy dostarczona do skrzynki pocztowej odbiorcy.

Oprócz sprawdzania legalności nadawcy, DMARC zawiera mechanizmy zgłaszania właścicielom domen wszystkich informacji o wiadomościach e-mail wysłanych z ich domeny. Dostęp do tych informacji może pomóc właścicielom domen zidentyfikować potencjalne ataki polegające na fałszowaniu wiadomości e-mail lub wyłudzaniu informacji. Ostatecznie prowadzi to do zwiększenia bezpieczeństwa poczty e-mail.

Całkiem dobra prywatność

Pretty Good Privacy, czyli PGP, to kolejna interesująca platforma bezpieczeństwa poczty e-mail, która zapewnia kompleksowe szyfrowanie wiadomości e-mail, zapewniając, że tylko zamierzony odbiorca może czytać Twoje wiadomości e-mail.

Protokół bezpieczeństwa PGP opiera się na parze kluczy publicznych i prywatnych dla swojego systemu kryptograficznego. Wszyscy użytkownicy protokołu PGP będą mieli własne klucze publiczne i prywatne. PGP używa klucza publicznego do szyfrowania wiadomości e-mail i klucza prywatnego do ich odszyfrowywania. Dostęp do klucza publicznego ma każdy, kto chce komunikować się z użytkownikiem. Klucz prywatny pozostaje u użytkownika.

Powiedzmy, że chcesz wysłać do kogoś wiadomość e-mail. Jako nadawca użyjesz klucza publicznego dostarczonego przez odbiorcę do zaszyfrowania wiadomości. Daje to pewność, że tylko odbiorca może odszyfrować wiadomość, ponieważ tylko on będzie miał klucz prywatny.

PGP wykorzystuje również podpisy cyfrowe do weryfikacji autentyczności i integralności wiadomości e-mail oraz do upewnienia się, że podczas transmisji nie doszło do manipulacji.

Klucz prywatny przydaje się do generowania podpisu cyfrowego, który weryfikuje autentyczność nadawcy. Klucz prywatny służy do tworzenia skrótu wiadomości e-mail. Ponieważ PGP działa na zasadzie udostępniania kluczy publicznych, odbiorca wiadomości e-mail będzie miał dostęp do klucza publicznego nadawcy. Ten klucz publiczny jest przydatny do odszyfrowania skrótu, który sprawdza, czy wiadomość nie uległa zmianie.

Innym ważnym aspektem PGP jest system „sieci zaufania”, w którym różni użytkownicy mogą podpisywać swoje klucze publiczne, aby wskazać, że zweryfikowali właściciela klucza. To sprawia, że podszywanie się pod użytkownika jest jeszcze trudniejsze dla osoby ze złośliwym zamiarem.

Wdrażanie zabezpieczeń poczty e-mail w witrynie WordPress

Dowiemy się teraz, jak wdrożyć różne ramy bezpieczeństwa poczty e-mail w Twojej witrynie.

Ramy zasad dotyczących nadawcy

Jak wspomniano w poprzedniej sekcji, SPF działa poprzez sprawdzanie rekordu DNS domeny nadawcy. Sprawdza, czy adres IP nadawcy jest zgodny z autoryzowanymi adresami IP dla tej domeny.

Możemy to przetestować na przykładzie wpwhitesecurity.com. Wszystko, co musimy zrobić, to użyć polecenia nslookup w następujący sposób:

nslookup -type=txt nazwa domeny

Wynik mówi nam, jakich systemów używamy do wysyłania e-maili.

v=spf1 a mx include:_spf.google.com include:relay.kinstamailservice.com include:servers.mcsv.net include:helpscoutemail.com include:sendgrid.net ~all

Jeśli e-mail, który od nas otrzymujesz, nie pochodzi z żadnego z tych systemów, prawdopodobnie nie jest zgodny z prawem.

Wszystko, co musimy zrobić, aby wdrożyć SPF, to dodać rekord TXT do pliku strefy DNS domeny. Rekord TXT może zawierać dowolny tekst, który chcesz powiązać z nazwą domeny. W takim przypadku będzie zawierać informacje o SPF.

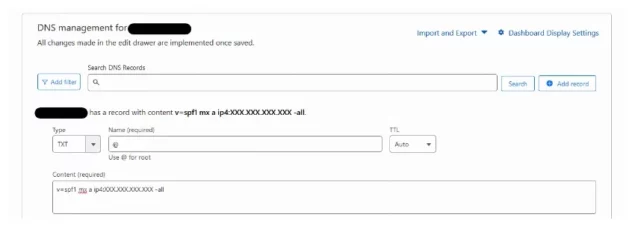

Pierwszym krokiem jest zalogowanie się do dowolnej usługi, której używasz do zarządzania rekordami DNS. W tym przypadku będziemy używać Cloudflare. Dlatego najpierw logujemy się na konto Cloudflare i wybieramy domenę, której rekordy DNS będą edytowane.

Powinieneś zobaczyć opcję zmiany ustawień DNS na lewym pasku bocznym lub w sekcji Szybkie akcje, jeśli używasz Cloudflare. Kliknij go, aby dodać rekord DNS. Na następnej stronie pojawi się przycisk Dodaj rekord . Kliknij na niego, a zobaczysz następujący ekran.

Wybierz TXT z listy rozwijanej Typ. Ustaw nazwę na katalog główny domeny. Ustaw TTL na Auto i ustaw wartość Content na v=spf1 mx a ip4:XXX.XXX.XXX.XXX -all. Skorzystaj z poniższego zrzutu ekranu w celach informacyjnych.

Rekord DNS składa się z różnych części. Zobaczmy, co oznaczają pojedynczo:

- v=spf1 — Ta część określa wersję używanego protokołu SPF. W tym przypadku wersja SPF to 1.

- mx — ta część autoryzuje rekordy MX domeny do wysyłania wiadomości e-mail w imieniu domeny.

- a — Ta część upoważnia rekordy A domeny lub jej adresy IPv4 do wysyłania wiadomości e-mail w imieniu domeny.

- ip4:XXX.XXX.XXX.XXX — Możesz dodać tę część, aby dodać określony adres IP do białej listy do wysyłania wiadomości e-mail.

- -all — Ta część określa, co powinno się stać z wiadomościami e-mail, które nie pasują do żadnej z autoryzowanych domen lub adresów IP.

Pamiętaj, aby zastąpić XXX.XXX.XXX.XXX adresem IP, który chcesz umieścić na białej liście. Nie musisz dodawać tej części, jeśli planujesz wysyłać adresy e-mail tylko ze swojej domeny. Powinieneś jednak podać tutaj adres IP swoich serwerów pocztowych, aby zapobiec fałszowaniu.

Zidentyfikowana poczta DomainKey

Struktura DKIM opiera się również na wartościach przechowywanych w rekordach DNS w celu weryfikacji autentyczności nadawcy wiadomości e-mail.

Podstawowa różnica polega na tym, że podczas gdy SPF polega na sprawdzaniu adresów IP w rekordach DNS, aby upewnić się, że niektóre autoryzowane osoby wysłały wiadomość e-mail, DKIM polega na użyciu kluczy publicznych i prywatnych.

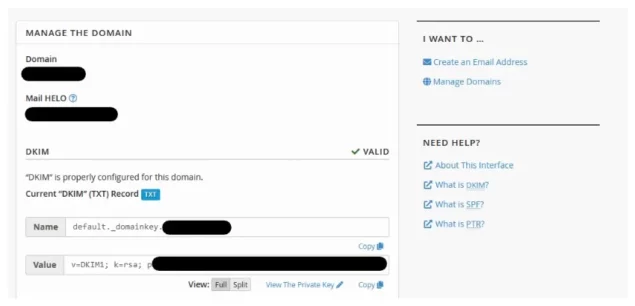

Jeśli używasz Cloudflare do zarządzania domeną, możesz dodać rekord DNS, tak jak zrobiliśmy to w poprzedniej sekcji. Jednak możliwe jest również aktualizowanie rekordów DNS z pulpitu nawigacyjnego dostawcy usług hostingowych.

Oto zrzut ekranu bieżącego rekordu DKIM TXT w panelu cPanel konta hostingowego. Możesz znaleźć te opcje po zalogowaniu się do swojego konta cPanel, a następnie sprawdzeniu możliwości dostarczania wiadomości e-mail.

Nazwa rekordu DKIM jest ustawiona na default._domainkey, aby mieć pewność, że może on być łatwo zlokalizowany przez różnych dostawców usług pocztowych.

Treść wpisu DKIM składa się z kilku części, jak wyjaśniono poniżej:

- v=DKIM1 — Ta część określa wersję używanego protokołu DKIM.

- k=rsa — Ta część określa, że używany przez nas klucz publiczny jest kluczem RSA.

- p=KEY_VALUE — Ta część to klucz publiczny zakodowany w standardzie Base64.

Uwierzytelnianie wiadomości, raportowanie i zgodność w oparciu o domenę

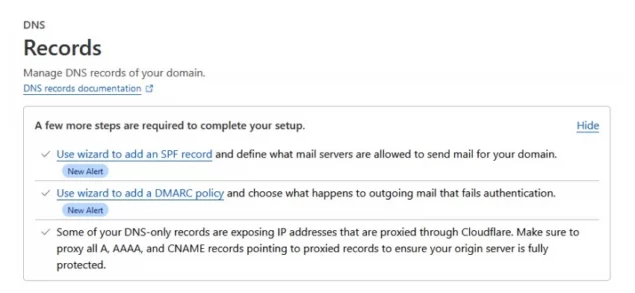

Dowiemy się teraz, jak dodać zasady DMARC do naszego rekordu DNS TXT. Proces dodawania rekordu DNS pozostanie tutaj taki sam. Jedyne, co się zmienia, to nazwa rekordu i jego zawartość.

Nazwa naszego rekordu DNS TXT to _dmarc.twojawitryna.com, gdzie twojawitryna.com to Twoja rzeczywista witryna. Ponownie, jest to tylko standardowa konwencja mająca na celu łatwą identyfikację polityki DMARC.

Możesz dodać łącznie 11 par tag-wartość jako treść rekordu DNS TXT zasady DMARC. Możesz przeczytać o nich na tej stronie, która dokładnie opisuje rekord DMARC DNS TXT.

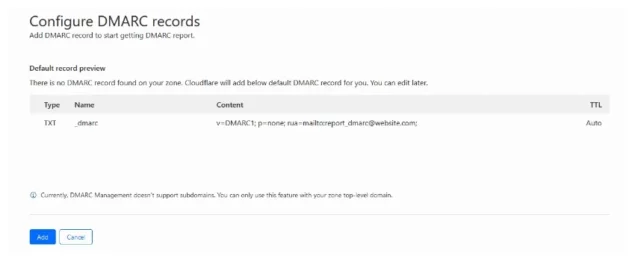

Użyjmy nowo wprowadzonego kreatora w Cloudflare, aby dodać politykę DMARC.

Po kliknięciu łącza kreatora zobaczysz następujący ekran. Po prostu kliknij przycisk Dodaj i gotowe.

Dowiemy się teraz, co oznacza treść w rekordzie DMARC:

- v=DMARC1 — Jak zwykle określa wersję używanego protokołu DMARC.

- p=none — Ta część określa, że w przypadku nieudanych kontroli nie są wykonywane żadne działania zasad. Możesz także ustawić tę wartość na kwarantannę lub odrzucenie. Ustawienie wartości na kwarantannę oznacza, że wiadomość e-mail jest potencjalnie podejrzana, ale nadal trafia do folderu ze spamem w skrzynce pocztowej odbiorcy.

- rua=mailto:[email protected] — Ta część określa adres e-mail, na który mają być wysyłane raporty. Raporty będą zawierać informacje o wiadomościach e-mail, które przeszły lub nie przeszły kontroli DMRC.

Zabezpieczanie wiadomości e-mail w celu zwiększenia bezpieczeństwa

Jak mówi stare przysłowie, łańcuch jest tak mocny, jak jego najsłabsze ogniwo. Jest to bardzo prawdziwe, jeśli chodzi o bezpieczeństwo, które wymaga od administratorów WordPress i właścicieli witryn, aby wyszli poza zabezpieczenie WordPress i zajęli się infrastrukturą wspierającą / otaczającą.

Bezpieczeństwo poczty e-mail jest zwykle pomijane; jednak, jak widzieliśmy w artykule, zabezpieczanie wiadomości e-mail jest stosunkowo łatwe i łatwo dostępne. Od konfiguracji rekordów DNS po szyfrowanie wiadomości e-mail, nie tylko zapewni to lepszy zasięg klientom i użytkownikom, ale także radykalnie zminimalizuje zagrożenia bezpieczeństwa.

Więcej wskazówek, jak poprawić bezpieczeństwo WordPress

Zabezpieczanie wiadomości e-mail to tylko jeden z elementów ogólnego bezpieczeństwa witryny. Oto kilka ogólnych wskazówek, które pomogą poprawić ogólne bezpieczeństwo Twojej witryny.

- Aktualizuj regularnie — ważne jest, aby aktualizować wszystkie motywy lub wtyczki WordPress. Aktualizacje zwykle dodają nowe funkcje, a także naprawiają znane luki w zabezpieczeniach.

- Używaj silnych haseł — powinieneś używać silnych i unikalnych haseł do wszystkich kont związanych z witryną, w tym do hosta internetowego, bazy danych, kont FTP, kont administratora WordPress itp. Zapobiegnie to złamaniu hasła przez ataki siłowe. Możesz użyć wtyczki MelaPress Login Security, aby przestrzegać wszystkich najlepszych praktyk bezpieczeństwa logowania, takich jak silne hasła, blokowanie zbyt wielu nieudanych prób logowania itp.

- Zainstaluj wtyczki zabezpieczające — należy również rozważyć zainstalowanie wtyczki zabezpieczającej. Niektóre z najpopularniejszych opcji to Wordfence, zabezpieczenia iThemes, zabezpieczenia typu „wszystko w jednym” itp. Możesz także zainstalować wtyczki, takie jak dziennik aktywności WP, aby rejestrować wszystkie zmiany zachodzące w witrynie WordPress.

- Użyj uwierzytelniania dwuskładnikowego — możesz użyć uwierzytelniania dwuskładnikowego, aby dodać dodatkową warstwę zabezpieczeń. Darmowe wtyczki, takie jak WP 2FA, pomogą Ci to zrobić z łatwością.

- Regularnie twórz kopie zapasowe — Powinieneś również regularnie tworzyć kopie zapasowe swojej witryny. Pomoże Ci to szybko uruchomić witrynę internetową w przypadku naruszenia bezpieczeństwa lub innych problemów.

- Użyj niezawodnego hosta internetowego — Upewnij się, że korzystasz z renomowanego i niezawodnego hosta internetowego do hostowania swojej witryny. Hosting będzie odpowiedzialny za kilka rzeczy, takich jak zabezpieczenie serwera WWW, jego aktualizacja, tworzenie kopii zapasowych w zapleczu itp.

- Użyj zapory — zainstalowanie zapory zapobiegnie nieautoryzowanemu dostępowi, jednocześnie chroniąc przed typowymi zagrożeniami bezpieczeństwa i atakami DDOS. Możliwe jest zainstalowanie zapory ogniowej na poziomie serwera przez Twojego hosta lub na poziomie strony internetowej przez Ciebie jako wtyczki WordPress. Dobrą wiadomością jest to, że wtyczki takie jak Wordfence itp. oferują już zaporę ogniową i chronią Cię przed złośliwym oprogramowaniem.

- Ogranicz próby logowania — innym środkiem bezpieczeństwa, który możesz zastosować, jest ograniczenie liczby nieudanych prób logowania, aby zapobiec atakom typu brute-force ze strony botów.