WordPress-Schwachstellenbericht: Dezember 2021, Teil 2

Veröffentlicht: 2021-12-15Anfällige Plugins und Themes sind der häufigste Grund, warum WordPress-Websites gehackt werden. Der wöchentliche WordPress-Schwachstellenbericht powered by WPScan behandelt aktuelle Schwachstellen in WordPress-Plugins, -Themen und -Kernen und was zu tun ist, wenn Sie eines der anfälligen Plugins oder Designs auf Ihrer Website ausführen.

Jede Schwachstelle hat eine Schweregradbewertung von Niedrig , Mittel , Hoch oder Kritisch . Die verantwortungsbewusste Offenlegung und Meldung von Schwachstellen ist ein wesentlicher Bestandteil der Sicherheit der WordPress-Community.

Bitte teilen Sie diesen Beitrag mit Ihren Freunden, um die Nachricht zu verbreiten und WordPress für alle sicherer zu machen.

WordPress-News: Gravatar-Datenleck

Diese Woche wurde Gravatar, ein globaler Dienst für einzigartige Avatare, gehackt – obwohl Gravatar versichert, dass es keinen Hack gab.

Die Daten wurden gelöscht, was kein Verstoß ist, da Passwörter und andere private Informationen nicht genommen wurden. Stattdessen wurden öffentlich verfügbare Informationen auf eine Weise gesammelt, die normalerweise nicht leicht zu beschaffen ist. Theoretisch müsste jemand den Benutzernamen des Gravatar-Benutzers kennen, um auf die E-Mail-Adresse dieses Benutzers zugreifen zu können. Das Scraping ermöglichte es dem Angreifer, die Benutzernamen und die E-Mails gleichzeitig herunterzuladen.

WordPress-Core-Schwachstellen

Die neueste Version des WordPress-Kerns ist 5.8.2. Als bewährte Methode sollten Sie immer die neueste Version des WordPress-Kerns ausführen!

Sicherheitslücken in WordPress-Plugins

In diesem Abschnitt wurden die neuesten Sicherheitslücken in WordPress-Plugins offengelegt. Jede Plugin-Auflistung enthält die Art der Schwachstelle, die Versionsnummer, falls gepatcht, und die Bewertung des Schweregrads.

1. Veranstaltungsmanager

Plugin: Veranstaltungsmanager

Schwachstelle : Admin+ SQL Injection

Gepatcht in Version : 5.9.8

Schweregrad : Mittel

Plugin: Veranstaltungsmanager

Schwachstelle : Cross-Site Scripting (XSS)

Gepatcht in Version : 5.9.8

Schweregrad : Niedrig

2. Umfangreiche Bewertungen von Starfish

Plugin: Rich Reviews von Starfish

Schwachstelle : Admin+ SQL Injection

Gepatcht in Version : 1.9.6

Schweregrad : Mittel

3. Typbot

Plugin: Typebot

Schwachstelle : Admin+ Stored Cross Site Scripting

Gepatcht in Version : 1.4.3

Schweregrad : Niedrig

4. Kontaktformular & Lead-Formular Elementor Builder

Plugin: Kontaktformular & Lead-Formular Elementor Builder

Schwachstelle : Nicht authentifiziertes gespeichertes Cross-Site-Scripting

Gepatcht in Version : 1.6.4

Schweregrad : Hoch

5. Download-Manager

Plugin: Download-Manager

Schwachstelle : Subscriber+ Stored Cross-Site Scripting

Gepatcht in Version : 3.2.22

Schweregrad : Hoch

6. WP-RSS-Aggregator

Plugin: Abonnenten+ Stored Cross-Site Scripting

Schwachstelle : Admin+ SQL Injection

Gepatcht in Version : 4.19.3

Schweregrad : Hoch

7. Buttonizer – Intelligente schwebende Aktionstaste

Plugin: Buttonizer – Smart Floating Action Button

Schwachstelle : Admin+ Stored Cross-Site Scripting

Gepatcht in Version : 2.5.5

Schweregrad : Niedrig

8. WP-Mail-Protokollierung

Plugin: WP-Mail-Protokollierung

Schwachstelle : Veraltetes Redux-Framework

Gepatcht in Version : 1.10.0

Schweregrad : Mittel

9. Stetisch

Plugin: Stetic

Schwachstelle : CSRF für Stored Cross-Site Scripting

Gepatcht in Version : Keine bekannte Lösung – Plugin geschlossen

Schweregrad : Hoch

10. Kontaktformular mit Captcha

Plugin: Kontaktformular mit Captcha

Schwachstelle : CSRF für Stored Cross-Site Scripting

Gepatcht in Version : Keine bekannte Lösung – Plugin geschlossen

Schweregrad : Hoch

11. Tolle Unterstützung

Plugin: Tolle Unterstützung

Sicherheitslücke : Reflected Cross-Site Scripting

Gepatcht in Version : 6.0.7

Schweregrad : Hoch

12. Asgaros-Foren

Plugin: Asgaros-Foren

Schwachstelle : Admin+ Stored Cross-Site Scripting

Gepatcht in Version : 1.15.14

Schweregrad : Niedrig

13. LiteSpeed-Cache

Plugin: LiteSpeed-Cache

Schwachstelle : Umgehung der IP-Prüfung durch nicht authentifiziertes gespeichertes XSS

Gepatcht in Version : 4.4.4

Schweregrad : Hoch

Plugin: LiteSpeed-Cache

Schwachstelle : Admin+ Reflected Cross-Site Scripting

Gepatcht in Version : 4.4.4

Schweregrad : Hoch

14. Videokonferenzen mit Zoom

Plugin: Videokonferenzen mit Zoom

Sicherheitslücke : Reflected Cross-Site Scripting

Gepatcht in Version : 3.8.16

Schweregrad : Hoch

15. Booster für Woocommerce

Plugin: Booster für Woocommerce

Schwachstelle : Reflected Cross-Site Scripting im PDF-Rechnungsstellungsmodul

Gepatcht in Version : 5.4.9

Schweregrad : Hoch

Plugin: Booster für Woocommerce

Schwachstelle : Reflected Cross-Site Scripting im allgemeinen Modul

Gepatcht in Version : 5.4.9

Schweregrad : Hoch

Plugin: Booster für Woocommerce

Schwachstelle : Reflected Cross-Site Scripting im Produkt-XML-Feeds-Modul

Gepatcht in Version : 5.4.9

Schweregrad : Hoch

16. Speed-Booster-Paket

Plugin: Speed Booster-Paket

Schwachstelle : Admin+ SQL Injection

Gepatcht in Version : 4.3.3.1

Schweregrad : Mittel

17. OMGF

Plugin: OMGF

Schwachstelle : Admin+ Willkürliches Löschen von Ordnern über Path Traversal

Gepatcht in Version : 4.5.12

Schweregrad : Mittel

18. CAOS

Plugin: CAOS

Schwachstelle : Admin+ Willkürliches Löschen von Ordnern über Path Traversal

Gepatcht in Version : 4.1.9

Schweregrad : Mittel

19. WP Reisemotor

Plug-in: WP Travel Engine

Schwachstelle : Editor+ Stored Cross-Site Scripting

Gepatcht in Version : 5.3.1

Schweregrad : Niedrig

20. Monitor herunterladen

Plugin: Monitor herunterladen

Schwachstelle : Admin+ SQL Injection

Gepatcht in Version : 4.4.5

Schweregrad : Mittel

21. Hypothekenrechner / Kreditrechner

Plugin: Hypothekenrechner / Kreditrechner

Schwachstelle : Contributor+ Stored Cross-Site Scripting

Gepatcht in Version : 1.5.17

Schweregrad : Mittel

22. Variationsmuster für WooCommerce

Plugin: Variationsmuster für WooCommerce

Schwachstelle : Subscriber+ Stored Cross-Site Scripting

Gepatcht in Version : 2.1.2

Schweregrad : Hoch

23. ClickBank-Partneranzeigen

Plugin: ClickBank-Affiliate-Anzeigen

Schwachstelle : CSRF für Stored Cross-Site Scripting

Gepatcht in Version : Keine bekannte Lösung – Plugin geschlossen

Schweregrad : Hoch

Plugin: ClickBank-Affiliate-Anzeigen

Schwachstelle : Admin+ Stored Cross-Site Scripting

Gepatcht in Version : Keine bekannte Lösung – Plugin geschlossen

Schweregrad : Niedrig

24. Erweiterte benutzerdefinierte Felder

Plugin: Erweiterte benutzerdefinierte Felder

Schwachstelle : Abonnent+ willkürliche ACF-Daten/Feldgruppen-Ansicht und -Felder werden verschoben

Gepatcht in Version : 5.11

Schweregrad : Mittel

25. Gesang

Plugin: Canto

Schwachstelle : Nicht authentifizierte blinde SSRF

Gepatcht in Version : Keine bekannte Lösung

Schweregrad : Mittel

26. All-In-One-Galerie

Plugin: All-In-One-Galerie

Schwachstelle : Admin+ Local File Inclusion

Gepatcht in Version : 2.5.0

Schweregrad : Niedrig

So schützen Sie Ihre WordPress-Website vor anfälligen Plugins und Themes

Wie Sie diesem Bericht entnehmen können, werden jede Woche viele neue Sicherheitslücken in WordPress-Plugins und -Themen offengelegt. Wir wissen, dass es schwierig sein kann, den Überblick über jede gemeldete Schwachstellenoffenlegung zu behalten, daher macht es das iThemes Security Pro Plugin einfach sicherzustellen, dass auf Ihrer Website kein Theme, Plugin oder keine WordPress-Kernversion mit einer bekannten Schwachstelle ausgeführt wird.

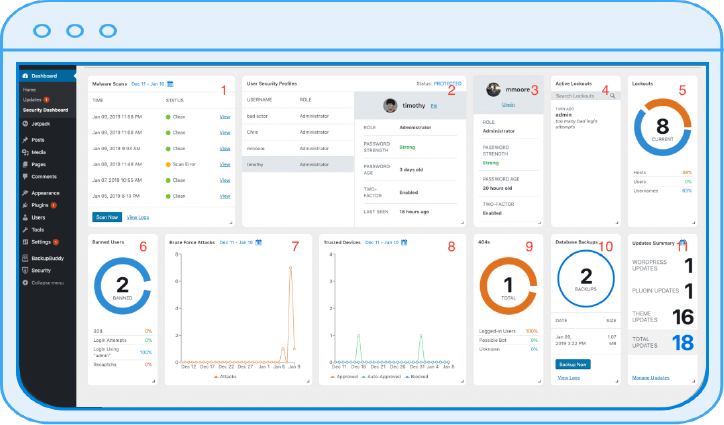

1. Installieren Sie das iThemes Security Pro-Plugin

Das iThemes Security Pro-Plug-in härtet Ihre WordPress-Site gegen die gängigsten Methoden, auf denen Websites gehackt werden. Mit über 30 Möglichkeiten, Ihre Website in einem einfach zu verwendenden Plugin zu sichern.

2. Aktivieren Sie den Site-Scan, um nach bekannten Schwachstellen zu suchen

Die Versionsverwaltungsfunktion in iThemes Security Pro integriert sich in den Site-Scan, um Ihre Site zu schützen. Anfällige Themes, Plugins und WordPress-Kernversionen werden automatisch für Sie aktualisiert.

3. Aktivieren Sie die Dateiänderungserkennung

Der Schlüssel zum schnellen Erkennen einer Sicherheitsverletzung ist die Überwachung von Dateiänderungen auf Ihrer Website. Die Dateiänderungserkennungsfunktion in iThemes Security Pro scannt die Dateien Ihrer Website und benachrichtigt Sie, wenn Änderungen auf Ihrer Website auftreten.

Holen Sie sich iThemes Security Pro mit Website-Sicherheitsüberwachung rund um die Uhr

iThemes Security Pro, unser WordPress-Sicherheits-Plugin, bietet mehr als 50 Möglichkeiten zum Sichern und Schützen Ihrer Website vor gängigen WordPress-Sicherheitslücken. Mit WordPress, Zwei-Faktor-Authentifizierung, Brute-Force-Schutz, starker Passwortdurchsetzung und mehr können Sie Ihrer Website zusätzliche Sicherheitsebenen hinzufügen.