WordPress-Schwachstellenbericht: Dezember 2021, Teil 3

Veröffentlicht: 2021-12-16Anfällige Plugins und Themes sind der häufigste Grund, warum WordPress-Websites gehackt werden. Der wöchentliche WordPress-Schwachstellenbericht powered by WPScan behandelt aktuelle Schwachstellen in WordPress-Plugins, -Themen und -Kernen und was zu tun ist, wenn Sie eines der anfälligen Plugins oder Designs auf Ihrer Website ausführen.

Jede Schwachstelle hat eine Schweregradbewertung von Niedrig , Mittel , Hoch oder Kritisch . Die verantwortungsbewusste Offenlegung und Meldung von Schwachstellen ist ein wesentlicher Bestandteil der Sicherheit der WordPress-Community. Neu in diesem Bericht: Schwachstellen werden jetzt nach der Anzahl aktiver Installationen und nicht mehr nach dem Datum der Offenlegung aufgelistet.

Bitte teilen Sie diesen Beitrag mit Ihren Freunden, um die Nachricht zu verbreiten und WordPress für alle sicherer zu machen.

WordPress-Neuigkeiten

Da die geschäftigste Online-Shopping-Zeit des Jahres in vollem Gange ist, waren Cyberkriminelle damit beschäftigt, „den Planeten zu hacken“. Wordfence hat kürzlich eine massive Angriffswelle gemeldet, die innerhalb von nur 36 Stunden auf 1,6 Millionen WordPress-Sites abzielte!

Schließlich berichtete BleepingComputer kürzlich, dass Hacker Skimmer-Code in zufällige Plugins installiert haben. Um die Sicherheit für E-Commerce-Websites zu erhöhen, empfehlen wir, eine Zwei-Faktor-Authentifizierung für alle Administratorbenutzer zu verlangen, vertrauenswürdige Geräte zu aktivieren, Dateiänderungen zu erkennen und WordPress-Sicherheitsprotokolle regelmäßig zu lesen und zu überprüfen.

WordPress-Core-Schwachstellen

Die neueste Version des WordPress-Kerns ist 5.8.2. Als bewährte Methode sollten Sie immer die neueste Version des WordPress-Kerns ausführen!

Sicherheitslücken in WordPress-Plugins

In diesem Abschnitt wurden die neuesten Sicherheitslücken in WordPress-Plugins offengelegt. Jede Plugin-Auflistung enthält die Art der Schwachstelle, die Versionsnummer, falls gepatcht, und die Bewertung des Schweregrads.

1. Elementor

Plugin: Elementor

Schwachstelle : DOM Cross-Site-Scripting

Aktive Installation : 5+ Millionen

Gepatcht in Version : 3.4.8

Schweregrad : Hoch

2. UpdraftPlus

Plugin: UpdraftPlus

Sicherheitslücke : Reflected Cross-Site Scripting

Aktive Installation : 3+ Millionen

Gepatcht in Version : 1.16.66

Schweregrad : Hoch

3. WooCommerce PDF-Rechnungen und Lieferscheine

Plugin: WooCommerce PDF-Rechnungen und Lieferscheine

Sicherheitslücke : Reflected Cross-Site Scripting

Aktive Installation : 300.000+

Gepatcht in Version : 2.10.5

Schweregrad : Hoch

4. PublishPress-Funktionen

Plugin: PublishPress-Funktionen

Schwachstelle : Nicht authentifiziertes Update für willkürliche Optionen zur Kompromittierung von Blogs

Aktive Installation : 100.000+

Gepatcht in Version : 2.3.1

Schweregrad : Kritisch

Plugin: PublishPress Capabilities Pro

Schwachstelle : Nicht authentifiziertes Update für willkürliche Optionen zur Kompromittierung von Blogs

Gepatcht in Version : 2.3.1

Schweregrad : Kritisch

5. Frei von Chaty

Plugin: Chaty Free

Sicherheitslücke : Reflected Cross-Site Scripting

Aktive Installation : 100.000+

Gepatcht in Version : 2.8.3

Schweregrad : Hoch

Plugin: Chaty Pro

Sicherheitslücke : Reflected Cross-Site Scripting

Gepatcht in Version : 2.8.2

Schweregrad : Hoch

6. PowerPack-Addons für Elementor

Plugin: PowerPack-Addons für Elementor

Sicherheitslücke : Reflected Cross-Site Scripting

Aktive Installation : 60.000+

Gepatcht in Version : 2.6.2

Schweregrad : Hoch

7. Buchungskalender

Plugin: Buchungskalender

Sicherheitslücke : Reflected Cross-Site Scripting

Aktive Installation : 60.000+

Gepatcht in Version : 8.9.2

Schweregrad : Hoch

8. 10Web-Social-Foto-Feed

Plugin: 10Web Social Photo Feed

Sicherheitslücke : Reflected Cross-Site Scripting (XSS)

Aktive Installation : 60.000+

Gepatcht in Version : 1.4.29

Schweregrad : Hoch

9. Website-Bewertungen

Plugin: Website-Bewertungen

Schwachstelle : Nicht authentifiziertes gespeichertes Cross-Site-Scripting

Aktive Installation : 40.000+

Gepatcht in Version : 5.17.3

Schweregrad : Hoch

10. Speed-Booster-Paket

Plugin: Speed Booster-Paket

Schwachstelle : Admin+ SQL Injection

Aktive Installation : 30.000+

Gepatcht in Version : 4.3.3.1

Schweregrad : Mittel

11. Multivendor-Marktplatzlösung für WooCommerce

Plugin: Multivendor Marketplace-Lösung für WooCommerce

Schwachstelle : Nicht authentifizierte AJAX-Aufrufe

Aktive Installation : 10.000+

Gepatcht in Version : 3.8.4

Schweregrad : Hoch

12. Modales Fenster

Plugin: Modales Fenster

Schwachstelle : RFI, das über CSRF zu RCE führt

Aktive Installation : 10.000+

Gepatcht in Version : 5.2.2

Schweregrad : Hoch

13. WP-Codierer

Plugin: WP Coder

Schwachstelle : RFI, das über CSRF zu RCE führt

Aktive Installation : 10.000+

Gepatcht in Version : 2.5.2

Schweregrad : Hoch

14. RegistrierungMagie

Plugin: RegistrationMagic

Schwachstelle : Admin+ SQL Injection

Aktive Installation : 10.000+

Gepatcht in Version : 5.0.1.6

Schweregrad : Mittel

Plugin: RegistrationMagic

Schwachstelle : Authentifizierungsumgehung

Aktive Installation : 10.000+

Gepatcht in Version : 5.0.1.8

Schweregrad : Kritisch

15. Veranstaltungen leicht gemacht

Plugin: Veranstaltungen leicht gemacht

Schwachstelle : Subscriber+ SQL Injection

Aktive Installation : 6.000+

Gepatcht in Version : 2.2.36

Schweregrad : Hoch

16. Schaltflächengenerator

Plugin: Schaltflächengenerator

Schwachstelle : RFI, das über CSRF zu RCE führt

Aktive Installation : 5.000+

Gepatcht in Version : 2.3.3

Schweregrad : Hoch

17. Registerkarte – Akkordeon, FAQ

Plugin: Registerkarte – Akkordeon, FAQ

Schwachstelle : Nicht authentifizierte AJAX-Aufrufe

Aktive Installation : 2000+

Gepatcht in Version : 1.3.2

Schweregrad : Kritisch

18. Sternebewertung

Plugin: Sternebewertung

Schwachstelle : Kommentare Denial of Service

Aktive Installation : 800+

Gepatcht in Version : 3.5.1

Schweregrad : Mittel

19. WPberech

Plugin: WPcalc

Schwachstelle : Authentifizierte SQL-Injection

Gepatcht in Version : Keine bekannte Lösung – Plugin geschlossen

Schweregrad : Mittel

So schützen Sie Ihre WordPress-Website vor anfälligen Plugins und Themes

Wie Sie diesem Bericht entnehmen können, werden jede Woche viele neue Sicherheitslücken in WordPress-Plugins und -Themen offengelegt. Wir wissen, dass es schwierig sein kann, den Überblick über jede gemeldete Schwachstellenoffenlegung zu behalten, daher macht es das iThemes Security Pro Plugin einfach sicherzustellen, dass auf Ihrer Website kein Theme, Plugin oder keine WordPress-Kernversion mit einer bekannten Schwachstelle ausgeführt wird.

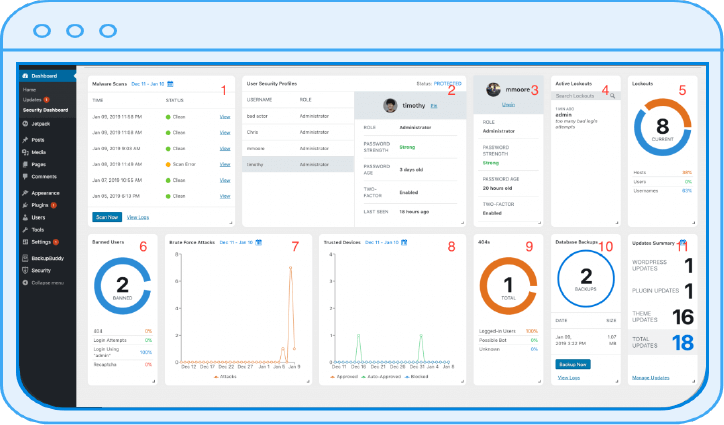

1. Installieren Sie das iThemes Security Pro-Plugin

Das iThemes Security Pro-Plug-in härtet Ihre WordPress-Site gegen die gängigsten Methoden, auf denen Websites gehackt werden. Mit über 30 Möglichkeiten, Ihre Website in einem einfach zu verwendenden Plugin zu sichern.

2. Aktivieren Sie den Site-Scan, um nach bekannten Schwachstellen zu suchen

Die Versionsverwaltungsfunktion in iThemes Security Pro integriert sich in den Site-Scan, um Ihre Site zu schützen. Anfällige Themes, Plugins und WordPress-Kernversionen werden automatisch für Sie aktualisiert.

3. Aktivieren Sie die Dateiänderungserkennung

Der Schlüssel zum schnellen Erkennen einer Sicherheitsverletzung ist die Überwachung von Dateiänderungen auf Ihrer Website. Die Dateiänderungserkennungsfunktion in iThemes Security Pro scannt die Dateien Ihrer Website und benachrichtigt Sie, wenn Änderungen auf Ihrer Website auftreten.

Holen Sie sich iThemes Security Pro mit Website-Sicherheitsüberwachung rund um die Uhr

iThemes Security Pro, unser WordPress-Sicherheits-Plugin, bietet mehr als 50 Möglichkeiten zum Sichern und Schützen Ihrer Website vor gängigen WordPress-Sicherheitslücken. Mit WordPress, Zwei-Faktor-Authentifizierung, Brute-Force-Schutz, starker Passwortdurchsetzung und mehr können Sie Ihrer Website zusätzliche Sicherheitsebenen hinzufügen.