تأمين نقاط نهاية واجهة برمجة تطبيقات WordPress المخصصة: 11 نصائح أساسية

نشرت: 2025-05-23إذا كنت تستخدم واجهة برمجة تطبيقات WordPress Rest ، فإن تأمين نقاط النهاية الخاصة بك هو خطوة حاسمة لمنعها من أن تصبح ناقلات الهجوم. في هذا الدليل ، نستكشف أفضل الممارسات للقيام بذلك.

أدناه ، نناقش كيفية الحفاظ على حركة مرور API آمنة ، وضبط الأذونات الصحيحة ، وحماية ونظيفة البيانات المنقولة ، والبقاء على رأس القضايا المحتملة.

TL ؛ DR لـ WordPress API نقاط النهاية

الضغط على الوقت؟ وهنا الوجبات الرئيسية.

تتيح واجهة برمجة تطبيقات WordPress Rest تكاملات ومرونة قوية ، ولكن يمكن أن تفتح نقاط النهاية أيضًا الأبواب للهجمات إذا تركت غير مضمونة. للحفاظ على موقعك آمنًا ، من المهم تنفيذ أمان الطبقات لكل جانب من جوانب استخدام API:

- حافظ على WordPress وموضوعاته والمكونات الإضافية حتى الآن لتصحيح نقاط الضعف المعروفة.

- تأمين جميع حركة مرور API مع SSL/HTTPS للحماية من الاعتراض والعبث.

- إعطاء الأولوية لسرعة الموقع لتجنب المهلة ، ومعالجة مكالمات API بسرعة ، والحفاظ على موقعك يعمل أثناء هجمات رفض الخدمة.

- استخدم أدوار وأذونات المستخدم المخصصة للحفاظ على الامتيازات إلى الحد الأدنى الأساسي.

- التحقق من صحة وتطهير البيانات للحفاظ على علامة خبيثة.

- استخدم المصادقة والترخيص للتحكم في الوصول إلى نقطة نهاية API.

- أضف الحد من المعدل للدفاع ضد هجمات القوة الغاشمة ، الكشط ، و DOS.

- قم بتصلب الإعداد الخاص بك برؤوس الأمان ، وتسجيل ، و IP البيضاء عند الحاجة.

التعرف على واجهة برمجة تطبيقات WordPress Rest

قبل الغوص في ممارسات أمنية لنقاط نهاية واجهة برمجة التطبيقات المخصصة ، من المهم أن نفهم ما هي وكيف تتناسب مع النظام البيئي WordPress.

ما هو واجهة برمجة تطبيقات WordPress Rest؟

لنبدأ في القمة. API تعني "واجهة برمجة التطبيق". إنه برنامج يسمح لبرنامجين مختلفين بالتواصل مع بعضهما البعض وتبادل البيانات.

يحتوي WordPress على العديد من واجهات برمجة التطبيقات ، ولكن الأقوى والهمية هي API REST. لقد كانت ميزة أساسية منذ WordPress 4.7.

يرمز REST إلى "نقل التمثيلية" ويصف معيارًا لإنشاء واجهات برمجة التطبيقات التي توفر عدة فوائد. واحد منهم هو أن واجهات برمجة التطبيقات المريحة لديها وقت أسهل في التواصل مع بعضها البعض.

يستخدم واجهة برمجة تطبيقات WordPress Rest أيضًا تنسيق بيانات JSON (JavaScript Object) ، وهو أمر سهل القراءة والكتابة والتوافق مع العديد من لغات البرمجة.

يوفر طريقة موحدة للتفاعل مع WordPress باستخدام طلبات HTTP مثل GET (استرداد) ، POST (إنشاء) ، PUT/PATCH (تحديث) ، وحذف (إزالة). بمساعدتهم ، من الممكن معالجة أنواع البيانات الأساسية مثل المنشورات والصفحات والمستخدمين والتعليقات وكذلك أنواع المحتوى المخصص ، من WordPress الخارجي دون تسجيل الدخول إلى الموقع أولاً.

كل هذا يجعل من الممكن دمج وورد وورد مع مجموعة واسعة من البرامج والأدوات والتطبيقات الخارجية. على سبيل المثال ، يعد API REST أداة تأسيسية لإعدادات WordPress بدون مقطوعة الرأس أو دمج موقع الويب الخاص بك مع تطبيقات الهاتف المحمول. يعمل محرر WordPress Block (المعروف أيضًا باسم Gutenberg) باستخدام API REST.

ما هي نقاط نهاية API في WordPress؟

نقطة النهاية هي عنوان URL محدد يمثل كائنًا أو موردًا في موقع WordPress الخاص بك. يمكن أن يكون منشورًا أو مستخدمًا أو إعدادًا مخصصًا. عندما يرسل برنامج آخر طلبًا إلى عنوان URL ، قد يتسبب ذلك في توفير أو تعديل البيانات الموجودة في نقطة النهاية هذه.

يحتوي WordPress على نقاط نهاية مدمجة لأنواع البيانات الافتراضية مثل المنشورات والتعليقات والوسائط والمستخدمين. يمكنك أيضًا إنشاء نقاط نهاية مخصصة للوظائف المصممة خصيصًا ، للوصول إلى البيانات المخصصة ، أو الحد من التعرض للبيانات ، أو تبسيط الأداء. هذا مفيد ، على سبيل المثال:

- السماح للتطبيقات الخارجية بإجراء تغييرات مثل نشر المنشورات أو استردادها وتحديث ملفات تعريف المستخدمين.

- قم بتوصيل WordPress بأدوات وتطبيقات وخدمات الطرف الثالث (على سبيل المثال ، CRMS ، مقدمي التسويق عبر البريد الإلكتروني).

- قم بتمكين البيانات في الوقت الفعلي لميزات موقع الويب الديناميكي ، مثل البحث المباشر.

- بناء لوحات إدارة مخصصة أو لوحات معلومات التحليلات.

لماذا هو أمن نقطة نهاية API مهم؟

نظرًا لأن واجهة برمجة التطبيقات توفر وصولًا مباشرًا إلى بيانات الموقع ، فإنه يجلب أيضًا مخاطر الأمان معها. كل نقطة نهاية API هي نقطة دخول محتملة في موقع WordPress الخاص بك. بدون تدابير أمنية مناسبة ، يمكن استغلالها وتسبب أضرارًا ، مثل:

- الكشف عن معلومات حساسة

- تمكين هجمات القوة الغاشمة أو الحقن

- فضح وظائف المسؤول

- ممرات مفتوحة لهجمات رفض الخدمة (DOS)

- جعل حقن البرامج الضارة ممكنة

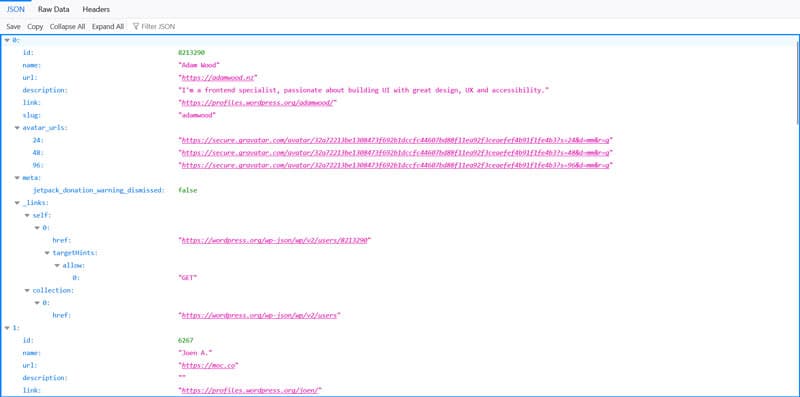

على سبيل المثال ، عند الوصول إلى https://yoursite.com/wp-json/wp/v2/users/ (استبدل موقعك الخاص بمجالك الحقيقي) ، بشكل افتراضي ، سترى قائمة بجميع المستخدمين المتاحين على موقع الويب الخاص بك.

هذا يجعل من السهل على المتسللين أن يفرضوا طريقهم إلى موقعك ، لأنه يوفر لهم نصف بيانات الاعتماد اللازمة لتسجيل الدخول. لهذا السبب من المهم معرفة كيفية تأمين نقاط نهاية API الخاصة بك للحفاظ على موقع الويب الخاص بك في WordPress.

لكن القيام بذلك لا يتعلق بإصلاح واحد. يتطلب مزيجًا من الاستراتيجيات التي سنتحدث عنها الآن.

1. تطبيق تحديثات البرامج بانتظام

يطبق الحفاظ على WordPress Core ، والمكونات الإضافية ، والموضوعات المحدثة أحدث التصحيحات لنقاط الثغرات الأمنية المعروفة. يمكنك تطبيقها يدويًا أو استخدام وظيفة التحديث التلقائي في WordPress.

افتراضيًا ، يتم تثبيت التحديثات الأساسية الصغيرة بالفعل تلقائيًا حيث يتم إصدارها بشكل خاص لمعالجة مشكلات الأمان. عندما تقوم بتطبيق التحديثات الرئيسية ، تأكد من دعم موقعك أولاً واختبارها على موقع ويب انطلاق.

بالإضافة إلى ذلك ، لا تنسَ مراجعة وتحديث أي مكونات مكونة أو رمز مخصص تتعامل مع طرق API.

2. استخدم SSL/HTTPS

يضمن تطبيق SSL على موقع الويب الخاص بك أن يتم تشفير جميع طلبات واجهات برمجة التطبيقات (API) والردود في العبور. هذا يحمي البيانات الحساسة مثل رموز المصادقة أو معلومات المستخدم من اعتراضها أو معالجتها من قبل الهجمات Man-in-Middle.

لتشغيل موقع الويب الخاص بك على HTTPS ، تحتاج إلى شهادة SSL/TLS. إذا لم يكن لدى موقع الويب الخاص بك هذا بعد ، فعادة ما يكون من الأسهل إعداد مزود الاستضافة الخاص بك. بعد ذلك ، لا تزال بحاجة إلى فرض استخدام HTTPS لجميع مكالمات حركة المرور و API.

3. الاستثمار في أداء الموقع

تمامًا مثل جميع الأجزاء الأخرى من موقع الويب الخاص بك ، لكي تقوم API REST بعملها ، فإنه يحتاج إلى أداء جيد في الموقع. إذا لم يتمكن موقع الويب الخاص بك من استيعاب طلبات API بسبب نقص موارد الخادم ، فإن التطبيقات والتكامل التي تعتمد عليها يمكن أن تعاني من استجابات بطيئة ومهمات.

بالإضافة إلى ذلك ، يتمتع موقع الويب المحسّن بالسرعة فرصة أفضل للبقاء مستجيبًا للزائرين والإصلاحات أثناء هجوم على نقاط نهاية API بهدف تحميله.

هناك العديد من الطرق لتحسين أداء موقع الويب ، مثل الاستثمار في استضافة الجودة وتحسين صورك. تتمثل إحدى الطرق السهلة لتسريع موقع WordPress الخاص بك في استخدام مكون إضافي للأداء مثل صاروخ WP. ويشمل العديد من الميزات لزيادة سرعة الموقع مثل:

- التخزين المؤقت ، بما في ذلك ذاكرة التخزين المؤقت للهاتف المحمول منفصل

- التحميل كسول للصور ، بما في ذلك خلفيات CSS ومقاطع الفيديو والإطارات

- تأجيل موارد حجب

- ذاكرة التخزين المؤقت قبل التحميل المسبق والروابط والملفات الخارجية والخطوط

- خطوط Google استضافة الذات

- تحسين قاعدة البيانات

- خيارات للاتصال بسهولة بـ CDN ، بما في ذلك RocketCDN

بصرف النظر عن ذلك ، يقوم WP Rocket بتنفيذ تحسينات إضافية في الأداء في الخلفية ، مثل ضغط GZIP ، وتوضيح ملفات CSS و JavaScript ، وتحسين الصور فوق الطية (لتحسين أكبر طلاء محتوى).

نتيجةً لذلك ، يفي موقعك بنسبة 80 ٪ من أفضل الممارسات في الأداء بمجرد تنشيط المكون الإضافي وتصبح أسرع على الفور دون أي عمل إضافي في نهايتك.

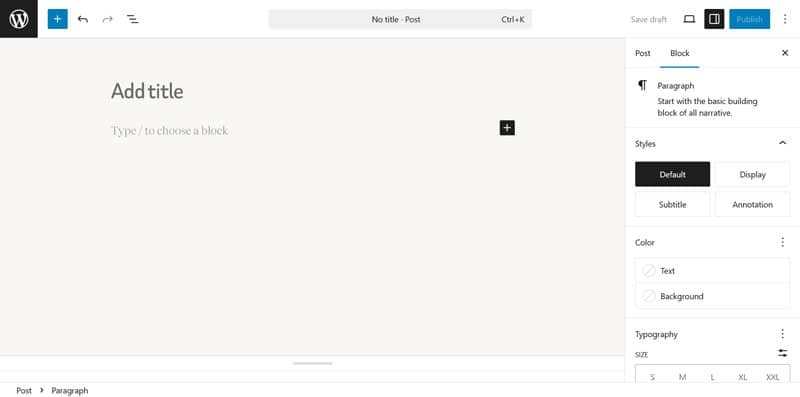

4. إعداد أدوار المستخدم المخصصة

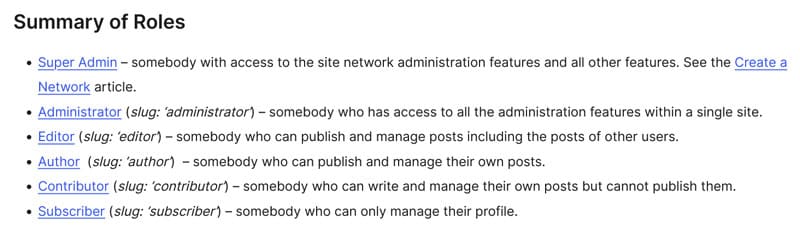

يحتوي WordPress على أدوار المستخدم ذات القدرات المحددة كميزة افتراضية.

نظرًا لأن طلبات API تستخدم بيانات اعتماد المصادقة التي تنتمي إلى المستخدمين على موقع الويب الخاص بك ، فإن تحديد مستوى الوصول الصحيح يحدد أيضًا نقاط النهاية التي يمكنهم استخدامها والعمليات التي يمكنهم القيام بها:

- المسؤول: يمكن تنفيذ جميع عمليات CRUD (إنشاء ، قراءة ، تحديث ، حذف) على جميع نقاط نهاية API.

- المحرر: لديه إمكانية الوصول إلى معظم نقاط نهاية API المتعلقة بالوظائف والصفحات والوسائط ، مع أذونات لإنشاء المحتوى وتحريره وحذفه.

- المؤلف: يتضمن الوصول إلى نقاط النهاية لإنشاء وتحديث المنشورات المعينة للمستخدم.

- المساهم: يقتصر الوصول إلى نقاط نهاية API على مسوداتها دون القدرة على نشرها.

- المشترك: عادة ما يكون المشتركون قادرين فقط على استرداد معلومات ملف تعريف المستخدم الخاص بهم.

بالنسبة لأمن نقطة نهاية API ، تجنب استخدام أدوار العالية (على سبيل المثال ، المسؤول) إن لم يكن ضروريًا للمهمة المطروحة. هذا يقلل من تداعيات محتملة من خرق محتمل.

والأفضل من ذلك ، إنشاء أدوار مخصصة مع فقط الأذونات اللازمة لما تحاول تحقيقه. وهذا ما يسمى أيضا مبدأ الامتياز الأقل.

يمكنك استخدام وظائف add_role () و add_cap () لتحديد الأدوار المخصصة وإدارة القدرات وكذلك إزالة remove_cap () لإزالة الامتيازات من أدوار المستخدم الحالية. بدلاً من ذلك ، استخدم البرنامج المساعد المحرر لدور المستخدم.

من الممكن أيضًا تعطيل واجهة برمجة تطبيقات REST تمامًا للمستخدمين غير المصرح لهم باستخدام مكون إضافي مثل تعطيل واجهة برمجة تطبيقات WP REST أو عبر الوظائف.

5. تنفيذ التحقق من صحة المدخلات والتطهير

التحقق من صحة المدخلات وتطهير البيانات يمنع المهاجمين من تقديم أوامر SQL الضارة أو البرامج النصية عبر نقاط نهاية API.

يعني التحقق من الصحة التحقق من البيانات الواردة لضمان مطابقة التنسيقات والأنواع والقيم المسموح بها. التعقيم ، من ناحية أخرى ، يزيل الكود الضار المضمن في الطلبات. كلاهما مهم بشكل خاص للمحتوى الذي تم إنشاؤه بواسطة المستخدم.

يوفر WordPress العديد من الوظائف الأصلية لهذا الغرض الذي يمكنك العثور عليه في موارد المطور:

- موارد مطور WordPress: التحقق من صحة البيانات

- موارد مطور WordPress: تعقيم البيانات

6. الاستفادة من البيانات المعدة لاستفسارات قاعدة البيانات

تبقي البيانات المعدة أوامر إدخال المستخدم وقاعدة البيانات منفصلة. وبهذه الطريقة ، فإنها تساعد في منع هجمات حقن SQL من خلال تحييد هياكل الاستعلام الخبيثة.

في WordPress ، يمكنك استخدام $ WPDB-> إعداد () عند إنشاء استعلامات SQL للهروب تلقائيًا من إدخال المستخدم بالإضافة إلى تضمين العناصر النائبة (٪ S ، ٪ D ، إلخ) بدلاً من إدراج القيم الخام مباشرة في استعلامات.

7. ضمان ممارسات المصادقة والتفويض القوية

المصادقة تتأكد من أن المستخدمين أو الكيانات الذين يطلبون بيانات من نقطة نهاية API هي التي يدعون أنها. التفويض ، من ناحية أخرى ، يتحكم في ما يمكن للمستخدم المعطى الوصول إليه ويمكنه القيام به. لقد غطينا هذا بالفعل عند الحديث عن أدوار المستخدم في وقت سابق.

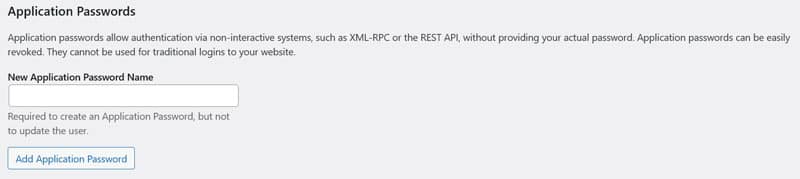

بشكل افتراضي ، توفر واجهة برمجة تطبيقات WordPress Rest المصادقة عبر ملفات تعريف الارتباط وغيرها ، وهي رموز فريدة من نوعها قصيرة العمر. يمكنك أيضًا استخدام المصادقة الأساسية عن طريق إعداد كلمة مرور التطبيق في ملف تعريف المستخدم الخاص بك.

تتوفر الرموز المميزة لـ OAUTH و JSON أيضًا من خلال الإضافات مثل WP Rest API - OAUTH 1.0A Server و JWT Authentication لـ WP REST API.

استخدم أنواع المصادقة المختلفة في الحالات التالية:

- ملفات تعريف الارتباط + nonces: مثالية للموضوعات/المكونات الإضافية التي تقوم بإجراء مكالمات API في المتصفح.

- كلمات مرور التطبيق (المصادقة الأساسية): استخدم البرامج النصية أو الأدوات أو الخدمات الخارجية. من السهل الإعداد ، وجيد للاتصالات من الخادم إلى الخادم.

- OAUTH: الأفضل لتطبيقات الطرف الثالث التي تحتاج إلى وصول من منح المستخدم.

- JWT (JSON WEB TOKENS): جيد للنهايات الأمامية بدون رأس أو مفصول (على سبيل المثال ، تطبيقات React أو Mobile) ونقاط نهاية API مع ارتفاع حركة المرور.

8. توظيف الحد من الأسعار والاختناق

يتيح لك الحد من المعدل تعيين حدود على عدد الطلبات التي يمكن للمستخدم أو IP تقديمها في فترة زمنية معينة. يساعد في الدفاع ضد هجمات القوة الغاشمة ، والبريد العشوائي ، والإساءة الآلية التي تهدف إلى زيادة التحميل الزائد للنظام.

يعد الحد من المعدل مهمًا بشكل خاص لنقاط النهاية العامة أو غير المصادقة. في الوقت نفسه ، ليس من التقييدي لدرجة أنه يمنع جميع الطلبات المشروعة وحركة المرور عند الهجوم.

يمكن وضع الحدود من قبل العميل أو الموقع أو وضعها على الخادم نفسه. يمكنك استخدام الحدود الصلبة ، والتي لا تسمح بأي طلبات حتى يتم رفعها ، أو خنق عدد الطلبات خلال فترة زمنية. أخيرًا ، يمكنك أيضًا تعيين حدود مختلفة لمجموعات المستخدمين المختلفة.

دروس WP لديها دليل رائع على الحد من المعدل في واجهة برمجة تطبيقات WordPress.

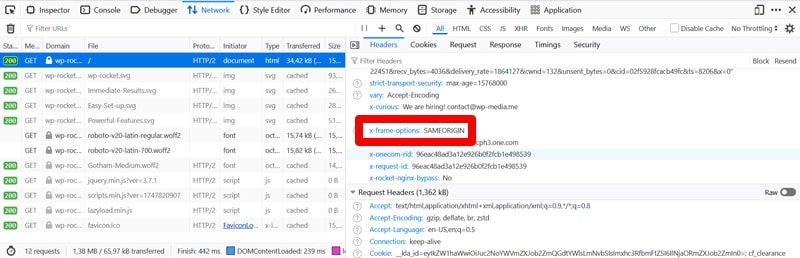

9. استخدم رؤوس الأمن

توفر رؤوس الأمان طبقة إضافية من الحماية من خلال تعليمات المتصفحات كيفية التعامل مع محتوى واتصالات موقعك. عندما تتفاعل واجهة برمجة التطبيقات الخاصة بك مع التطبيقات الأمامية أو الخدمات الخارجية ، تساعد هذه الرؤوس في تخفيف ثغرات المواقع الشائعة.

رؤوس أمنية مهمة لتنفيذها هي:

- محتوى الأمن السياسي: عناصر التحكم التي يمكن أن تعمل البرامج النصية في نهايات أمامية متصلة API.

- خيارات X-Content-type: قم بتعيينها على Nosniff لمنع المتصفحات من تفسير الملفات كنوع مختلف.

- خيارات X-Frame: يساعدك استخدام Deny أو Sameorigin على منع النقر من خلال منع موقعك من تضمينه في IFRame.

- أمن النقل الصارم: فرض HTTPs على الطلبات المستقبلية.

يمكن إضافة رؤوس الأمان باستخدام PHP عبر وظيفة Header () ، من خلال ملفات الخادم مثل .htaccess ، أو المكونات الإضافية للأمان مثل Headers Security Advanced. تعرف على المزيد حول رؤوس الأمن.

10. عناوين IP لإدارة قائمة

هناك طريقة أخرى للتحكم في الوصول إلى نقاط النهاية الحساسة أو المشرف عن طريق تقييدها على عناوين أو نطاقات IP محددة أو محددة مسبقًا. هذا بمثابة حاجز بسيط ولكنه فعال ضد الطلبات غير المصرح بها من مصادر غير معروفة.

بطبيعة الحال ، فإن الشرط المسبق هو أنك تعرف عناوين IP للأجهزة والبرامج التي تريد السماح للوصول إلى نقاط نهاية واجهة برمجة التطبيقات الخاصة بك وأنها تظل ثابتة. يمكنك تكوين قوائم المسموح بها على مستوى الخادم (على سبيل المثال ، .htaccess ، و nginx config) ، و idens.php ، وبعض المكونات الإضافية للأمان.

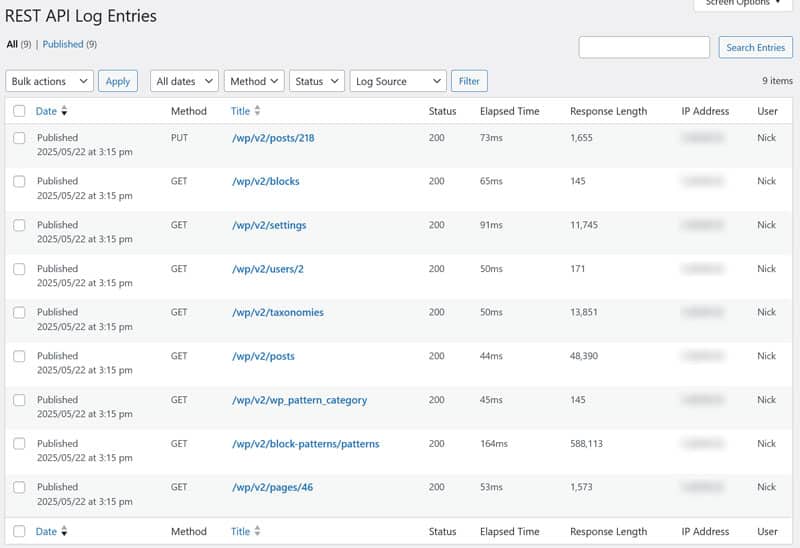

11. استفد من قطع الأشجار والمراقبة

أخيرًا ، يعد تسجيل طلبات API والاستجابات ونشاط المستخدم أداة رائعة أخرى لتأمين نقاط نهاية واجهة برمجة تطبيقات WordPress. يتيح لك تحديد نقاط الضعف ، ومراقبة أنماط طلب ، والأخطاء الموضعية ، وتحديد مصدر انتهاكات الأمان.

هذا يساعد على تعزيز أمنك بمرور الوقت. يمكنك استخدام مكون إضافي مثل سجل API Rest أو سجلات الوصول إلى الخادم أو وظائف التسجيل المخصصة.

قم بتأمين نقاط نهاية واجهة برمجة تطبيقات WordPress المخصصة الآن

واجهة برمجة تطبيقات WordPress Rest ونقاط النهاية قوية ولكن يمكن أن تشكل مخاطر خطيرة إذا لم يتم تأمينها بشكل صحيح. إن جعلها آمنة للاستخدام يتطلب طبقات مختلفة ونهج متعدد الجوانب. ولكن ، كما رأيت أعلاه ، يكون واضحًا نسبيًا.

أحد الجوانب التي يجب ألا تتغاضى عنها هو أداء الموقع. يمكن لموقع جيد التحديد تقديم البيانات عبر API بشكل أسرع ولديه فرصة أكبر للبقاء على الاستجابة لاستكشاف الأخطاء وإصلاحها أثناء نوبة رفض الخدمة. للحصول على طريقة سهلة وسهلة الاستخدام لتسريع موقعك ، WP Rocket!