WordPress และ Cross-Site Scripting (XSS)

เผยแพร่แล้ว: 2022-11-02การโจมตีแบบสคริปต์ข้ามไซต์เป็นหนึ่งในประเภทการโจมตีเว็บไซต์ที่พบได้ทั่วไปในอินเทอร์เน็ต การทำความเข้าใจว่ามันคืออะไรและจะป้องกันได้อย่างไรเป็นสิ่งสำคัญในการปกป้องความปลอดภัยของเว็บไซต์ ผู้เยี่ยมชม และธุรกิจของคุณ อ่านต่อเพื่อหาข้อมูลเพิ่มเติม!

การโจมตีแบบ Cross-site Scripting คืออะไร?

การโจมตีแบบ Cross-Site Scripting (โดยทั่วไปเรียกว่าการโจมตี XSS) เกิดขึ้นเมื่อโค้ดที่เป็นอันตราย (โดยปกติคือ JavaScript) ถูกฉีดเข้าไปในหน้าเว็บโดยมีเจตนาทำร้ายผู้ใช้ปลายทาง

โดยทั่วไปโค้ดนี้จะถูกแทรกที่ส่วนท้ายของ URI (Uniform Resource Identifier) เป็นพารามิเตอร์หรือโดยการใช้เว็บแอปพลิเคชันบนเว็บเพจ เช่น แบบฟอร์มการป้อนข้อมูลของผู้ใช้ ปกติแล้วโค้ดที่เป็นอันตรายจะได้รับการออกแบบเพื่อแทนที่การควบคุมการเข้าถึงและจัดการฟังก์ชันการทำงานของเว็บไซต์

ช่องโหว่การเขียนสคริปต์ข้ามไซต์

ดังที่เราได้เห็น การโจมตี XSS เป็นการโจมตีทางเว็บที่ใช้โค้ดที่เป็นอันตรายเพื่อเข้าถึงเว็บไซต์ที่มีช่องโหว่และดำเนินกิจกรรมที่เป็นอันตราย คำสำคัญในประโยคนี้คือ 'ช่องโหว่' สิ่งนี้ (น่าเสียดาย!) อาจหมายถึงหลายสิ่งหลายอย่าง เว็บไซต์ WordPress ที่ใช้ 'admin' และ '123456' เนื่องจากชื่อผู้ใช้และรหัสผ่านมีความเสี่ยง แม้ว่าจะมีการใช้มาตรการรักษาความปลอดภัยอื่นๆ ทั้งหมดแล้วก็ตาม เว็บไซต์ WordPress ที่ใช้ปลั๊กอินที่ล้าสมัยอาจถือว่ามีช่องโหว่ หรือแม้แต่เว็บแอปพลิเคชันที่มีการป้อนข้อมูลของผู้ใช้ภายในแบบฟอร์มและไม่ตรวจสอบหรือเข้ารหัสค่าที่ส่งมาจะถือว่ามีความเสี่ยง

แฮกเกอร์ที่ปรับใช้การโจมตี XSS มักจะมองหาช่องโหว่ที่พวกเขาสามารถโจมตีได้ ช่องโหว่ที่พบได้บ่อยกว่าและเปิดเว็บไซต์ให้โจมตีมากขึ้นนั้นเป็นที่ชื่นชอบ แต่แฮกเกอร์จะค้นหาช่องโหว่ที่คลุมเครือมากขึ้นเพื่อโจมตีเว็บไซต์ที่พวกเขาเห็นว่ามีมูลค่าสูงสำหรับพวกเขาในฐานะแฮ็กเกอร์

ความจริงที่ว่ามีช่องโหว่ที่อาจเกิดขึ้นมากมายและรูปแบบการโจมตีทุกประเภททำให้การระบุจุดอ่อนที่อาจเกิดขึ้นและการบรรเทาการโจมตีเป็นงานที่ยุ่งยาก

เว็บไซต์เป้าหมาย

เซิร์ฟเวอร์อีเมลหรือไคลเอนต์บนเว็บ, ระบบ CRM / ERP, หน้าโปรไฟล์ที่เปิดเผยต่อสาธารณะ (เช่นที่เห็นได้ทั่วไปในไซต์โซเชียลมีเดียและกลุ่มสมาชิก) เป็นเพียงเว็บไซต์และแอปพลิเคชันบางประเภทที่สร้างเป้าหมายที่ยอดเยี่ยมสำหรับการโจมตี XSS .

ไซต์อื่นๆ ที่โดยปกติแล้วจะมีช่องโหว่คือไซต์ที่ผู้ใช้สามารถโพสต์ข้อความในรูปแบบ HTML ที่ผู้อื่นสามารถดูได้ เช่น ในฟอรัมหรือช่องแสดงความคิดเห็น

ประเภทของการเขียนสคริปต์ข้ามไซต์

การโจมตีที่เรียกว่า cross-site scripting (XSS) สามารถแบ่งออกเป็นสามประเภทหลักขึ้นอยู่กับว่าโค้ดที่ฉีดทำงานบนเซิร์ฟเวอร์หรือเฉพาะในเบราว์เซอร์ของบุคคลที่พยายามโจมตี เหล่านี้มีดังนี้:

- XSS ถาวร (หรือเก็บไว้) โดยที่รหัสที่ผู้โจมตีใส่เข้าไปจะถูกเก็บไว้บนเซิร์ฟเวอร์อย่างถาวร

- XSS ที่ไม่ถาวร (หรือสะท้อนแสง) ซึ่งการโจมตีเกิดขึ้นผ่าน URL ที่สร้างขึ้นซึ่งผู้ใช้ปลายทางถูกหลอกให้ใช้งาน

- XSS ที่ใช้ DOM (หรือ XSS ฝั่งไคลเอ็นต์) ซึ่งเหมือนกับประเภทอื่นๆ ทั้งหมด ถูกดำเนินการภายในเบราว์เซอร์ของผู้เยี่ยมชมด้วย โดยมีความแตกต่างที่จะเปลี่ยน DOM ของไซต์

ผลกระทบของการเขียนสคริปต์ข้ามไซต์ XSS

ผลกระทบที่การโจมตี XSS อาจมีจะแตกต่างกันไปตามปัจจัยต่างๆ สิ่งสำคัญที่สุดอย่างหนึ่งคือความอ่อนไหวของข้อมูลที่จัดเก็บและตกเป็นเป้าหมายของการโจมตี ความคิดเห็นในฟอรัมเกี่ยวกับการทำอาหารมีความละเอียดอ่อนน้อยกว่าความลับที่ถูกเก็บไว้บนเว็บไซต์ของรัฐบาลอย่างชัดเจน!

โดยทั่วไป เป้าหมายของการโจมตี XSS คือบุคคลที่ใช้เว็บไซต์หรือแอปพลิเคชัน ผู้โจมตีอาจขโมยคุกกี้เซสชันของเหยื่อและข้อมูลส่วนบุคคล เช่น ข้อมูลรับรองการเข้าถึง ทั้งนี้ขึ้นอยู่กับประเภทของการโจมตีและสคริปต์ที่ฉีด การโจมตีอาจพยายามดึงข้อมูลที่ละเอียดอ่อน เช่น ข้อมูลบัตรเครดิต (สมมติว่ามีอยู่)

สิ่งที่น่าสยดสยองอย่างยิ่งเกี่ยวกับการโจมตี XSS ก็คือพวกมันถูกปิดบังอย่างมีประสิทธิภาพ... ดังนั้น ผู้ใช้ที่ถูกตกเป็นเป้าหมายสามารถปรากฏเป็นบุคคลที่อาจสร้างความเสียหายที่มุ่งร้ายได้ หากเป็นไปได้ว่าพวกเขาไม่รู้ว่ามีสิ่งใดผิดปกติ

เห็นได้ชัดว่าผลกระทบของสิ่งนี้อาจมีนัยสำคัญต่อธุรกิจ การแฮ็กที่สร้างความเสียหายให้กับเว็บไซต์และอาจเปิดเผยข้อมูลที่ละเอียดอ่อนถือเป็นข่าวร้าย ความเลวร้ายจะขึ้นอยู่กับความรุนแรงของการโจมตีและผลกระทบต่อลูกค้าของคุณ

ปกป้องไซต์ WordPress ของคุณจากการโจมตี XSS

เว็บไซต์ WordPress ได้รับส่วนแบ่งที่ยุติธรรมจากการโจมตี XSS ส่วนหนึ่งเป็นเพราะจำนวนเว็บไซต์ที่ขับเคลื่อนโดย WordPress (ปัจจุบันอยู่ที่ 43.1% ทั่วโลก) นอกจากนี้ยังเป็นผลมาจากช่องโหว่ XSS จำนวนมากที่ปลั๊กอิน WordPress จำนวนมากมี ในทางกลับกัน นี่หมายถึงตามสถิติว่ายิ่งใช้ปลั๊กอินบนเว็บไซต์ WordPress มากเท่าไหร่ โอกาสที่จะถูกโจมตี XSS ก็ยิ่งมากขึ้นเท่านั้น

ด้วยเหตุนี้ โดยทั่วไปสิ่งที่คุณต้องการเพื่อลดช่องโหว่ XSS ของเว็บไซต์ WordPress ให้เหลือน้อยที่สุดคือการตรวจสอบและล้างตัวแปรใดๆ ที่อาจรวมอยู่ใน URL จากผู้โจมตี ต่อไปนี้คือเคล็ดลับทั่วไปพร้อมกับวิธีแก้ปัญหาเฉพาะทางอื่นๆ ที่คุณสามารถนำไปใช้กับไซต์ของคุณเพื่อช่วยปกป้องไซต์ได้

อยู่ถึงวันที่!

การรักษาความปลอดภัยของเว็บไซต์ของคุณเป็นสิ่งสำคัญอย่างยิ่งเพื่อให้แน่ใจว่าคุณได้อัปเดตไฟล์หลัก ปลั๊กอิน และธีมเป็นเวอร์ชันล่าสุด การทำเช่นนี้จะช่วยลดความเสี่ยงของการโจมตีทุกรูปแบบบนเว็บไซต์ของคุณ อย่างน้อยก็การโจมตี XSS

สำหรับรายละเอียดเพิ่มเติมเกี่ยวกับขั้นตอนทั่วไปที่คุณสามารถทำได้เพื่อปกป้องเว็บไซต์ WordPress ของคุณ โปรดอ่านบทความของเรา วิธีรักษาความปลอดภัยเว็บไซต์ WordPress ของคุณ

ปรับใช้ปลั๊กอิน 'ป้องกันช่องโหว่ XSS'

ปลั๊กอินได้รับการพัฒนาขึ้นเพื่อช่วยลดความเสี่ยงของการโจมตี XSS ที่ไม่น่าแปลกใจ (เนื่องจากนี่คือ WordPress) เรียกว่า 'ป้องกันช่องโหว่ XSS'

เมื่อคุณติดตั้งและเปิดใช้งานปลั๊กอินแล้ว ให้ไปที่หน้าการตั้งค่าภายใต้รายการเมนู "Reflected Cross-site scripting (XSS)" ที่จะปรากฏขึ้น

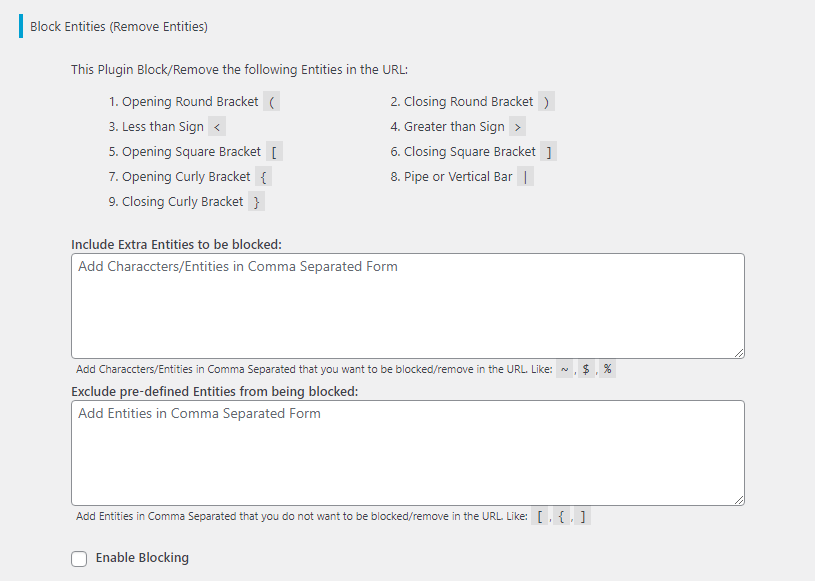

โดยค่าเริ่มต้น ปลั๊กอินป้องกัน XSS จะกำหนดค่าช่วงของเอนทิตีที่ถูกบล็อกจาก URL สิ่งนี้ช่วยหยุดการโจมตีในเส้นทางของพวกเขา นอกเหนือจากการตั้งค่าเริ่มต้น คุณสามารถระบุเอนทิตีเพิ่มเติมที่คุณต้องการให้บล็อกจาก URL

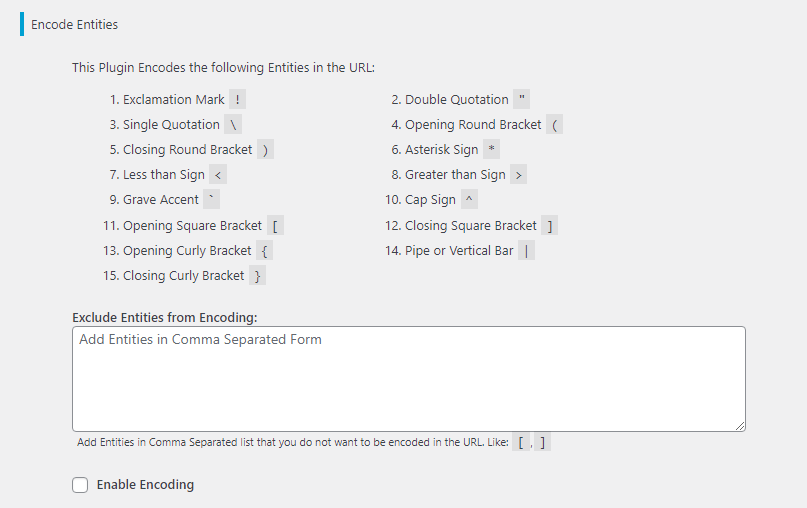

เช่นเดียวกับเอนทิตีที่ปลั๊กอินเข้ารหัสใน URL คุณสามารถยกเว้นเอนทิตีที่คุณไม่ต้องการให้เข้ารหัสใน tex tarea ที่ให้มาโดยคั่นด้วยเครื่องหมายจุลภาค

นอกจากนี้ยังป้องกันช่องโหว่ด้วยการหลีกเลี่ยง HTML ในพารามิเตอร์ $_GET ดังนั้น หากใครพยายามแทรก HTML ลงใน URL ก็จะไม่ทำงาน

เป็น สิ่งสำคัญมาก เมื่อคุณได้ติดตั้งปลั๊กอินและปรับการตั้งค่าเสร็จสิ้นซึ่งคุณตรวจสอบอย่างน้อยสองสามหน้าโดยสุ่มเพื่อให้แน่ใจว่าเว็บไซต์ของคุณทำงานได้ตามที่ควรจะเป็น นี่เป็นสิ่งสำคัญอย่างยิ่งหากคุณใช้ WooCommerce ในกรณีนี้ ตรวจสอบให้แน่ใจว่าคุณได้ดำเนินการตามกระบวนการเช็คเอาต์ทั้งหมด (รวมถึงการชำระเงิน) เพื่อให้แน่ใจว่าการดำเนินการนี้จะได้ผล

การปกป้องข้อมูลที่ส่งออก

นอกจากการตรวจสอบความถูกต้องของอินพุตเมื่อได้รับจากผู้เข้าชมแล้ว คุณควรเข้ารหัสการตอบกลับ HTTP ทั้งหมดที่ส่งออกข้อมูลด้วย ในทางปฏิบัติ หมายความว่าทุกตัวอักษรควรถูกแปลงเป็นชื่อเอนทิตี HTML

หากคุณเป็นนักพัฒนา WordPress มีคู่มือที่ดีในการหลีกเลี่ยงข้อมูลผลลัพธ์ซึ่งควรค่าแก่การอ่าน

การป้องกันการโจมตี XSS ด้วย Pressidium

หากคุณโฮสต์กับ Pressidium คุณจะได้รับการปกป้องโดยอัตโนมัติจาก Managed Web Application Firewall Layer ของเรา ซึ่งจะปกป้องเว็บไซต์ของคุณได้หลายวิธี รวมถึงการโจมตี XSS สิ่งนี้ทำให้คุณสามารถมุ่งความสนใจไปที่ธุรกิจของคุณโดยไม่ต้องกังวลเรื่องเว็บไซต์ของคุณ เรียนรู้เพิ่มเติมเกี่ยวกับคุณสมบัติของแพลตฟอร์ม Pressidium ที่นี่