Как настроить двухфакторную аутентификацию в WordPress: пошаговое руководство

Опубликовано: 2025-05-03

Знаете ли вы, что вы можете настроить двухфакторную аутентификацию в WordPress? Если вы не уверены, что интегрировать эту функцию безопасности в свой веб -сайт WordPress, вот что нужно рассмотреть: сколько учетных записей у вас в Интернете? Они все защищены паролем? Сколько из этих учетных записей имеет один и тот же пароль? Если нежелательный посетитель получает доступ к одной учетной записи, вполне вероятно, что они также могут получить доступ к другим. Проблема становится еще хуже, если вы используете простые в предварительных условиях пароли или входите в систему по общедоступным сетям (мы предлагаем использовать VPN для шифрования вашего трафика, если вы будете использовать общедоступную сеть). Ваш пароль - название вашей собаки? Ваша свадьба? Вы написали это в журнале?

Каждый день боты атакуют тысячи веб -сайтов WordPress, подвергая посетителей вредоносного ПО. Веб-сайты, зараженные ботами, часто находятся в списке, такими как Google. Хостинг -провайдеры могут блокировать доступ к таким сайтам, и целевой трафик начинает падать. Вся ваша тяжелая работа может быть снижена до ничего. Если вы хотите выйти за рамки двухфакторной аутентификации (2FA), многофакторная аутентификация (MFA) обеспечивает дополнительные уровни безопасности, объединяя пароли с биометрией или токенами безопасности для еще большей защиты от угроз.

Что такое двухфакторная аутентификация (2FA)?

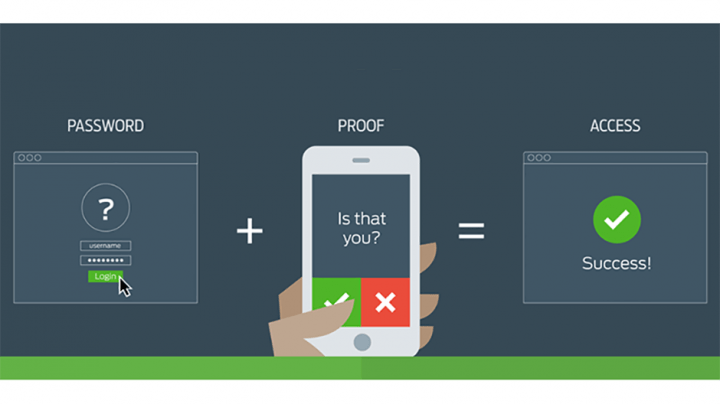

Пароли могут быть скомпрометированы, особенно через атаки грубой силы. Опираясь исключительно на пароль для безопасности, называется однофакторной аутентификацией (SFA). Именно здесь может помочь второй уровень безопасности, помимо простого пароля. Двухфакторная аутентификация (2FA или TFA) добавляет этот дополнительный слой. Фактически, многие популярные веб-сайты (например, Facebook, Gmail, PayPal) используют двухфакторную аутентификацию для повышения безопасности и снижения нарушений, даже если утечка учетных данных пользователя.

Итак, что такое 2FA? По сути, это процесс, который требует, чтобы пользователи проверяли свою личность, в дополнение к своему паролю.

В общем, 2FA не заменяет пароль; Он дополняет его одним дополнительным шагом, к которому может получить доступ только пользователь (вы, как администратор).

Вот пример того, как это работает

Вы входите в систему как обычно, затем появляется сообщение, сообщающее вам, что на ваше устройство отправляется код. Вы получаете и вводите этот код, который был отправлен на ваш телефон, другое устройство или электронное письмо. Этот код, часто называемый одноразовым паролем (OTP), доставляется на зарегистрированный номер мобильного телефона или адрес электронной почты. Без этого дополнительного кода хакеры не могут получить доступ к вашему веб -сайту, даже если у них есть ваш пароль.

Таким образом, в двухфакторной аутентификации должны быть две отдельные категории аутентификации:

- Что -то, что вы знаете (например, пароль или PIN -код).

- То, что у вас есть (например, токен безопасности или смартфон с приложением аутентификатора).

- То, что вы есть (например, биометрия, например, отпечатки пальцев или распознавание лица).

Что такое многофакторная аутентификация (MFA)?

Многофакторная аутентификация (MFA)-это процесс безопасности, который требует, чтобы пользователи проверяли свою личность, используя несколько методов, прежде чем получить доступ к системе или учетной записи. Вместо того, чтобы полагаться исключительно на пароль, MFA добавляет дополнительные слои защиты, часто объединяя то, что знает пользователь (например, пароль), что -то, что есть у пользователя (например, мобильное устройство или токен безопасности), а иногда даже что -то уникальное для пользователя, например, как отпечаток пальца или распознавание лица. Этот подход значительно снижает риск несанкционированного доступа, поскольку для злоумышленников затрудняет нарушение учетных записей, даже если они украли одну форму аутентификации. Это мощный инструмент для обеспечения безопасности личных и бизнес -данных в современном цифровом мире.

Чтобы MFA вступил в силу, должно быть как минимум два уровня аутентификации, которые выходят за рамки типичной комбинации 2FA (см. Раздел 2FA, как он работает выше). Например:

- Биометрия (то, что вы есть) в паре с токеном безопасности (то, что у вас есть) превосходит основную двухфакторную настройку.

- Если пароль (что -то, что вы знаете) добавляется вместе с этими двумя, он дополнительно укрепляет слои аутентификации.

MFA, по сути, является расширением 2FA, предлагая повышенную безопасность с использованием трех или более факторов. Так, например, в то время как биометрические и токены безопасности могут быть частью MFA, они одни не будут считаться MFA, если только в сочетании с дополнительными методами проверки.

В чем разница между двухфакторной аутентификацией (2FA) и многофакторной аутентификацией (MFA)?

Ключевое различие между многофакторной аутентификацией (MFA) и двухфакторной аутентификацией (2FA) заключается в количестве этапов аутентификации.

2FA требует ровно двух отдельных факторов для проверки идентификации пользователя. Например, пароль и одноразовый код, отправленный на их адрес электронной почты.

MFA , с другой стороны, является более широкой концепцией, которая включает 2FA, но может включать три или более слоев аутентификации. Например, MFA может объединить пароль, сканирование отпечатков пальцев (биометрический фактор) и токен безопасности. В то время как 2FA обеспечивает сильный барьер против несанкционированного доступа, MFA предлагает еще более полную защиту, особенно подходящую для среды, требующих более высоких уровней безопасности.

По сути, все 2FA - MFA, но не все MFA - 2FA.

Имейте в виду, что, хотя безопасность имеет решающее значение, одинаково важно сохранить простоту доступа для ваших клиентов и посетителей. Удар правильный баланс является ключевым. Вы не хотите делать это слишком сложно для ваших клиентов и посетителей . Для большинства ситуаций двухфакторная аутентификация обеспечивает достаточную защиту. Простая комбинация входа в систему пароля с последующим кодом проверки, отправляемой на их электронную почту, обычно обеспечивает как безопасность, так и удобство.

Методы получения кода проверки

Перед реализацией 2FA в вашей системе полезно понять, как работает второй шаг, чтобы вы могли выбрать метод, который лучше всего подходит для вас. Код проверки может быть получен с помощью таких методов:

- Службы электронной почты : код отправляется непосредственно на ваш зарегистрированный адрес электронной почты.

- SMS : код отправляется на ваш мобильный телефон через текстовое сообщение.

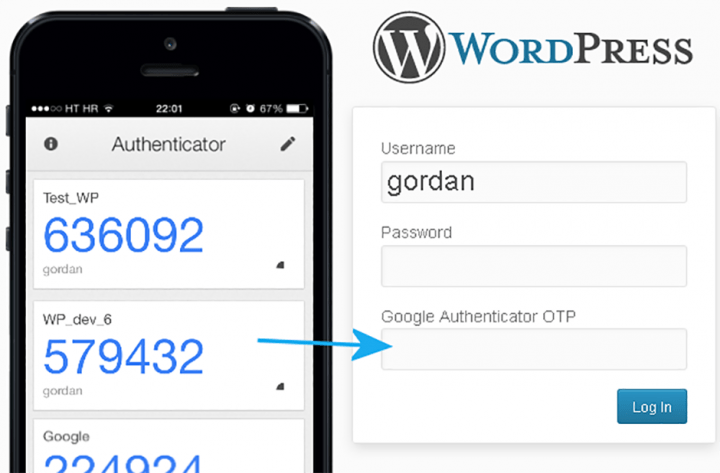

- Коды, сгенерированные приложениями : такие приложения, как Google Authenticator, генерируют новый код через короткие промежутки времени. При входе в систему вы вручную вводите код, отображаемый в настоящее время. Некоторая настройка может потребоваться.

- Tokens USB : этот метод включает в себя вставку токена USB в ваше устройство и ввод пароля токена. Это очень безопасно, так как процесс аутентификации не может быть перехвачен. Тем не менее, это может не работать с мобильными телефонами, поскольку требуется порт USB (хотя вы можете использовать адаптер USB-C для USB-A, который важно иметь вокруг).

Первые два метода требуют подключения к данным интернета или сотовой связи, а последние два - нет.

Популярные формы 2FA и MFA

В то время как приведенный выше список выделяют методы безопасности, которые работают путем получения и ввода кода, существует множество других методов, которые не требуют использования кода проверки.

Вот полный список самых популярных форм 2FA и MFA , включая как методы аутентификации на основе кодов, так и на основе кодов, в настоящее время используемые различными услугами:

- Аутентификация на основе выводов : ввод вторичного PIN-кода, который вы знаете.

- Аутентификация на основе знаний (KBA) : отвечать на вопросы безопасности (например, «Как было названо вашего первого питомца?»).

- Аутентификация на основе электронной почты : получение и введение кода, отправленного на ваш адрес электронной почты.

- Аутентификация на основе SMS : получение и введение кода, отправленного на ваш телефон через текстовое сообщение (SMS).

- Аутентификация на основе телефонного звонка : получение голосового вызова, который обеспечивает одноразовый пароль или требует голосового подтверждения.

- Аутентификация на основе приложений Authenticator : вход кода из приложения Authenticator, такой как Microsoft Authenticator или Google Authenticator.

- Аутентификация на основе push или аутентификация уведомления Push : подтверждение вашего входа в соответствующее приложение с помощью уведомления PHOP, отправленного на ваше зарегистрированное устройство. Приложение побуждает пользователя одобрить или отклонить попытку входа в систему с помощью простого TAP (например, приложение Wise Bank (ранее Transferwise) с просьбой подтвердить, нажав «утверждение» или «да»).

- Биометрическая аутентификация : проверка отпечатков пальцев с использованием датчика отпечатков пальцев (например, на вашем ноутбуке или мобильном устройстве).

- Аутентификация аппаратного токена: использование физического ключа или устройства безопасности USB, таких как токены USB, для аутентификации доступ в систему.

- Аутентификация токена безопасности: использование токена физической или цифровой безопасности для проверки личности во время входа в систему. Эти токены могут генерировать одноразовые пароли (OTP), функционировать как аппаратные устройства, такие как USB-клавиши, или генерировать коды входа в систему без требуния USB-соединения.

- Аутентификация кода резервного копирования: ввод предварительно генерируемых кодов резервного копирования в качестве метода отступления для восстановления доступа, когда другие параметры аутентификации (такие как SMS или приложения Authenticator) недоступны.

Вот специализированные методы 2FA и MFA:

- Аутентификация на основе кода QR : сканирование QR-кода с помощью приложения Authenticator для проверки входа в систему.

- Основанный на времени одноразовый пароль (TOTP) : генерирование временного пароля, который меняется каждые несколько секунд, часто используется в приложениях аутентификатора.

- Одноразовый пароль на основе HMAC (HOTP) : HMAC означает код аутентификации на основе хеша. Аналогичная система с TOTP, но коды остаются действительными до использования.

- Аутентификация на основе телефонного звонка : получение голосового вызова, который обеспечивает одноразовый пароль или требует голосового подтверждения.

- Аутентификация на основе Bluetooth : использование Bluetooth для проверки идентичности, часто требующей близости между устройствами.

- Аутентификация смарт -карты : использование физической смарт -карты, вставленной в устройство для аутентификации, распространенное в безопасности предприятия.

- Поведенческая аутентификация : анализ моделей клавишных, движений мышей или других поведенческих биометрических данных.

- Аутентификация на основе геолокации : ограничение попыток входа в систему на основе физического местоположения пользователя или известных IP-адресов.

- Аутентификация FIDO2/WebAuthn : Использование криптографических ключей безопасности, таких как Yubikeys, для аутентификации без паролей.

- Аутентификация на основе рисунков : рисунок шаблона на сенсорном экране (распространен в безопасности мобильных устройств).

Выбор правильного обслуживания

Как вы можете видеть, есть из чего выбирать, и не все услуги и плагины WordPress предлагают все эти варианты, поэтому вам нужно решить, какой вам лучше всего подходит. Некоторые службы предоставляют несколько вариантов, что позволяет вам выбрать из раскрывающегося меню. Если вы решите использовать плагины WordPress для интеграции 2FA, процесс настройки будет более удобным для вас.

В процессе настройки вам также могут быть предоставлены коды восстановления. Обязательно отметьте их и хранить их надежно. Эти коды резервного копирования помогут вам восстановить вашу учетную запись, если вы заблокируете из -за 2FA/MFA.

Рекомендуемые плагины WordPress для 2FA

Чтобы упростить настройку двухфакторной аутентификации на вашем сайте WordPress, мы составили список лучших плагинов 2FA. Эти плагины удобны для пользователя, включают в себя четкие инструкции по настройке и поставляются с полной документацией. Вы не должны сталкиваться с трудностями. Не стесняйтесь делиться своими любимыми плагинами 2FA или поднять любые проблемы безопасности в разделе комментариев ниже.

Без лишних слов, давайте начнем!

1. Google Authenticator

Первым плагином в нашем списке является Google Authenticator от Miniorange, доверенного разработчика плагинов WordPress. Этот плагин предоставляет комплексное решение для обеспечения ваших страниц входа в WordPress, не требуя от вас потратить копейки.

Google Authenticator-это отличный двухфакторный плагин аутентификации для WordPress, который легко настройка, так и удобный для пользователя. Он поставляется с впечатляющим ассортиментом функций, предназначенных для того, чтобы держать даже самых постоянных хакеров в страхе.

Некоторые из ключевых функций плагина включают в себя гладкий пользовательский интерфейс, несколько методов аутентификации (поддержка даже Microsoft Authenticator), поддержку многоязычной поддержки, OTP (одноразовый пароль на основе времени) и поддержку HOTP (одноразовый пароль на основе HMAC), предотвращение атаки грубой силы, блокирование IP, настраиваемые вопросы безопасности, поддержка для различных плагинов WordPress, FRACPREPLEST, а также VAST-VAST-ARED.

Основная версия плагина бесплатна для одного пользователя, и вы обычно можете найти помощь на форуме поддержки плагина.

2. Двухфактор

Двухфакторный плагин WordPress представляет собой совершенно бесплатный проект с открытым исходным кодом, возглавляемый Джорджем Стефанисом, с вкладами различных других разработчиков. Это один из самых простых двухфакторных плагинов аутентификации, которые вы можете использовать для своего сайта WordPress.

После установки плагина перейдите к пользователям> ваш профиль и прокрутите вниз до двухфакторного раздела параметров . Здесь вы можете включить и настроить желаемые двухфакторные настройки аутентификации.

Этот плагин поддерживает четыре метода аутентификации:

- Коды электронной почты : коды проверки, отправленные непосредственно на ваш адрес электронной почты.

- Основанный на времени одноразовый пароль (TOTP) : динамический пароль, сгенерированный с использованием таких приложений, как Google Authenticator.

- FIDO Universal 2-й фактор (U2F) : метод аутентификации на основе оборудования, требующий ключа безопасности USB.

- Коды проверки резервного копирования : одноразовые коды, которые вы можете надежно хранить для чрезвычайных ситуаций.

Существует также фиктивный метод, который особенно полезен для целей тестирования. Помимо этих функций, плагин поддерживает 15 языков и имеет более 80 000 активных инсталляций на момент написания.

Плагин работает исключительно хорошо и является надежным для повышения безопасности WordPress. Было бы интересно увидеть премиальную версию в будущем, предлагая еще более продвинутые функции.

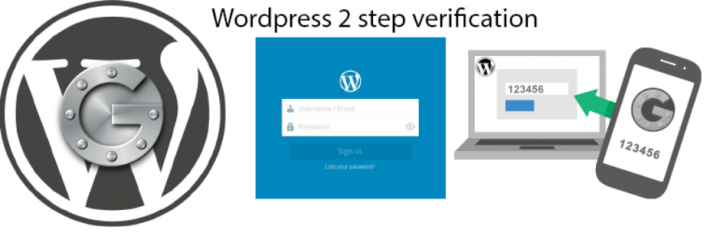

3. WordPress 2-ступенчатая проверка

Вы нашли двухфакторный плагин аутентификации для WordPress, который уже соответствует вашим потребностям? Если нет, мы рады представить 2-ступенчатую версию плагина WordPress от AS247, талантливого разработчика PHP из Вьетнама.

Будьте уверены, вам не придется беспокоиться о том, что хакеры крадут ваши учетные данные при использовании этого плагина. 2-ступенчатый плагин WordPress Verification включает в себя надежные меры безопасности 2FA на страницу входа в систему, гарантируя, что злоумышленники остаются запертыми из вашей области администратора.

Плагин прост в установке и настройке, и вы можете настроить все через 10 минут. Если вы сталкиваетесь с какими -либо проблемами, AS247 предлагает полезную помощь через форумы поддержки WordPress.org.

Особенности, которые выделяются

2-ступенчатая проверка WordPress оснащена различными впечатляющими функциями, в том числе:

- Поддержка с несколькими сайте : идеально подходит для управления несколькими установками WordPress.

- Коды электронной почты : коды проверки, отправленные на ваше зарегистрированное электронное письмо.

- Коды, сгенерированные приложениями : динамические коды, сгенерированные приложениями, такими как Google Authenticator.

- Проверка SMS : коды, доставленные через текстовое сообщение.

- Коды резервного копирования : удобно для чрезвычайных ситуаций, когда ваш обычный метод проверки недоступен.

Кроме того, если вы теряете доступ к своему телефону или коду проверки, плагин обеспечивает легкое восстановление через FTP - спасатель в критических ситуациях. Вы также можете деактивировать 2-ступенчатую проверку на надежных устройствах, таких как ваш персональный компьютер.

Хотите знать, как плагин поддерживает сгенерированные приложениями коды? AS247 предоставляет приложение Authenticator в Play Store, что позволяет легко генерировать безопасные пароли для приложений, которые не поддерживают 2-ступенчатую проверку.

Настраиваемость и совместимость

Нужна помощь в персонализации вашей темы WordPress? Существует множество компаний, предлагающих первоклассные услуги настройки темы WordPress в соответствии с вашими требованиями.

В настоящее время плагин не поддерживает редактор Гутенберга , поэтому вам нужно вместо этого активировать классический редактор. Продолжается работа, чтобы добавить поддержку для Гутенберга, но если вам удобно использовать классический редактор, 2-ступенчатый плагин WordPress является отличным выбором.

4. Рублон двухфакторная аутентификация

Четвертый плагин в нашем списке- двухфакторная аутентификация Rublon . Основная цель этого замечательного плагина WordPress - не допустить, чтобы неавторизованные пользователи он достигает этого без усилий. Он предлагает простой способ включения двухфакторной аутентификации на вашем веб-сайте WordPress.

Двухфакторный плагин с аутентификацией Rublon очень удобен и прост в установке. Вам не нужны технические знания или специальная подготовка для начала работы. Просто установите плагин, затем подключите его к API Rublon, используя системный токен и ключ безопасности.

После завершения этих шагов вы получите ссылку на подтверждение по электронной почте. После того, как вы проверьте свою личность, вы можете настроить дополнительные параметры для повышения безопасности вашего сайта.

Функции и функциональность

Рублон поддерживает широкий спектр двухфакторных методов аутентификации, в том числе:

- Проверка электронной почты

- SMS -коды

- QR -код сканирование

- Push -уведомления

- Основанные временные одноразовые пароли (TOTP)

Кроме того, вы можете доверенный в белом списке, устраняя необходимость двухфакторной аутентификации во время будущих входов на эти устройства.

Пользовательский опыт

Плагин предлагает интуитивно понятный и удобный для пользователя внутренний интерфейс, что позволяет легко интегрировать двухфакторную аутентификацию в ваш веб-сайт WordPress. Он поддерживает пять языков и получает светящиеся отзывы как от специалистов по безопасности, так и для начинающих. Пользователи часто хваливают его функциональность и надежность.

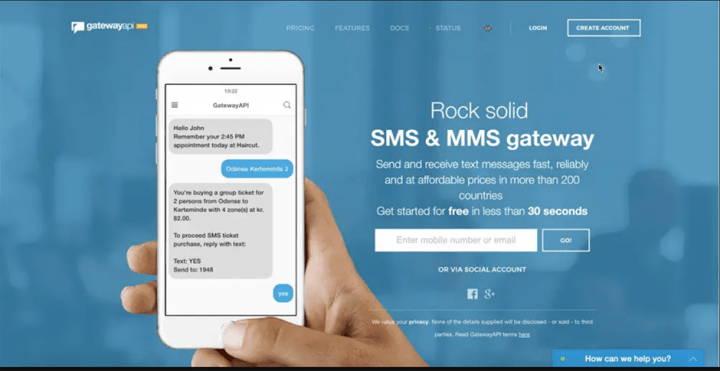

5. Gateway API

Если другие двухфакторные плагины аутентификации в нашем списке не удовлетворяют ваши потребности для простоты использования, позвольте нам представить вам Gatewayapi . Этот удобный и простой плагин-это больше, чем просто двухфакторный инструмент аутентификации-это мощный двигатель, который позволяет отправлять SMS-сообщения непосредственно с панели администратора WordPress. Кроме того, он включает в себя бесплатную, удобную для пользователя функцию двухфакторной аутентификации.

Ключевые особенности Gatewayapi

Gatewayapi заполнен полезными функциями, в том числе:

- Настраиваемый SMS -контент : добавьте адаптированную информацию в ваши сообщения.

- CSV Import : легко загрузить списки получателей.

- Обмен сообщениями : отправьте SMS -сообщения в большие группы одновременно.

- Сегментация получателя : создавать и управлять группами для целевых сообщений.

- Короткие коды : упростить обработку сообщений.

- Простота использования : чистый, интуитивно понятный интерфейс, который каждый может ориентироваться.

- Варианты повторной авторизации : повторно в каждом входе в систему или запомните надежные устройства в течение 30 дней.

- Функциональность почты : получать и прочитать входящие сообщения непосредственно через ваш номер телефона.

- И гораздо больше!

Начало работы с Gatewayapi

Чтобы начать, просто установите плагин и зарегистрируйтесь на бесплатную учетную запись на Gatewayapi.com. Не волнуйтесь, если вы столкнетесь с какими-либо трудностями, плагин поставляется с подробным пошаговым руководством, в комплекте с скриншотами, что делает процесс настройки плавным. Честно говоря, вам может даже не нужно читать документацию, чтобы включить двухфакторную аутентификацию. Это так просто!

6. Дуэт двух факторной аутентификации

Плагин Duo делает интеграцию двухфакторной безопасности в ваш веб-сайт WordPress простым и простым. Пользователи и администраторы могут проверить свои личности, используя устройства, которые им уже владеют, такие как аппаратные токены или мобильные телефоны. Кроме того, этот плагин помогает вам контролировать действия пользователей на вашем сайте, добавив дополнительный уровень подотчетности.

Как использовать плагин дуэта

Чтобы начать использовать плагин:

- Установите и активируйте его на своем сайте WordPress.

- Подпишитесь на услуги дуэта, чтобы получить доступ к ключам безопасности.

- Определите конкретные роли пользователя, которые требуют двухфакторной аутентификации.

Параметры аутентификации

Плагин дуэта предлагает несколько методов аутентификации:

- SMS OTPS : одноразовые пароли, отправленные на мобильные телефоны через службы обмена сообщениями.

- Аппаратный токен OTP : пароли, генерируемые физическими устройствами.

- Mobile App Duo : Пользователи могут генерировать OTP или использовать аутентификацию One Tap через приложение.

- Аутентификация вызовов : дуэт звонит на телефон пользователя для подтверждения.

Эти универсальные параметры обеспечивают безопасную и гибкую аутентификацию для всех пользователей.

Какой плагин подходит вам?

Мы надеемся, что этот список помог вам найти ваш любимый двухфакторный плагин аутентификации. Существуют также все в одном Security Suites, такие как Wordfence, Solid Security и All-In-One Security (AIOS), которые включают 2FA и множество других функций безопасности. Если вы все еще не определились, мы рекомендуем установить их все и попробовать их. Красота WordPress в том, как быстро вы можете сделать все это. Установите плагин, активируйте его и протестируйте его. Не счастлив? Деактивировать и удалить его.

Последние мысли

Помните, что WordPress Security является жизненно важным аспектом поддержания успешного веб -сайта. Реализация двухфакторной аутентификации является эффективным способом не допустить несанкционированных пользователей в вашей области администратора WordPress. Требуя дополнительного шага проверки, 2FA защищает ваш сайт от нарушений безопасности, атаки грубой силы и скомпрометированных учетных данных для входа в систему.

Независимо от того, выбираете ли вы плагины WordPress или другие методы интеграции, настройка 2FA - это простой, но мощный способ повышения безопасности вашего сайта. Потратить время на реализацию этой меры предосторожности даст вам душевное спокойствие и способствует долгосрочной достоверности вашего присутствия в Интернете. Оставайтесь проактивными и расставляйте приоритеты в безопасности, чтобы обеспечить безопасность вашего сайта WordPress от потенциальных угроз.

Какой плагин 2FA ваш любимый? У вас есть какие -либо вопросы, проблемы или советы, которыми нужно поделиться? Мы хотели бы услышать от вас в разделе комментариев.